Immagine di copertina: Claude AI Info copyright

Mentre gli attacchi e le operazioni nel cyber spazio accelerano le parole di Angela Merkel del 7 dicembre rimarranno nella storia. Secondo l’ex cancelliere gli accordi di Minsk, firmati nel 2014 tra Ucraina, Russia, Germania e Francia e che dovevano porre fine agli scontri nel Donbass, hanno permesso a Kiev di “guadagnare tempo”. Ciò congelando un conflitto dove Putin avrebbe potuto facilmente vincere. Tempo prezioso quindi, e che ha usato per rafforzarsi, come possiamo vedere oggi. Parole incredibili e umilianti allo stesso tempo per la Russia e che cambiano radicalmente lo stato delle cose: come faremo ora a trovare un accordo? La risposta del presidente russo Vladimir Putin non è tardata ad arrivare: ” […] comunque, alla fine devi negoziare. Ho detto molte volte che siamo pronti per questi accordi. Siamo aperti”.

“Come è possibile che i servizi segreti russi si siano rivelati così impreparati? Questa sarà una lezione per noi” afferma il presidente serbo Aleksandar Vučić. Vučić ha recentemente convocato una riunione d’emergenza del Consiglio per la sicurezza nazionale, probabilmente dedicata agli ultimi preoccupanti sviluppi della situazione in Kosovo. Le parole della Merkel sembrano avergli comunque suggerito da che parte stare.

Il Radar in sintesi:

Nel frattempo, le tensioni geopolitiche sollevano la questione costo/beneficio laddove la sicurezza nazionale potrebbe voler prevalere sui benefici economici del commercio globale. Si crea ulteriore incertezza sulle future relazioni commerciali in vista dei rischi crescenti collegati ad una frammentazione economica.

Tutto ciò rientra nell’agenda del rischio aziendale anche per quanto riguarda gli impatti che seguiranno ancora. Soprattutto in vista di un aggravamento di tensioni internazionali di lunga data.

Tuttavia le grandi scommesse per lo sviluppo economico futuro ci sono ed oltre alle emissioni zero, il quantum computing, l’intelligenza artificiale e la space economy, vi è anche il dominio dell’Artico, dove la russa Gazprom (GAZP.MM) ha dichiarato martedì 6 dicembre 2022 di aver avviato la produzione del giacimento di gas di Semakovskoye, con una produzione dichiarata di 7,5 miliardi di metri cubi all’anno durante la prima fase del progetto. Nel frattempo il presidente russo Vladimir Putin ha minacciato di tagliare la produzione di petrolio in risposta al tetto massimo del prezzo del G7 sulle esportazioni di greggio di Mosca.

Ebbene, se nel 2023 ci saranno dei rallentamenti – ancora non calcolabili – nel cyber spazio ci sarà un’accelerazione. Non importa quanti voteranno a favore o quanti si asterranno: il rischio per la sicurezza delle infrastrutture critiche e dei sistemi cyber fisici è aumentato in modo considerevole, accompagnato anche dal conflitto in corso, trasformatosi in guerra ibrida.

Ad entrare è un nuovo termine la “cyber diplomacy” che vista da molti come la chiave per la pace digitale. Si stratta di uno strumento attraverso il quale poter costruire una collaborazione internazionale ma allo stesso tempo rappresenta anche strumento per diffondere la politica estera di una nazione attraverso la propaganda. Contemporaneamente anche se la limitazione della pubblicazione di informazioni critiche riguarda la sicurezza nazionale, viene chiesto ai paesi UE e ai membri della NATO l’utile condivisione di informazioni strategiche.

La corsa alla tecnologia in tutto ciò occupa e occuperà sempre di più un posto di rilevante importanza, laddove l’innovazione è un fattore strategico. Così nonostante gli sforzi dell’insidioso spionaggio industriale, c’è un luogo da dove l’innovazione nasce ed è l’immaginazione in un mondo dove ancora si fanno domande come “cosa succederebbe se?”.

Allora, benvenuti “nelle colonie Extra-Mondo, un’occasione per ricominciare in un Eldorado di nuove occasioni e di avventure”, dove la tecnologia può essere “disruptive” in entrambi i sensi negativo e positivo.

Se da un lato è un potente strumento verso l’innovazione, dall’altro utilizzato nel modo errato porterà a scelte strategiche a rischio se non vengono considerate le minacce, che potrebbero raggiungere il successo al tuo posto. Ne sanno qualcosa degli studenti cinesi che per nascondersi dalle telecamere hanno inventato un cappotto che è in grado di nascondere il corpo umano dalle telecamere di sicurezza monitorate dall’intelligenza artificiale durante il giorno così come di notte.

Nel frattempo i costi della criminalità informatica continuano a salire a livello globale – in termini statistici previsti 10,5 trilioni di dollari entro il 2025 – mettendo a rischio gli incentivi per l’innovazione e gli investimenti. Quindi la prima regola nella cyber economy dell’industria 4.0 è: sicurezza informatica. Non dimenticarlo, anche per tutto il 2023 e oltre e ricordati: la paura vende molto di più della scienza della gestione del rischio.

Vediamo quindi come si sta muovendo il mondo cyber in questi giorni.

Gli USA avvertono e condividono queste informazioni con i loro partner in Medio Oriente e in tutto il mondo: tra Russia e Iran si sta creando un “partenariato di difesa a tutti gli effetti” in cui la Russia potrebbe fornire all’Iran attrezzature e componenti militari avanzati, inclusi sistemi di difesa aerea. Una relazione che si rispecchia anche nel mondo del crimine informatico. Una minaccia che tocca anche i cittadini europei, e che ha fatto aumentare la vigilanza sulle infrastrutture vitali e sul settore dei servizi finanziari che devono identificare, resistere e rispondere a tutte le potenziali perturbazioni per mantenersi competitivi sul mercato.

Cosa viene chiesto al settore? Frances Fitzgerald eurodeputata, negoziatrice del Gruppo PPE del Digital Operational Resilience Act (DORA) risponde: “di mantenere “adeguati controlli di sicurezza sulla propria infrastruttura digitale” e che includono “crittografia, autenticazione, controlli di accesso e piani di risposta agli incidenti”.

Intanto dal leak del gruppo Black Rewards del database dell’agenzia di stampa Fars – affiliata al Corpo delle guardie rivoluzionarie islamiche iraniane – iniziano a girare i bollettini segreti su diverse questioni tra cui la disponibilità di Cina e Russia ad investire nel paese. Su MiddleEastEye.

La guerra informatica tra Iran e Israele continua: Agrius, un attore di minacce collegato all’Iran e relativamente nuovo (dal 2020) ha attaccato la catena di approvvigionamento israeliana, violando una suite software israeliana utilizzata nell’industria dei diamanti. Agrius ha usato il nuovo malware wiper “Fantasy” che sostituisce il precedente “Apostle” e tra i suoi target Israele, Sud Africa, Hong Kong ed Emirati Arabi Uniti. Su IsraelDefense

Sembra poi che il gruppo MuddyWater – gruppo APT collegato al Ministero iraniano dell’intelligence e della sicurezza (MOIS) – sia tornato con degli aggiornamenti, prendendo di mira, con una nuova campagna, Armenia, Azerbaigian, Egitto, Iraq, Israele, Giordania, Oman, Qatar, Tagikistan e Emirati Arabi Uniti Emirati.

Le proteste in Iran non si fermano ed emerge un nuovo gruppo tale ZZA_Group che ha divulgato in dicembre informazioni riservate del Ministero della giustizia e del Ministero degli affari interni. L’informazione è stata riportata dall’attivista iraniano residente in UK @NarimanGharib (account Twitter).

Cobalt Mirage è un gruppo relativamente nuovo (inizio del 2021), collegato dai ricercatori al governo iraniano e noto per utilizzare il ransomware BitLocker contro organizzazioni negli Stati Uniti, in Israele e in Europa. I ricercatori della Secureworks Counter Threat Unit stanno indagando sul malware Drokbk che sfrutta servizi come Github, utilizzato come Dead Drop virtuale che aiuta il malware a mimetizzarsi. Il traffico verso GitHub è crittografato, e le tecnologie difensive non possono vedere cosa viene trasmesso: si tratta di una tecnica insolita e nuova a quanto pare che differisce dalle tecniche iraniane utilizzate in passato.

L’ampia gamma di settori presi di mira vanno dalle istituzioni educative alle organizzazioni di servizi finanziari e Cobalt Mirage sfrutta spesso vulnerabilità note come Log4Shell e ProxyShell per l’accesso iniziale.

Su Secure Works Research and Intelligence i ricercatori hanno listato domini e URL associati a Drokbk.

Se stiamo assistendo a cambiamenti epocali questi due paesi – Finlandia e Danimarca – fanno parte del progetto non solo a causa di una maggior attenzione a livello climatico a causa dello “scioglimento dei ghiacci” ma per un raffreddamento nei confronti della Russia.

Mentre la Finlandia si prepara ai cyber attacchi russi, ad attacchi ibridi e contro la disinformazione, il 6 dicembre ad Helsinki – giorno dell’Indipendenza finlandese – è stata bruciata la bandiera russa.

Sanna Marin – primo ministro finlandese – afferma che l’Europa senza gli USA non è abbastanza forte e resiliente per costruire una vera e propria difesa, tanto è che i principali partiti politici finlandesi – preoccupati per un’eventuale ‘migrazione di massa armata’ – hanno sostenuto la proposta di costruire una recinzione lungo parti del confine del paese con la Russia. In campo cyber tra febbraio e fine ottobre, gli attacchi informatici contro “obiettivi critici” in Finlandia sono aumentati di un terzo, non ultimo l’attacco DoS l’Istituto di previdenza sociale finlandese Kela.

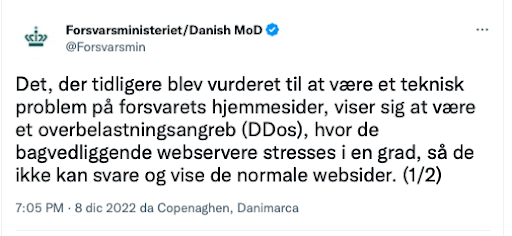

In Danimarca a subire un attacco DDoS è stato invece il sito del Ministero della Difesa colpito giovedì anche se è stato dichiarato che non non ci sono conseguenze operative per la difesa.

Da notare che entrambi gli attacchi non sono stati attribuiti a gruppi particolari.

Giappone e Australia non starebbero lavorando solo per rafforzare le difese informatiche, ma anche per innalzare le loro capacità offensive. Obiettivo dell’Australia? Diventare un leader informatico globale e collaborare con i suoi vicini nell’Oceano Pacifico.

Il Giappone ha reso noto intanto che implementerà una politica di attacchi preventivi quando giustificato. The Register

E’ oramai passato più di un mese da quando hacker nordcoreani hanno sfruttato l’interesse pubblico nella tragica ondata di folla di Itaewon di ottobre per colpire i sudcoreani con malware attraverso un documento Microsoft Word corrotto facendolo passare per un comunicato stampa ufficiale del Ministero dell’Interno e della Sicurezza della Corea del Sud.

Ultimamente i servizi di intelligence della Corea del Sud, la polizia nazionale e cinque ministeri hanno pubblicato ieri un avvertimento sulle tattiche del Nord (RPDC): i professionisti IT nordcoreani utilizzerebbero le piattaforme freelance per guadagnare denaro che il governo poi utilizza per finanziare lo sviluppo di missili e armi nucleari.

“I lavoratori IT della RPDC sono dislocati in tutto il mondo, offuscando la loro nazionalità e identità. Guadagnano centinaia di milioni di dollari all’anno impegnandosi in un’ampia gamma di lavori di sviluppo IT, comprese piattaforme di lavoro freelance (siti Web/applicazioni) e sviluppo di criptovalute”.

Ma non è l’unico stratagemma utilizzato: sembra che il paese sia alla ricerca di informazioni. Thallium ha utilizzato una nuova campagna per prendere di mira gli studiosi e i ricercatori e indurli a scrivere ricerche per loro. Alla base della campagna ci sarebbe il tentativo di comprendere meglio la politica degli Stati Uniti nei confronti del paese. (Reuters)

Anche il settore della sanità pubblica è sempre più a rischio: minaccia da considerare è il Royal Ransomware che utilizza nuove tattiche di distribuzione del proprio malware tramite Google Ads.

Popolare tra i criminali informatici è Zombinder, in grado di prendere di mira più piattaforme senza destare molti sospetti. Vengono prese di mira le piattaforme Windows e Android. Su CyWare

Abbiamo già parlato della crescita degli attacchi alle crypto nello scorso Radar, dove a livello globale è stata rilevata una nuova campagna che utilizza false app di criptovaluta per diffondere il malware AppleJeus. Recenti attacchi hanno colpito Lodestar Finance: il suo protocollo di prestito è stato sfruttato in un attacco il 10 dicembre.

I ricercatori di TrendMicro hanno invece rilevato una nuova minaccia che incorpora un trojan avanzato di accesso remoto (RAT) denominato CHAOS Remote Administrative Tool (Trojan.Linux.CHAOSRAT), che si basa su un progetto open source.

C’è chi durante la guerra russia-ucraina approfitta dei momenti di crisi per ottenere propri benefici: è il caso dell’impersonificazione del Ministero della trasformazione digitale ucraino utilizzata per rubare NFT e criptovaluta. Tra gli account usati un profilo Twitter dal nome “@AidForUkraine_” che ha diffuso domini sosia dannosi per la raccolta di fondi in modo illegittimo.

Immagine di copertina: Claude AI Info copyright

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…