Immagina di cercare un software utile su GitHub, magari un tool per ottimizzare il sistema o un cheat per un videogioco. Scarichi un file, lo esegui e… senza saperlo, hai appena installato un malware che ruba i tuoi dati più sensibili. Questa non è una storia ipotetica, ma una realtà concreta svelata recentemente da Trend Micro in un’indagine che mostra come i cybercriminali stiano sfruttando l’intelligenza artificiale per generare repository fasulli e diffondere malware come SmartLoader e Lumma Stealer.

Con repository ben costruiti e documentazione apparentemente credibile, gli hacker ingannano gli utenti e li spingono a scaricare software dannoso, il tutto sfruttando la fiducia che la community ripone in GitHub. In questo articolo approfondiremo il fenomeno e analizzeremo un caso concreto attraverso una rappresentazione visiva della rete di infezione.

La nuova frontiera dell’attacco informatico sfrutta l’AI per generare repository dall’aspetto autentico. Gli attaccanti non si limitano più a caricare file dannosi, ma creano intere pagine con README dettagliati, commit storici, finti problemi aperti e persino pull request false, rendendo difficile distinguere il codice reale da quello malevolo. Il trucco è semplice: mascherare il malware all’interno di file ZIP contenenti script Lua offuscati, che una volta eseguiti scaricano e attivano il payload finale.

I repository in questione promettono software molto richiesti, come strumenti di cracking, cheat per videogiochi e utility di sistema, attirando così utenti curiosi o in cerca di programmi gratuiti. Una volta scaricato ed eseguito il file, entra in azione SmartLoader, che funge da trampolino di lancio per Lumma Stealer, un malware specializzato nel furto di credenziali, criptovalute e dati personali.

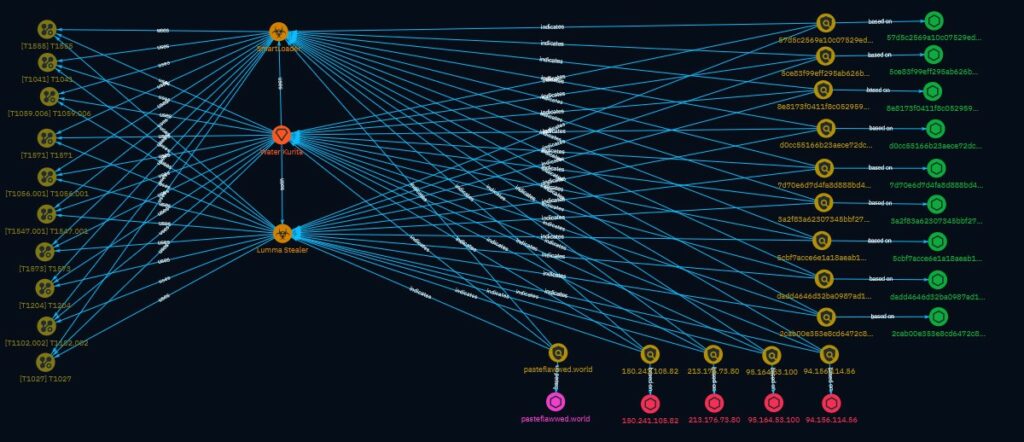

Per comprendere meglio l’impatto di questa minaccia, analizziamo l’immagine caricata, che mostra una dettagliata rete di correlazioni tra vari indicatori di compromissione (IoC).

Al centro della rete troviamo un identificativo chiave: Walter Kurita, un probabile alias dell’attore della minaccia. Da qui si diramano connessioni verso due malware principali:

Entrambi i malware sono collegati a una serie di TTP (Tactics, Techniques, and Procedures) del framework MITRE ATT&CK, che ne delineano le modalità operative, tra cui:

L’analisi dell’immagine rivela che il malware si connette a diversi indirizzi IP e domini malevoli, tra cui:

Questi indirizzi sono usati per ricevere comandi e inviare dati rubati agli attaccanti. Inoltre, l’immagine evidenzia come i repository fake siano associati a diverse hash di file, suggerendo una distribuzione su larga scala con varianti del malware per eludere i controlli di sicurezza.

Questa campagna dimostra come gli attacchi informatici stiano diventando sempre più sofisticati e mirati. L’uso dell’AI per creare repository falsi rappresenta un’evoluzione pericolosa, perché sfrutta la reputazione di GitHub e la fiducia degli utenti.

I punti critici di questa minaccia includono:

Per non cadere in queste trappole, ecco alcune best practice fondamentali:

Questa campagna, documentata da Trend Micro, è un chiaro esempio di come l’intelligenza artificiale stia cambiando il panorama delle minacce informatiche. L’uso di repository GitHub fasulli per distribuire malware dimostra l’importanza di un approccio di sicurezza sempre più proattivo.

Con l’evoluzione delle minacce, anche la nostra consapevolezza deve crescere. Prestare attenzione, adottare buone pratiche e utilizzare strumenti di difesa avanzati sono le chiavi per proteggersi in un mondo digitale sempre più insidioso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…