Continuiamo con la creazione del laboratorio di pentesting con la prova gratuita di Microsoft Azure:

Il passo successivo consiste nel configurare i Servizi di certificato in modo da avere successivamente LDAPSecure disponibile.

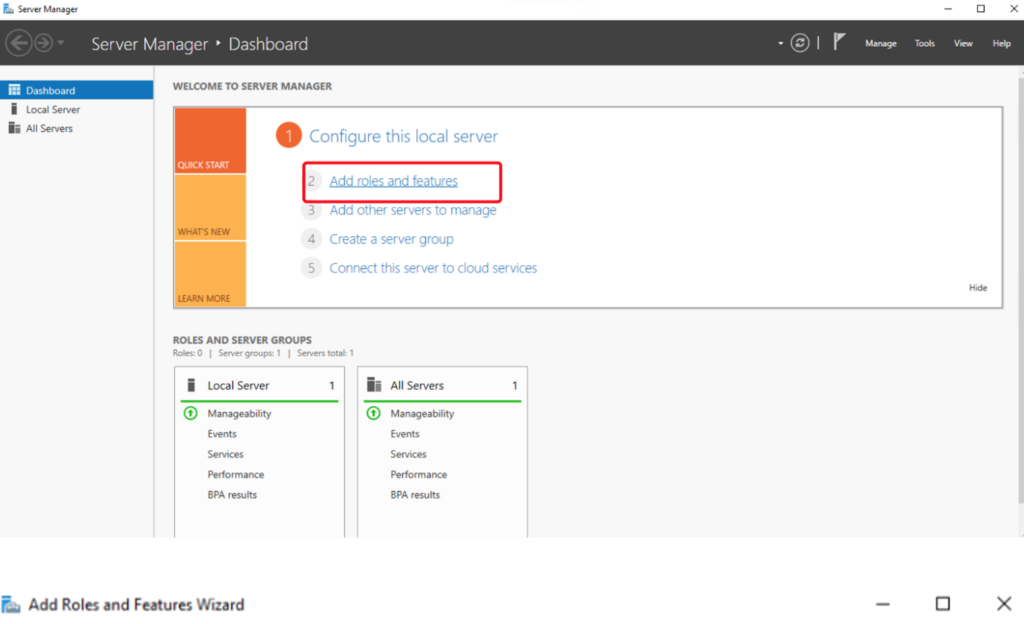

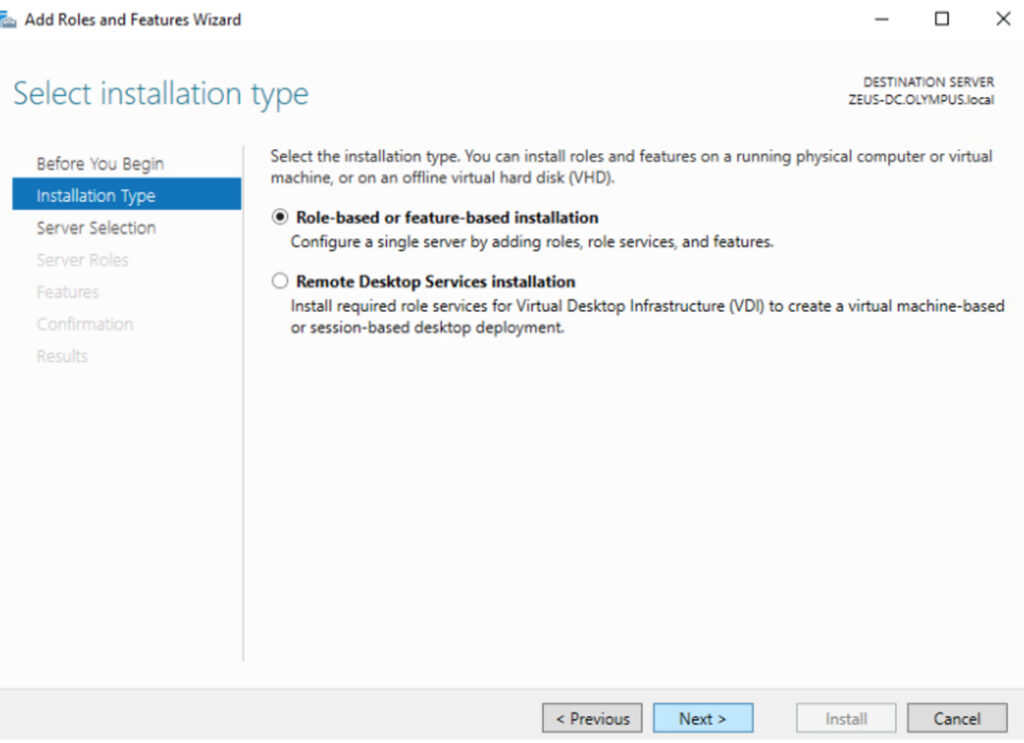

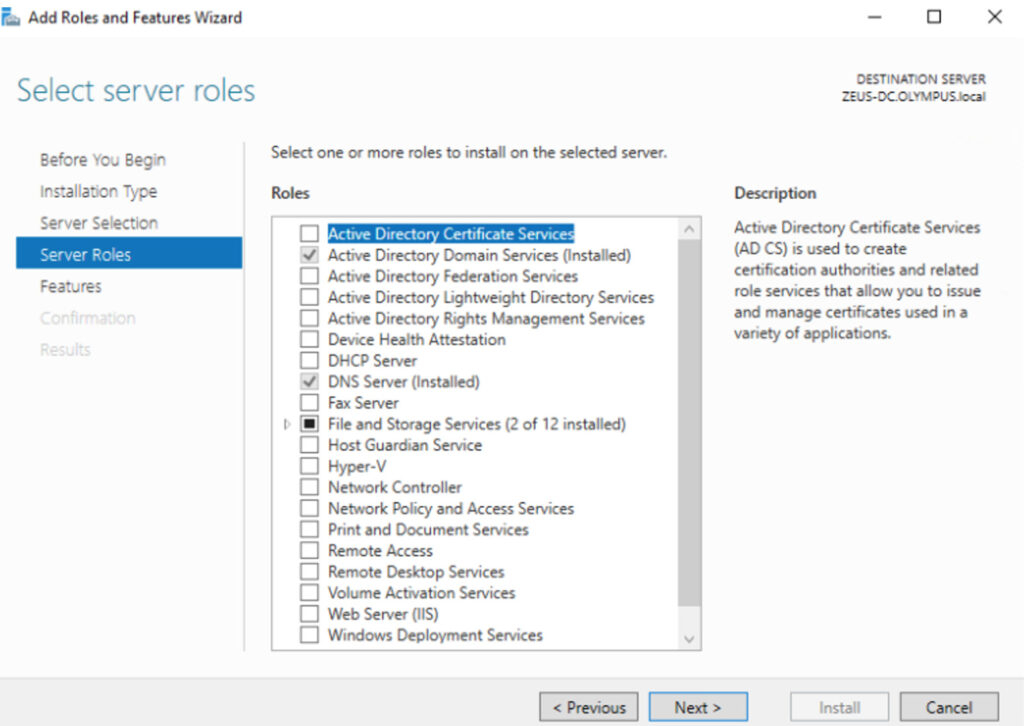

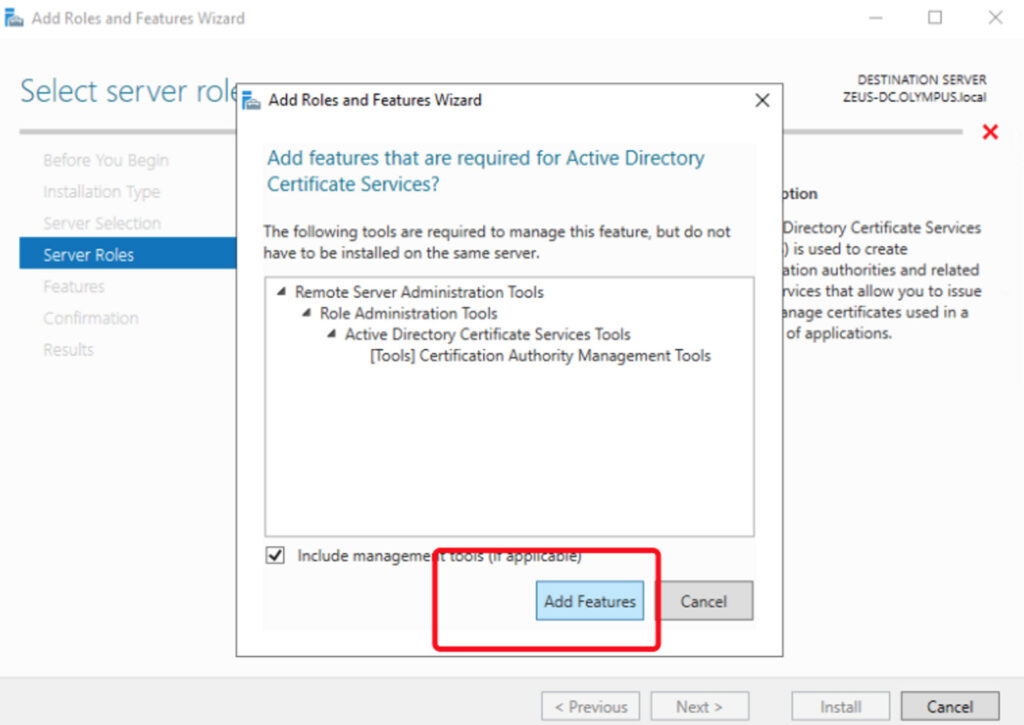

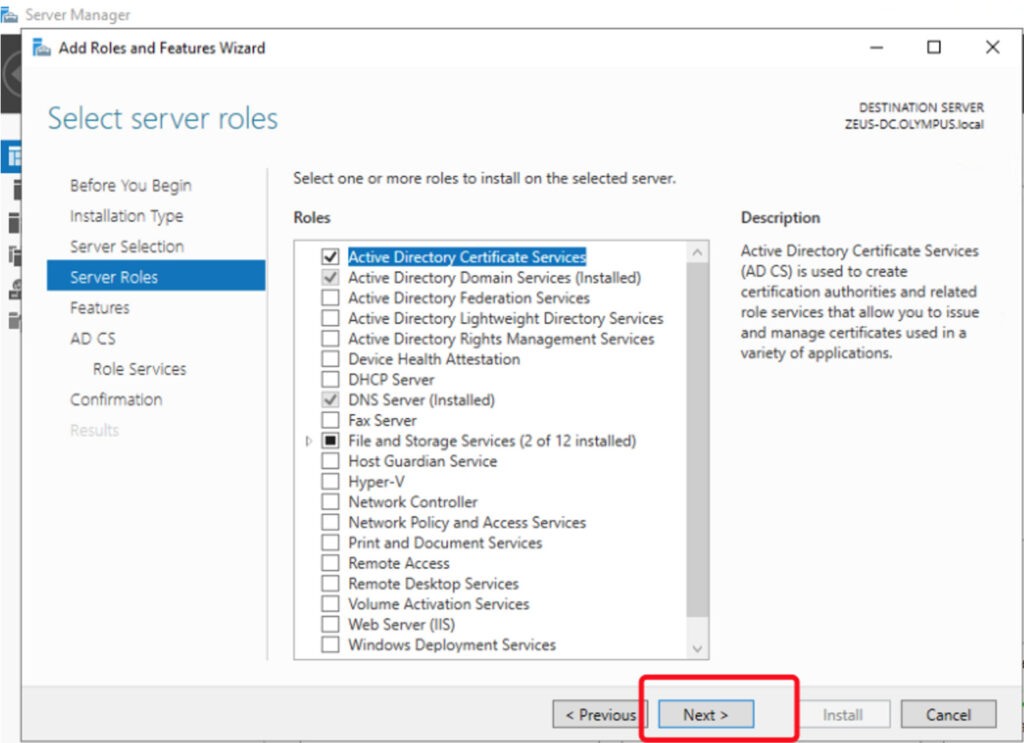

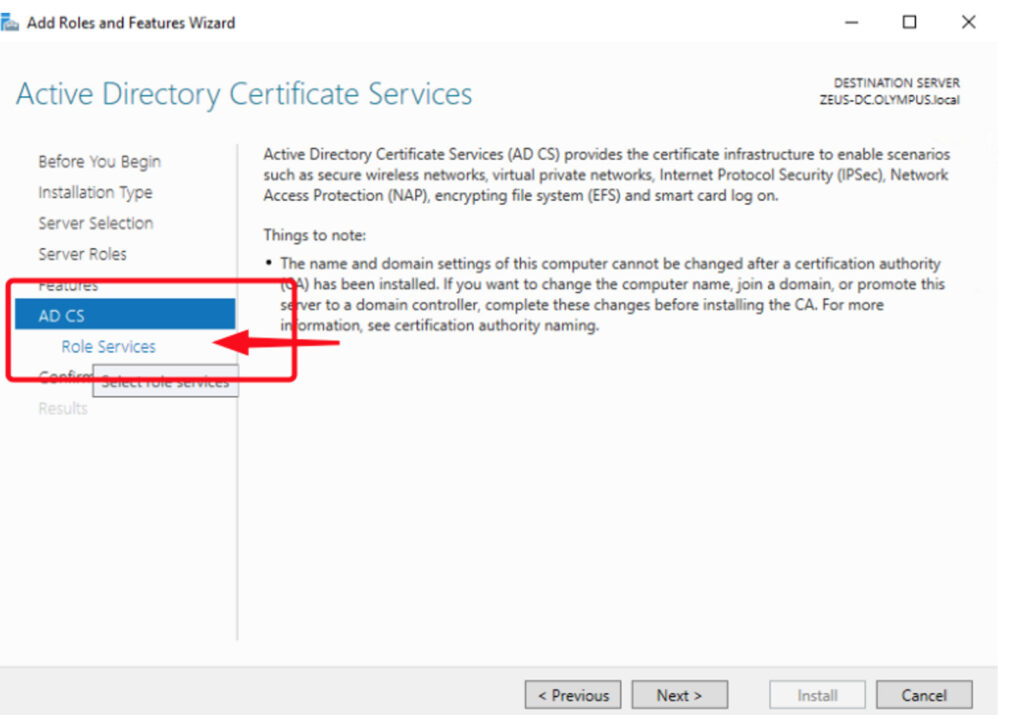

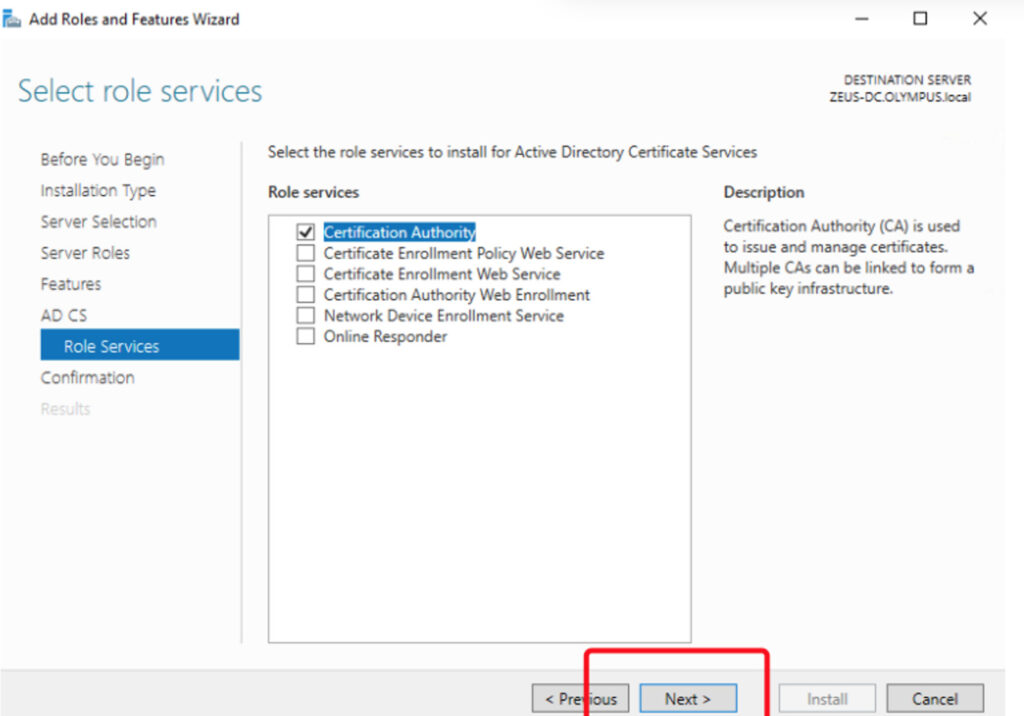

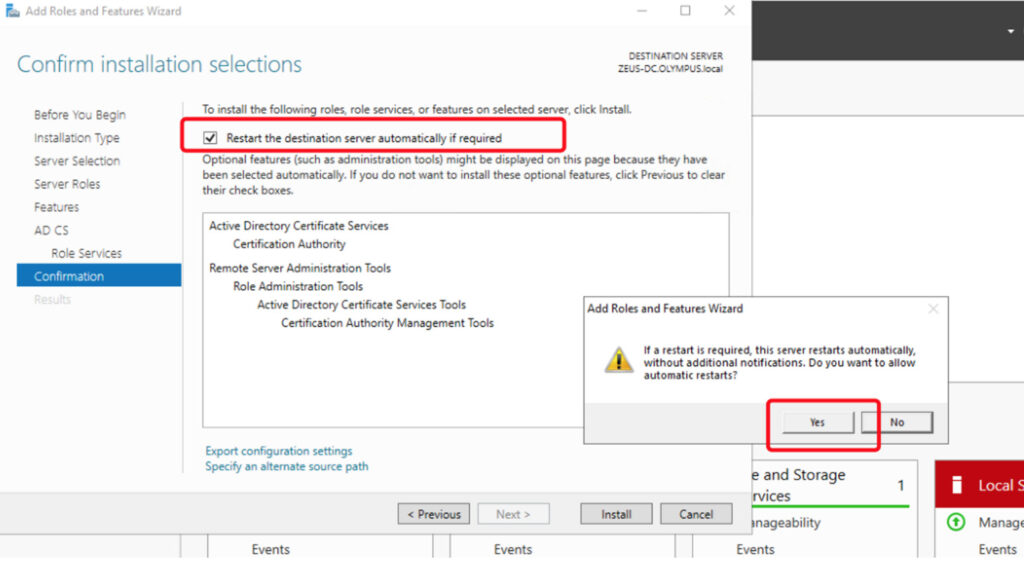

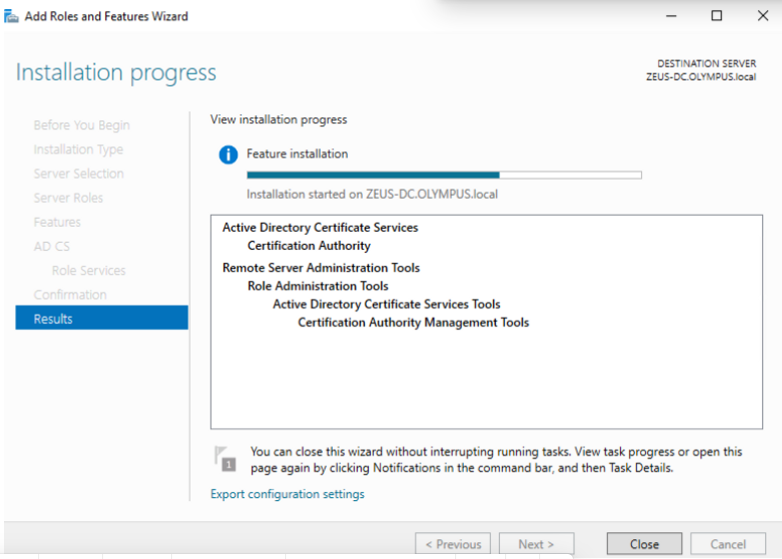

Avviamo nuovamente Server Manager e facciamo clic su Aggiungi ruoli e funzionalità, seguendo poi le impostazioni come nelle successive schermate, praticamente senza cambiare niente.

successivamente “install” per iniziare il processo.

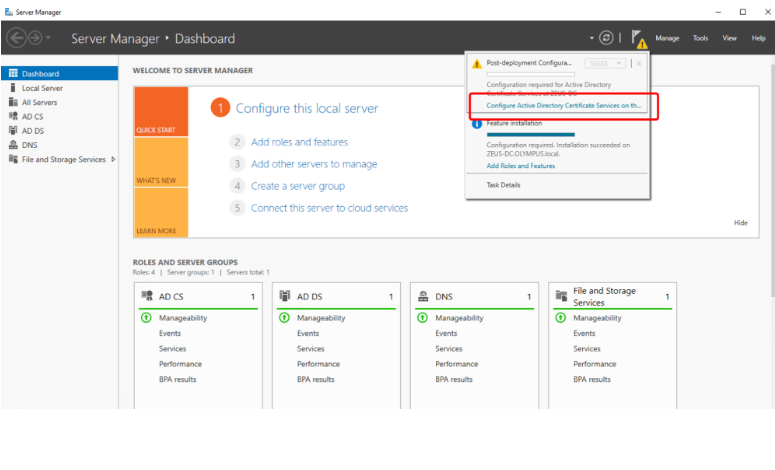

alla fine chiudete la finestra e troverete una flag rossa nuovamente in cima a destra che vi chiederá di configurare i certificati di AD :Configure Active Directory Certificate Services on the destination server.

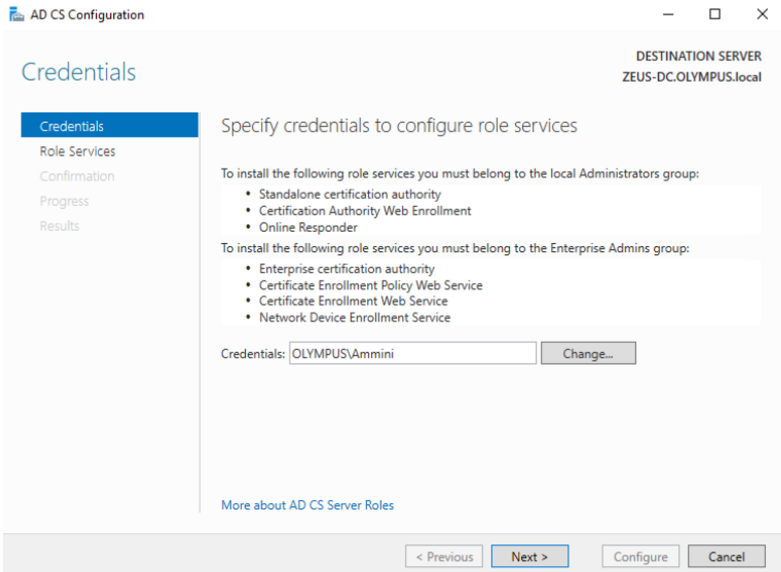

inseriamo le credenziali come segue:

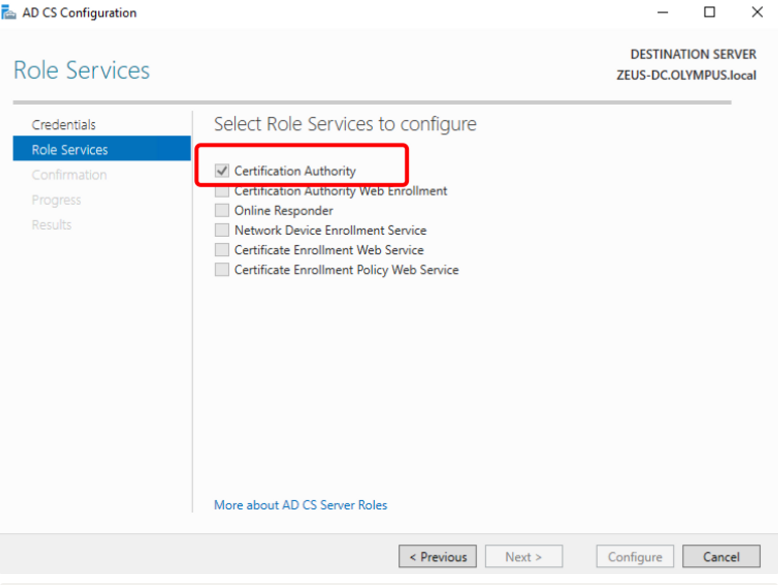

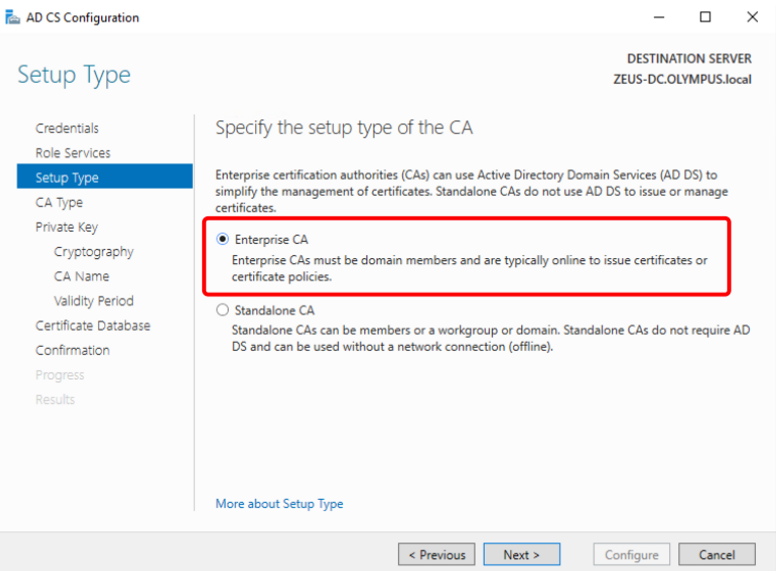

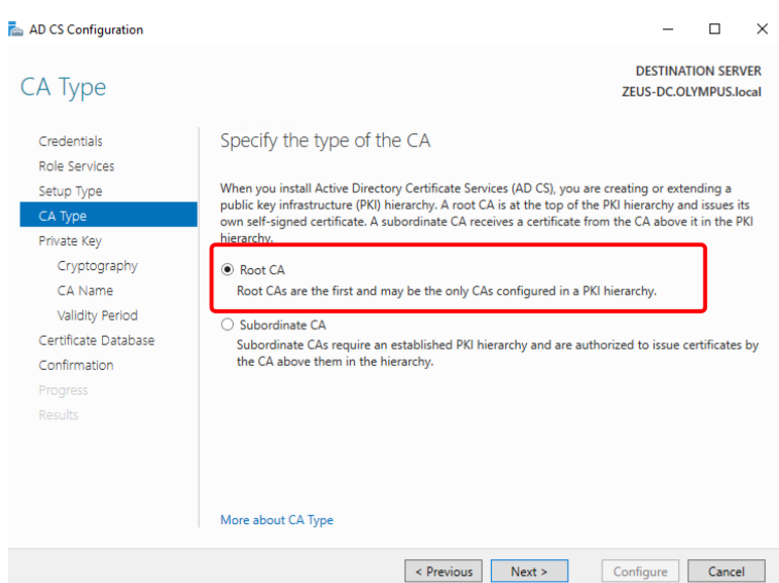

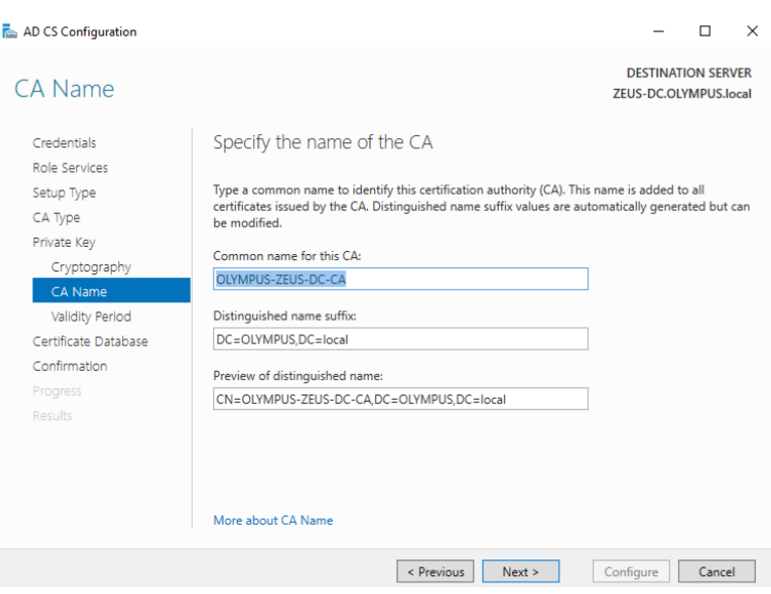

ed i settaggi come nelle seguenti immagini:

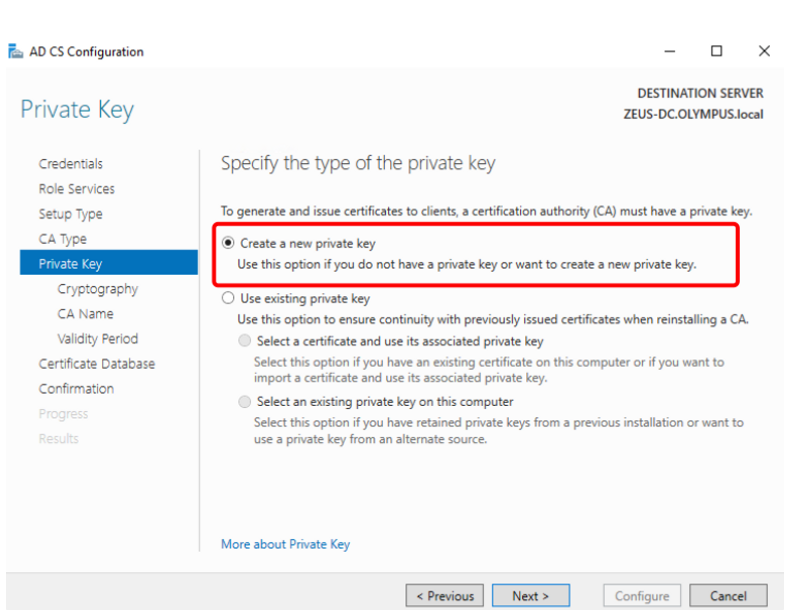

creaimo una nuova chiave privata :

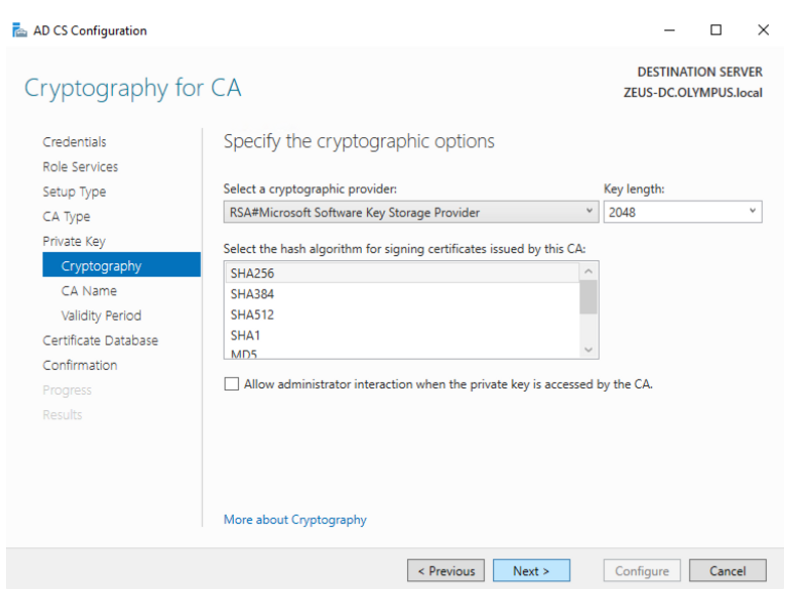

lasciando le impostazioni di default per la crittografia:

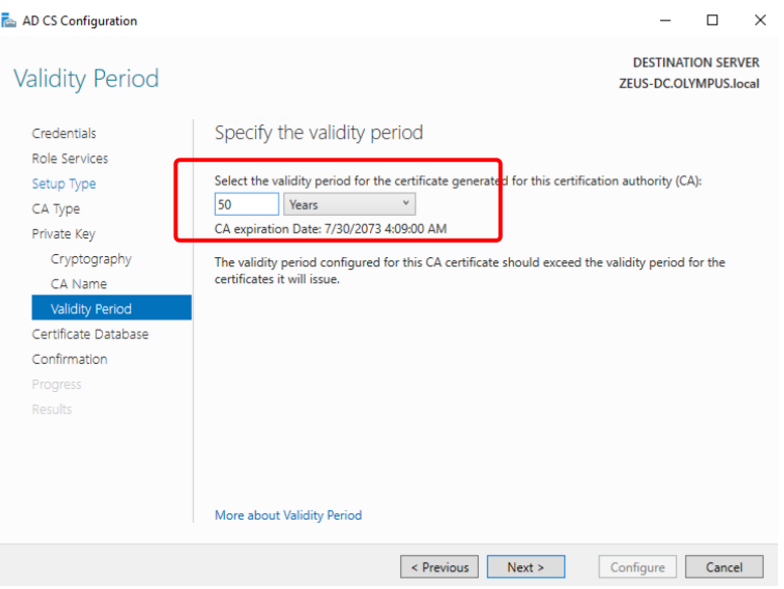

non sapendo quanto a lungo ci eserciteremo, impostiamo la validità dei certificati a 50 anni, tempo utile per diventare dei veri esperti :).

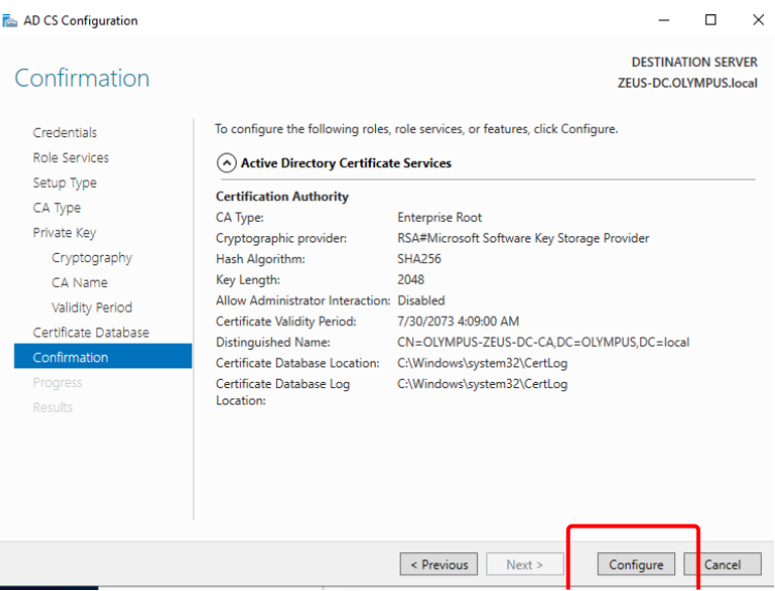

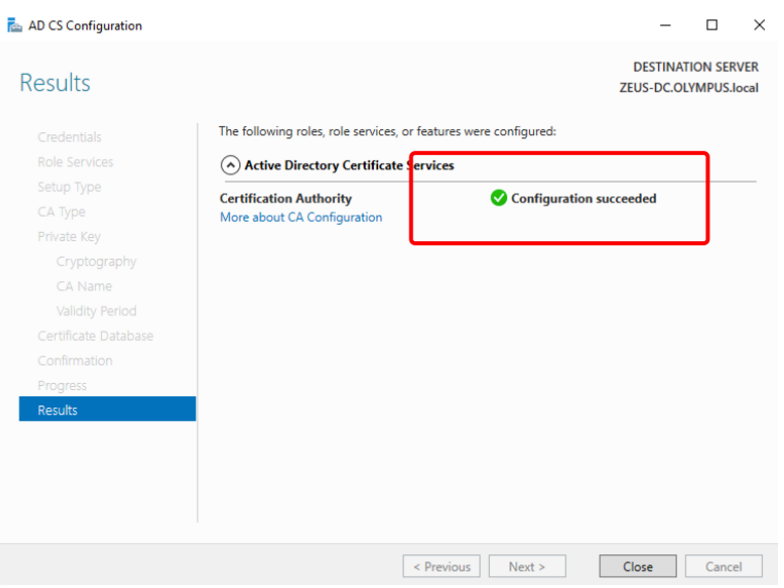

“avanti/next” fino alla conferma e poi “configure”:

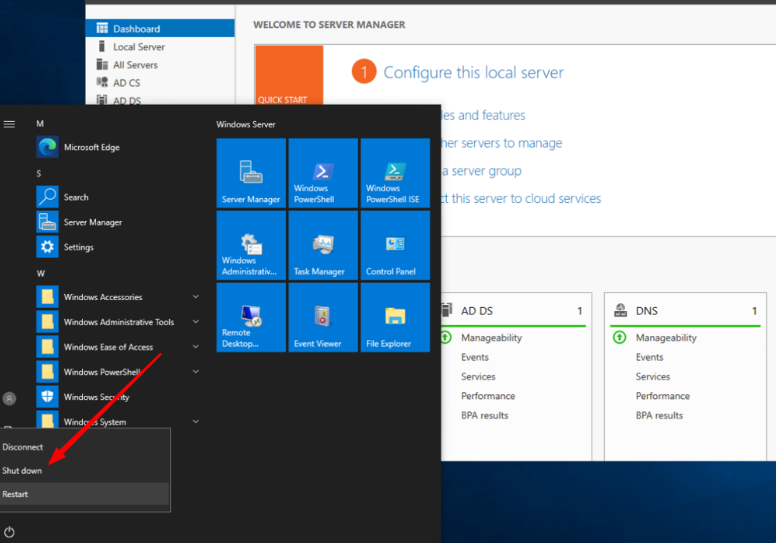

e riavviamo la macchina per rendere effettive le modifiche.

La maggioranza dei sistemi hanno delle cartelle condivise quindi vogliamo avere nel nostro laboratorio Samba e di conseguenza le porte 139 e 445 sulle quali andremo a sferrare diversi attacchi.

Questo ci darà la possibilità in seguito di effettuare attacchi diretti a SMB (e non solo).

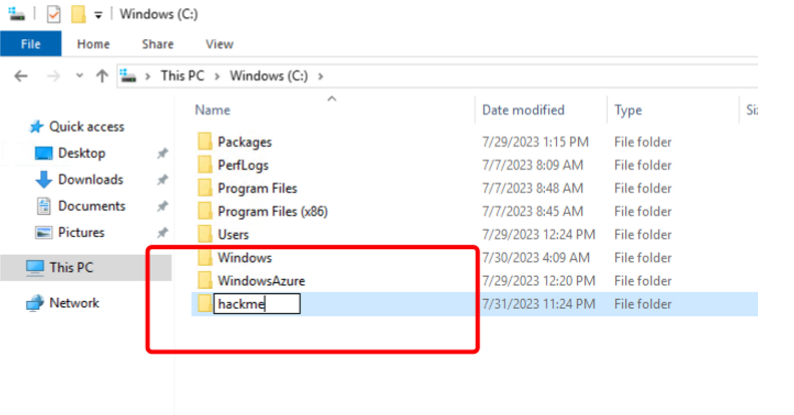

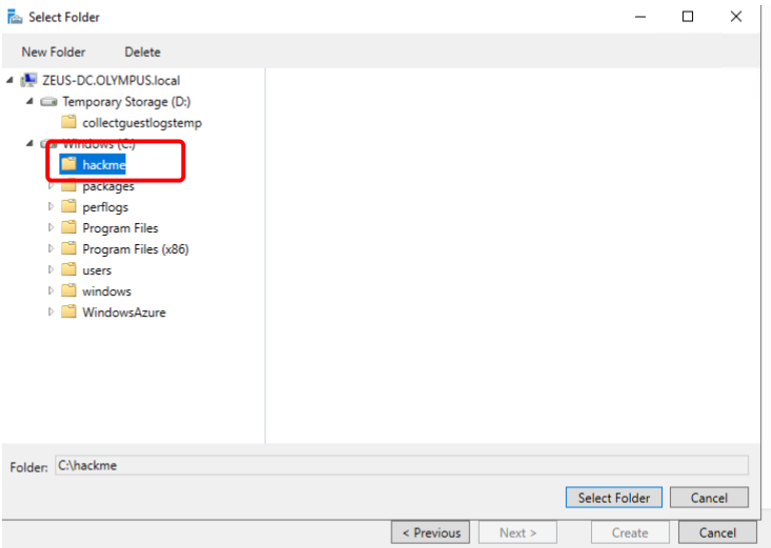

Iniziamo creando una cartella chiamata fantasiosamente chiamata “hackme” sul drive C:

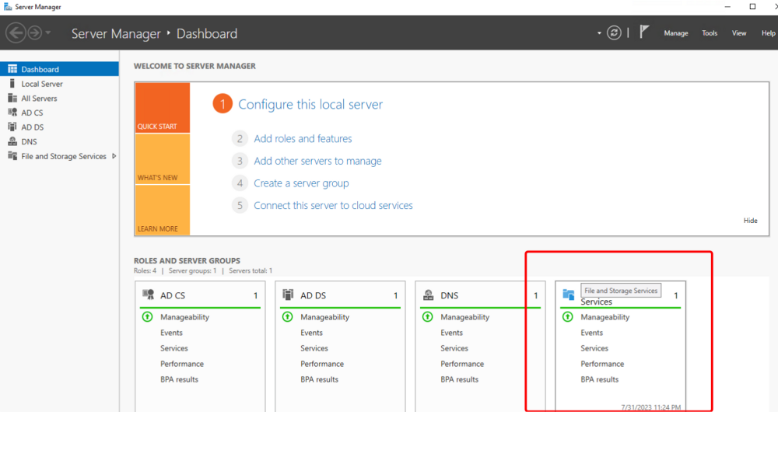

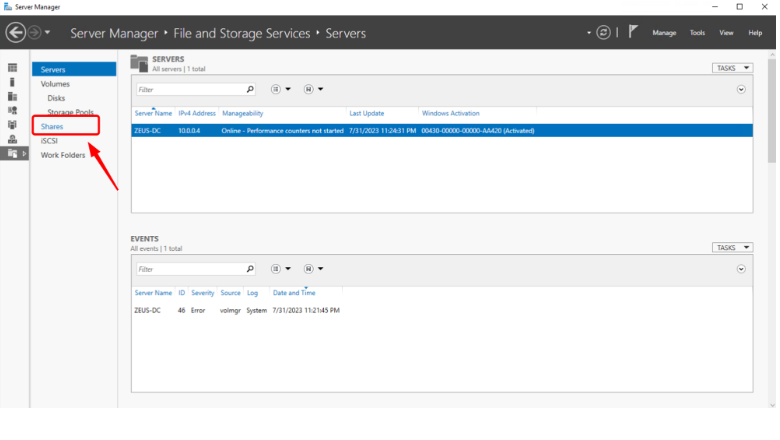

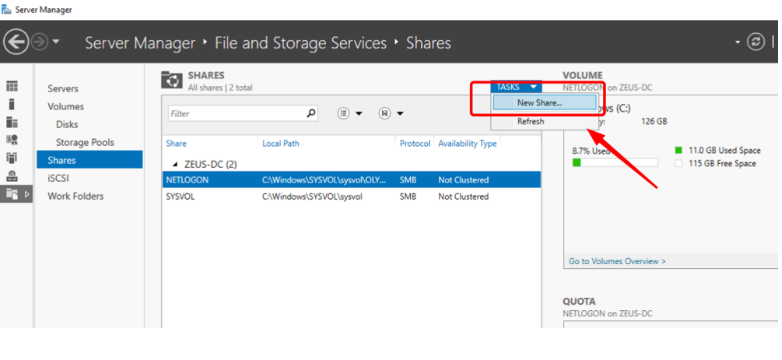

Lanciamo poi il Server Manager e clickkiamo sul tab File and Storage Services e successivamente su Shares:

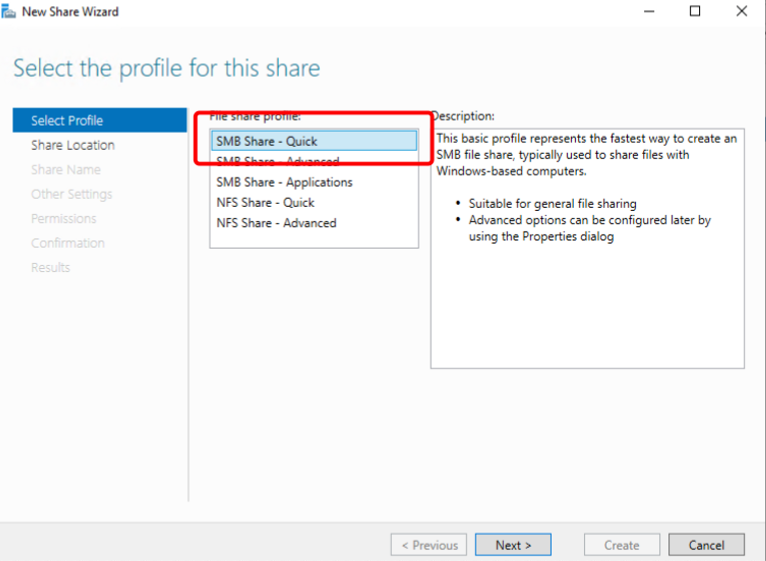

da TASKS , click su New Share:

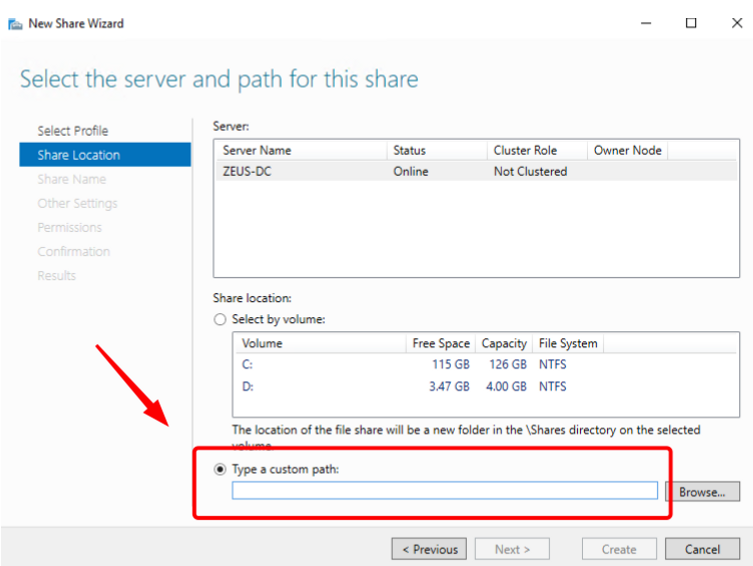

selezioniamo la cartella hackme creata poco fa e poi “next”:

navighiamo poi fino alla cartella hackme:

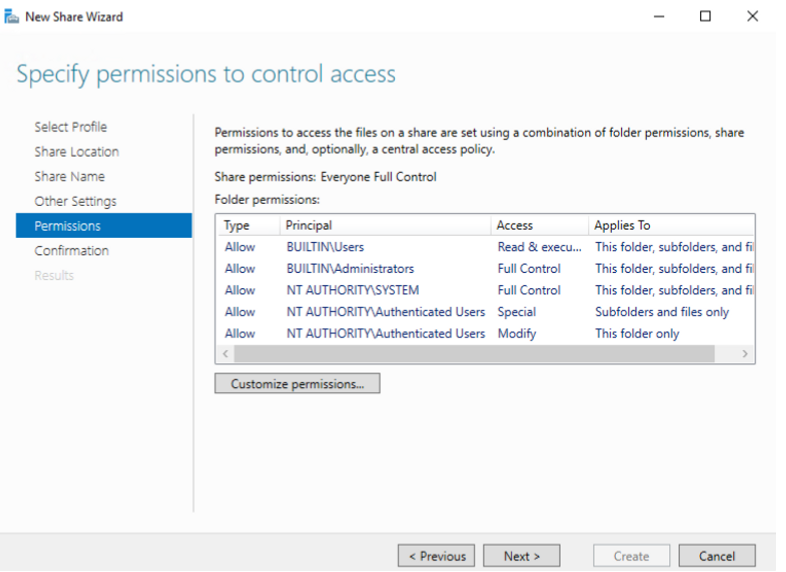

lasciamo le opzioni di default e poi nuovamente “next”:

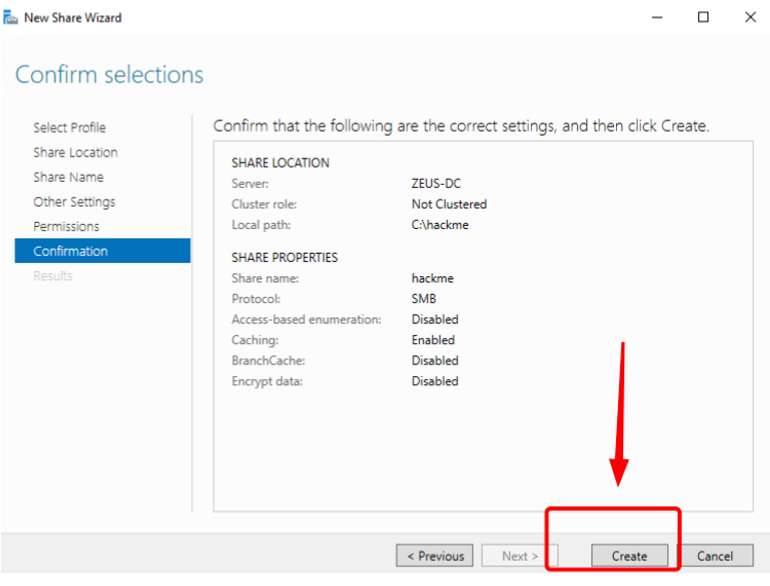

infine “create”.

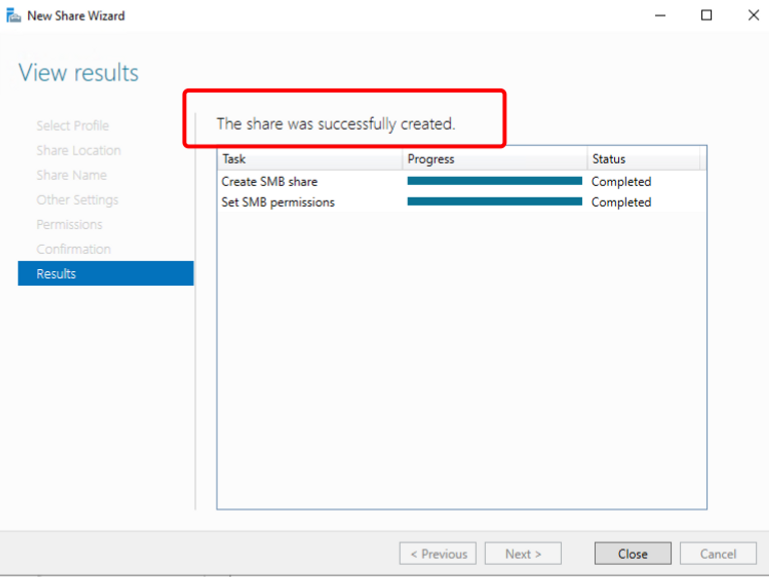

dopo il messaggio di conferma possiamo chiudere la finestra:

Abbiamo concluso la seconda parte dell’articolo e nel prossimo ed ultimo dei tre creeremo gli utenti del dominio , le loro rispettive macchine , li aggiungeremo al dominio Zeus e creeremo infine la macchina Kali per poi procedere finalmente con gli attacchi e finalmente divertirci un po con il nostro lab.

Andiamo allora!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…