Veriti ha scoperto che i criminali informatici hanno iniziato a utilizzare uno strumento falso per hackerare gli account OnlyFans, che invece di svolgere le funzioni promesse infetta gli aggressori con il malware Lumma Stealer.

OnlyFans è una piattaforma popolare per la creazione e la distribuzione di contenuti per adulti, in cui i creatori possono guadagnare denaro dagli abbonamenti dei propri fan. A causa della sua grande popolarità, la piattaforma diventa bersaglio di attacchi da parte di criminali informatici che cercano di rubare account a scopo di estorsione, ricevere pagamenti dagli abbonati o distribuire informazioni personali.

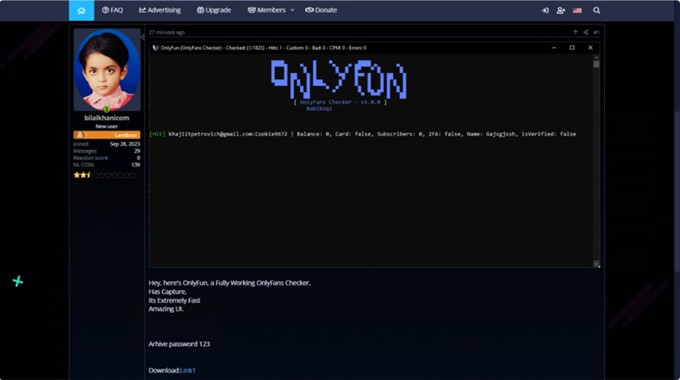

Per facilitare il processo di hacking, gli aggressori utilizzano i cosiddetti “checker” che controllano i database di dati rubati per individuare eventuali corrispondenze con gli account OnlyFans, consentendo loro di automatizzare il processo di selezione di password e credenziali. Tuttavia, a volte tali strumenti stessi si rivelano trappole.

Pubblicità su un forum della darknet

I ricercatori di Veriti hanno scoperto un caso in cui un falso checker per OnlyFans ha installato il malware Lumma Stealer sul computer invece di verificare le credenziali. Il file dannoso, scaricato da un repository su GitHub , era un programma chiamato “brtjgjsefd.exe” che, una volta avviato, iniziava a raccogliere dati personali dal dispositivo infetto.

Lumma Stealer è specializzato nel furto di dati come password, cookie, codici di autenticazione a due fattori, portafogli di criptovaluta e informazioni sulla carta di credito archiviate nel browser o nel file system della vittima. È interessante notare che Lumma Stealer non solo ruba dati, ma può anche scaricare ulteriore malware sul dispositivo infetto ed eseguire script PowerShell, il che rende il programma particolarmente pericoloso.

Inoltre, i criminali informatici hanno utilizzato anche altre piattaforme popolari: Disney+ e Instagram. Ad esempio, il repository GitHub conteneva anche file dannosi denominati “DisneyChecker.exe”, “InstaCheck.exe” e “ccMirai.exe”, che avrebbero dovuto rispettivamente verificare le credenziali di Disney+ e Instagram e creare la botnet Mirai.

I file infettavano i computer delle vittime, che tentavano di utilizzarli per i propri scopi criminali. I ricercatori hanno anche identificato i server C2 situati sui domini “.shop” che controllavano i dispositivi infetti e ricevevano dati rubati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.