Costruire un SOC con Wazuh, The Hive, Shuffle e Cortex su un MiniPC da 100€: Guida Pratica al Pentesting in Ottica Purple Team è un’opportunità unica per migliorare le operazioni di sicurezza senza rompere il budget. Usando hardware economico come un MiniPC, questa guida mostra come configurare un Sistema di Controllo di Sicurezza (SOC) efficiente e potente. La creazione di un SOC completo e funzionale con un investimento minimo è ora possibile.

Questa è la seconda parte dell`articolo dedicato al tema, potete trovare la prima parte [qui] e la seconda [qui].

I lettori scopriranno come integrare strumenti chiave come Wazuh per la rilevazione delle minacce, The Hive per l’analisi degli incidenti, e Cortex per l’arricchimento delle analisi. La guida inoltre copre l’utilizzo di Shuffle per orchestrare la sicurezza e automatizzare processi chiave, migliorando l’efficienza operativa del SOC.

Il focus sul pentesting in ottica Purple Team permette di affinare le tecniche di difesa e attacco, rendendo il SOC non solo una struttura difensiva ma anche un mezzo proattivo per testare e migliorare le capacità di risposta. Segui la guida pratica per trasformare un MiniPC da 100€ in un strumento potente per la sicurezza informatica.

Un Security Operations Center (SOC) è una struttura centrale che monitora, rileva, risponde e mitiga le minacce alla sicurezza. Il SOC è fondamentale per mantenere la sicurezza delle informazioni dell’organizzazione.

Le operazioni di sicurezza in un SOC includono:

Un buon SOC utilizza diverse tecnologie come Wazuh e TheHive. Wazuh è una piattaforma SIEM e XDR open source che offre funzionalità di sicurezza unificate. È possibile integrarli per una migliore gestione degli incidenti e una risposta coordinata.

Le tecniche di cybersecurity evolvono costantemente per affrontare nuove minacce. I SOC devono quindi aggiornare continuamente le loro strategie e strumenti per mantenere un elevato livello di sicurezza.

In breve, la sicurezza e i SOC sono critici per proteggere le risorse informatiche e garantire che le organizzazioni possano operare senza interruzioni a causa di attacchi informatici.

Considerare il budget è fondamentale quando si seleziona un MiniPC per un SOC. Un esempio pratico è l’uso di un MiniPC con circa 16 GB di RAM e un SSD esterno ad alta velocità, come descritto in questa guida.

La RAM da 16 GB garantisce una gestione fluida delle applicazioni come Wazuh, TheHive, Shuffle e Cortex. Un SSD ad alta velocità assicura tempi di lettura e scrittura rapidi, indispensabili per attività di analisi dei dati in tempo reale.

| Componente | Specifiche Consigliate |

|---|---|

| RAM | 16 GB |

| Storage | SSD esterno ad alta velocità (512 GB) |

| CPU | Processore Quad-core |

| Connettività | LAN Gigabit, Wi-Fi |

L’installazione di Wazuh consente il monitoraggio e la rilevazione delle minacce all’interno dell’infrastruttura IT. In questa parte, si tratterà la configurazione del Wazuh Manager, la distribuzione degli agenti Wazuh sui vari host e la personalizzazione delle regole e degli alert per una gestione ottimale della sicurezza.

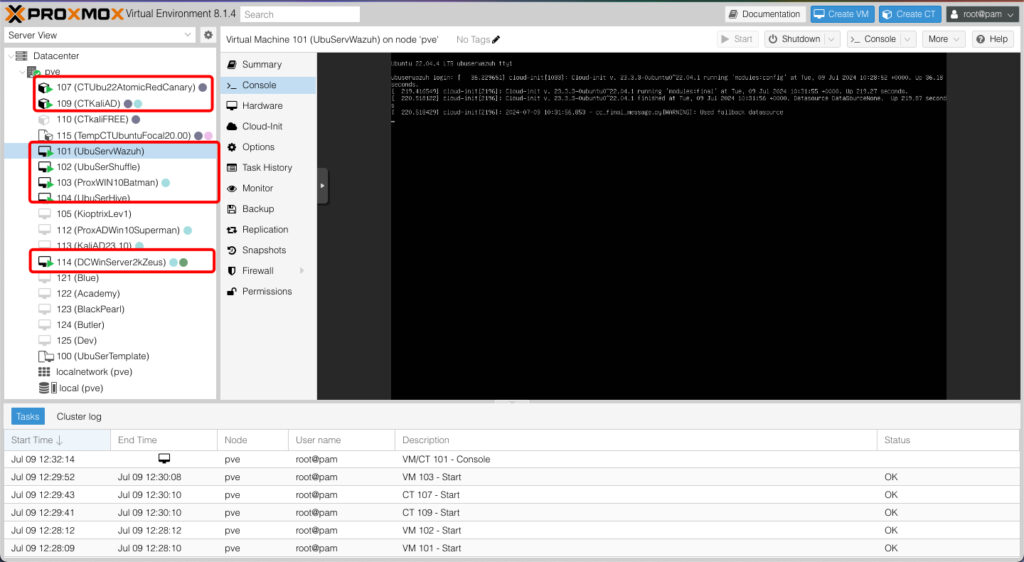

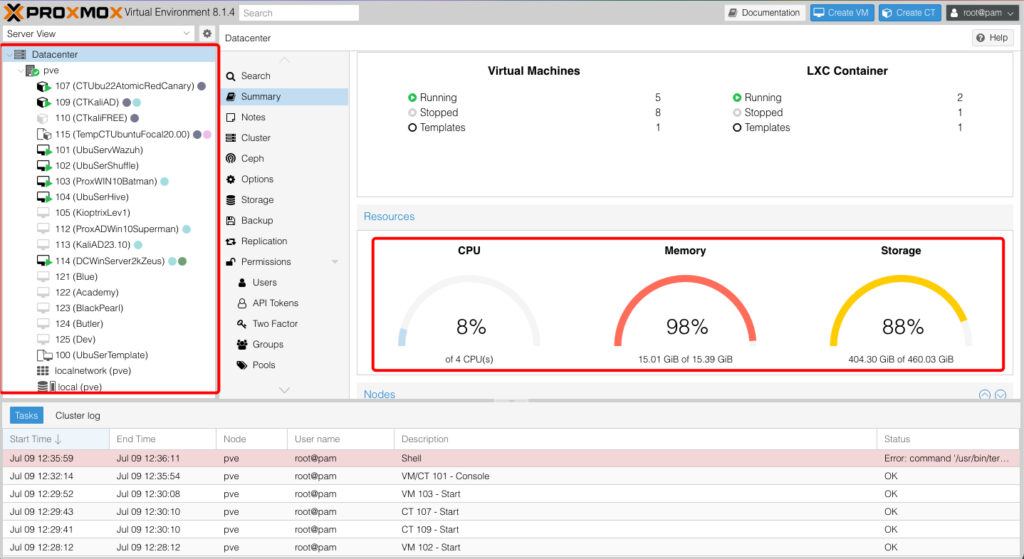

Sul nostro MiniPC abbiamo installato Proxmox come descritto nell`articolo precedente. Sui vari server Ubuntu e containers abbiamo installato come da immagine qui sotto:

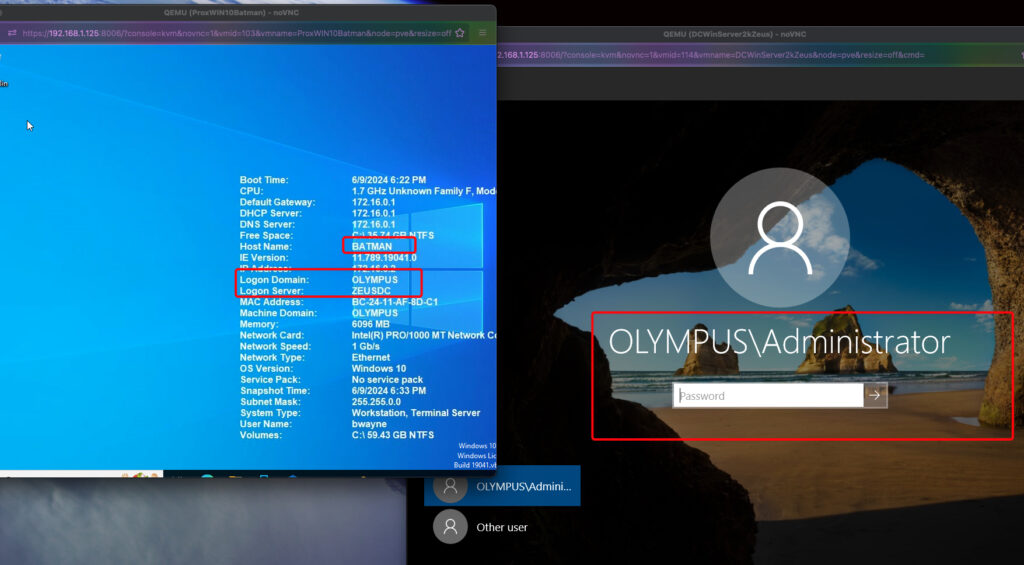

Wazuh, Shuffle, TheHive. Abbiamo poi installato un ambiente AD con un server Windows 2000 ed una macchina Windows 10 all` interno. Abbiamo inoltre aggiunto due containers : una macchina Kali ed una Ubuntu con installato Atomic Red Canary per esercizi di emulazione attacchi.

Girano tutte contemporaneamente in maniera decorosa , anche se come si puo immaginare mettono a dura prova il mini pc come vediamo nella schermata che segue:

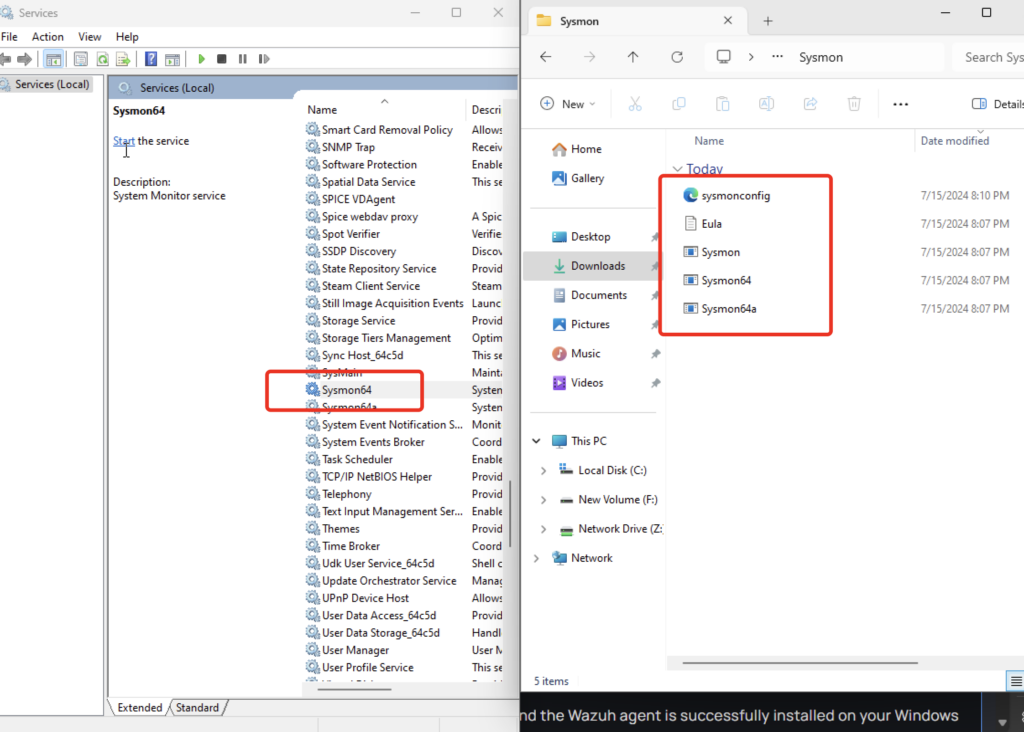

Sysmon é stato installato sulle macchine windows :

Sysmon (System Monitor) è uno strumento di monitoraggio del sistema per Windows che fa parte del Sysinternals Suite di Microsoft. Sysmon raccoglie informazioni dettagliate sugli eventi di sistema e li registra nei log di Windows, fornendo una visione approfondita di varie attività, come creazione di processi, connessioni di rete, e modifiche ai file.

Quando utilizzato in concomitanza con Wazuh Server, Sysmon serve i seguenti scopi principali:

Il Wazuh Manager è il cuore del sistema di rilevazione delle minacce. Si occupa di raccogliere e analizzare i dati. Per iniziare, si deve scaricare il pacchetto di installazione dal sito ufficiale di Wazuh.

Dopo il download, eseguire lo script di installazione. Una volta completata l’installazione, configurare il file ossec.conf per definire le impostazioni del manager. In questo file, è possibile specificare i parametri di logging e le regole di sicurezza correttamente.

Infine, avviare il manager e verificare che sia operativo. Utilizzare il comando systemctl status wazuh-manager per assicurarsi che il servizio sia attivo e funzionante.

Per monitorare efficacemente l’intera infrastruttura, è necessario installare Wazuh Agent su ogni host. Gli agenti raccolgono i dati di sicurezza e li inviano al Wazuh Manager per l’analisi.

Installare l’agente Wazuh su ogni host seguendo le istruzioni fornite nella guida ufficiale. Configurare ogni agente modificando il file ossec.conf per includere l’indirizzo IP del Wazuh Manager.

Avviare gli agenti utilizzando il comando systemctl start wazuh-agent e verificare che gli agenti comunichino correttamente con il manager. Controllare i log per eventuali errori di connessione o configurazione.

Personalizzare le regole e gli alert è fondamentale per adattare Wazuh alle esigenze specifiche dell’infrastruttura. Modificare il file ossec.conf per includere regole di logging avanzato e criteri di rilevazione delle minacce.

Aggiungere regole personalizzate o modificare quelle esistenti per rilevare specifici tipi di minacce. Configurare alert per notificare immediatamente qualsiasi attività sospetta, inviando notifiche via email o integrandosi con altri sistemi di allarme.

Usare l’interfaccia grafica di Wazuh per gestire e monitorare le regole e gli alert. Assicurarsi di testare tutte le regole e le notifiche per garantire che funzionino come previsto e migliorare la capacità di risposta alle minacce.

L’integrazione con The Hive permette un’analisi efficiente degli incidenti di sicurezza tramite la gestione centralizzata degli alert e workflow ottimizzati. Configurare e utilizzare The Hive è fondamentale per un SOC, creando un processo di risposta agli incidenti organizzato e veloce.

Configurare The Hive richiede l’installazione del software su un server dedicato. Il MiniPC da 100€ può ospitare The Hive se configurato correttamente. È necessario scaricare il pacchetto dal repository GitHub e seguire le istruzioni di installazione.

Configurare il file application.conf per impostare i parametri di connessione e sicurezza. È importante usare un database come Cassandra o ElasticSearch per immagazzinare gli alert.

sudo systemctl start thehive

Gli alert sono gestiti tramite l’API REST di The Hive, che consente l’integrazione con altri strumenti di sicurezza come Wazuh. Gli incidenti vengono creati automaticamente quando un nuovo alert viene ricevuto.

Gli alert vengono categorizzati e assegnati a team specifici. Il workflow include la creazione di ticket, l’assegnazione delle priorità e il monitoraggio del progresso.

Utilizzare The Hive aiuta a mantenere ordine e a rispondere rapidamente agli incidenti, migliorando l’efficienza del SOC.

Cortex è uno strumento fondamentale per arricchire le analisi in un SOC. Permette di integrare dati di sicurezza automatici e semplificare le risposte agli incidenti.

Cortex supporta l’integrazione di numerosi strumenti di sicurezza per migliorare l’analisi. Ad esempio, con l’integrazione di VirusTotal, acquisisce informazioni dettagliate su minacce conosciute, fornendo un contesto prezioso per gli analisti.

Cortex utilizza anche dati provenienti da molte fonti per creare un quadro completo degli eventi di sicurezza. Questi dati includono log di sistema, notifiche di antivirus e allarmi di DLP (Data Loss Prevention).

Gli analisti possono configurare Cortex per raccogliere specifici artefatti, come file sospetti o record di rete, automatizzando il processo di raccolta e analisi dei dati. Questa funzionalità permette al SOC di identificare rapidamente le minacce e determinare le azioni da intraprendere.

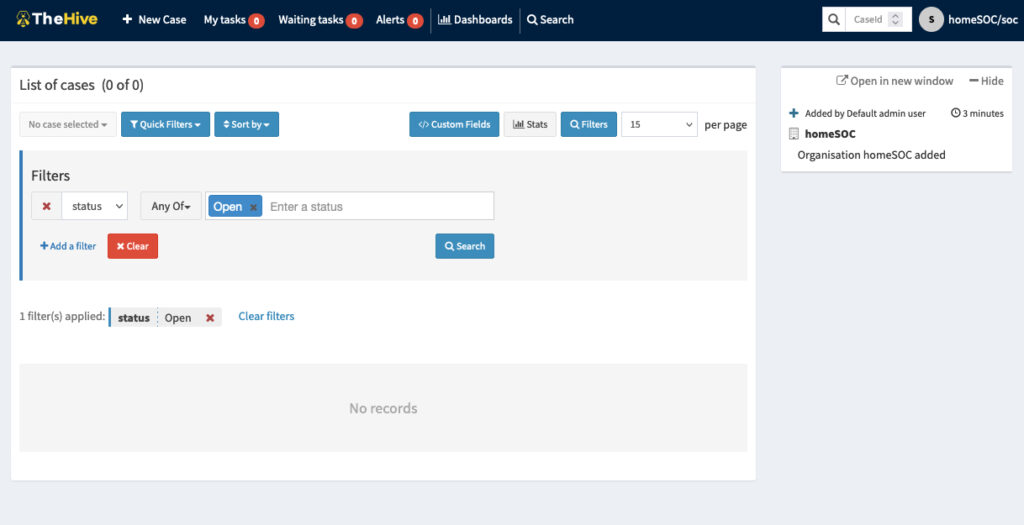

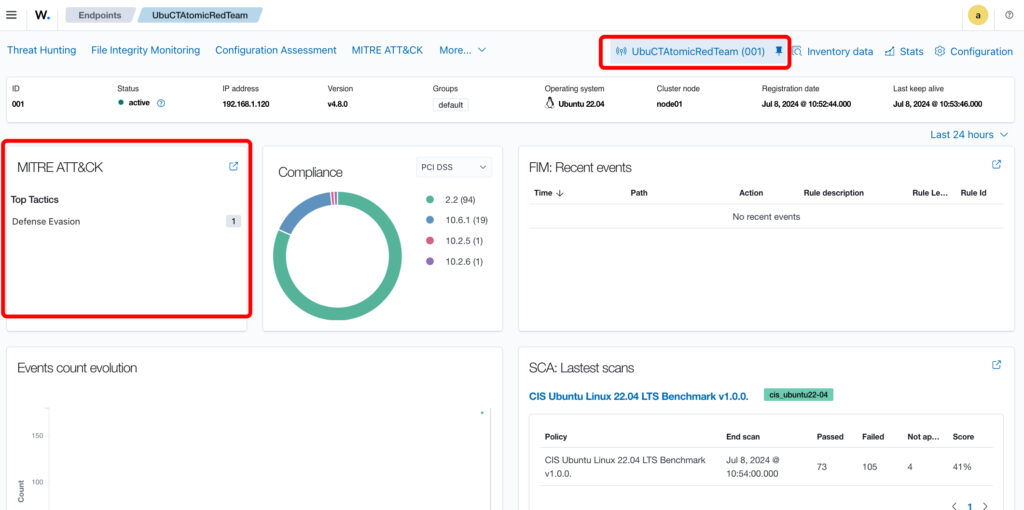

Prima di continuare facciamo delle prove tramite Atomic Red Canary ed il container dedicato , qui sotto Wazuh prima del test:

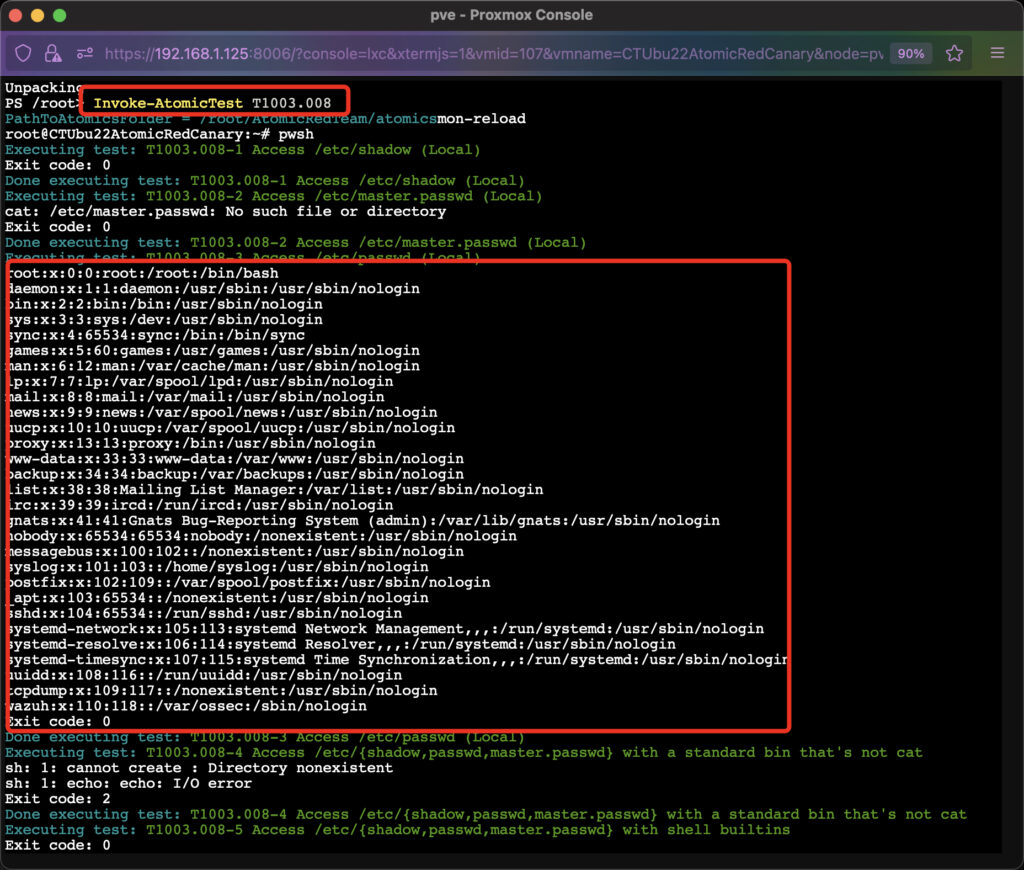

Invochiamo un test che corrisponde alla tecnica del MITRE T1003.008 : Credential Dumping . Proveremo quindi a dumpare /etc/shadow che contiene informazioni sulle password degli utenti del sistema. Ogni riga nel file rappresenta un account utente e ogni riga contiene nove campi separati da virgole.

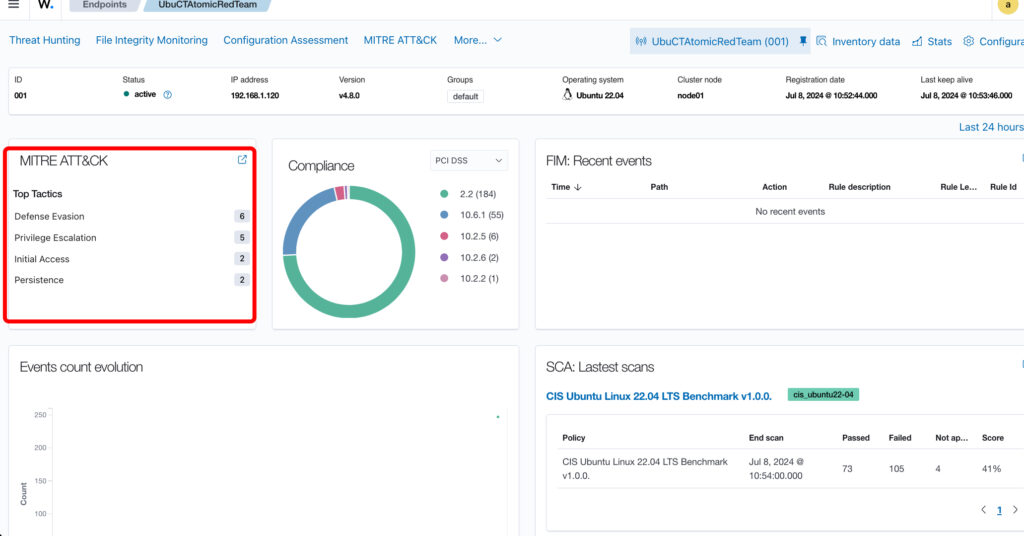

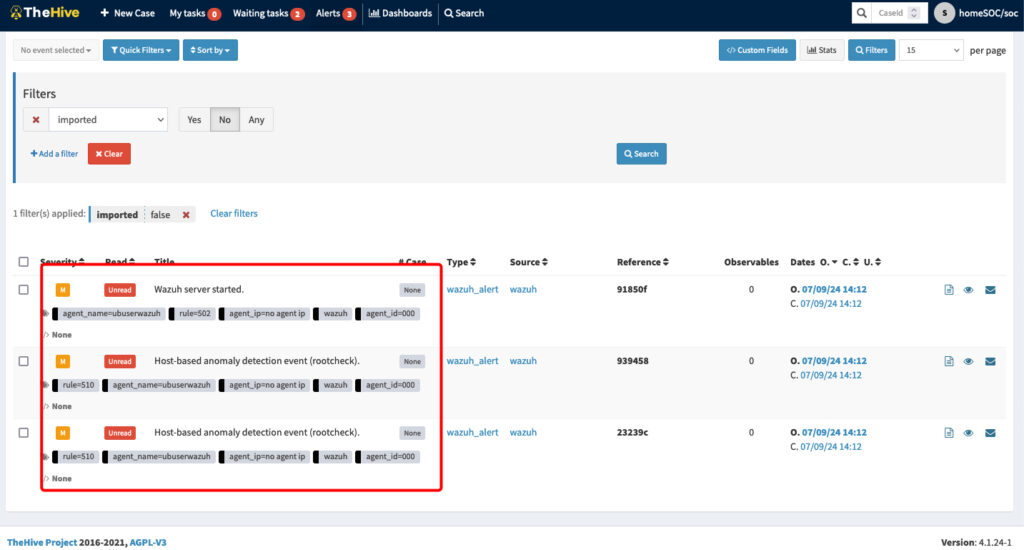

Come si puó notare, sull interfaccia di Wazuh si sono manifestati gli eventi appena invocati cosi come su TheHive:

Fin qui tutto ok dunque, aggiungiamo uno strato di complessità ora al nostro laboratorio estendendone molto le capacità fino ad arrivare alla struttura base di una vero e proprio SOC.

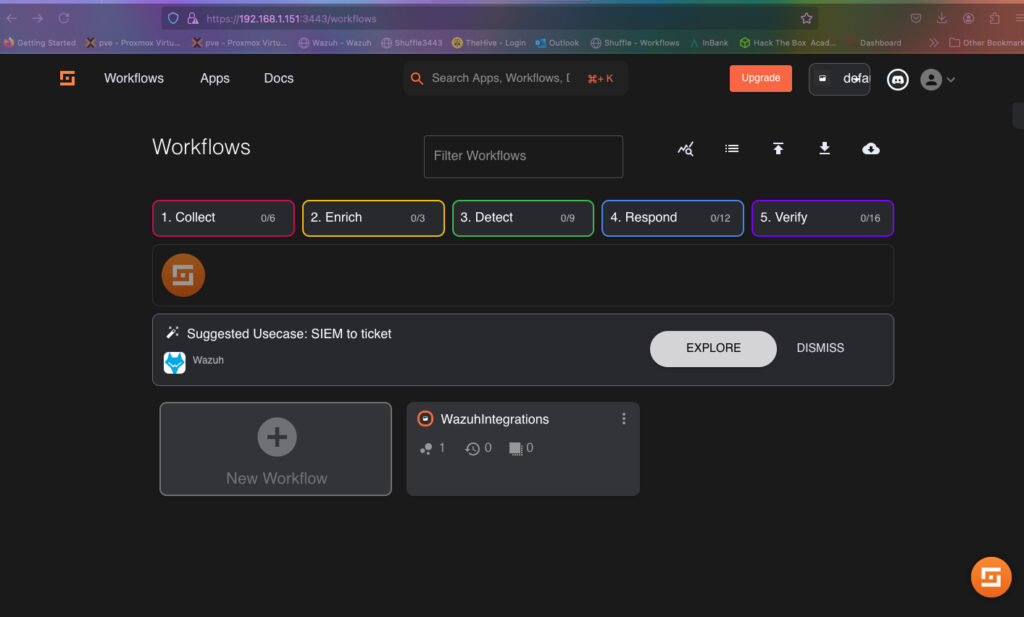

Shuffle consente di automatizzare e centralizzare le operazioni di sicurezza. Con l’integrazione di diversi strumenti, rende i processi di risposta agli incidenti più efficienti.

Shuffle permette di creare workflow di sicurezza personalizzati. Gli utenti possono configurare azioni automatizzate che si attivano quando si verificano determinati eventi.

Ad esempio, quando un evento di sicurezza viene rilevato, Shuffle può avviare automaticamente un’analisi attraverso gli strumenti integrati, come Wazuh.

Questo miglioramento riduce il tempo di risposta e permette di affrontare le minacce in modo più rapido e preciso.

Usando una interfaccia drag-and-drop, anche chi non ha competenze avanzate può configurare workflow complessi, migliorando la gestione delle minacce e garantendo una risposta uniforme agli incidenti.

Quando Wazuh rileva un incidente, Shuffle può inviare automaticamente una notifica a The Hive per avvisare l’analista.

Inoltre, Shuffle supporta la multi-tenancy, consentendo di gestire più ambienti di sicurezza contemporaneamente. Questo è utile per le aziende che devono supervisionare numerosi sistemi e network.

L’integrazione con API esterne permette a Shuffle di comunicare con vari strumenti e piattaforme, migliorando l’efficacia complessiva delle operazioni di sicurezza.

La pianificazione delle risorse è cruciale per mantenere efficiente il SOC. Assegnare le risorse adeguate ai giusti processi aiuta a bilanciare il carico di lavoro e garantisce che tutte le aree di sicurezza siano coperte.

Definire chi ha accesso a quali risorse è altrettanto importante. Gli utenti con differenti gradi di permessi garantiscono che solo personale autorizzato possa accedere a informazioni sensibili. Gestire un SOC richiede una chiara struttura organizzativa, e documentare le procedure operative aiuterà i nuovi membri del team a comprendere rapidamente il loro ruolo.

Formare regolarmente il personale su nuove minacce e tecnologie emergenti mantiene l’intero team al passo con gli ambienti di sicurezza in continua evoluzione.

Automazione e scripting sono essenziali per migliorare l’efficienza operativa di un SOC. Questi strumenti rendono possibile gestire attività ripetitive e complesse con facilità, aumentando la velocità di risposta e riducendo possibili errori umani.

Bash e Python sono scelte popolari per l’automazione. Bash è spesso utilizzato per task di sistema come la gestione dei file, backup e esecuzione di comandi in scripting. È semplice da usare e integrato in molte distribuzioni Linux, rendendo facile l’accesso a risorse di sistema.

Python, d’altra parte, è più potente e flessibile. Dispone di una vasta gamma di moduli Python per il networking, l’analisi dei dati e l’API interaction. Questo linguaggio permette di realizzare script più complessi, integrando facilmente strumenti come Wazuh e TheHive.

Un esempio pratico potrebbe essere l’automazione del processo di monitoraggio, dove uno script Python raccoglie log da Wazuh e li invia a TheHive per la classificazione e l’assegnazione dei casi.

inoltre con il supporto di ChatGPT il tutto diventa molto più rapido.

Per un SOC efficiente, personalizzare e integrare diversi strumenti diventa cruciale. Gli script di integrazione permettono il collegamento tra Wazuh, TheHive e altre piattaforme come Shuffle e Cortex.

Un script Bash potrebbe essere utilizzato per sincronizzare le regole di sicurezza tra Wazuh e altri strumenti di sicurezza. Ad esempio, uno script potrebbe estrarre dati dai log di Wazuh e prepararli per l’analisi con Cortex, migliorando così la tempestività e la precisione delle rilevazioni.

Python invece può essere utilizzato per creare script di integrazione più avanzati. Questi possono agire come bridge tra le API di diversi strumenti, facilitando la comunicazione e l’azione coordinata. Per esempio, uno script Python potrebbe estrarre allarmi da Wazuh e generare automaticamente ticket su TheHive, migliorando la gestione degli incidenti.

Implementare queste tecniche di automazione e scripting non solo ottimizza il flusso di lavoro, ma assicura anche una migliore protezione e gestione delle risorse aziendali.

Il Purple Team unisce il meglio delle capacità offensive del Red Team e delle capacità difensive del Blue Team. Questi team collaborano per migliorare la rilevazione delle minacce e la risposta alle vulnerabilità.

Durante un test di penetrazione, il team rosso simula attacchi contro i sistemi informatici. I risultati aiutano a identificare vulnerabilità che potrebbero essere sfruttate da aggressori reali.

Il Purple Team utilizza tecniche avanzate per analizzare e comprendere le vulnerabilità rilevate. Questa analisi consente al Blue Team di implementare misure di sicurezza più efficaci.

Ecco alcuni passaggi chiave:

Gli strumenti utilizzati includono Wazuh, The Hive, Shuffle e Cortex. Questi strumenti sono integrati in un Security Operations Center (SOC) domestico, fornendo una piattaforma completa per il monitoraggio e la gestione delle minacce. Naturalmente sono appunto strumenti, che una volta compresi gettano le basi per l`utilizzo di altre soluzioni se si vuole.

L’uso di un approccio Purple Team migliora la sicurezza aziendale, assicurando che le vulnerabilità vengano non solo rilevate, ma anche mitigate in modo efficace. Per maggiori dettagli, visitare Blue Team, Red Team e Purple Team e Che cos’è un Purple Team?.

Una volta controllato che tutti i componenti comunicano tra di loro, possiamo iniziare a simulare un attacco vero e proprio osservandone gli effetti sul nostro SOC casalingo. Nel prossimo articolo useremo Mimikatz a tale scopo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…