Il “phishing as a service” (PaaS) è un tipo di servizio offerto da cyber criminali o fornitori di servizi illeciti che semplifica e automatizza l’intero processo di creazione e distribuzione di attacchi di phishing e quindi di campagne malevole.

Funziona in modo simile a molti altri servizi basati su abbonamento o modelli di affiliazione, rendendo più facile per gli attaccanti eseguire campagne di phishing senza la necessità di conoscenze tecniche approfondite.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Ecco come funziona il phishing as a service:

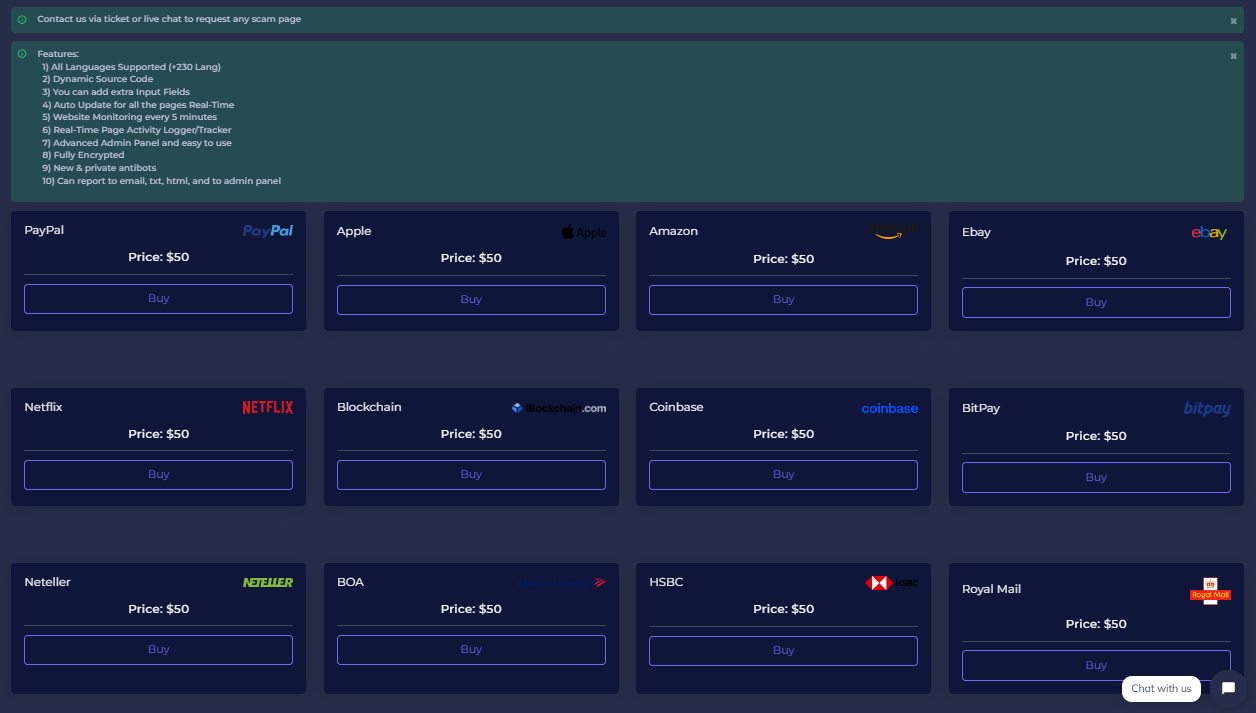

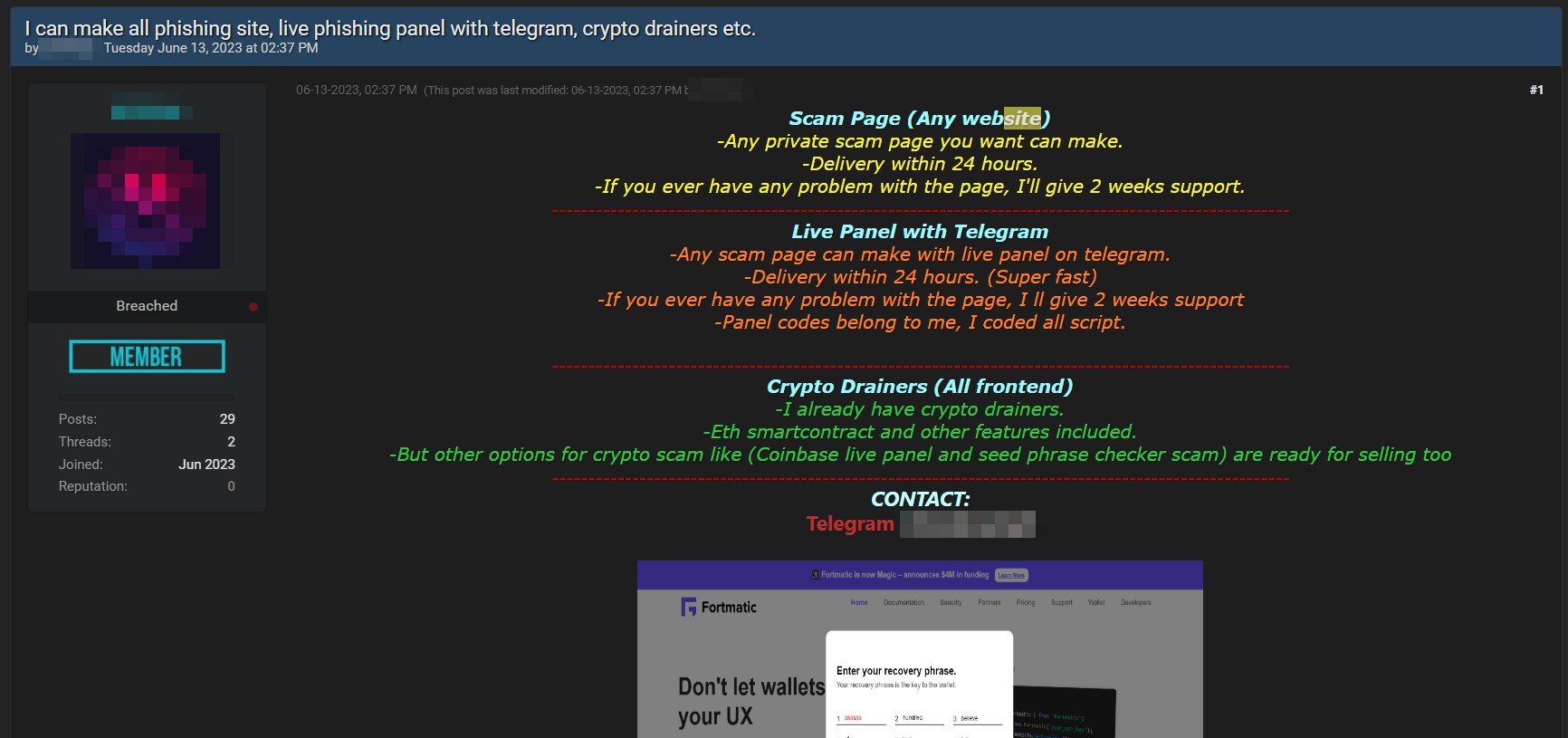

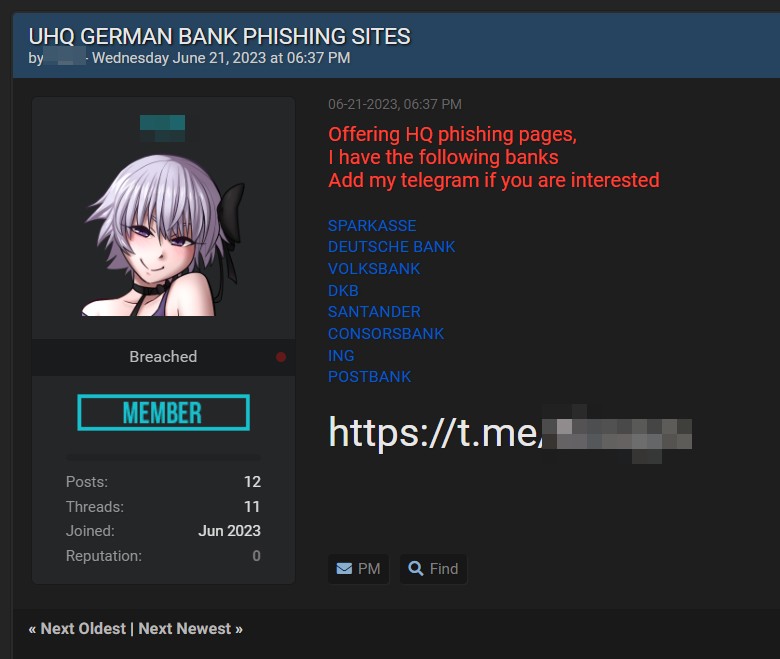

Oltre ai modelli di PaaS che abbiamo visto, sono presenti molti criminali informatici che offrono servizi per la realizzazione di siti fake altamente simili ai siti originali. Tali servizi vengono pubblicati nei forum underground come riportato nel post di seguito.

Il phishing as a service rende più accessibili gli attacchi di phishing, poiché non richiede una conoscenza tecnica avanzata da parte degli attaccanti.

Questi servizi rappresentano una minaccia significativa per individui e organizzazioni, e la difesa contro di essi richiede una grande sensibilizzazione, l’istruzione degli utenti e l’utilizzo di soluzioni di sicurezza informatica avanzate per rilevare e mitigare gli attacchi di phishing.

L’acronimo “Phishing as a Service” (PaaS) è stato adottato in modo simile a “Software as a Service” (SaaS) e altri servizi basati su cloud sono abbreviati per comodità. Tuttavia, è importante notare che il termine “PaaS” può anche essere associato a “Platform as a Service” in un contesto di cloud computing.

Pertanto, quando si utilizza l’acronimo “PaaS” per riferirsi a “Phishing as a Service”, è consigliabile specificare chiaramente il contesto per evitare confusioni.

L’importanza della consapevolezza del rischio relativo agli attacchi di phishing è fondamentale nella difesa contro questa minaccia sempre crescente. La diffusione degli attacchi di phishing è in costante aumento, rappresentando una delle principali minacce alla sicurezza informatica. Ecco alcune informazioni chiave sull’importanza di essere consapevoli dei rischi legati al phishing:

Le e-mail rimangono uno dei vettori più comuni per gli attacchi di phishing. Si stima che oltre il 90% degli attacchi di malware inizia con un’e-mail di phishing. La consapevolezza dell’utente è fondamentale per prevenire gli attacchi di phishing. Formare gli utenti aziendali a riconoscere e segnalare e-mail sospette può ridurre significativamente il rischio.

Pertanto la formazione sulla sicurezza informatica dovrebbe essere un processo continuo. Gli attaccanti si evolvono costantemente, creando e-mail e siti web di phishing sempre più convincenti. Mantenere gli utenti informati sulle ultime minacce e tattiche di phishing è essenziale per una difesa efficace.

Sia le aziende che gli utenti devono essere consapevoli dei rischi associati agli attacchi di phishing e adottare misure per proteggersi da questa minaccia sempre crescente. La prevenzione è spesso la difesa più efficace contro gli attacchi di phishing, e la consapevolezza del rischio è la chiave per una prevenzione di successo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.