I data leak site (o DLS) delle cyber gang ransomware rappresentano una minaccia sempre più diffusa per le imprese e gli individui che utilizzano internet. Questi siti sono stati creati dalle cyber gang per pubblicare i dati rubati durante un attacco di ransomware, quando il proprietario dei dati rifiuta di pagare il riscatto richiesto.

In questo articolo, esploreremo cos’è un ransomware, come funziona e quali sono le conseguenze dei data leak site per le vittime, come vengono utilizzati dalle cybergang, cos’è la sezione protetta, gli automatismi, chi li sviluppa e la loro esposizione.

Il ransomware è un tipo di malware che rappresenta una minaccia sempre più diffusa per le imprese e gli individui che utilizzano internet. Questo tipo di malware funziona criptando i dati presenti sul computer o sul sistema informatico della vittima, rendendoli inaccessibili. In cambio della decrittazione dei dati, il proprietario del malware richiede un riscatto in denaro da parte dell’organizzazione violata.

Negli ultimi anni, una nuova forma di estorsione tramite ransomware è emersa, nota come “doppia” estorsione. In questa variante del ransomware, i cyber criminali non solo criptano i dati della vittima, ma minacciano anche di pubblicare i dati rubati su un sito web pubblico, a meno che la vittima non paghi il riscatto richiesto.

In pratica, la doppia estorsione aumenta la pressione sulle vittime del ransomware, poiché la pubblicazione dei dati può causare danni alla reputazione e alla privacy, oltre a potenziali violazioni di legge e quindi sanzioni. Inoltre, la pubblicazione dei dati rubati su un sito web pubblico può avere conseguenze a lungo termine, poiché le informazioni sensibili possono rimanere online per anni, esponendo la vittima a rischi futuri.

Il ransomware si diffonde attraverso una serie di tecniche, tra cui e-mail di phishing, download di file infetti e exploit di vulnerabilità del sistema. Una volta infettato il sistema, il ransomware crittografa i dati del proprietario e richiede un riscatto in cambio della decrittazione.

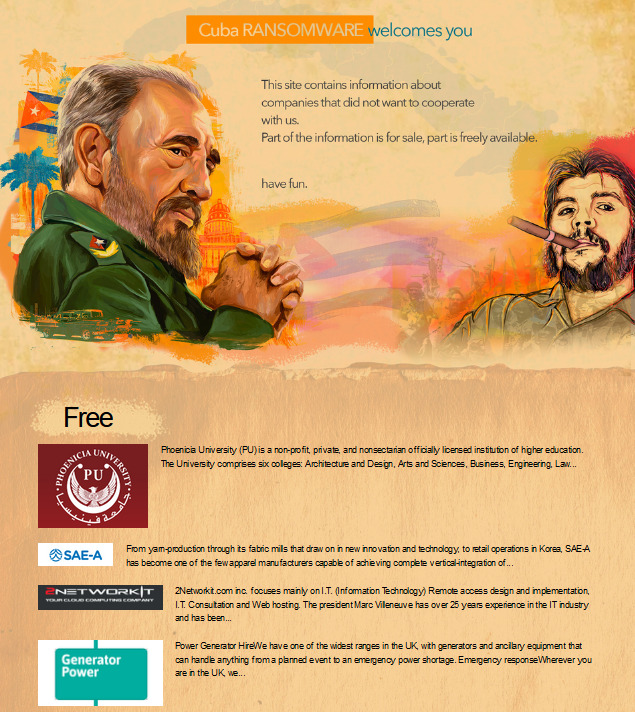

I data leak site sono siti web creati da cyber criminali con lo scopo di ospitare e pubblicare informazioni sensibili e riservate rubate durante un attacco ransomware. Questi siti sono spesso creati per sfruttare la “doppia” estorsione: i cyber criminali minacciano di pubblicare i dati rubati su questi siti web a meno che la vittima non paghi il riscatto richiesto.

I data leak site possono contenere informazioni su una vasta gamma di soggetti, tra cui singoli individui, aziende, governi e organizzazioni non governative. Le informazioni rubate possono includere dati personali, come nomi, indirizzi, numeri di telefono e informazioni finanziarie, ma anche informazioni altamente riservate, come segreti commerciali, proprietà intellettuale e informazioni sulle attività governative.

I cyber criminali utilizzano i data leak site come una forma di pressione sulla vittima del ransomware, rendendo pubbliche le informazioni rubate e causando danni alla reputazione dell’individuo o dell’organizzazione colpita. Inoltre, la pubblicazione delle informazioni sul sito web può anche causare potenziali violazioni di legge.

I data leak site sono generalmente nascosti e non accessibili tramite motori di ricerca comuni. I cyber criminali li rendono accessibili solo tramite link diretti o tramite il dark web, una parte dell’internet non accessibile tramite i browser standard. Per accedere ai data leak site, è necessario utilizzare strumenti specializzati come ad esempio Tor Browser.

Una volta creato il data leak site, le cyber gang utilizzano diverse tecniche per sfruttare al massimo le informazioni rubate e ottenere il pagamento del riscatto richiesto.

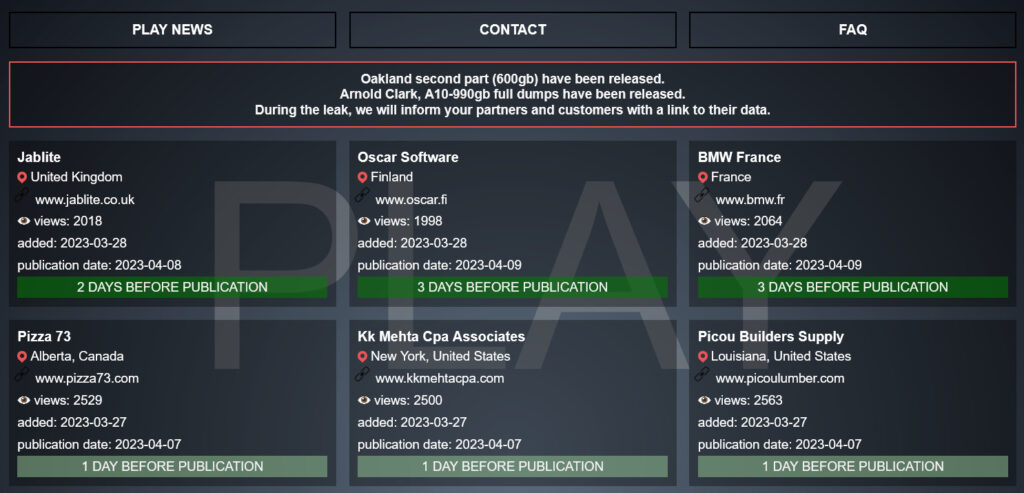

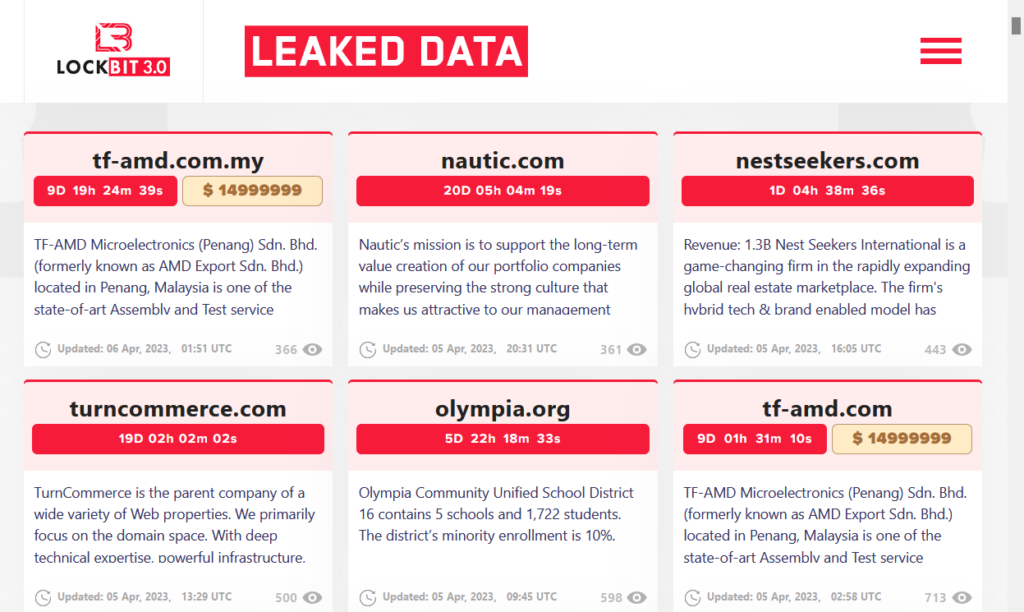

Una delle tecniche più utilizzate è il countdown. I cyber criminali pubblicano un conto alla rovescia sul sito web, che indica il tempo rimanente prima della pubblicazione delle informazioni sensibili rubate. Questa tecnica crea un senso di urgenza nella vittima del ransomware, costringendola a prendere una decisione rapida e pagare il riscatto richiesto.

Un’altra tecnica utilizzata dalle cyber gang è quella di pubblicare campioni di informazioni rubate chiamati “samples”. I cyber criminali pubblicano una piccola quota parte dei dati esfiltrati dalle infrastrutture IT dell’azienda, dimostrando così la veridicità dell’attacco e la loro capacità di divulgare le informazioni sensibili rubate. Anche questa tecnica serve ad aumentare la pressione sulla vittima del ransomware, mostrando loro che i cyber criminali hanno effettivamente avuto accesso alle informazioni sensibili e che la minaccia della pubblicazione dei dati è da attenzionare.

Inoltre, alcune cyber gang organizzano anche aste private per le informazioni rubate in caso di mancato pagamento del riscatto richiesto. In queste aste, i cyber criminali offrono le informazioni rubate a compratori interessati, con lo scopo di monetizzare i propri sforzi. Molto spesso delle cyber gang sono state viste vendere le informazioni sensibili rubate su forum underground per poter offrire informazioni utili a condurre attacchi di phishing e frodi telematiche.

I data leak site delle cyber gang ransomware sono solitamente composti da due sezioni: la sezione frontend, che viene visualizzata dai visitatori del sito web, e la sezione backend, che è accessibile solo ai cyber criminali che gestiscono il sito.

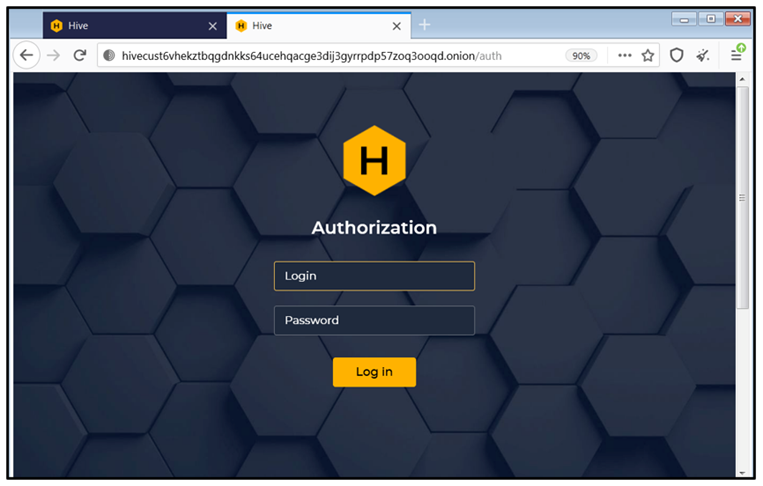

La sezione backend è l’area riservata dove i cyber criminali gestiscono le informazioni rubate e coordinano le attività per ottenere il pagamento del riscatto richiesto. In questa sezione, i cyber criminali gestiscono anche le comunicazioni con la vittima del ransomware, offrendo la possibilità di negoziare il pagamento del riscatto.

Infatti, spesso all’interno delle note di riscatto lasciate sui computer cifrati, è presente una credenziale per accedere al backend del data leak site e parlare direttamente con i criminali per mettersi d’accordo sul pagamento del riscatto.

In alcuni casi, i cyber criminali possono utilizzare il backend del data leak site per scambiare messaggi con la vittima del ransomware e negoziare il pagamento del riscatto. In questo modo, i cyber criminali cercano di convincere la vittima a pagare il riscatto richiesto, offrendo garanzie di rilascio dei dati o minacciando di pubblicare le informazioni rubate.

Tuttavia, è importante ricordare che non sempre la negoziazione con i cyber criminali è consigliabile, in quanto non vi è alcuna garanzia che i dati vengano effettivamente rilasciati dopo il pagamento del riscatto.

Inoltre, l’accesso al backend del data leak site è fondamentale per le attività delle cyber gang ransomware, in quanto consente loro di gestire le informazioni rubate, controllare le comunicazioni con la vittima del ransomware e pianificare la pubblicazione delle informazioni rubate in caso di mancato pagamento del riscatto richiesto.

Le cyber gang ransomware spesso operano con una struttura organizzativa gerarchica e con una vasta rete di affiliati, che sono individui o gruppi che collaborano con i criminali per portare avanti le attività di cyber criminalità. Gli affiliati possono essere coinvolti in diverse fasi dell’attacco ransomware, tra cui la ricerca di vittime potenziali, la distribuzione del malware e l’esfiltrazione dei dati rubati.

L’esfiltrazione dei dati dalle infrastrutture IT delle vittime avviene attraverso diversi meccanismi, tra cui l’uso di tool di hacking avanzati, la manipolazione dei sistemi di backup o l’attacco diretto ai server che contengono le informazioni sensibili. Una volta che i dati sono stati esfiltrati, vengono trasferiti ai data leak site gestiti dalla cyber gang.

Per semplificare il processo di gestione dei data leak site, le cyber gang ransomware utilizzano spesso automatismi che consentono agli affiliati di caricare i dati rubati direttamente sul sito web. Questi automatismi sono solitamente integrati nella sezione backend dei data leak site, e consentono agli affiliati di caricare i file in modo rapido e sicuro.

In questo modo, le cyber gang ransomware sono in grado di gestire grandi quantità di dati rubati in modo efficiente e automatizzato. Tuttavia, la pubblicazione delle informazioni rubate sui data leak site rappresenta un grave rischio per la privacy e la sicurezza delle vittime, che possono subire gravi conseguenze a livello personale e aziendale.

Il mondo della criminalità informatica è caratterizzato da una grande diversità di specializzazioni, e non tutti i criminali hanno le competenze per realizzare tutti gli aspetti del proprio attacco. In questo contesto, la creazione di un data leak site può essere affidata a figure specializzate nel settore.

Non sempre, infatti, gli sviluppatori del malware che ha permesso l’attacco e la successiva esfiltrazione dei dati sono gli stessi che creano l’infrastruttura del data leak site. Alcune volte, gli autori del ransomware ordinano il sito ad altri criminali, che sono specializzati nella creazione di questi strumenti.

La creazione di un data leak site richiede infatti competenze specifiche in vari ambiti, come la progettazione di server web, l’implementazione di database per la gestione dei dati rubati e la creazione di interfacce web intuitive per gli utenti che vogliono acquistare i dati.

Inoltre, il sito deve essere in grado di resistere a eventuali attacchi DDoS, e deve garantire l’anonimato ai criminali che lo utilizzano per vendere i dati esfiltrati. Tutto ciò richiede conoscenze avanzate in materia di sicurezza informatica e tecnologie di crittografia.

In conclusione, i data leak site sono spesso sviluppati da criminali informatici specializzati, che lavorano in stretta collaborazione con gli autori del malware per garantire il successo dell’intera operazione criminale. La grande varietà di competenze richieste per la creazione di un data leak site fa sì che questa attività possa essere eseguita solo da pochi esperti in grado di gestire tutte le fasi della creazione di una simile infrastruttura.

I data leak site sono solitamente esposti sulla cosiddetta rete onion, ovvero una parte della rete Internet accessibile solo tramite il browser Tor. Questa scelta è dovuta alla necessità di garantire l’anonimato degli autori del sito e dei loro clienti, che possono così acquistare i dati esfiltrati in modo discreto e al riparo da eventuali attacchi da parte delle forze dell’ordine.

Tuttavia, non sempre i data leak site sono esclusivamente accessibili tramite la rete onion. Alcune volte, infatti, gli autori del sito creano anche un dominio nel clearweb, ovvero la parte della rete Internet accessibile tramite i comuni browser come Chrome o Firefox. Questo accade spesso quando il sito deve essere reso maggiormente accessibile e pubblicizzato per attirare un maggior numero di acquirenti.

L’esposizione di un data leak site può comportare notevoli rischi per gli autori del sito, che rischiano di essere individuati dalle forze dell’ordine o dagli esperti di sicurezza informatica. Infatti, spesso i data leak site vengono individuati proprio grazie alle tecniche di analisi dei domini e dei server utilizzate dai ricercatori della sicurezza informatica.

Inoltre, l’esposizione di un data leak site può anche comportare il rischio di subire attacchi da parte di altri criminali informatici, che potrebbero tentare di rubare i dati contenuti nel sito o di prendere il controllo dello stesso per scopi illeciti.

In conclusione, i data leak site rappresentano una minaccia sempre più diffusa per le aziende e per gli utenti comuni. La cybercriminalità organizzata utilizza queste piattaforme per estorcere denaro alle vittime dei loro attacchi, sfruttando la doppia estorsione per mettere a repentaglio la privacy e la reputazione delle aziende.

La complessità di questi attacchi dimostra la necessità di investire in una solida strategia di sicurezza informatica, che preveda la formazione degli utenti, l’adozione di tecnologie di difesa avanzate e la gestione attiva del rischio. Inoltre, è fondamentale che le autorità e le organizzazioni internazionali si uniscano per contrastare questo fenomeno, attraverso la cooperazione internazionale e lo scambio di informazioni.

Infine, è importante sottolineare come la criminalità informatica sia composta da una moltitudine di figure specializzate, che lavorano insieme per ottenere il massimo profitto. Gli sviluppatori di malware, gli affiliati, i creatori dei data leak site e altri attori del crimine informatico collaborano tra di loro, spesso senza mai incontrarsi di persona, per mettere a segno i loro attacchi.

Questa complessità richiede una risposta altrettanto complessa, basata sulla cooperazione tra le forze dell’ordine, le aziende e le organizzazioni internazionali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…