Autore: Olivia Terragni e Roberto Villani

Data Pubblicazione: 07/04/2022

Quanto ed in che modo gli attacchi informatici sono collegati ai corridoi energetici globali? Quali invece sono le capacità informatiche degli stati che nel caso di una guerra informatica o di una “guerra fredda digitale” possono operare in modo difensivo/offensivo creando un deliberato attacco ai sistemi informativi per scopi strategici o militari? Quanto la sicurezza delle infrastrutture energetiche – soprattutto la nostra – è vulnerabile a questo tipo di offensiva? Sono tutte domande a cui cercheremo di dare risposta utilizzando due strumenti indispensabili per me e Roberto: l’intervista e la cyber-geopolitica con una sequenza di analisi che hanno a che fare con il cyberspazio, la sua storia e le tendenze che notiamo nella politica mondiale.

Intervistiamo il Prof. Luigi Romano – esperto di livello internazionale di cybersecurity, con particolare riferimento ai sistemi di rete critici – e l’Ing. Brando Ballerini – dirigente esperto nel settore delle perforazioni e Oil&Gas – con il quale chiariremo anche l’attuale situazione di dipendenza energetica e tecnologica di Europa e Usa dai paesi dell’Est ma soprattutto dalla Russia.

Le infrastrutture critiche si riferiscono a quei processi, sistemi, strutture, tecnologie, reti, risorse e servizi essenziali per la salute, la sicurezza o il benessere economico del pubblico e l’efficace funzionamento del governo.

Le interruzioni di questi sistemi, dai servizi di emergenza o sanitari, dai trasporti ai servizi finanziari, dal settore governativo, energetico, nucleare alla difesa o alla comunicazione, sino al settore food e acqua, in particolare causate da attacchi informatici possono avere conseguenze devastanti.

Lo abbiamo visto in parte nei recenti attacchi alle infrastrutture strategiche degli stati, primo tra tutti l’attacco al Colonial Pipeline negli Stati Uniti (maggio 2021) e negli ultimi gli attacchi informatici – di cui poco si è parlato – a sei hub di raffinazione dell’Amsterdam-Rotterdam-Anversa (ARA) e a due aziende di stoccaggio e fornitura di petrolio in Germania (gruppo Oiltanking GmbH e gruppo Mabanaft) nel febbraio 2022,che hanno reso difficile caricare e scaricare i carichi di prodotti raffinati.

Anche se non gravi gli incidenti hanno ridotto le capacità operative, mentre il capo dell’agenzia di sicurezza IT tedesca, Arne Schoenbohm, ha affermato che sono state colpite 233 stazioni di servizio in gran parte nella Germania settentrionale (1,7% nel paese): in alcune di quelle stazioni non era possibile pagare con carta di credito. L’incidente dell’ARA ha invece interrotto notevolmente il carico e lo scarico di carichi di prodotti raffinati nel mezzo di una crisi energetica continentale. Ultimo ma non meno importante l’attacco informatico al quartier generale di Oil India a Duliajan, nello stato indiano Assam. L’attacco ha utilizzato software dannoso per crittografare i sistemi: “In quanto grande compagnia petrolifera e del gas, OIL è sempre suscettibile a tali attacchi” ha affermato Tridiv Hazarika, PRO dell’azienda, “i nostri sistemi sono robusti, ma di tanto in tanto questi problemi si insinuano”.

Nell’ottobre del 2021 un attacco informatico in Iran ha interrotto il sistema di rifornimento delle stazioni di servizio (attacco imputato ad un paese straniero e rivendicato dal gruppo Predatory Sparrow ), che ha affermato essere in “risposta alle azioni informatiche del regime terroristico di Teheran contro le persone nella regione e in tutto il mondo”

L’Iran ha collegato Israele, insieme agli Stati Uniti, a diversi sofisticati attacchi informatici, la cui maggior parte hanno avuto obiettivi collegati al programma nucleare del paese.

La prima grande infiltrazione – che ricordiamo tutti- è stata operata con il virus Stuxnet che ha infettato la centrale nucleare iraniana di Bushehr nel 2010, colpendo le centrifughe nell’impianto di arricchimento dell’uranio. Il rischio di cyber attacchi tra Usa e Iran è aumentato dopo l’uccisione del generale Soleimani ma già nel 2019 gli Stati Uniti hanno effettuato un’operazione cibernetica segreta contro l’Iran in seguito agli attacchi del 14 settembre contro le strutture petrolifere dell’Arabia Saudita. I timori di una rappresaglia cibernetica erano reali dopo il deface di 150 siti web americani e gli attacchi di cyber spionaggio da parte di hacker iraniani…

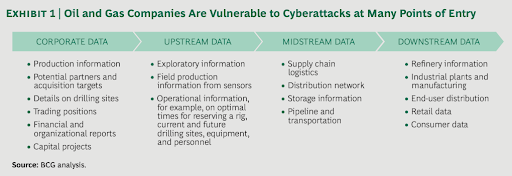

Alcuni attaccanti implementano malware appositamente creati per distruggere o sabotare i server dei computer, i sistemi di controllo o la rete degli stabilimenti, soprattutto contro l’industria petrolifera.

Un altro esempio, oltre Stuxnet, è il malware Industroyer, che interessa i sistemi di controllo industriale (ICS) utilizzati nelle sottostazioni elettriche e può essere utilizzato per colpire altre infrastrutture critiche.

Tuttavia, non è solo un malware specifico che è in grado di compromettere una determinata struttura. Qualsiasi strumento di accesso remoto può consentire ai malintenzionati di accedere a un’interfaccia uomo-macchina (HMI) per controllare le apparecchiature.

Ulteriori minacce critiche sono lo Spionaggio industriale e il furto di dati che agiscono anche attraverso la compromissione delle comunicazioni – come attacchi DNS o ai VPN aziendali – nelle industrie energetiche come quelle del petrolio e del gas, mirano a rubare informazioni come: risultati dei test, tecniche di perforazione, posizione e quantità delle nuove riserve di petrolio ma anche la composizione chimica dei prodotti.

La necessità di combattere le minacce informatiche alle infrastrutture critiche è ben riconosciuta a livello globale, tuttavia, molte infrastrutture oggi sono tutt’altro che sicure, innanzitutto in base ad una complessità che cresce e diventa difficile da comprendere anche dallo stesso sistema identificare un punto debole e ad un’aumentata presenza di fattori di vulnerabilità grazie ad un mix di sistemi legacy insicuri e obsoleti con nuove tecnologie, che guardano all’automazione ma collegate però in modo insicuro. Tutto ciò può portare ad eventi imprevisti, imprevedibili e non pianificati che possono incidere sull’affidabilità dei sistemi stessi. Inoltre come ha rilevato TrendMicro le compagnie petrolifere e del gas – ad esempio – hanno pochi incentivi a crittografare i dati che fluiscono dai sensori, tuttavia la mancanza di controlli dell’integrità della comunicazione dei dati lascia aperta la possibilità di attacchi di sabotaggio ai pozzi petroliferi e alle raffinerie da parte di malintenzionati.

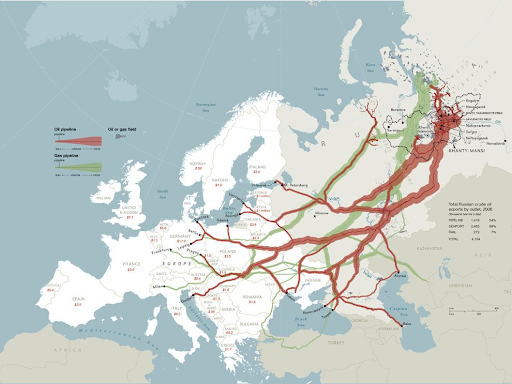

Se è vero che l’Italia possiede punti di ingresso diversi per la fornitura di gas, ed inoltre è parte integrante della rete di interconnessione elettrica europea e non ha “legami” elettrici con le zone attualmente in guerra, il punto debole italiano, resta il punto di ingresso gas di Tarvisio; la piccola città al confine con l’Austria, è nella sua posizione geografica,quello più legato ad est e vede quindi la possibile interruzione del flusso di gas proveniente dalla Russia. Gli altri nostri punti di ingresso sono a sud – gas proveniente dai paesi del MENA – e sud est, dove ci arriva il gas dalla Turchia e Azerbaijan nel punto di ingresso pugliese. Abbiamo inoltre ottime disponibilità nel gas stoccato, in quanto utilizziamo depositi strategici da diverso tempo, ma certo non possiamo pensare di stare al sicuro e riparati da attacchi cyber.

Non meno brillanti risultiamo sul piano delle informazioni diffuse e da diffondere. Spesso per cultura, esigenze politiche o esigenze di stampa, diffondiamo informazioni che sarebbe meglio lasciare “riservate” riguardo le nostre infrastrutture strategiche. Riusciamo a fare servizi TV dove mostriamo i nostri depositi o i nostri tesori nascosti, che chiaramente vengono guardati da tutti. Sarebbe opportuno, non condividere simili informazioni, perché se è vero che con le riprese satellitari o un drone da pochi euro, si possono vedere tutti i siti strategici del mondo, e quindi “nascondere” un deposito di gas risulta difficile, altrettanto vero è che se si lascia un minimo dubbio verso chi ci ha definiti ostili, magari possiamo avere qualche chances in più per gestire la nostra energia e ripararla dalle cyber minacce.

L’Ing. Brando Ballerini, ex Business Development Mgr Saipem Drilling Americas, ex Executive Vice Presidente di Soilmec Branham Inc, ex Presidente di Drillmec Inc. Houston. La sua famiglia è sempre stata legata al settore Oil&Gas e ne fu pioniera in Italia, tuttavia nel 1996 ha ceduto l’attività di famiglia al gruppo Trevi-Drillmec. Dopo un’esperienza in Perù e Brasile, è tornato con il Gruppo Trevi in Texas come Direttore Drillmec per Nord e Sud America. Ora è imprenditore con BPB Energy.

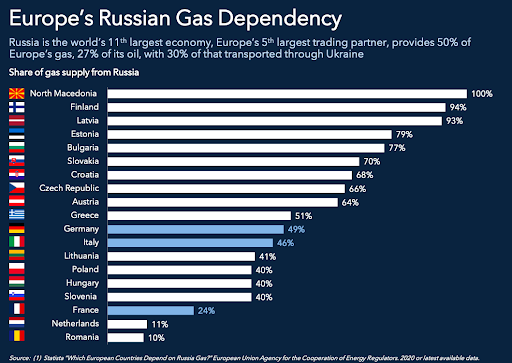

Grazie Brando per questa opportunità, per avere accettato di rispondere ad alcune domande e per avermi fornito in anticipo del materiale che mi è servito per comprendere la situazione. Proprio partendo dal report di MUFG Emea, vorrei arrivare dritta al punto, anche in base alla situazione che si sta delineando per l’Europa e l’Italia, a livello energetico. Dopo la crisi dovuta alla pandemia, l’entità del danno economico e dell’escalation geopolitica che si estenderà negli anni, potrebbe cambiare tutto e i rischi che si presentano non sono per nulla confortanti. Guardando il report, ho compreso inoltre, che le sanzioni – con circa 735 entità russe prese di mira, l’invasione e l’occupazione della Crimea nel 2014 e le attività correlate a Donetsk e Luhansk – sono state un’arma ben prima delle recente escalation del 2022 in Ucraina. Dalle sanzioni tuttavia è stata esclusa l’energia…

Oggi, ci troviamo di fronte ad un conflitto di nuova tipologia, dove le sanzioni sembra abbiano sostituito i danni che gli attacchi cyber possono arrecare economicamente, anche se al tempo stesso danneggiano chi le fa e chi le subisce. Le sanzioni tuttavia, danneggiano chi le fa e chi le subisce: quale sarà il danno a lungo termine, soprattutto nel settore energetico ed in Europa?

Inoltre l’Opec avverte l’UE: “sostituire il gas russo è impossibile”. Il gas russo è stato sino ad ora infatti eslcuso dalle sanzioni, la Commissione europea sta elaborando delle proposte per un embargo petrolifero sulla Russia.

Olivia: Ti faccio subito una domanda a bruciapelo: quanto i corridoi energetici globali e le loro infrastrutture determinano la geopolitica a livello mondiale e quanto sono considerati bersagli?

Brando Ballerini: Purtroppo aldilà di quello che i politici o gli stessi media ci dicono, i prodotti energetici come petrolio e gas sono diventati un motore che l’economia globale non può evitare di considerare.

Ogni giorno il mondo consuma 100 milioni di barili equivalenti (petrolio + gas misurati in barili) che da soli valgono 10 bilioni di Euro, ma vanno tenuti in conto addizionali centinaia di bilioni generati dal business mondiale ogni giorno quali raffinerie, trasporti, riscaldamento, industria della plastica, farmaceutica, acciaio, vernici, vestiti, asfalto e potrei continuare all’infinito.

Chi controlla l’energia e quindi i corridoi energetici, controlla l’economia mondiale e le politiche di Europa, USA, Russia e Cina, ecc. Noi in Italia come in Germania, ma in gran parte dell’Europa e del mondo ci siamo cullati nell’idea di poter sostituire il carbon fossile con le energie rinnovabili, tra l’altro sparando date a caso come 2030 o 2050 per la sostituzione totale del carbonio come fonte di energia.

La guerra in Ucraina ha messo in evidenza questo errore di programmazione come ad esempio l’aver cancellato le perforazioni nel nostro territorio o il programma nucleare (che tra l’altro compriamo dalla Francia con le sue centrali poste al nostro confine occidentale).

Non voglio entrare nel dettaglio né essere male interpretato, ma le energie rinnovabili sono troppo care a parità di potenza generata ed hanno il limite notevole del non essere trasportabili per poter oggi competere o sostituire il carbon fossile o il nucleare. Possono ridurre la nostra dipendenza dal carbon fossile ma non sostituirlo. Lo stesso idrogeno oggi generabile a costi decenti (quello “grigio”) deriva per il 94% da perforazioni e separazione dal carbonio…. L’idrogeno blu o verde con le tecnologie attuali sono producibili a costi elevati ed infatti oggi rappresentano insieme solo il 6%.

Concludo quindi affermando che chi controlla l’energia e quindi i corridoi energetici, controlla l’economia mondiale e le politiche di Europa, USA, Russia e Cina, solo per citare i principali attori.

Olivia: “Perché gli arabi non ci vogliono in Siria: non odiano le “nostre libertà”. Odiano che abbiamo tradito i nostri ideali nei loro paesi – per il petrolio”.

Ci sono storie “sanguinose” nascoste dietro i corridoi energetici globali: lo racconta Robert F. Kennedy, altra fonte per la quale ti devo ringraziare. Kennedy afferma che “il conflitto siriano è una guerra per il controllo delle risorse indistinguibile dalla miriade di guerre petrolifere clandestine e non dichiarate che si combattano in Medio Oriente da 65 anni”, non solo ma che “il milione di rifugiati che ora si riversano in Europa sono profughi di una guerra di oleodotti e di errori della CIA”. Inoltre aggiungendo che “bisogna pensare all’Isis come a un cartello petrolifero” dichiara che dovremmo porre fine ad una “rovinosa dipendenza dal petrolio che ha deformato la politica estera degli Stati Uniti per mezzo secolo”.

Brando Ballerini: Il racconto di Robert F Kennedy che tu hai citato è esemplificativo di quanto ho detto prima. Cioè la rovinosa dipendenza del petrolio ha deformato le politiche internazionali della nazioni specialmente in Medio Oriente, Libia e ora Ucraina.

Oggi le guerre sono quasi sempre dovute a fattori legati al controllo dell’energia o dei corridoi energetici che generano benefici finanziari enormi per chi li controlla e faccio un esempio eclatante.

L’Europa oggi è decisamente il più importante cliente per chi vende petrolio e gas acquistando dai produttori internazionali (senza contare i prodotti interni) petrolio e gas per oltre 2 bilioni di Euro al giorno…. e come oggi sappiamo la Russia con la vendita di un bilione di euro al giorno ne rappresenta ca il 40-50%.

Il Qatar che è il più grosso produttore di gas al mondo non può battere la concorrenza russa decisamente più economica perché non avendo gasdotti verso l’Europa, per vendere a questo “miglior” cliente sono costretti a congelare il gas per renderlo liquido in stazioni di raffreddamento (LNG), trasportarlo con navi speciali e costosissime, ed una volta in Europa riscaldarlo in un’altra stazione LNG per riportarlo allo stato gassoso e finalmente distribuirlo. Ovvio che tutto questo comporta costi che i Russi coi loro gasdotti non hanno.

Pertanto anni fa il Qatar chiese alla Siria di poter passare con un gasdotto che poi attraverso la Turchia sarebbe arrivato in Europa. La Siria, amica dei Russi, disse di no e poco dopo accusarono Assad di essere un dittatore e Americani, Francesi e Inglesi e Turchi (che vedevano perdere le royalties sul gas Qatariota) attaccarono la Siria e purtroppo la stessa ISIS finanziata dal Qatar si sviluppò.

Ovviamente i Russi fermarono l’attacco alla Siria bloccando quindi il gasdotto. Pertanto il Qatar finanziò l’attacco alla Libia ed a Gheddafi per passare sul loro territorio e raggiungere il gasdotto algerino verso l’Europa. Ed infatti Russi e Turchi stanno combattendo in Libia per le stesse ragioni di cui ho detto prima.

Ora il Qatar trarrà vantaggi dalla situazione ucraina e qualche sospetto di loro ingerenza nelle decisioni americane in proposito mi rimane. Per chi segue il calcio sapete come il Qatar abbia influenzato le decisioni recenti della FIFA e organizzato un mondiale dove si scoprì che ci fu corruzione sui decision makers ma poi tutto insabbiato.

Ovviamente ognuno fa i propri interessi geopolitici ma non credo molto alle guerre ed alle sanzioni fatte esclusivamente a difesa di un popolo.

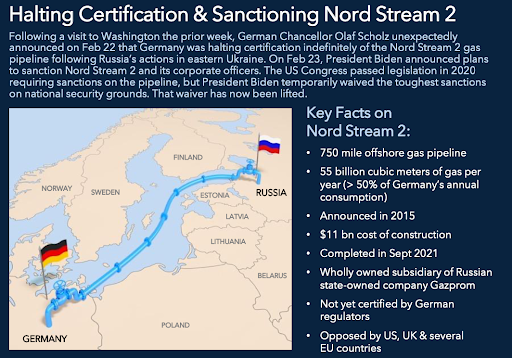

Olivia: Risorse energetiche e controllo geopolitico: tra le sanzioni compare anche il Nord Stream 2. Quale ruolo ha avuto in questo conflitto?

Brando Ballerini: La principale caratteristica del gasdotto Nord Stream 2 creato dai Russi in collaborazione con la Germania è quella di bypassare l’Ucraina e la Polonia con conseguente loro perdita dei proventi delle royalties. E generando una riduzione ulteriore dei costi del gas russo per i tedeschi.

Altro caso che fa pensare che il gasdotto era completato ed era ormai alla fase finale di approvazione da parte tedesca. Poco prima l’Ucraina chiede di entrare nella NATO sapendo che Putin aveva minacciato ritorsioni in tal caso. Pertanto scoppia la guerra, i tedeschi, con gli occhi del mondo puntato su di loro, bloccano l’approvazione del Nord Stream 2.

Ovviamente nessuno può comprovare che questo è stato il solo casus belli, ma sicuramente la storia della entrata nella NATO ha dato una scusa a Putin per attaccare ed ad all’Ucraina per avere il supporto del mondo.

Non salvo ovviamente Putin ma non possiamo dire che gli altri siano dei santi. E fa pensare che la più aggressiva nei confronti della Russia è la Polonia con l’invio di armi e eventuale di aerei, che avrebbe perso economicamente dal Nord Stream 2. Ripeto che le mie sono solo ipotesi ma “a pensare male”…

Olivia: Le ultime minacce sul tema delle sanzioni da parte dell’Italia hanno predetto minacce irreversibili: Aleksej Paramonov ha minacciato che ci sarà un totale cambio di atteggiamento anche sulle forniture di gas. L’Italia, insieme alla Germania sono i paesi europei che più dipendono dal gas russo, quale sarà il costo in termini economici e sociali?

Brando Ballerini: Purtroppo le sanzioni, a cui come la Germania volenti o nolenti siamo stati costretti a partecipare per una questione di una Europa “Unita”, ci hanno creato ma soprattutto ci creeranno moltissimi problemi. Perdiamo un partner commerciale tra i più importanti con terribili ricadute economiche sull’export delle nostre aziende.

Inoltre per errori nel passato nelle decisioni sulla strategia energetica nazionale ci troviamo non solo a subire la pressione di dover mantenere le importazioni di gas dalla Russia per almeno un altro anno se non oltre, ma in alternativa a importare con costi altissimi gas dal Qatar (con le problematiche di cui parlavo prima) o petrolio dagli arabi che hanno già alzato i loro prezzi. Come esempio il petrolio arabo (Dubai Crude Oil) dagli 87$ al barile prima della guerra in Ucraina a Febbraio è passato a 110$ al barile con un aumento in un mese del 25%.

Inoltre vorrei far notare che, specie qui in USA, hanno giustificato l’aumento dell’inflazione e del prezzo della benzina con la guerra in Ucraina ed addossando in questo caso colpe non sue alla Russia sull’aumento dei prezzi.

Il Brent Crude Oil, che è il prezzo di riferimento principale internazionale del costo del petrolio, era già salito dai 70$ al barile di Gennaio a 95$ prima della guerra ed ora è a 106$ riflettendo in ogni caso una tendenza all’aumento già in atto prima della guerra. Lo stesso vale per l’inflazione e l’aumento della benzina che qui in USA erano già avvenute ben prima della guerra. In conclusione guerra e Putin (e badate bene che non lo giustifico) sono diventati una scusa politica per deviare su quello altre situazioni economiche o problemi sociali specie qui in USA. E le sanzioni come si dice in USA generano un “backfire” che darà all’Italia danni economici notevoli oltretutto in un nazione già debilitata dopo anni di COVID.

Olivia: Parliamo ancora dell’Italia, Giulio Sapelli – con cui ho avuto l’onore di laurearmi e che stimo per il pensiero – ha affermato che se “avessimo ancora la Snam non saremmo così dipendenti dalla Russia”. Cosa ne pensi? La Snam era stata creata da Mattei – che puntava ai giovani ed era inflessibile con i disonesti – potevamo mantenere una produzione nazionale nel nostro paese?

Brando Ballerini: Mattei fu un grande ed un visionario che, chiamato nel dopoguerra a chiudere le nostre attività petrolifere, decise invece di investire in una strategia energetica che ha portato l’Italia a rifondare e sviluppare l’Agip/ENI, che oggi è una delle Major tra le Oil Companies internazionali.

Strategia energetica invece disastrosa e piena di errori quella perseguita dagli ultimi Governi italiani che hanno adottato una politica dello struzzo non investendo come fatto dalla Francia sul nucleare o l’Inghilterra sulle perforazioni. La SNAM ma la stessa ENI sono state non dico boicottate ma certamente frenate dai nostri Governi portandoci alla situazione attuale dove la comodità di approvvigionarsi a basso costo di gas e petrolio dalla Russia ci ha portato a quella dipendenza che oggi vediamo con la guerra in Ucraina.

Olivia: Un’ultima cosa, abbiamo parlato mesi fa dell’idrogeno e delle risorse rinnovabili. Leggo sui giornali che questa guerra potrebbe accelerare l’utilizzo di risorse diverse dall’Oil&Gas. Quanto questo è possibile, visto che non è facile sostituire il gas russo e quale è il vero peso dell’idrogeno in tutto questo visto che non ci sono alternative valide? Si tornerà anche in Italia all’idea del nucleare?

Brando Ballerini: Sull’idrogeno e sulle rinnovabili, con la consapevolezza che mi deriva dal vivere a Houston nel mondo dell’energia ed a contatto con decision makers importanti (e faccio notare per chi sospetta che i miei commenti siano di parte sul Oil & Gas che il centro mondiale dell’eolico ha sede in Houston ed oggi l’energia prodotta in Texas viene per il 45% dall’eolico) da tempo sostengo che con le tecnologie e le conoscenze attuali, le energie rinnovabili possono migliorare la situazione ma non modificarla e ben oltre il fatidico 2050 promesso al mondo dai politici come l’anno del “no carbon”. Faccio notare che ad oggi le rinnovabili hanno dei limiti nella impossibilità di trasportarle e quindi limitandone la diffusione (per l’eolico ci vuole il vento e per il solare ci vuole il sole), nel fatto che è una chimera e tipica promessa da politico (che tanto nel 2050 non ci sarà più) pensare che nel 2050 tutti i mezzi di trasporto possano utilizzare energia elettrica, che i costi oggi delle rinnovabili sono elevatissimi. E che in ogni caso o si passa al nucleare o per produrre grosse potenze di energia elettrica ci sarà sempre bisogno di centrali a gas.

Faccio notare che le pale eoliche sono fatte di carbonio e lo stesso acciaio necessita di carbonio per non parlare della plastica. Pertanto sarebbe meglio chiamare i nostri politici a prendere delle decisioni strategiche e di investimento a medio e lungo termine ed i media a dire la verità su come stanno veramente le cose invece di fare false promesse o creare illusioni utopiche sul futuro dell’energia.

Basti pensare che dire che nel 2030 tutte le macchine prodotte saranno a batteria è ridicolo perché non abbiamo al mondo abbastanza risorse minerarie per estrarre materie prime come ad esempio il litio necessario per le batterie (ricordo inoltre che una macchina elettrica ha al suo interno 3000 chips), non abbiamo ne’ stiamo creando infrastrutture sufficienti per alimentare le macchine (intendo centraline di ricarica), creeremo un problema enorme di smaltimento delle batterie, impediremo alla gente di vendere la propria macchina usata (problematico con la degenerazione delle batterie e costo di sostituzione), ecc

L’idrogeno, unica energia alternativa oggi pensabile, per ora deriva per il 94% dell’attuale uso (l’idrogeno detto grigio) dalla separazione del gas dal carbonio (quindi derivante da perforazioni e generando carbon coke come scarto) con costi ancora molto alti e ancora pericoloso per trasportarlo o usarlo come fuel per le macchine.

L’Ing. Prof. Luigi Romano, insegna “Sistemi di elaborazione delle informazioni” presso la Facoltà di Ingegneria dell’Università degli Studi di Napoli “Parthenope”.

Esperto di sistemi rete critici – sistemi complessi costituiti da un elevato numero di unità funzionali hardware e software collegate in rete – e collabora frequantemente in qualità di esperto con la European Network and Information Security Agency (ENISA, http://enisa.europa.eu/), oltre ad essere stato Chair del Settore Guida 4 (“Cyber Security”) della piattaforma SERIT (Security Research in ITaly) e membro del gruppo IMG-S TA, organizzazione promossa dalla AeroSpace and Defence Industries Association of Europe (ASD).

Grazie Prof. Romano per aver accettato anche questa intervista, i ransomware e gli attacchi informatici infliggono danni che compromettono i dati ma anche il sistema dei processi delle infrastrutture energetiche: il danno economico che ne deriva è ben superiore ad un ipotetico riscatto (vd Colonial Pipeline con 5.500 miglia di gasdotti chiusi): ci domandiamo soprattutto come l’industria energetica deve prepararsi a tutto questo.

Olivia: Quanto ed in che modo gli attacchi informatici si legano ai punti chiave strategici nazionali o globali?

Prof. Ing. Luigi Romano: Gli attacchi cyber alle Infrastrutture Critiche hanno dimostrato di poter avere effetti dirompenti anche quando sono lanciati su scala relativamente piccola:

[https://www.ilsole24ore.com/art/gli-attacchi-hacker-infrastrutture-critiche-e-cosa-ci-insegnano-AD9TYCUB].

L’aspetto preoccupante è che la frequenza di tali attacchi è in crescita esponenziale, come risulta dai dati di numerosi report prodotti da stakeholder specializzati del settore e per il 2022 è previsto un ulteriore aumento [https://www.assinews.it/12/2021/nel-2022-aumenteranno-attacchi-cyber-alle-infrastrutture-critiche/660092270/].

Olivia: Cosa significa costruire e sostenere un sistema di difesa multistrato in questo settore?

Prof. Ing. Luigi Romano: Significa definire una metodologia sistematica e sviluppare una serie di strumenti tecnologici efficienti per proteggere l’intera “attack surface” delle infrastrutture critiche su cui si basa la sopravvivenza stessa della nostra società. La protezione deve includere sia le zone periferiche del sistema (il cosiddetto “edge”) che le zone centrali (il cosiddetto “core”). È indispensabile l’adozione di un approccio olistico al problema: così come nel mondo della produzione industriale si è giunti alla “Total Quality” attraverso un processo continuo, declinato nell’iterazione delle fasi di Plan, Do, Check e Act (il famoso PDCA cycle) alla protezione efficace delle infrastrutture critiche si potrà giungere soltanto attraverso un approccio che potremmo definire “Total Security”, che dovrà anch’esso basarsi su una sequenza virtualmente infinita di iterazioni, in cui di volta in volta sarà rimosso il security bottleneck del sistema.

Olivia: La cybersecurity può salvare le vite oltre che i sistemi: c’è un’aumentata convergenza tra sicurezza informatica e fisica?

Prof. Ing. Luigi Romano: Certamente sì. Non solo la comunità scientifica ma anche quella politica ha ormai ben chiaro che la cyber security è la precondizione per la safety di persone e cose. Per questo motivo, in un mondo in cui i confini tra il mondo fisico e quello digitale sono sempre più sfumati (il cui funzionamento si basa appunto sui Cyber Physical Systems), la capacità di correlare eventi del mondo fisico con eventi del mondo cyber è il fattore abilitante fondamentale di qualsiasi meccanismo di protezione.

Olivia: Cyber warfare e geopolitica: nel 2020 è stato preso di mira il sistema idrico israeliano – attacco non riuscito – sfruttando i sistemi legacy antiquati e le linee guida password inadeguate. Dopo pochi mesi un attacco hacker “altamente accurato” ha bloccato il porto di Shahid Rajaee sul Golfo Persico, utilizzato per l’esportazione di prodotti chiave, come la benzina. Gli attacchi informatici qui hanno uno stretto significato politico. In un clima come quello che stiamo vivendo oggi scenari del genere sono vicini?

Prof. Ing. Luigi Romano: Più che vicini direi che sono già attuali. Una delle differenze fondamentali – la più importante, secondo me – tra il contrasto ad attacchi informatici di tipo generico (come ad esempio il defacing di siti Web) e quelli che in letteratura sono classificati invece come “targeted attacks” (come ad esempio i malware della “generazione” Stuxnet) è la caratterizzazione dell’attaccante. Nel primo caso si tratta spesso di hacker con limitate capacità tecniche e motivazioni economiche (i cosiddetti “script kiddies”), nel secondo di veri e propri eserciti di guerrieri digitali con una solida preparazione tecnica e in molti casi finanziati direttamente o indirettamente da poteri politici forti con ingenti somme di danaro.

Roberto: Digitalizzazione, IoT, Intelligenza artificiale, sono tutti elementi del futuro, ma quanto è importante proteggere la proprietà intellettuale, secondo lei?

Prof. Ing. Luigi Romano: Il concetto di protezione a cui abbiamo fatto riferimento finora significa garantire che un sistema – in generale costituito da tecnologie IT (Information Technology) e OT (Operational Technology) – funzioni correttamente anche in presenza di attacchi. Questa protezione è uno dei fattori abilitanti essenziali di tutte le applicazioni dell’Industria 4.0 (ivi inclusa la IoT ed in particolare la IIoT). Questo non è assolutamente in contrasto con la protezione della proprietà intellettuale. Al contrario, la storia è piena di esempi notevoli di tecnici e scienziati che hanno inventato soluzioni per migliorare la cybersecurity e ne hanno giustamente tratto anche un significativo guadagno personale. Basti pensare a Rivest, Shamir e Adleman, gli inventori di RSA, che è probabilmente il più importante sistema crittografico di tutti i tempi.

Roberto: Qualche tempo fa, nella community cyber, gli italiani sono stati definiti “scimpanzè” per la loro ridotta capacità nelle applicazioni tecnologiche, lei pensa che dobbiamo ancora sopportare a lungo questa definizione o ci sono margini di miglioramento?

Prof. Ing. Luigi Romano: Non so chi sia l’autore di una tale affermazione. Sia l’industria che la comunità scientifica italiana vantano realtà di eccellenza a livello internazionale nel campo della cybersecurity. E ciò malgrado l’Italia non abbia una strategia politica che inquadri la cybersecurity come tematica strategica (cosa che ad esempio avviene in Francia). Devo dire anche che la situazione sta rapidamente cambiando. La decisione ad esempio di mettere alla Direzione dell’Agenzia per la Cybersicurezza Nazionale una persona di grande competenza come il mio collega ed amico Roberto Baldoni è senza dubbio un segnale positivo e che fa ben sperare nel futuro.

Roberto: Quali sono secondo lei i paesi ad alto tasso cyber-tecnologico e da chi possiamo prendere lezioni?

Prof. Ing. Luigi Romano: Bisogna essere onesti: siamo bravi, ma non siamo i migliori. Personalmente, ritengo che chi può dare lezioni in questo settore è Israele. Ho avuto l’opportunità di lavorare spesso con realtà israeliane e ho avuto modo di apprezzarne il grande valore, sia tecnico che organizzativo. La cybersecurity è infatti una battaglia che si gioca non solo sul piano tecnico ma anche su quello organizzativo. Gli israeliani hanno grandi capacità organizzative di gestione delle emergenze. Anche sulla gestione della pandemia, ad esempio, è indiscutibile che abbiano dimostrato di essere un’eccellenza.

Roberto: Se oggi non abbiamo capacità di cyber security, come recentemente ha sottolineato il responsabile dell’ACN lo scorso dicembre, dove abbiamo sbagliato, o cosa è non è stato fatto?

Prof. Ing. Luigi Romano: Non ho presente questa specifica dichiarazione a cui fa riferimento. Immagino che si trattasse di una considerazione di carattere generale, che si applica al contesto globale e non al nostro paese soltanto.

È ben noto infatti che esiste un grave problema di skill shortage nel settore della cybersecurity a livello mondiale, ma questo non significa che non ci siano persone esperte o che abbiamo sbagliato qualcosa: significa semplicemente che non riusciamo a formare un numero di persone sufficiente a soddisfare le necessità di una società in cui la dimensione del “problema” cybersecurity cresce ad una velocità elevatissima. Faccio un esempio numerico.

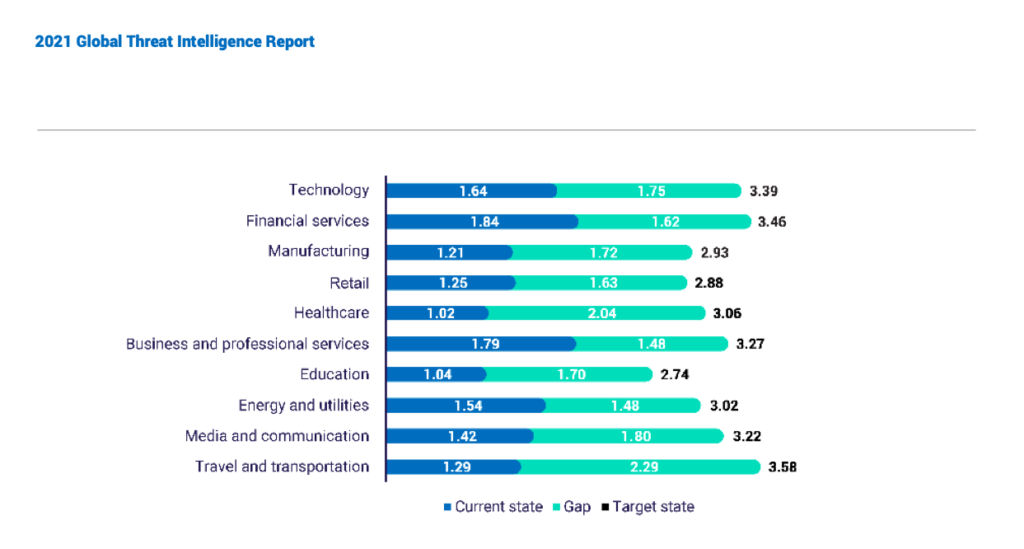

Il Global Threat Intelligence Report del 2021 stima l’incremento degli attacchi cyber nel settore dei sistemi manifatturieri al 300% in un anno. Ciò è certamente legato alla diffusione delle tecnologie dell’Industria 4.0, che se da un lato portano ad un incremento dell’efficienza dall’altro espongono la supply chain a nuovi e più numerosi attacchi.

Purtroppo, la “produzione” di esperti di cybersecurity non è aumentata di pari passo. Quindi, in sintesi: non abbiamo sbagliato niente ma stiamo affannando alla rincorsa di un problema che corre più veloce di noi. È indispensabile quindi potenziare i programmi di formazione nel settore della cybersecurity, non solo a livello universitario ma anche attraverso l’upskilling delle risorse umane già impiegate in attività produttive.

Roberto: Noi di RHC da diverso tempo invitiamo gli italiani ad aumentare la loro consapevolezza cyber, ma osserviamo che l’Italia è un paese diviso anche su questo tema, secondo lei è più un ritardo politico o sociale?

Prof. Ing. Luigi Romano: Secondo me è innanzitutto un problema culturale. Il mondo produttivo è ancora troppo legato al concetto di ROI (Return On Investment), che ovviamente nel caso della cybersecurity è fuorviante. Si deve capire che nella cybersecurity bisogna investrire non per incrementare i margini che si sono conquistati, ma per consolidarli e per proteggerli da eventi che possono avere un alto impatto. Non è un processo mentale semplice e richiederà del tempo, ma gli incidenti a cui assistiamo quotidianamente imporranno una riflessione e porteranno ad una revisione delle attuali posizioni.

Olivia: La Russia non ha preparato il “grande attacco informatico” all’Ucraina: perché?

Prof. Ing. Luigi Romano: Non sapremo mai cosa sia successo veramente. Una cosa è certa: la Russia è e rimarrà per molto tempo una grande potenza anche sul piano della cybersecurity. Un fattore che complica enormemente l’analisi dei fenomeni legati alla cybersecurity in generale è che il dato di partenza è “sporco”: ci sono eventi taciuti, altri modificati, altri ancora addirittura negati. Siamo nella classica situazione in cui anche un sistema di analisi perfetto produrrebbe risultati approssimativi o addirittura errati. Nella letteratura tecnica, questo fenomeno è efficacemente riassunto nel motto: “Garbage in, garbage out”.

Roberto: Lei crede che la mossa della comunità internazionale di escludere la Russia dal sistema SWIFT, sia stata compiuta per evitare un attacco cibernetico parallelo all’invasione dell’Ucraina?

Prof. Ing. Luigi Romano: No, nella maniera più assoluta. Si tratta di una scelta esclusivamente economica, che non ha nulla a che vedere con aspetti tecnici.

Attacchi e operazioni informatiche ci raccontano di un panorama dove vediamo attori statali agire l’uno contro l’altro, tanto per citarne alcune: russi contro estoni, georgiani o ucraini, Stati Uniti contro Iran, operazioni dell’Iran contro l’Arabia Saudita e via dicendo.

Ma ciò che ci raccontano i media è solo una piccola parte della storia.Le operazioni informatiche di questo tipo sono una “caratteristica permanente del cyberspazio” – domino anche del cyber crime – e il rischio di cui tutti parlano oggi come di “cyber war” sta proprio nel rischio di un’escalation di queste operazioni. Basta un dato interpretato in modo erroneo. Ecco perché tra “alleati” c’è sempre una maggiore trasparenza nei dati.

Inoltre comprendere le differenze tra stato e stato – e quindi le loro asimmetrie e le loro alleanze – nel concepire la propria cyber offensive è fondamentale: se in Cina e Russia, diventa uno degli strumenti principali per controllare il proprio spazio informativo, ma anche sovvertire quelli dei loro avversari e penetrare nelle loro infrastrutture critiche, negli Stati Uniti invece le capacità cibernetiche offensive militari sono progettate per abbattere sofisticate reti civili e militari critiche durante un conflitto armato. La cosa più importante da comprendere è che la cyber offensive non deve essere molto complessa per riuscire nelle operazioni informatiche.

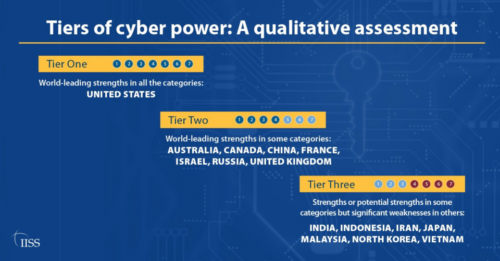

Come risultato di due anni di studi l’International Research Institute di Singapore (IISS) ha prodotto il rapporto “Cyber Capabilities and National Power” che ci fornisce un’approfondita valutazione qualitativa del potere informatico di 15 paesi classificati, secondo un modello che li classifica come quelli che hanno sviluppato maggiormente metodologie incentrate sulla sicurezza informatica e il modo in cui il loro ecosistema informatico si interseca con la sicurezza internazionale, la concorrenza economica e le forze armate. L’estrema importanza dello studio al nostro fine è appunto il fatto che le ricerche sono state condotte proprio su l’intensificarsi del confronto internazionale nel cyberspazio.

Il filo storico seguito si delinea dal 2015 fino ai giorni nostri, dalla nuova strategia militare cinese rivolta al cyberspazio e delle accuse rivolte agli Stati Uniti come i “campioni” degli attacchi informatici, alla richiesta del G7 che ha invitato Russia che Cina ad allineare le loro attività informatiche alle norme internazionali.

I 15 paesi trattati sono: Stati Uniti, Regno Unito, Canada e Australia (quattro degli alleati dell’intelligence Five Eyes); Francia e Israele (i due partner più cyber-capaci degli stati Five Eyes); il Giappone (anch’esso alleato degli stati Five Eyes, ma meno capace nelle dimensioni di sicurezza del cyberspazio, nonostante il suo formidabile potere economico); Cina, Russia, Iran e Corea del Nord (i principali stati che rappresentano una minaccia informatica per gli interessi occidentali); e India, Indonesia, Malesia e Vietnam (quattro paesi nelle prime fasi del loro sviluppo del cyber-potere). Qui ne vedremo 6: Stati Uniti, Regno Unito, Francia, Israele, Cina e Russia.

Partendo dagli Stati Uniti – di cui gli avversari principali sono Russia, Cina, Iran e Corea del Nord – bisogna sottolineare che negli ultimi 30 anni il loro intento è stato quello di potenziare la loro capacità informatica – come inquadrata dal generale Paul Nakasone a capo del Cyber Command degli Stati Uniti – “raggiungere e mantenere la superiorità del cyberspazio”. Nelle strategie di cyber attacco, sono impegnate: sezioni significative del governo, delle forze armate, della comunità imprenditoriale, della società civile e del mondo accademico.

Ma se da una parte gli USA hanno difese ad altro raggio, robuste e altamente resilienti, l’elevato grado di dipendenza digitale del Paese, in caso di conflitto, lo rende particolarmente vulnerabile. Da qui la dura verità dietro ai recenti avvisi di Biden.

Ciò non toglie che sono loro, gli USA – con il posto di guida dell’alleanza Five Eyes – ad essere il paese più potente in termini di capacità ICT, sia in base alle dimensioni della sua economia digitale, al suo ruolo di primo piano nell’innovazione globale o alla partnership senza rivali tra industria, governo e mondo accademico.

In materia di protezione delle infrastrutture, gli Stati Uniti si sono mossi alla fine degli anni ‘90, anche se riconoscono anche che il compito è estremamente difficile e che permangono gravi debolezze.

Le capacità informatiche offensive degli Stati Uniti inoltre, sono evidenziate nel rapporto come quelle più sviluppate di quelle di qualsiasi altro paese: alla base funge da leva una una cyber-intelligence di alto livello.

Tra i suoi alleati una nota a parte merita il Regno Unito: qui soprattutto si sta rafforzando il settore dell’intelligenza artificiale che prevede una sofisticata capacità di rete con la capacità di comunicare, spostare e fondere i dati a livello globale per compiti come il targeting, la navigazione, la sorveglianza e il comando e controllo, che dipendono per la maggior parte fortemente dalla tecnologia spaziale.

Senza ambiguità i ministri del governo hanno dichiarato che il Regno Unito è pronto a utilizzare le capacità informatiche per scoraggiare e contrastare le minacce, anche da parte di terroristi, criminali gravi e attori informatici malintenzionati e un rafforzamento dello sfruttamento della rete di computer (hacking) per estrarre e raccogliere dati di intelligence.

Discorso diverso per la Francia, le cui capacità di cyber intelligence sembrano forti in alcune regioni geografiche, come il Nord Africa, ma mancano della portata globale dei paesi Five Eyes, in particolare USA e Regno Unito. C’è anche da sottolineare che la Francia è uno dei principali consumatori di servizi digitali: le sue aziende spendono di più in tecnologia (con costi più bassi) dell’informazione e sicurezza informatica rispetto alle loro controparti altrove in Europa o negli Stati Uniti.

In contrasto chiave con i 5 Eyes è il supporto che i servizi di intelligence francesi forniscono al coinvolgimento dell’industria francese in un ampio spionaggio industriale, con obiettivi che, secondo quanto riferito, includono multinazionali europee, organizzazioni iraniane e diversi paesi africani francofoni.

L’ex direttore della DGSE sostiene di aver dedicato, durante il suo mandato, a tali attività fino a un quarto delle proprie risorse.

Interessante notare come la sua infrastruttura Internet sta diventando più resiliente grazie alla diversificazione, alla maggiore capacità delle sue interconnessioni e al suo elevato numero di punti di ingresso internazionali. Nel complesso la Francia ha una notevole capacità informatica offensiva, tuttavia in ritardo rispetto agli Stati Uniti e al Regno Unito.

In Israele ha uno dei settori di sicurezza informatica più solidi al mondo e la sicurezza informatica è diventata un obiettivo di sicurezza nazionale esplicito da quando il primo ministro Benjamin Netanyahu ha ordinato la formazione di una squadra speciale per formulare una strategia nazionale. Tuttavia, c’è da sottolineare che già nel 2012, l’allora ministro della Difesa Ehud Barak ha sottolineato che era più importante investire in capacità difensive che offensive, dove il cyberspazio è visto come ”motore di crescita economica, benessere sociale e sicurezza nazionale”.

Riguardo all’uso militare del cyber spazio, la sua architettura di intelligence israeliana è composta da tre agenzie strutturate: il Military Intelligence Directorate, il Secret Intelligence Service (Mossad) – incaricato delle attività di intelligence straniera di Israele – e l’Agenzia di sicurezza israeliana (Shin Bet).

Un rapporto del gennaio 2020, affermava che non c’erano stati attacchi informatici riusciti contro la sua infrastruttura nazionale critica nei 12 mesi precedenti, nonostante un numero crescente di tentativi di attacchi da parte dell’Iran.

La Cina che dagli anni ‘90 il paese ha istituito il sistema di sorveglianza e censura interna abilitato alla cibernetica più esteso al mondo – strettamente controllato dalla leadership. La sua strategia è focalizzata sull’ordine interno, ma nel 2005 ha ridefinito la propria dottrina militare, che vede le attività legate alla “rete” (quelle che la maggior parte degli altri stati chiama “operazioni informatiche”) come una componente della guerra dell’informazione, tramite la quale la Cina, come la Russia, ha fatto ampio uso per influenzare il tempo di pace.

Una delle tecnologie prioritarie da Xi nell’ambito della strategia Made in China 2025 è l’IA ed è probabile che siano stati sviluppati efficaci strumenti informatici offensivi per l’uso in combattimento.

Invitandovi a leggere il rapporto completo, l’ultimo paese di cui parliamo è la Russia.

La strategia informatica della Russia – sottolinea il rapporto IISS – è dettata dal suo confronto con l’Occidente, in cui vede le operazioni informatiche come una componente essenziale di una più ampia guerra dell’informazione.

La sua governance informatica è centralizzata, gerarchica e sotto il controllo personale del presidente, tuttavia il paese è fortemente dipendente dalle società ICT straniere, con un’economia digitale meno impressionante rispetto, ad esempio, al Regno Unito o alla Francia. La Russia – che ha prodotto tra l’altro pochissimi documenti formali per la pianificazione strategica militare per il cyberspazio dal 2017 – non sembra aver dato la priorità allo sviluppo delle capacità informatiche per la guerra ad alta intensità, nel complesso è una potenza informatica di secondo livello e solo da pochi anni si è iniziato a sanare ad esempio la mancanza di digitalizzazione militare.

Putin ha reso la cyber resilienza e la sicurezza nazionale una priorità assoluta durante i suoi due decenni come leader della Russia, a partire dal 2000 con il rilascio della prima dottrina sulla sicurezza delle informazioni. Nel 2016 il governo ha intensificato i suoi sforzi, emanando una serie di nuove leggi e riforme per affrontare gli aspetti sociali e tecnici. Gli elementi chiave di questa politica di resilienza hanno incluso RuNet e il regime di sorveglianza SORM.

Ai fini della sicurezza interna, lo stato russo monitora l’attività online utilizzando il suo sistema operativo di misure investigative (SORM), una serie di regolamenti ben documentati che controllano i fornitori di servizi Internet (ISP) russi.

Il SORM fornisce le forze dell’ordine russe organismi con un’ampia gamma di materiale di sorveglianza informatica, acquisizione di metadati e contenuti da chiamate mobili e fissi (SORM-1), traffico Internet (SORM-2) e tutti gli altri media (SORM-3). In teoria, il recupero dei dati intercettati richiede ordini del tribunale, cosa in pratica probabilmente ignorata dai servizi di sicurezza.

Dato il numero crescente di attacchi informatici all’estero che i governi e le aziende occidentali hanno attribuito alla GU e ad altri attori russi, e che alcuni di questi attacchi sembrano essere stati complesse operazioni di raccolta di informazioni, è lecito ritenere che la Russia possieda anche ampie capacità di cyber intelligence a livello regionale e globale.

La Russia ha meno risorse finanziarie da investire in capacità di intelligence rispetto agli Stati Uniti o alla Cina: per compensare ciò, a quanto pare, la linea di demarcazione tra attori statali e non statali rimane nebbiosa. Tuttavia non vi è alcuna indicazione pubblicamente nota che la Russia possa eguagliare la capacità utilizzata da Stati Uniti e Israele nell’operazione Stuxnet contro l’Iran.

Molto interessante è il sistema GosSOPKA,”per il rilevamento, l’avvertimento e la liquidazione delle conseguenze degli attacchi informatici”, che stabilisce un perimetro costantemente monitorato per schermare tutte le risorse informative del governo all’interno di un’unica rete.

Questo perimetro è destinato ad estendersi a tutte le infrastrutture nazionali critiche, con informazioni sugli attacchi informatici coordinati da un organismo centrale che determinerebbe la natura dell’attacco e trasmettere adeguate raccomandazioni di sicurezza al resto del sistema.

La cyber offensiva (FSB, GU/GRU e SVR) è integrata nelle campagne di informazione strategica e nelle operazioni militari “stato su stato” (a bassa intensità), che potrebbe ingannare nel caso ci si concentri eccessivamente sulle risposte tecniche alle minacce ignorando la campagna più ampia.

Leggi anche: Ucraina Russia ColdWar 2.0: il fronte cyber non promette nulla di buono

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…