Autore: Olivia Terragni

Il mondo del 2023 affronterà ancora una nuova serie rischi, tra confronti geopolitici e guerre commerciali, tra diffusi disordini sociali e il rischio di conflitti multidominio. Alcuni questioni ci sono già familiari, come la frammentazione geopolitica, la guerra fredda Cina-USA o l’impatto dell’interruzione delle catene di approvvigionamento, altre invece sono del tutto nuovi, come l’evoluzione delle nuove tecnologie (al pari delle loro vulnerabilità e dei problemi di regolamentazione) in campo IA, Quantum e BioTech, da utilizzare anche per l’offensiva, la corsa a nuovi armamenti potenzialmente distruttivi come deterrenti di un’escalation. Da una parte le misure difensive si dovranno concentrare per incrementare la loro “autosufficienza” nelle industrie critiche con un maggior controllo degli investimenti, dall’altra IA, informatica quantistica, biotecnologia e il nucleare, avranno azione diretta nelle capacità delle armi autonome, nella guerra informatica e nelle capacità difensive, dimostrandosi molto più convenienti delle munizioni.

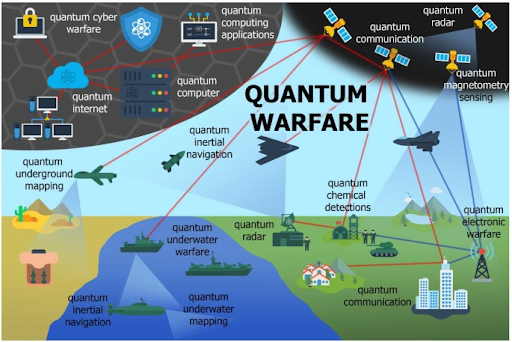

Per il settore della cyber security, “nulla di nuovo sotto il sole”, l’emergenza non è che iniziata e non finirà, anzi potrebbe continuare ad occupare il suo posto nei nuovi conflitti multidominio. Quasi del tutto nuovi invece sono i rischi derivanti da un intreccio sempre più crescente tra la tecnologia e la società: da un lato le tecnologie ci permettono di risolvere problemi e creano opportunità, dall’altro minano il sistema attuale con una criminalità informatica che in un sistema digitale troverà porte sempre più aperte nel suo sistema finanziario, nelle infrastrutture utilizzate per le comunicazioni a tutti i livelli, dal domestico, a quello spaziale o sottomarino. L’informatica quantistica – migliorando efficacia e precisione – potrebbe essere utilizzata per una Quantum warfare: questa tecnologia quantistica non solo offrirà miglioramenti e nuove capacità militari, ma richiederà anche lo sviluppo di nuove strategie, tattiche e politiche, la valutazione delle minacce alla pace e alla sicurezza globali e l’identificazione di questioni etiche.

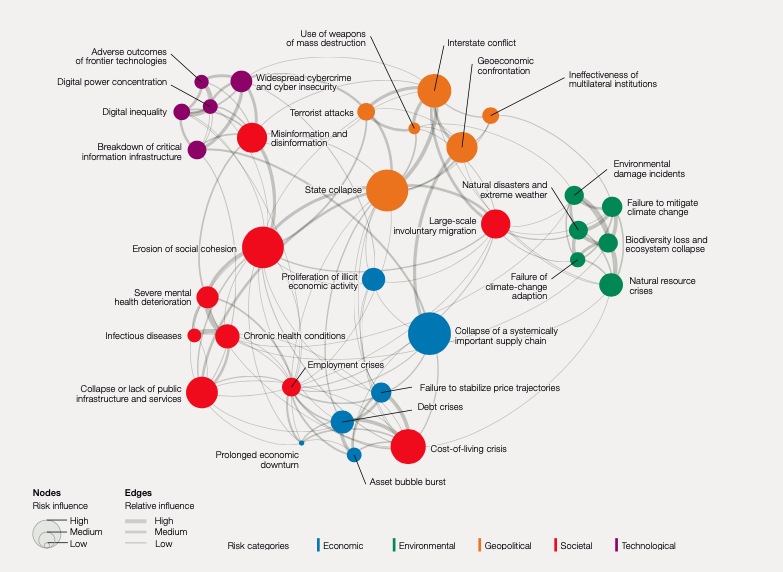

Quella che vedete qui sotto è una mappa visuale delle interconnessioni dei rischi a livello globale, dove la sicurezza informatica è all’ordine del giorno e in primo piano. Non sono certo le pagine del Global Risks Report 2023, pubblicato dal World Economic Forum, a confermare che la criminalità informatica sia un rischio quotidiano. Al ransomware, che non scomparirà – dati gli alti benefici di guadagno – si aggiungono tentativi di phishing, attacchi ai siti Web e furti di identità. A questi si aggiungono l’incertezza geopolitica ed economica globale che aggrava la minaccia di attacchi potenzialmente aumentando il rischio per le imprese.

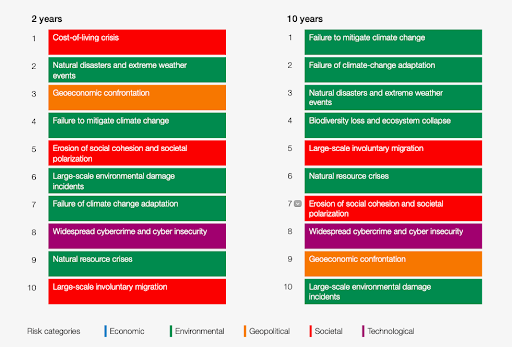

Il report stabilisce anche una classifica dei maggiori rischi a due e 10 anni: il confronto geoeconomico – comprese le sanzioni, le guerre commerciali e il controllo degli investimenti – è stato considerato una delle prime cinque minacce nei prossimi due anni. Tanto per capirci la minaccia della criminalità informatica è all’ottavo posto, al primo invece l’aumento del costo della vita, al secondo i disastri climatici naturali.

Ottavo posto per la cybersecurity nel report, e al primo posto per Red Hot Cyber: esaminiamo cosa è accaduto nel cyber spazio nell’ultima settimana.

In sintesi:

Paul Nakasone, direttore della National Security Agency, ha riaperto il dibattito sulle disposizioni del Foreign Intelligence Surveillance Act. Le disposizioni scadranno alla fine dell’anno (31 dicembre 2023) ma democratici progressisti e repubblicani non sembrano accordarsi sulle modalità di rinnovo. Nell’apertura del discorso sulla supervisione di privacy e libertà civili sulla sezione 702 della FISA Nakason ha ricordato come la 702, sia stata fondamentale nell’ambito degli attacchi informatici: “Senza la Sezione 702 – afferma Paul Nakasone – perderemo informazioni critiche sulle minacce più significative per la nostra nazione”. La 702 infatti consente all’intelligence di acquisire le comunicazioni di specifici attori stranieri all’estero e utilizzare tali dettagli per identificare complotti terroristici, rintracciare spie, identificare attacchi informatici e cercare di fermarli.

Il cyberspazio è diventato un campo di battaglia che è il centro delle preoccupazioni sulla sicurezza nazionale: laddove è fondamentale comprendere le intenzioni strategiche dei governi a cui sei deve dare più attenzione – continua Nakasone – come la Repubblica Popolare Cinese, la Russia, l’Iran e la Repubblica Democratica Popolare di Corea. Ed infine Nakason avverte: “Dobbiamo anche limitare ciò che condividiamo pubblicamente perché i nostri avversari stranieri stanno prestando molta attenzione a come funzionano la comunità dell’intelligence e, più specificamente, l’Agenzia per la sicurezza nazionale, nella speranza di imparare il nostro mestiere per eludere il rilevamento”.

Sicuramente il dibattito sulla Sezione 702 andrà seguito da vicino.

Cellebrite Leak: una massiccia perdita di dati, ovvero di 1,7 TB contenente il software per poter ricreare l’intero ecosistema di Cellebrite su piattaforme Windows e Mac. [RedHotCyber – Scopriamo cosa contiene il leak di Cellebrite]

“Queste società vendono alla polizia e ai governi di tutto il mondo che lo utilizzano per raccogliere informazioni dai telefoni di giornalisti, attivisti e dissidenti. Il software di entrambe le società è ben documentato come utilizzato in violazioni dei diritti umani”

Enlace Hacktivista

Le spedizioni internazionali Royal Mail sono rimaste bloccate a seguito di un attacco informatico che ha infettato le macchine impiegate per la stampa delle etichette doganali. Il 12 Gennaio mRr3b00t ha pubblicato su Twitter una richiesta di riscatto – in un accecante arancione – da parte di LockBit:

ahhhh found it…. #RoyalMail #LockBit #Ransomware pic.twitter.com/WTef3s6bDn

— mRr3b00t (@UK_Daniel_Card) January 12, 2023

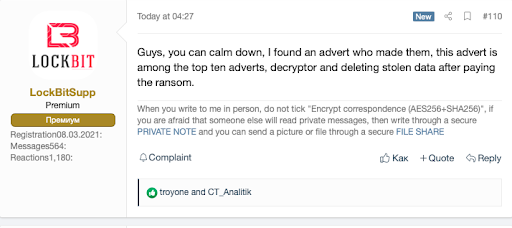

Il CISO Daniel Card – secondo quanto riferisce BankInfoSecurity – afferma che la nota di riscatto elencchi i collegamenti alle pagine di pagamento e negoziazione raggiungibili tramite Tor, indicate con URL .onion, che corrispondono ai collegamenti precedentemente utilizzati da LockBit 3.0. Tuttavia LockBit ha negato di avere preso parte a tale attacco, per poi ammettere che era stato perpetrato da uno dei top 10 affiliati al gruppo.

L’attacco a Royal Mail tuttavia ha forti parallelismi con quello seguito contro la Colonial Pipeline, quali? DarkSide dopo l’attacco alla Colonial ha dovuto fare un rebrand, sta per succedere lo stesso a LockBit? [BankInfosecurity]

Secondo la società di intelligence Analyst1 LockBit è fortemento competitivo con gli altri gruppi di cyber criminali e non collaborano quasi mai sotto gli aspetti cooperativi ma, le persone che sono dietro “LockBit, Conti e il suo successore BlackBasta, DarkSide e i suoi successori BlackMatter e BlackCat/ALPHV interagiscono spesso e condividono persino risorse. Lavorano separatamente ma si conoscono e potrebbero lavorare insieme se lo desiderano”. Una cosa è certa per Analyst1, mentre diversi gruppi di ransomware probabilmente sono stati reclutati per supportare i servizi segreti russi, FSB, LockBit cerca di evitare l’affiliazione al governo. [CyberNews]

Mentre il JPOA sembra ad un punto morto, e l’Europa sta affrontando una sfida energetica senza precedenti, concentrandosi sulla sicurezza della catena di approvvigionamento per le materie prime, tra cui uranio e vanadio, la Svezia sta preparando una legislazione per consentire la costruzione di nuovi reattori nucleari per incrementare la produzione di elettricità nel Paese nordico e rafforzare la sicurezza energetica. [Reuters] L’estrazione dell’uranio è stata vietata nel paese dall’agosto 2018, e secondo i dati il progetto svedese sembra potenzialmente la seconda più grande risorsa di uranio non sviluppata al mondo. Attualmente la Svezia ha sei impianti che forniscono il 40% del mix energetico totale della nazione. In tutto questo entra il progetto Häggån, che sembra proprio un’opportunità significativa per Aura, società quotata in Australia, si pone a sostegno della transizione energetica svedese.

L’incidente all’aeroporto di Heathrow intanto, ha scatenato le agenzie di stampa indiane. A bordo di un volo passeggeri del 29 dicembre 2022 la polizia britannica si è imbattuta in un pacchetto di “quantità molto piccola di uranio”. La stampa ha fatto scatenare lo spavento su un’ipotetica “bomba sporca”.

Il caso ha comunque sottolineato come “negli ultimi anni sono state perse o rubate quantità significative di materiale radioattivo dalle strutture statunitensi” e come il mercato illecito dell’uranio invece in India e Pakistan sia fiorente e sebbene siano forniti di mezzi di controllo e regolamentazione potrebbero non essere sufficienti. Fenomeni ricorrenti sono la vendita e il furto, a causa delle lacune nei sistemi di controllo, e questi incidenti frequenti indicano il fallimento dei sistemi di sicurezza nucleare a più livelli. Tuttavia fabbricare una bomba sporca efficace non è un lavoro semplice: in un vecchio rapporto, scritto da Kishore Kuchibhotla, Ph.D (Biofisica) di Harvard, e Matthew McKinzie, un fisico nucleare che presta servizio come scienziato del programma nucleare degli Stati Uniti presso il Consiglio per la difesa delle risorse naturali viene sottolineato che ad oggi, non si sa nemmeno cosa possa essere una bomba sporca: visto che “non è ancora stata testata da nessun paese o fatta esplodere da nessun “terrorista” in nessuna parte del mondo…. la sua composizione e la portata del suo potere distruttivo sono avvolte nel mistero”.

Tuttavia le armi chimiche e biologiche sono le scelte più probabili per i gruppi terroristici, poiché possono essere fabbricate in una cucina o in un seminterrato.

L’FBI avrebbe scoperto l’IP di un presunto visitatore di un sito web dell’ISIS sul dark web: il caso coinvolge Muhammed Momtaz Al-Azhari, accusato nel maggio 2020 di aver tentato di fornire supporto materiale all’ISIS.

“In virtù del fatto di essere un sito web oscuro, ovvero ospitato su la rete di anonimato Tor: avrebbe dovuto essere difficile per il proprietario del sito o per una terza parte determinare il vero indirizzo IP di uno qualsiasi dei visitatori del sito”.

Tuttavia dall’IP della nonna – a Riverside, in California – secondo l’FBI – Al-Azhari avrebbe visitato il sito da un indirizzo IP associato alla casa della nonna di Al-Azhari a Riverside, in California, lasciando traccia delle pagine specifiche visitate (su operazioni specifiche condotte dall’ISIS in Iraq, Siria e Nigeria) inclusa una sezione sulla donazione di Bitcoin. (Vice) Quale forma di sorveglianza è stata utilizzata? Il governo ha rifiutato di fornire qualsiasi informazione al riguardo, tuttavia l’FBI impara dagli hacker e deve utilizzato un metodo – autorizzato dal tribunale – per aggirare il funzionamento di Tor per determinare gli indirizzi IP autentici [approfondimento sui Network Investigations]

E’ indubbio che l’intelligenza artificiale stia entrando a grandi passi nelle nostre vite anche per migliorarle, e nel vero senso della parola. Tra i sofisticati algoritmi di apprendimento automatico ve n’è uno – la suite ARES di OpGen – che può determinare in modo completo i profili genetici dei patogeni e utilizzare tali informazioni non solo per rilevare i marcatori di AMR, ma anche per prevedere come un’infezione risponderà a un antibiotico. Tuttavia le vulnerabilità delle nuove tecnologie sono al centro degli interessi anche del cybercrime, che attraverso l’IA può rendere un attacco più efficiente in termine di costi, offuscare i rilevamenti ed eludere le tradizionali misure di sicurezza come software antivirus e firewall.

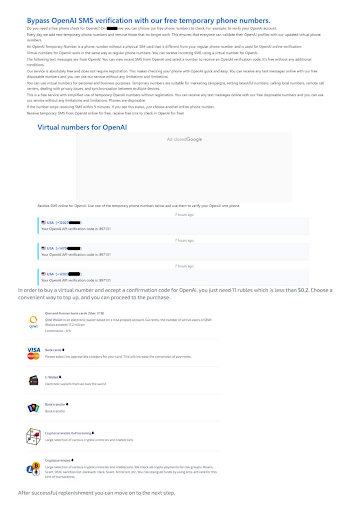

Secondo Check Point Research (CPR), gli hacker russi stanno cercando di aggirare le restrizioni di OpenAI per l’uso dannoso di ChatGPT come la diffusione di malware.

Le sfide e le implicazioni di ChatGPT sono aperte e vanno anche a toccare il campo dell’etica digitale: una buona indagine nel campo è lo studio “Machine Generated Text: A Comprehensive Survey of Threat Models and Detection Methods” ed offre solide basi per la futura ricerca. Il testo generato dalle IA sono sempre più simili a quelli umani, quindi difficilmente indistinguibili. I modelli open source – disponibili gratuitamente – che democratizzano l’accesso ai modelli generativi-sono anche suscettibili all’abuso, il che colloca il testo generato dalla macchina all’interno della sua sicurezza informatica e del contesto sociale.

GitHub ha disabilitato le pagine DDoS degli attivisti hacker filo-russi NoName che utilizzava la piattaforma per per ospitare il suo sito Web di strumenti DDoS (Distributed Denial of Service) e il codice utilizzato nei suoi attacchi. [CyberScoop]

NoName sembra agire a seconda degli eventi politici ed economici attuali: mentre a dicembre ha interrotto i siti Web in Polonia poco dopo che i legislatori locali avevano riconosciuto la Russia come uno stato sponsor del terrorismo, in gennaio, il gruppo ha preso di mira i settori merci e spedizioni in Lituania, prima di concentrarsi su obiettivi in Danimarca, e mercoledì ha attaccato siti web appartenenti ad altri candidati alle elezioni presidenziali ceche.

Avast raccoglie nel suo blog Decoded le ultime scoperte e approfondimenti chiave sul gruppo NoName: la percentuale del successo dei suoi attacchi è aumentata nello corso novembre. Avast ha osservato 1.400 tentativi di attacco DDoS da parte dei membri del progetto DDosia, 190 dei quali hanno avuto successo. L’attuale percentuale di successo del progetto DDosia è di circa il 13%. “Un DDosia può generare circa 1.800 richieste al minuto utilizzando quattro core e 20 thread (a seconda della qualità della connessione Internet di un utente malintenzionato). Con circa 1.000 membri, il conteggio totale delle richieste a obiettivi definiti può arrivare fino a 900.000 richieste al minuto”.

Il gruppo continua a concentrarsi su imprese pubbliche e private in Polonia, Lettonia e Lituania, seguite dall’Ucraina: i membri sono incoraggiati a utilizzare una VPN e connettersi tramite server al di fuori della Russia o della Bielorussia, poiché il traffico dai due paesi è spesso bloccato nei paesi presi di mira dal gruppo.

Tra gli attivisti filo-russi, che offrono criptovaluta per attacchi DDoS contro l’Ucraina e obiettivi occidentali e le impersonificazioni su Telegram delle società di criptovaluta, il settore è al centro dell’attenzione. Secondo CBNC i gruppi filo-russi – con l’aiuto anche dei canali Telegram – stanno raccogliendo fondi in criptovaluta per sostenere le operazioni paramilitari ed eludere le sanzioni statunitensi.

Un gruppo identificato da TRM Labs per raccogliere fondi è la Task Force Rusich, che il Tesoro degli Stati Uniti descrive come un “gruppo paramilitare neonazista che ha partecipato a combattimenti a fianco dell’esercito russo in Ucraina”. L’Office of Foreign Assets Control (OFCA) del Dipartimento del Tesoro ha sanzionato la Task Force Rusich.

Metamask invece ha rilevato una nuova truffa: lo schema, soprannominato “Address Poisoning”, consente agli attori delle minacce di deviare le transazioni verso gli indirizzi dei portafogli di proprietà degli aggressori. [BitDefender]

La Federal Aviation Administration degli Stati Uniti ha avuto un’interruzione del sistema di avviso alle missioni aeree. Al momento non ci sono prove di un attacco informatico, sembra però che un file corrotto nel database abbia provocato un errore nel sistema: ma c’è di più. Secondo un alto funzionario del governo l’invecchiamento dell’infrastruttura è un fattore che contribuisce: il sistema ha “30 anni e non è programmato per essere aggiornato per altri sei anni”. Su RedHotCyber, Un file danneggiato di un database ha fermato gli aerei negli Stati Uniti D’America

Lanciare prodotti digitali senza analizzarne i rischi intrinseci può rivelarsi un danno verso la società in favore dei profitti. “Twitter ha deciso di lanciare il suo sistema di verifica a pagamento ignorando i rischi segnalati dal suo team interno, che ha “predetto” i risultati: truffatori e spoofer avrebbero impersonato utenti e aziende” sottolinea il CISO Marco Túlio Moraes e questo ha fatto calare anche la fiducia degli utenti. Questo è uno dei tre rischi cibernetici che si corrono nell’era di Musk e Twitter, ma Moraes ne aggiunge altri due: la mancanza di talento per la sicurezza informatica, come la capacità di attrarli, come l’aumento delle minacce interne.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…