I ricercatori del Mercury Workshop hanno creato un exploit chiamato SH1MMER che consente di “sbloccare” un Chromebook aziendale o scolastico, installare qualsiasi applicazione sul dispositivo e aggirare le restrizioni impostate dall’amministratore.

Quando un Chromebook è registrato presso un istituto scolastico o un’azienda, il dispositivo è controllato dalle norme stabilite dall’amministratore di quella organizzazione.

Ciò significa che l’amministratore può forzare l’installazione di estensioni del browser, applicazioni, oltre che limitare notevolmente la funzionalità del dispositivo.

Inoltre, tale registrazione è quasi impossibile da cancellare o bypassare, senza la partecipazione dello stesso amministratore.

È per questi casi che Mercury Workshop ha sviluppato l’exploit SH1MMER (Shady Hacking 1nstrument Makes Machine Enrollment Retreat), che ti consentirà di “slegare” un Chromebook da un’azienda o da un istituto scolastico.

L’exploit richiederà uno shim RMA pubblicamente disponibile, che verrà modificato in modo che l’utente possa controllare la registrazione del proprio dispositivo.

Gli shim RMA sono immagini disco memorizzate su unità USB che contengono la versione di fabbrica di ChromOS utilizzata per reinstallare il sistema operativo, nonché strumenti di riparazione e diagnostica.

I ricercatori scrivono che esistono shim RMA disponibili per le seguenti schede Chromebook: brask, brya, clapper, coral, dedede, enguarde, glimmer, grunt, hana, hatch, jacuzzi, kukui, nami, octopus, orco, pyro, reks, sentry, stout, strongbad, tidus, ultima, volteer e zork.

Per utilizzare l’exploit, dovrai scaricare lo shim RMA per la scheda Chromebook desiderata, utilizzare uno speciale builder di ricerca online per iniettarvi SH1MMER, quindi eseguire l’utilità Chrome Recovery.

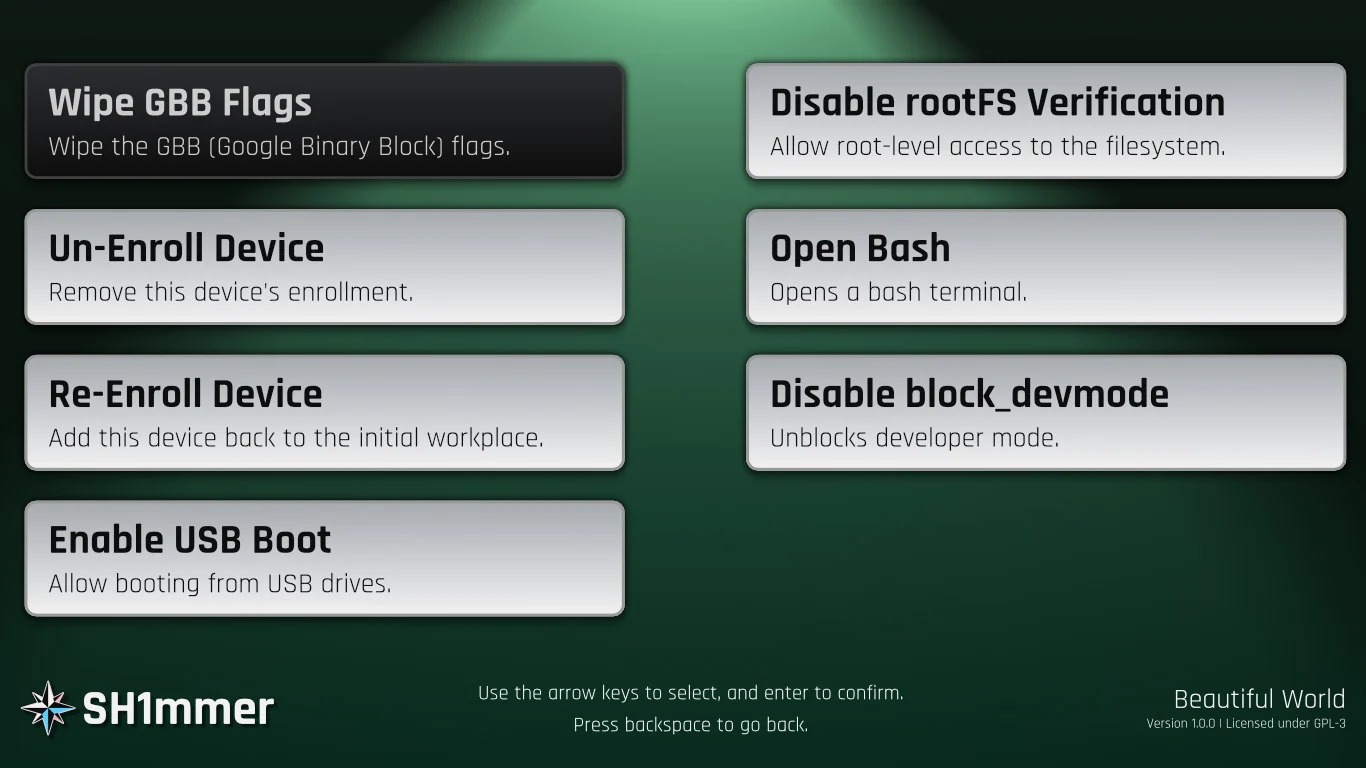

Questo alla fine ti consentirà di caricare uno shim RMA modificato che ti farà avviare il menu di exploit, come mostrato nell’illustrazione seguente.

Attraverso questo menu è possibile annullare la registrazione del dispositivo e registrarlo nuovamente, abilitare l’avvio tramite USB, consentire l’accesso al sistema operativo a livello di root, aprire una shell bash e così via. Infatti, SH1MMER ti consentirà di utilizzare il tuo Chromebook come un dispositivo nuovo di zecca senza alcuna restrizione.

Come notano i giornalisti di Bleeping Computer, molti amministratori di sistema su Reddit sono seriamente allarmati dalla comparsa di SH1MMER.

Scrivono che l’utilizzo dell’exploit può essere equiparato a un danno deliberato alla scuola o alla proprietà aziendale, che può portare a gravi conseguenze.

I rappresentanti di Google hanno già detto ai media di essere a conoscenza del rilascio dell’exploit e stanno già lavorando per risolvere i problemi che gli sviluppatori di SH1MMER hanno sfruttato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…