Il gruppo RansomHub ha iniziato a utilizzare un nuovo software dannoso che disabilita le soluzioni EDR sui dispositivi per aggirare i meccanismi di sicurezza e ottenere il pieno controllo del sistema. Lo strumento, chiamato EDRKillShifter, è stato scoperto da Sophos dopo un attacco fallito nel maggio 2024.

EDRKillShifter è un malware che consente di condurre un attacco Bring Your Own Vulnerable Driver ( BYOVD ), utilizzando un driver legittimo ma vulnerabile per aumentare i privilegi, disabilitare i controlli di sicurezza e ottenere il controllo completo del sistema.

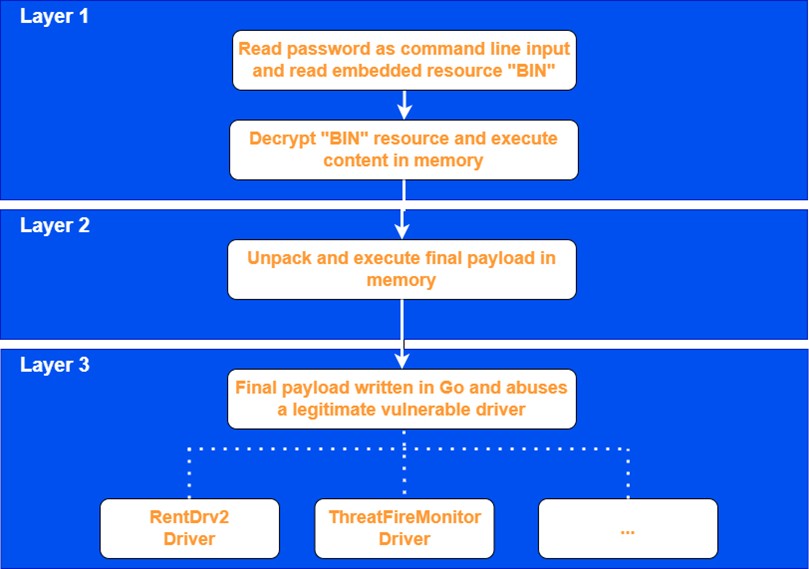

Sophos ha scoperto 2 diversi campioni EDRKillShifter, entrambi i quali utilizzano exploit PoC disponibili pubblicamente da GitHub. Uno degli esempi sfrutta il driver vulnerabile RentDrv2 e l’altro sfrutta il driver ThreatFireMonitor, che è un componente di un pacchetto di monitoraggio del sistema obsoleto.

EDRKillShifter è anche in grado di caricare driver diversi a seconda delle esigenze degli aggressori.

Il processo di esecuzione di EDRKillShifter è composto da tre passaggi. Innanzitutto, l’aggressore esegue un file binario con una password per decrittografare ed eseguire la risorsa BIN incorporata in memoria. Il codice quindi decomprime ed esegue il payload finale, che carica il driver vulnerabile per aumentare i privilegi ed uccidere i processi attivi dei sistemi EDR.

Il malware crea un nuovo servizio per il driver, lo avvia e carica il driver, quindi entra in un ciclo infinito, controllando continuamente i processi in esecuzione e terminandoli se i nomi dei processi corrispondono all’elenco crittografato di obiettivi.

Sophos consiglia di abilitare la protezione anti-manomissione nei prodotti per la sicurezza degli endpoint, di mantenere la separazione tra diritti utente e amministrativi per impedire agli aggressori di scaricare driver vulnerabili e di aggiornare regolarmente i sistemi, dato che Microsoft revoca regolarmente i certificati per i driver firmati che sono stati utilizzati in attacchi precedenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…