La Threat Intelligence ha molteplici campi di applicazione, a partire dal controllo delle infrastrutture tramite processi di automazione fino all’incremento della sicurezza relativa al perimetro delle applicazioni e delle soluzioni informatiche in generale.

Una delle applicazioni più comuni di questo concetto sono gli strumenti antimalware, per i quali le soluzioni antivirus enterprise sono preferibili rispetto a quelle open source per due aspetti principali: le soluzioni enterprise sono coperte dal supporto ufficiale del produttore in caso di qualsiasi tipo di problema (anche se questo non è sempre vero a causa dei diversi tipi di abbonamento acquistabili) e il sistema di signatures enterprise è più preciso e aggiornato rispetto a quello delle fonti open source (nel prezzo dell’abbonamento sono ovviamente comprese le definizioni).

Cosa possiamo fare per fortificare e fare crescere le tecnologie open source da questo punto di vista?

Ho analizzato una delle soluzioni antivirus open source più comuni, ClamAV: questo antimalware è distribuibile su Linux, Windows e Mac e utilizza il proprio sistema di firme e definizioni.

E’ tutto qua? No, perché anche il processo di caricamento delle firme è open source ed è possibile creare database di definizioni antimalware da fonti personalizzate.

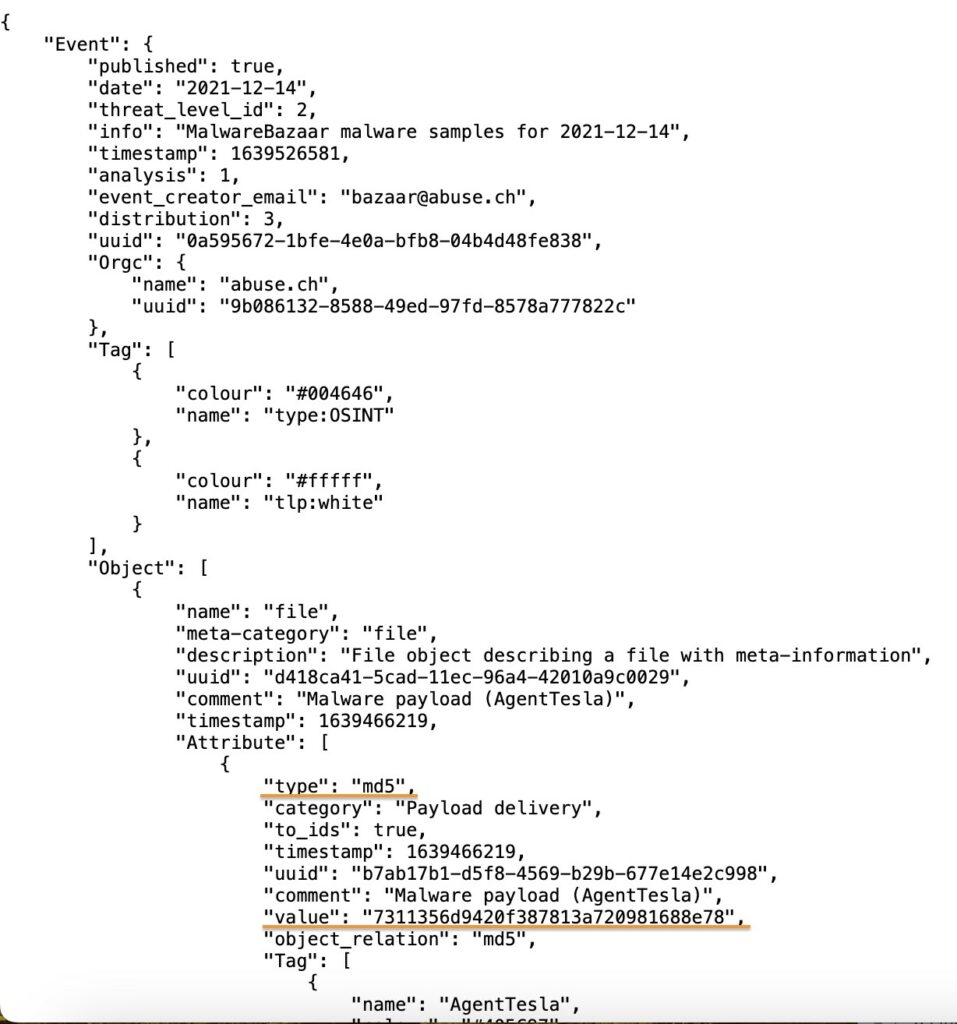

In questo flusso, la threat intelligence può aiutarci a ricevere IOC dai feed open source, centralizzando le informazioni in una soluzione applicativa come MISP , una piattaforma open source per la raccolta, l’archiviazione, la distribuzione e la condivisione di IOC (indicatori di compromissione).

Utilizzando il suo sistema API di query, possiamo estrarre dal MISP gli IOC che includono attributi di tipo SHA256 o MD5 (cioè quelli relativi a file integrity), considerando il loro campo valore. Seguendo la documentazione ufficiale di ClamAV, andiamo successivamente a creare un gruppo di file HSB (hash-based signatures) con all’interno l’elenco dei valori SHA256/MD5 estratti secondo uno specifico formato, ad esempio:

7311356d9420f387813a720981688e78:*:AgentTesla:73

Dove:

Una volta creato ogni file HSB, questi saranno uniti in uno o più archivi comuni tramite la suite di comandi sigtool, al fine di generare uno o più file CUD (ClamAV Unsigned Database), importabili successivamente nella directory principale delle firme di ClamAV e utilizzabili per le scansioni future.

Il tuning delle firme sarà il prossimo passo del processo perché un database creato può segnalare un numero anche altro di falsi positivi, ma con un pò di lavoro avremo una soluzione antimalware open source molto utile e potente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.