l malware e l’omonima cybergang Cicada3301 (intervistata in esclusiva da Red Hot Cyber in occasione dell’attacco alla AST Rhodense), è scritto in Rust per Windows e per Linux/ VMware ESXi.

È disponibile come servizio (Ransomware-as-a-Service, RaaS) e in tre mesi ha colpito 23 organizzazioni.

I primi casi di utilizzo di Cicada3301 sono stati registrati all’inizio di giugno. Alla fine dello stesso mese sul forum degli hacker Ramp è apparso l’annuncio del lancio di un programma di affiliazione basato su questo ransomware.

Un’analisi della versione Linux del malware effettuata svolta da Truesec ha rivelato grandi somiglianze con ALPHV/BlackCat. Durante la primavera scorsa gli operatori di questo RaaS sono fuggiti rubando 22 milioni di dollari a uno degli affiliati. Casi del genere sono conosciuti nel mondo dei criminali informatici come exit-scam.

Entrambi i ransomware sono scritti in Rust. Possono arrestare le macchine virtuali ed eliminare file, funzionano utilizzando l’algoritmo ChaCha20, hanno gli stessi nomi per le richieste di riscatto e utilizzano la crittografia intermittente su file pesanti.

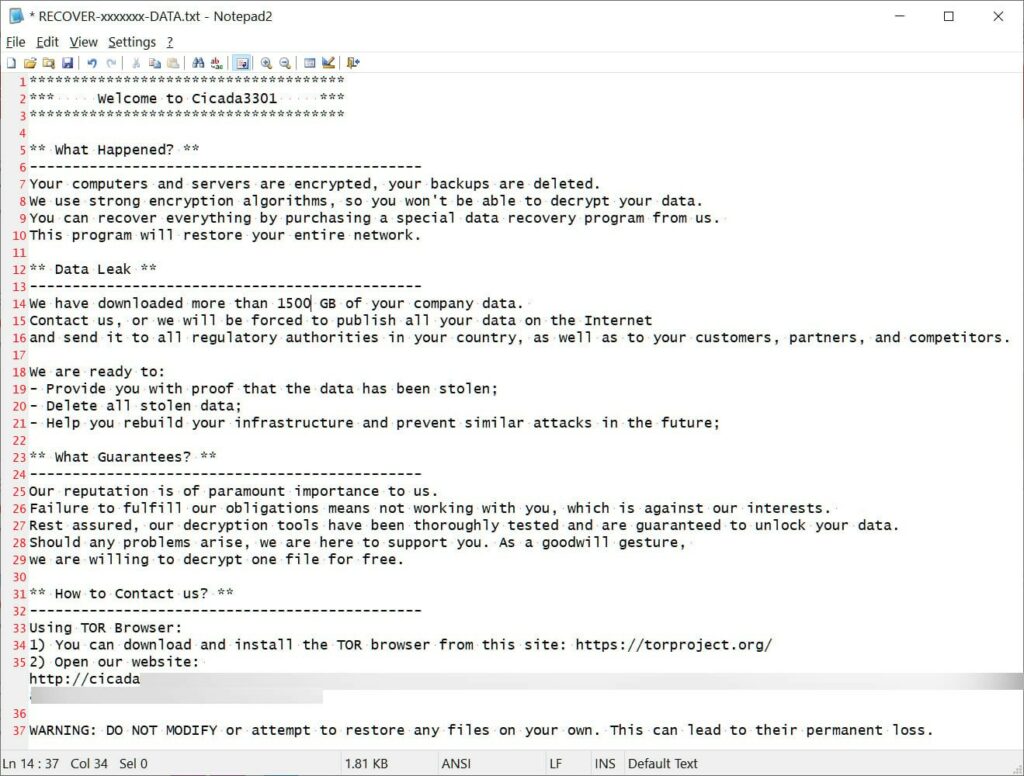

Cicada3301 genera chiavi di crittografia in modo casuale (utilizzando la funzione OsRng) e le protegge utilizzando RSA .

Tutti i documenti e i file multimediali trovati vengono elaborati; se la dimensione supera i 100 MB, viene applicata la crittografia burst. Al nome dei file crittografati viene aggiunta un’estensione di sette caratteri arbitrari.

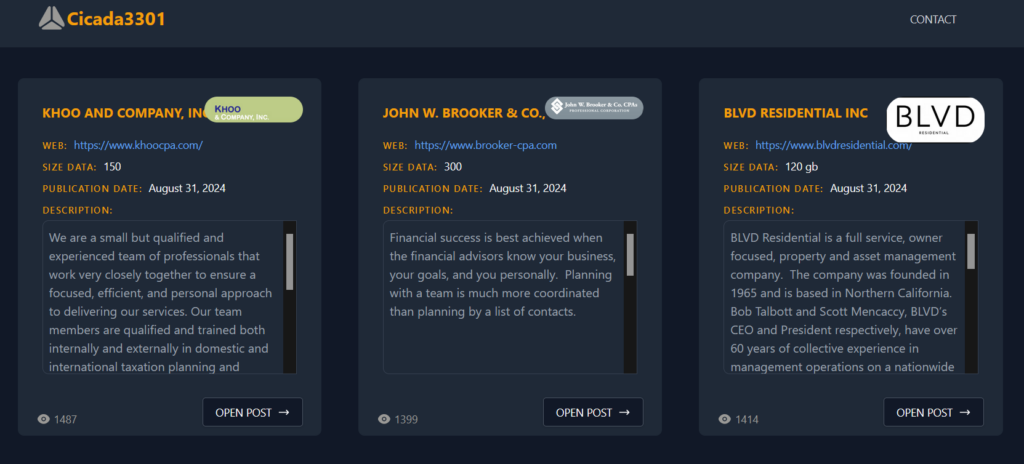

Agli affiliati viene data la possibilità di ritardare il lancio del crittografo (per una maggiore segretezza) e crittografare le VM senza disabilitare/cancellare lo stato corrente (le funzioni distruttive del malware sono abilitate per impostazione predefinita). Possono registrare le loro vittorie su un Data Leak Site (DLS).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…