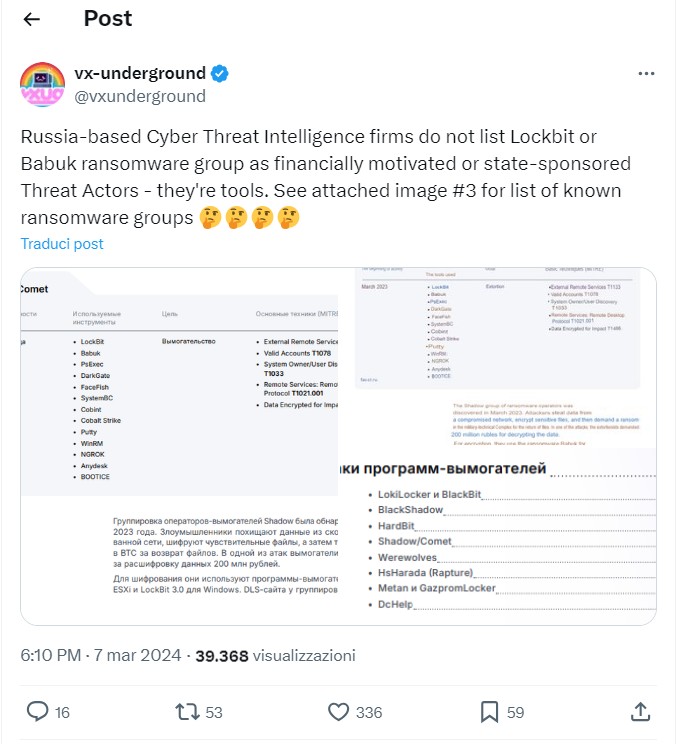

Il servizio vx-underground ha pubblicato un documento sul social network X che riporta dei documenti riservati dove emerge il nome di un Threat Actors dal nome Sand Eagle.

Il documento contiene informazioni sulle attività del gruppo attribuite alle agenzie di intelligence americane, compresi gli attacchi a paesi ostili agli Stati Uniti. La fonte del documento rimane sconosciuta.

Nel documento si legge che nel giugno 2023 l’FSB russo ha denunciato un attacco di spionaggio da parte dei servizi segreti americani, a seguito del quale sono state infettate diverse migliaia di iPhone in Russia e all’estero, compresi dispositivi appartenenti alle missioni diplomatiche.

Oltre agli attacchi contro obiettivi in Russia, sono stati segnalati casi di infezione di dispositivi utilizzando carte SIM registrate presso rappresentanze diplomatiche e ambasciate in Russia, compresi i paesi del blocco NATO e dello spazio post-sovietico, nonché Israele, SAR e Cina. rivelato.

Kaspersky Lab ha condotto una propria indagine, chiamata “Operazione Triangolazione”, e ha identificato “diversi iPhone con comportamenti sospetti”. Durante i lavori è stato accertato che i dispositivi erano stati infettati da una vulnerabilità nel kernel iOS, che consentiva l’installazione nella memoria del dispositivo del programma dannoso denominato TriangleDB. Le tracce dell’infezione vengono cancellate dopo il riavvio del dispositivo, costringendo gli utenti a esporre nuovamente i propri dispositivi ricevendo iMessage contenenti malware.

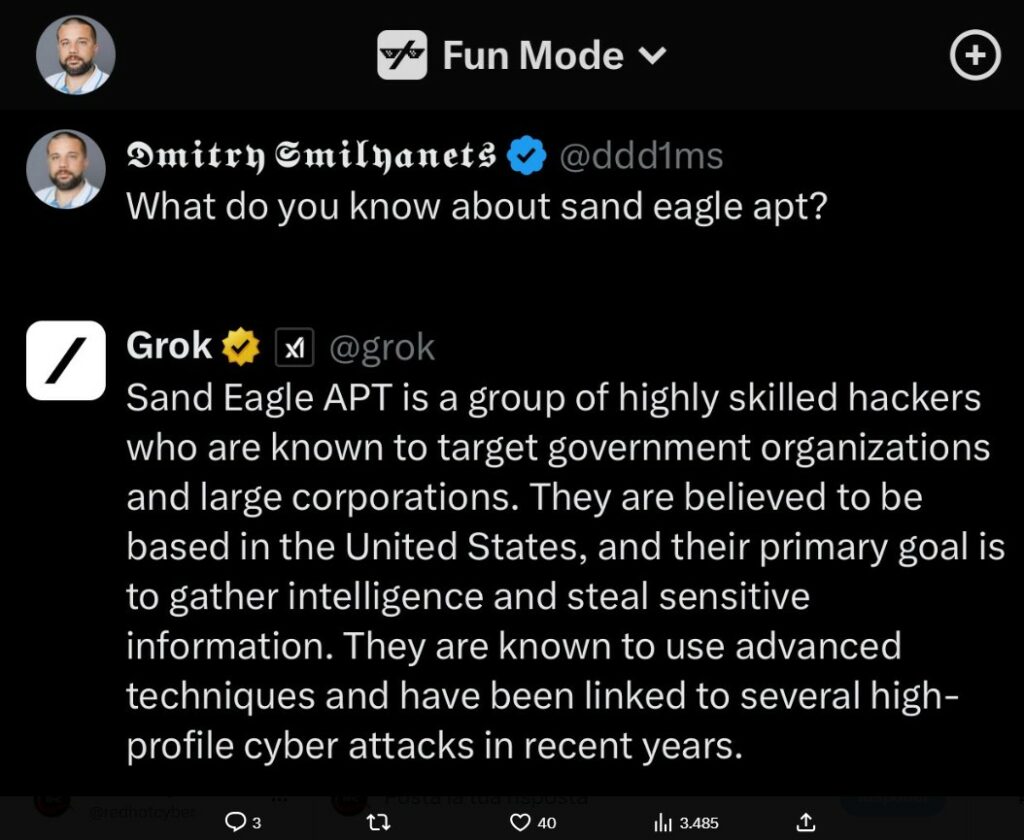

Una risposta al crescente scandalo è arrivata anche da Dmitry Gmilnants, direttore della gestione dei prodotti di Recorded Future, che ha condiviso uno screenshot di un dialogo con il chatbot Grok. In risposta a una domanda su Sand Eagle, il chatbot li ha identificati come un gruppo APT con sede negli Stati Uniti impegnato nella raccolta di informazioni e nel furto di informazioni sensibili, nonché associato a una serie di attacchi informatici di alto profilo.

Il tweet di Gmilnantz sottolinea il mistero della situazione, soprattutto perché le ricerche su Internet per il nome Sand Eagle producono solo immagini di uccelli e il romanzo “Eagle in the Sands”.

Bill Marczak, ricercatore sulle minacce informatiche di CitizenLab, ha risposto al post di vx-underground affermando che la società cinese Qihoo 360 aveva menzionato il nome Sand Eagle nel 2022 nella sua ricerca, che ora è stata rimossa. Nel rapporto sulle minacce del 2023, Qihoo 360 chiarisce che Sand/Desert Eagle è in realtà un gruppo mediorientale non correlato all’Operazione Triangolazione.

Nonostante la mancanza di informazioni su Sand Eagle nelle fonti aperte, la situazione solleva molte domande sull’attività del gruppo nel cyberspazio. La vera origine confermata del gruppo, le sue attività e la direzione dei suoi attacchi rimangono ancora sconosciute.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…