La cybergang Hive Ransomware l’abbiamo incontrata su queste pagine già in passato con una serie di organizzazioni italiane violate, tra le quali la società toscana Alia Spa, Mediaworld, la ULSS7 (una parte dell’incidente della ULSS6) e recentemente con la violazione del gruppo Ferrovie dello Stato.

Ma come funziona Hive ransomware?

In questo articolo, cercheremo di effettuare una analisi tra le informazioni acquisite dal gruppo di threat intelligence di Red Hot Cyber e le informazioni prelevate dalle analisi di Group-IB, un’azienda che si occupa di intelligence delle minacce.

Nel luglio 2021, i media internazionali hanno riferito che gli operatori del ransomware REvil hanno chiesto un riscatto record di 70 milioni di dollari al gigante della carne Americano JBS in cambio della fornitura della chiave di decrittazione.

Il record non è durato a lungo. L’impero del ransomware ha impiegato meno di sei mesi per far crescere questa richiesta di riscatto di 3 volte fino a 240 milioni di dollari e dietro quell’incidente epocale, c’era Hive Ransowmare, che aveva colpito il più grande rivenditore di elettronica di consumo d’Europa, Media Markt.

Hive ransomware era cresciuto, ma in sordina. Ma mentre la banda REvil è stata sgominata, HIVE ransomware risultava attivo e prospero secondo il modello Ransomware-as-a-Service (RaaS), rilasciando frequentemente i dati delle vittime sui loro DLS (siti di fuga di dati, dove vengono pubblicati i dati appartenenti alle aziende che si rifiutano di pagare un riscatto).

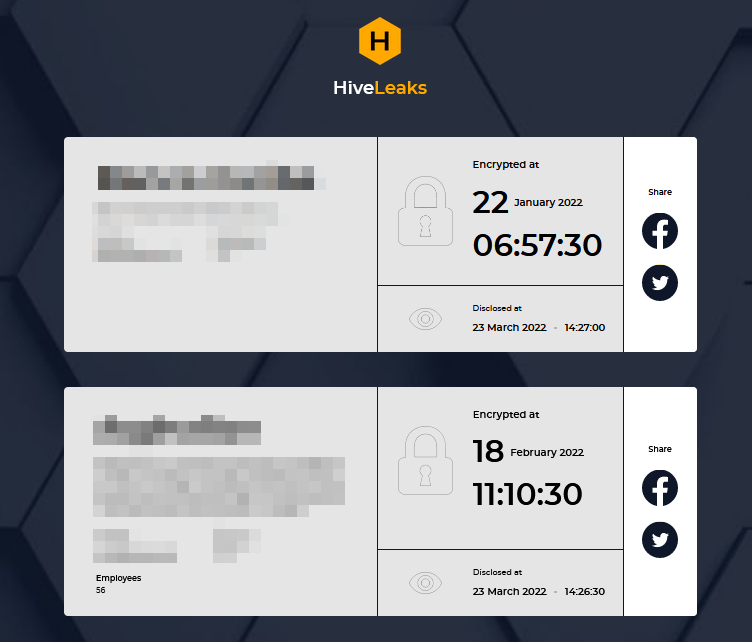

Il sito, contrariamente a moltissimi “siti della vergogna”, è molto ben fatto sia funzionalmente che graficamente, infatti “kkk” (che vedremo dopo essere l’organizzatore della gang criminale) richiese sul forum underground russo XSS qualcuno che potesse realizzarlo, per un compenso pari a 2000 euro.

I principali fattori alla base dell’ascesa dell’impero del ransomware sono stati l’uso della tecnica della doppia estorsione basata utilizzando appunto i DLS, lo sviluppo attivo del mercato dei programmi RaaS, nonché la crescente popolarità dei programmi ransomware tra i criminali informatici che avevano un tempo più difficile modo per fare soldi.

A un esame più attento, questo programma RaaS risulta essere uno dei più aggressivi, dove gli operatori utilizzano metodi di pressione sulle organizzazioni target e TTP distinti, che meritano di essere esaminati.

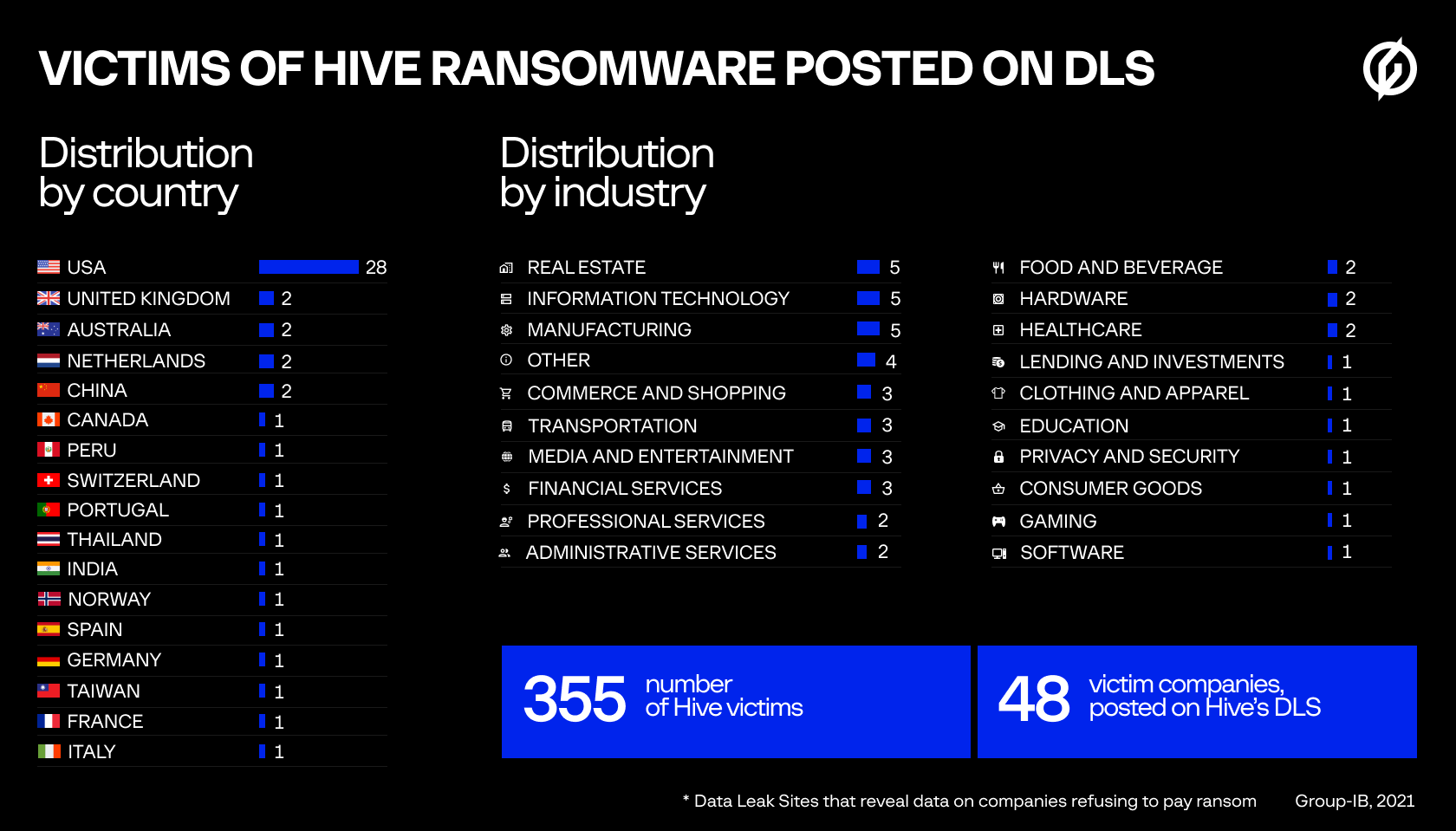

Gli affiliati di Hive sono stati impegnati proprio come delle “api”: il numero effettivo delle loro vittime è di centinaia nonostante il programma di affiliazione sia attivo da circa un anno. A causa delle caratteristiche specifiche di Hive DLS e del suo pannello di amministrazione, degli analisti di sicurezza sono riusciti a determinare che al 16 ottobre 2021 almeno 355 aziende sono rimaste vittime dell’attore della minaccia.

Gli affiliati Hive ricorrono a vari metodi di compromissione iniziale:

La crittografia dei dati viene spesso eseguita durante le ore non lavorative o nel fine settimana. Tenendo conto del fatto che Hive prende di mira organizzazioni di vari settori economici di tutto il mondo e che i loro attacchi sono controllati manualmente dagli affiliati, è fondamentale monitorare da vicino i cambiamenti nelle TTPs di questi operatori di ransomware.

Group-IB Digital Forensics e Threat Intelligence ha analizzato gli ultimi campioni disponibili di Hive e per la prima volta ha analizzato il programma di affiliazione fino dalla sua creazione.

Da quanto risulta dal gruppo di threat intelligence di RHC, i vertici del gruppo Hive ransomware sembra operare dalla Federazione Russa, anche se si è contornato di affiliati che ruotano in molti posti del globo, come ad esempio Polonia, Cina, ecc… in una classica logica di Ransowmare as a Service (RaaS).

Come vedremo successivamente, probabilmente il capo della cybergang è la persona dietro al nickname “kkk” che spesso abbiamo incontrato in post pubblicati sul noto forum underground russo XSS e poi su RAMP, come la richiesta di affiliati che vedremo successivamente, riportata da Group-IB.

Tra le prime vittime del ransomware Hive c’era Altus Group, attaccato il 23 giugno 2021. Un mese dopo, il 25 luglio, le informazioni su questa società IT canadese sono state elencate nel DLS di Hive di recente creazione.

Hive non aveva alcun programma di affiliazione pubblico, quindi inizialmente non era chiaro se il gruppo stesse utilizzando il modello di business RaaS o fosse un gruppo privato a cui risultava impossibile aderire.

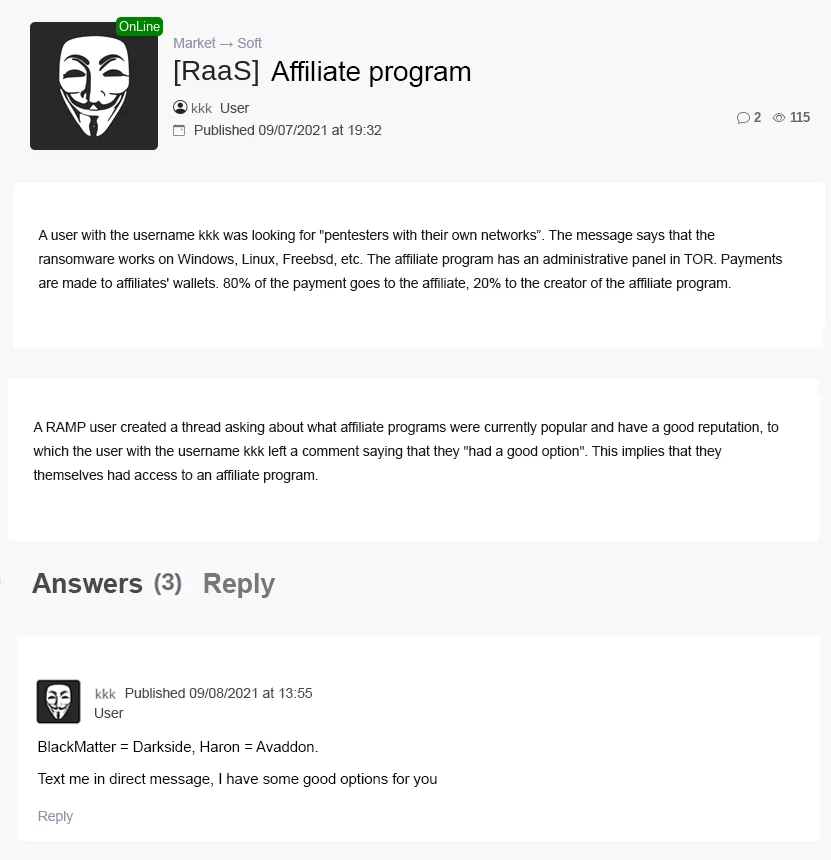

L’utente kkk ha pubblicato un messaggio sul forum sotterraneo privato RAMP il 7 settembre 2021 , pubblicizzando un programma di affiliazione.

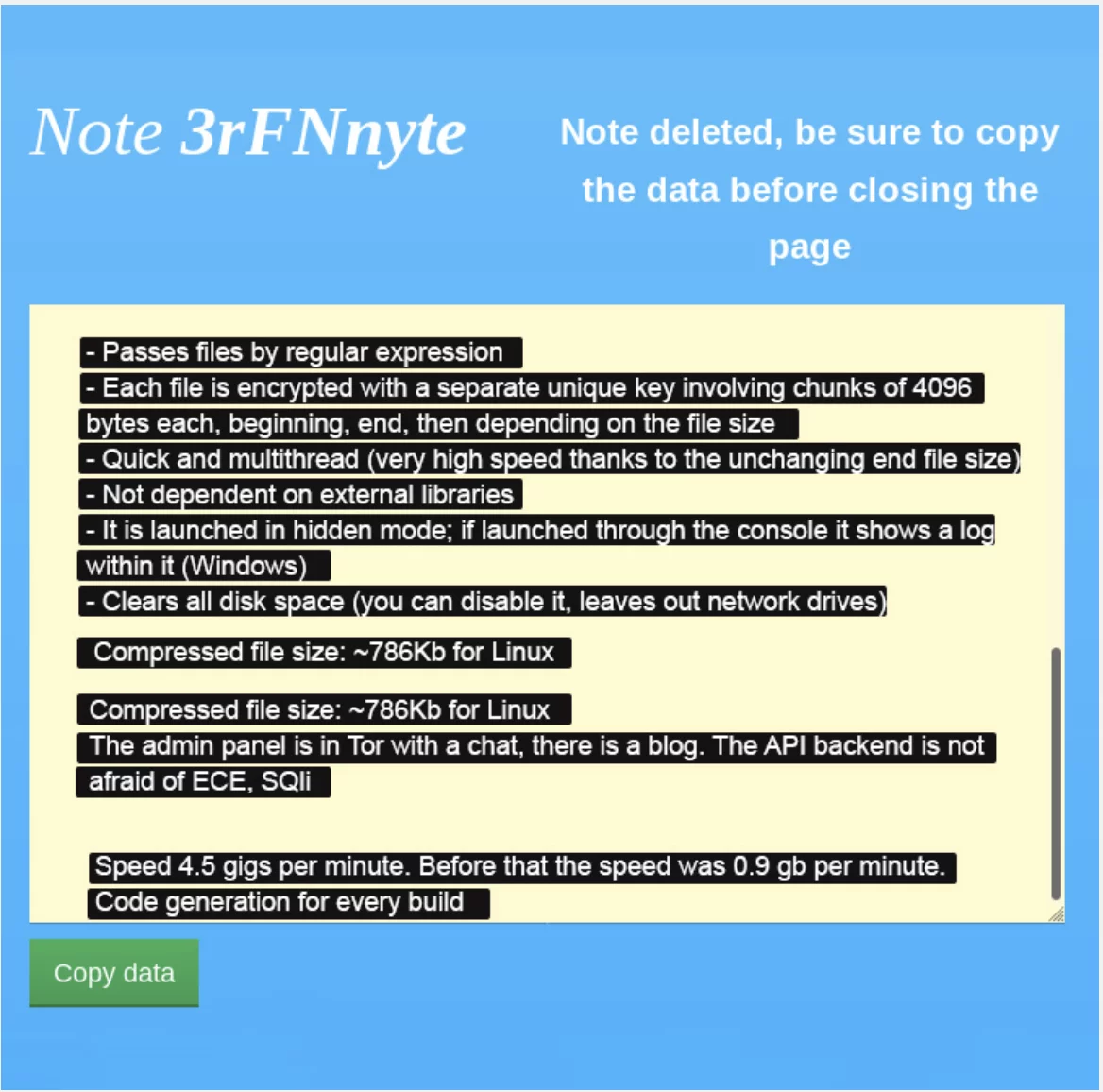

L’utente kkk ha fornito informazioni dettagliate sul malware utilizzato nel programma di affiliazione.

Dalla descrizione è emerso chiaramente che l’attore della minaccia si riferiva molto probabilmente al ransomware Hive.

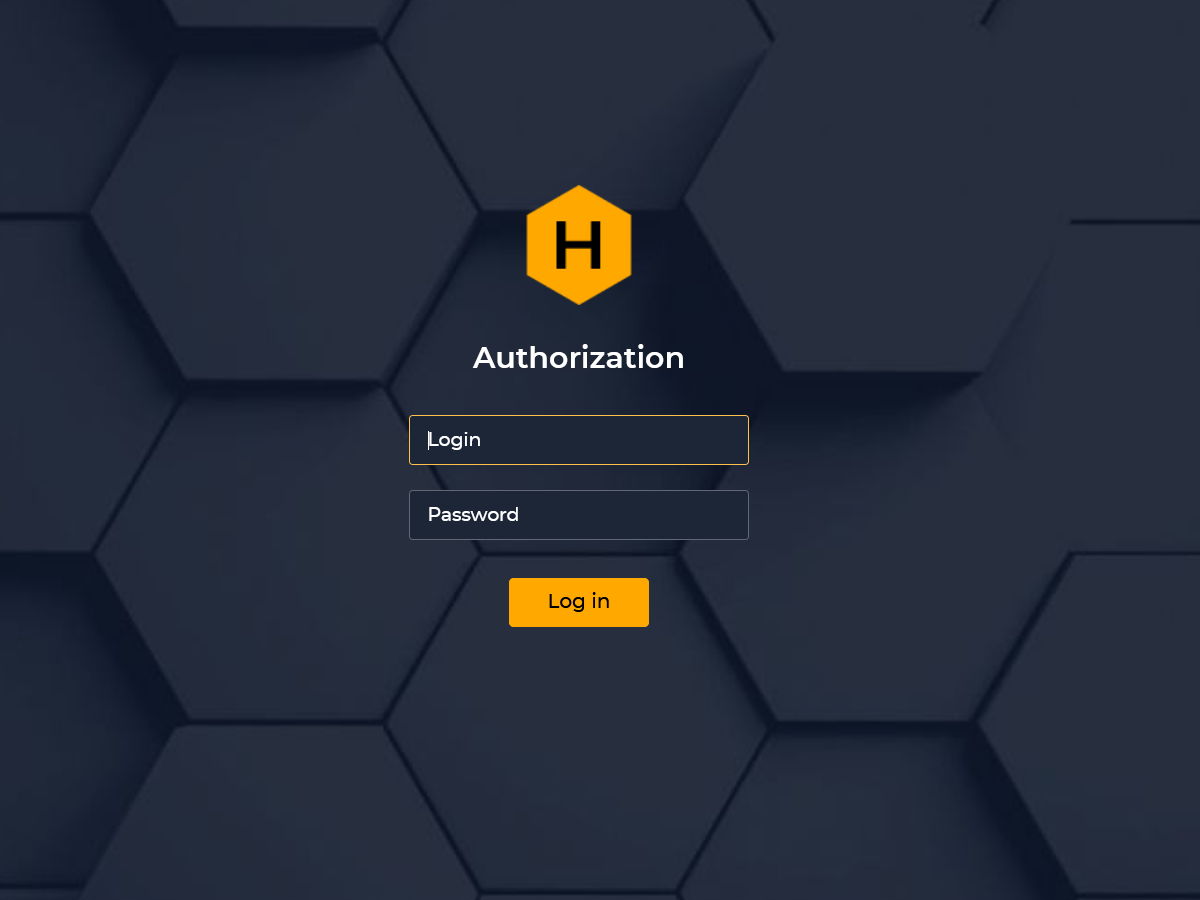

L’utente ha anche fornito l’accesso a un programma di affiliazione di ransomware privato. La pagina di accesso ha chiarito che si trattava di un’operazione Hive RaaS.

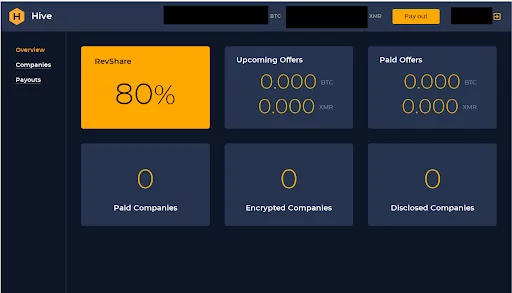

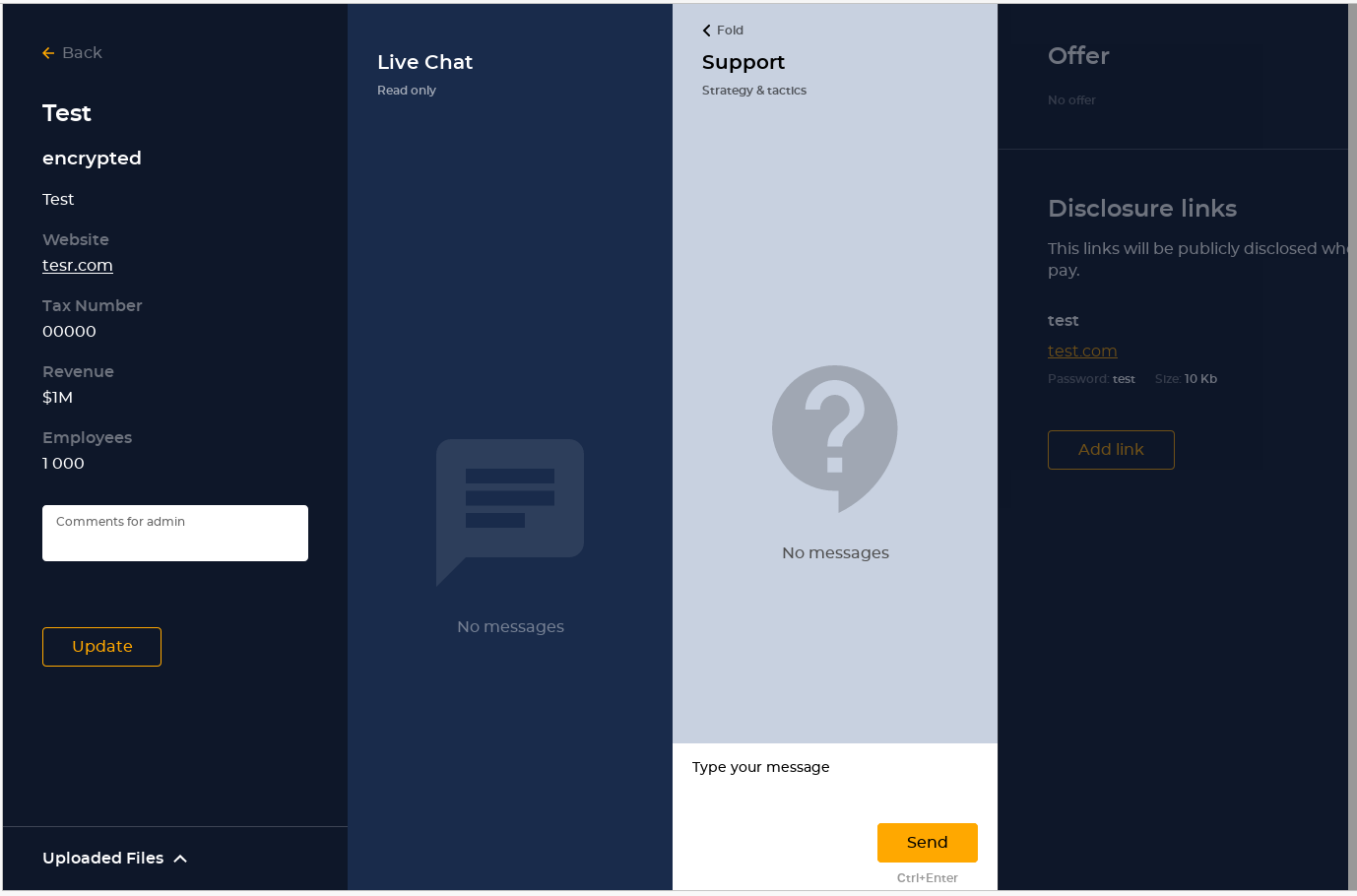

Dopo l’autorizzazione al pannello di amministrazione, gli affiliati di Hive possono vedere la home page con un breve riepilogo e le statistiche chiave: quale percentuale del riscatto viene pagata agli affiliati Hive, quanti soldi possono aspettarsi di essere pagati in futuro e quanto hanno ricevuto finora, così come il numero di aziende che hanno pagato, quali hanno avuto i loro dati crittografati e i cui dati sono stati pubblicati su DLS.

Vengono visualizzati anche il saldo totale e il nome utente (sfocato nello screenshot qui sotto).

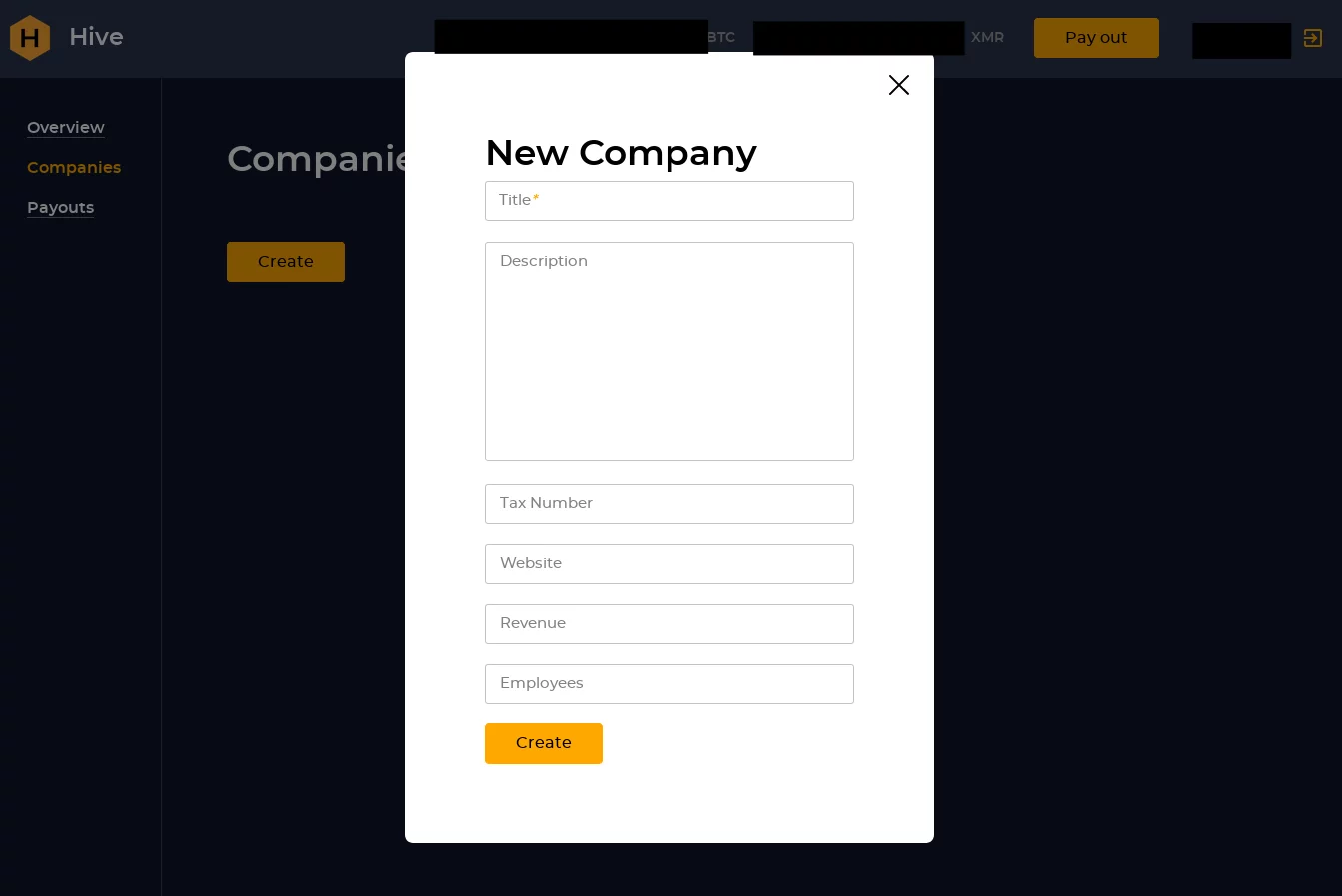

Mentre nella scheda “aziende”, gli affiliati di Hive possono registrare il nome e il sito Web dell’azienda vittima, una breve descrizione e talvolta le entrate annuali e il numero di dipendenti.

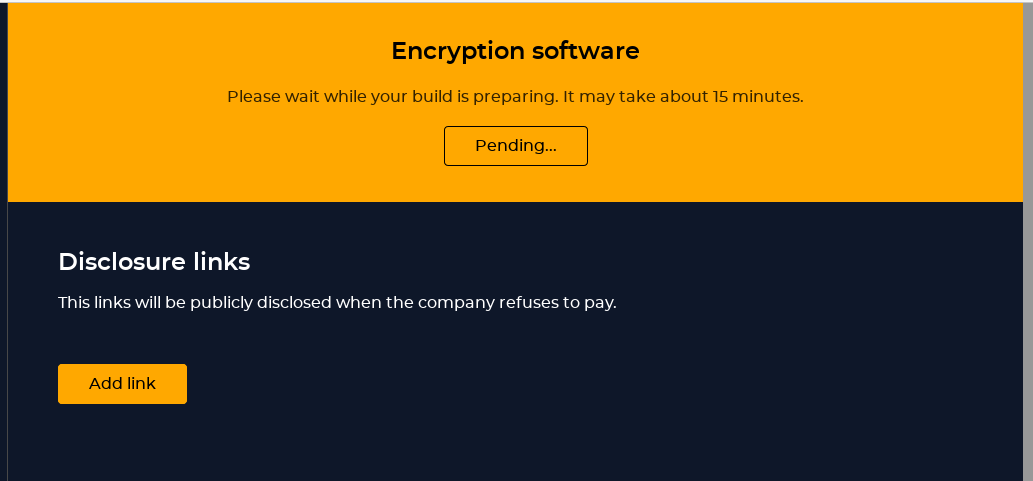

Dopo aver inserito i dettagli della vittima, gli affiliati di Hive possono lasciare un commento per l’amministratore e aggiornare i dettagli della vittima. Sul lato destro della pagina, gli affiliati possono creare un kit ransomware Hive da utilizzare in un attacco futuro e prendere nota del successo della crittografia dei dati dell’azienda.

La creazione del kit ransomware può richiedere fino a 15 minuti. Se un’azienda si rifiuta di pagare il riscatto, è possibile aggiungere un collegamento che verrà pubblicato su Hive DLS.

Dopo la creazione del ransomware, viene generato un archivio contenente i seguenti file:

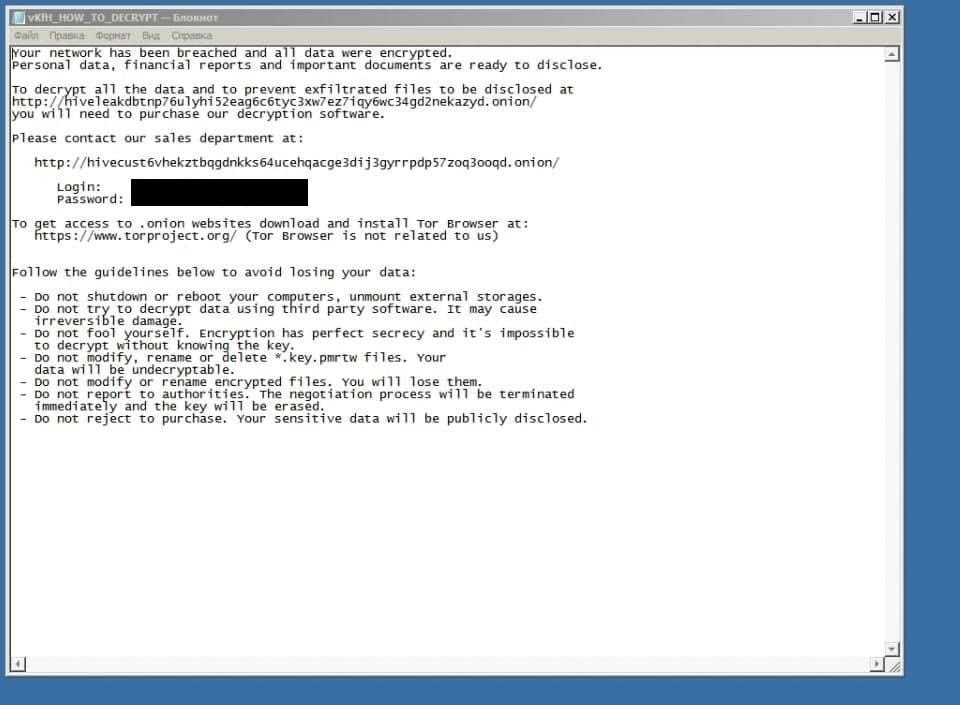

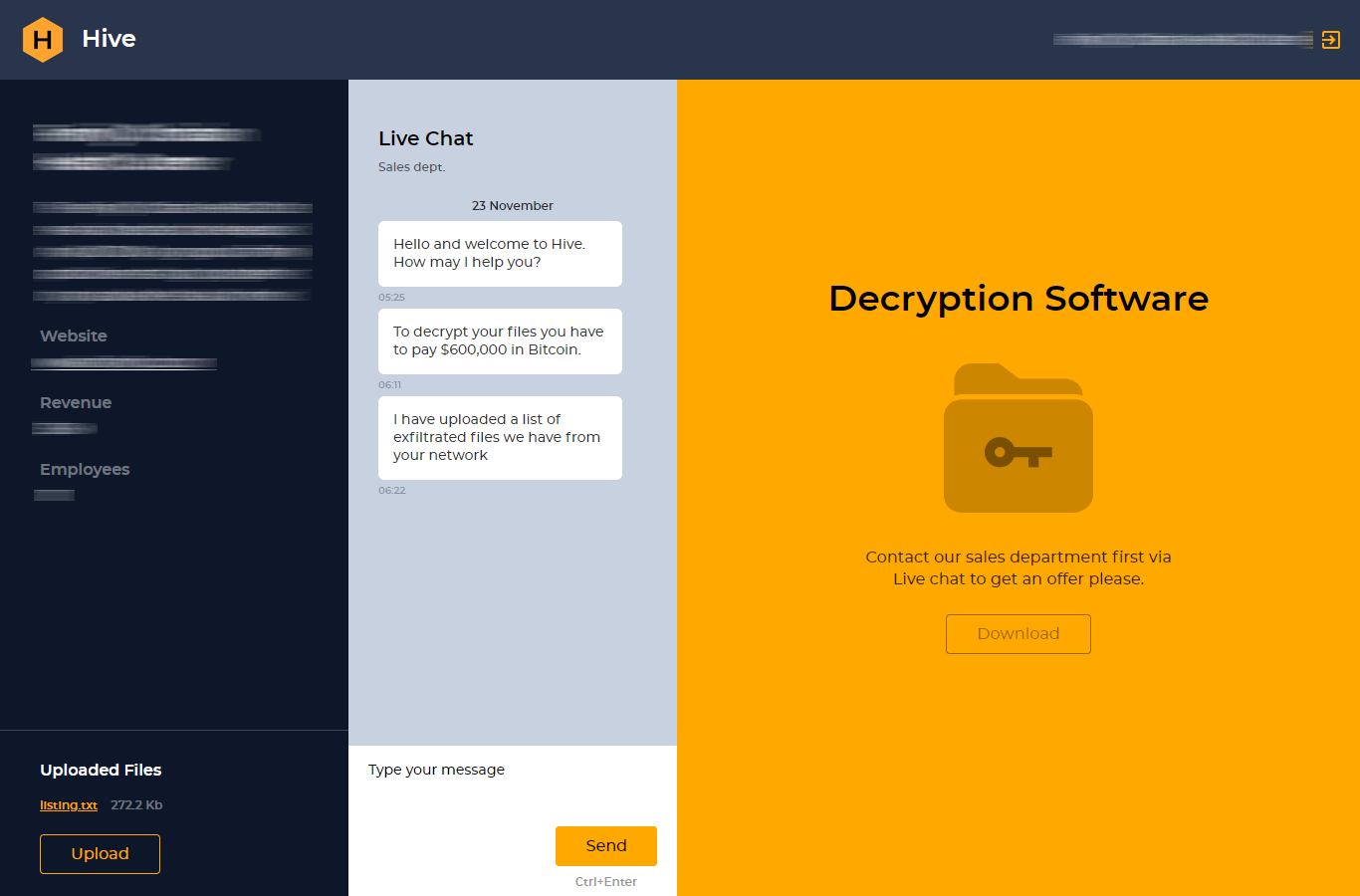

Dopo che una vittima è stata infettata, viene generata automaticamente una richiesta di riscatto contenente un collegamento al sito Web, nonché il login e la password di accesso.

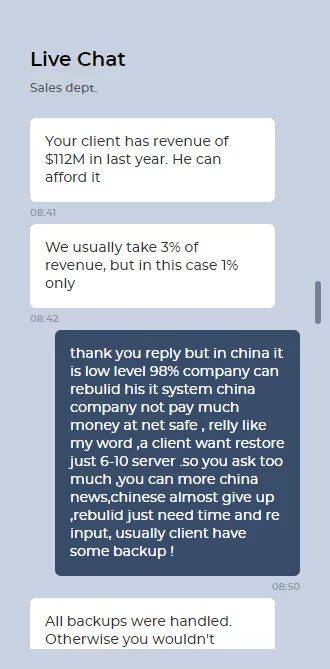

Se l’affiliato accerta che l’azienda è stata crittografata, si aprirà una chat con la vittima, il “reparto vendite” di Hive. Al momento della ricerca, la comunicazione di Hive affiliata alla vittima era la seguente:

Le organizzazioni attaccate a volte cercano di discutere con gli amministratori di Hive sulle richieste di riscatto, pertanto è presente una Live Chat.

Dopo che la vittima ha pagato il riscatto, è autorizzata a scaricare il decryptor con una guida passo passo su come usarlo.

Tuttavia, alcune vittime affermano di aver riscontrato problemi nel decrittografare i propri dati dopo aver ricevuto il decryptor.

Nel corso della sua storia, il DLS Hive ha pubblicato informazioni di 48 società a dicembre del 2021, che si erano rifiutate di pagare il riscatto.

La maggior parte delle compagnie-vittima provengono dagli Stati Uniti. I principali settori presi di mira da Hive sono l’IT e il settore immobiliare.

Hive ransomware per Windows è disponibile in due versioni: quella nascosta (GUI) e quella console (CUI). Nella versione console, il processo di crittografia viene visualizzato nella finestra della console.

Prima della crittografia, il ransomware interrompe i servizi di sistema, termina i processi, elimina le copie shadow e modifica le autorizzazioni per accedere a tutti i file. Dopo aver terminato il processo di crittografia, il ransomware cancella lo spazio vuoto su disco con dati casuali per impedire il ripristino dei file.

La crittografia dei file viene eseguita per tutte le unità logiche e le risorse di rete disponibili o directory/risorse, i cui percorsi sono forniti nella riga di comando.

Nell’ultima fase, il ransomware visualizza un file di testo contenente una richiesta di riscatto e si cancella.

Hive ransomware per Windows utilizza la seguente espressione regolare per escludere i file dalla crittografia:

"(?i:[WIN_DIR]|\.(?:386|adv|ani|bat|bin|cab|cmd|com|cpl|cur|deskthemepack|diagcab|diagcfg|diagpkg|dll|dr

v|exe|hlp |hrmlog|hta|icl|icns|ico|ics|idx|ini|key|lnk|lock|log|mod|mpa|mp3|msc|msi|msp|msst

yles|msu|nls|nomedia|ocx|prf| ps1|rom|rtp|scr|shs|spl|sys|theme|themepack|url|wpx)$|

(?:autorun\.inf|bootfont\.bin|boot\.ini|bootsect\.bak|desktop\. ini|iconcache\.db|ntldr|ntuser

\.dat|ntuser\.dat\.log|ntuser\.ini|thumbs\.db)$|\\\$recycle\.bin|\$windows\.~bt |\$windows\.~

ws|Allusers|appdata|applicationdata|boot|google|intel|Microsoft|mozilla|Mozilla|Msbuild|ms

ocache|perflogs|systemvolumeinformation|torbrowser|windows|Windowsnt|windows\.old)\\| (\$\\Windows\\|\\ADMIN\$|\\IPC\$)|(?:^$))"WIN_DIR è un percorso alla directory di Windows.

Parametri della riga di comando

A seconda della build del ransomware, la combinazione dei parametri della riga di comando può variare in una certa misura.

| Parametro | Descrizione |

|---|---|

| -skip=[FILE_REGEX] | Espressione regolare per i file esclusi dalla crittografia. Per impostazione predefinita: “” |

| -stop=[SVC_REGEX] | Espressione regolare per l’arresto dei servizi di sistema. Per impostazione predefinita: “ |

| -kill=[PROC_REGEX] | Espressione regolare per i nomi dei servizi di sistema da arrestare: Per impostazione predefinita: “agntsvc|sql|CNTAoSMgr|dbeng50|dbsnmp|encsvc|excel|firefoxconfig|infopath|mbamtray|msaccess|mspub|mydesktop|Ntrtscan|ocautoupds|ocomm|ocssd| onenote|oracle|outlook|PccNTMon|powerpnt|sqbcoreservice|steam|synctime|tbirdconfig|thebat|thunderbird|tmlisten|visio|word|xfssvccon|zoolz” |

| -grnt | Modifica i permessi per tutti i file: icacls.exe “[XX]:\*” /grant Everyone:F /T /C /Q |

| -no-wipe | Non cancellare lo spazio su disco vuoto con dati casuali. |

Il ransomware Linux/FreeBSD di Hive termina i processi non root, scansiona e crittografa i file nella directory principale (/) o nelle directory visualizzate nella riga di comando.

Per impedire il ripristino dei file, può riempire lo spazio su disco con dati casuali.

Parametri della riga di comando:

| Parametro | Descrizione |

|---|---|

| -no-wipe | Non riempire lo spazio su disco vuoto con dati casuali. |

La versione ESXi di Hive ha lo scopo di crittografare i file delle macchine virtuali.

Prima di crittografare i file, il ransomware arresta le macchine virtuali con il seguente comando:

vim-cmd vmsvc/getallvms | grep -o -E '^[0-9]+' | xargs -r -n 1 vim-cmd vmsvc/power.offParametri della riga di comando:

| Parametro | Descrizione |

|---|---|

| -no-stop | Non fermare le macchine virtuali. |

| -low-cpu | Usa la crittografia a thread singolo per i sistemi a basse prestazioni. Per impostazione predefinita, il numero di thread è impostato sul doppio del numero di processi. |

Fonte

https://blog.group-ib.com/hive

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…