La tecnologia operativa (OT) è l’uso di hardware e software per monitorare e controllare processi fisici, dispositivi e infrastrutture. I sistemi tecnologici operativi si trovano in un’ampia gamma di settori ad alta intensità di risorse. Questi sistemi eseguono una grande varietà di compiti che vanno dal monitoraggio delle infrastrutture critiche al controllo dei robot in un impianto di produzione.

È inoltre utilizzato in una varietà di settori, tra cui quello manifatturiero, petrolifero e del gas, generazione e distribuzione elettrica, aviazione, marittimo, ferroviario e dei servizi pubblici.

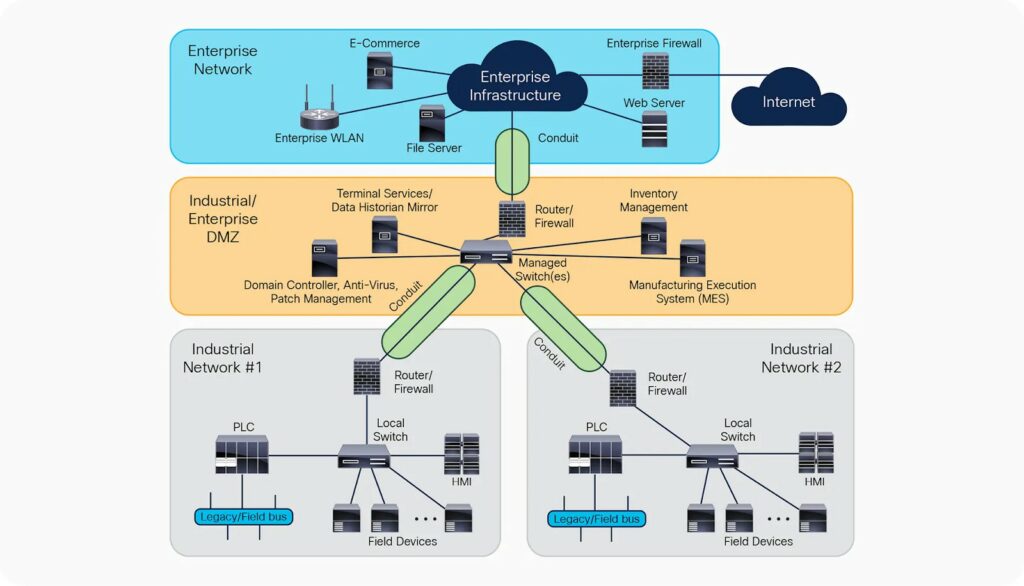

Tradizionalmente, la sicurezza informatica OT non era necessaria perché i sistemi OT non erano connessi a Internet o alle reti aziendali, quindi non erano esposti a minacce esterne. Con l’espansione delle iniziative di innovazione digitale e la convergenza delle reti IT/OT, le organizzazioni hanno iniziato a collegare questi macchinari alla rete interna ed internet, iniziando a rendere anche questi sistemi vulnerabili alle minacce informatiche.

Pensiamo solo all’industria 4.0 in cui è sempre più determinante l’esigenza di connettere in rete le macchine e impianti, per esempio, ai MES presenti nelle reti IT. Le vulnerabilità che affliggono gli ambienti OT possono derivare da varie fonti, minando potenzialmente la sicurezza, l’efficienza e la funzionalità.

Possiamo così riassumere alcune vulnerabile invisibili che potrebbero affliggere i sistemi OT:

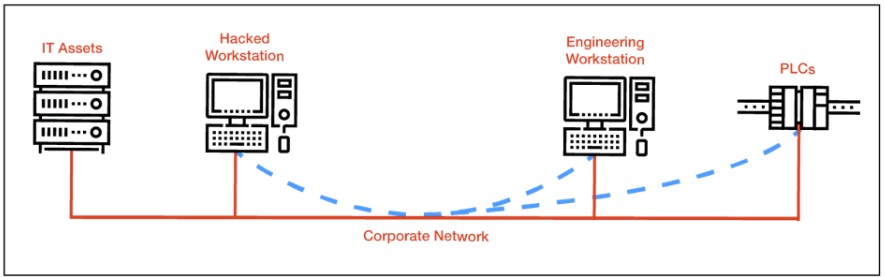

In ambienti OT è necessaria più attenzione sui metodi di intrusione durante tutto il ciclo di vita dell’attacco, perché la maggior parte di questi sono già presenti su quelli che possiamo chiamare “sistemi intermedi”, con particolare attenzione alla segmentazione di rete.

Si tratta prevalentemente di workstation e server collegati in rete e che utilizzano sistemi operativi e protocolli simili o uguali a quelli utilizzati nell’IT.

Questi sistemi intermedi vengono utilizzati come trampolini di lancio dagli aggressori per ottenere l’accesso alle risorse OT. Mi è capitato spesso di trovare organizzazioni in cui nelle produzioni sono presenti sistemi obsoleti (controller di produzione su Windows XP o Windows 7) collegati alla stessa rete IT e a sua volta ad Internet, per esempio per la sola assistenza remota.

Addirittura, sono presenti pannelli operatori esposti su internet senza nessuna autenticazione (basti fare una ricerca su Shodan). È chiaro che situazioni del genere con il passare del tempo possano essere prese di mira da minacce informatiche, con il rischio di bloccare questi sistemi o fare danni è molta elevata.

Pensiamo inoltre se questo succede non con un piccolo impianto di una azienda ma in un sistema di controllo di una centrale elettrica, in cui un utente malintenzionato ottiene l’accesso ai sistemi OT (come vedremo dopo con Industroyer). Capiamo subito che il rischio potrebbe essere veramente elevato, causando interruzioni e caos diffuso.

Nella storia passata ci sono stati dei malware che hanno preso di mira OT.

Primo fra tutti il worm Stuxnet, questo malware fu creato dagli Stati Uniti e Israele e diffuso nel 2010 per contrastare l’avanzata nucleare dell’Iran, viene distribuito tramite chiavi USB e furono utilizzati 4 0day. Il malware colpiva i PLC Siemens e aveva come obiettivo quello di alterare il funzionamento delle centrifughe di arricchimento dell’uranio. Inoltre la missione ebbe successo grazie al social engineering utilizzato che grazie alle numerose foto degli impianti diffuse dall’Iran con cui ha agevolato la comprensione della composizione tecnologica degli impianti OT.

Triton è un malware che colpito un impianto petrolchimico dell’Arabia saudita nel 2017. Sono stati compromessi gli impianti di Schneider Electric SE Triconex. Triton sfruttava una vulnerabilità nei computer Windows presenti negli impianti OT.

Il malware Industroyer invece è comparso nel 2016 e prendeva di mira la rete elettrica ucraina, nell’inverno di quell’anno ha lasciato al buio milioni di persone. la sua caratteristica fondamentale è la flessibilità permessa dalla capacità di sfruttare quattro protocolli di comunicazione tipici di ICS e in grado di compiere DOS contro i relè di protezione.

Una delle sfide nella comprensione delle vulnerabilità OT risiede nei diversi approcci alla sicurezza informatica tra IT e OT. Mentre l’IT si concentra sulla sicurezza e sulla riservatezza dei dati, l’OT dà priorità al funzionamento ininterrotto dei processi fisici. Questa discrepanza può portare a punti ciechi nelle misure di sicurezza, esponendo i sistemi OT.

A complicare le cose, IT e OT spesso condividono le reti a causa di misure di risparmio sui costi. Questa convergenza introduce vulnerabilità in entrambi i sistemi, poiché gli attacchi potrebbero migrare dall’uno all’altro. È di vitale importanza comprendere le vulnerabilità nel mondo OT che possono insediarsi dietro i sistemi OT e prendere le giuste contromisure.

Possiamo verificare questi dati dalla Ricerca dell’Osservatorio di Information Security & Privacy della School of Management del Politecnico di Milano di Giugno 2020. Le principali conseguenze di una violazione in ambito OT rilevate sono:

Come possiamo apprendere la maggior parte coinvolge il fermo della produzione, mentre una poca percentuale riguarda il furto delle informazioni.

Un aiuto nel contrastare queste minacce e porre rimedio al passato nel mondo OT stanno subentrando dalle normative, in cui vengono definite delle linee guida per proteggere le nostre infrastrutture IT e le caratteristiche che devono avere le macchine. Una delle prime norme che pone il focus sui rischi cyber è il NEC.

L’NFPA 70 o NATIONAL ELECTRICAL CODE (NEC) è lo standard di riferimento per le installazioni elettriche in locali ed edifici negli Stati Uniti. Il codice è nato dopo 1882 dalla necessità di standardizzare e disciplinare le installazioni e le operazioni elettriche.

Il NEC definisce il suo scopo come la salvaguardia delle persone e dei beni dai pericoli derivanti dalla corrente elettrica. Questo obiettivo è rimasto sempre invariato nel corso dell’esistenza del NEC continuando a evolversi e perfezionarsi a pari passo dell’evoluzione dell’industria elettrica.

La NFPA 70 o NEC è la norma di riferimento per diversi standard elettrici tra cui:

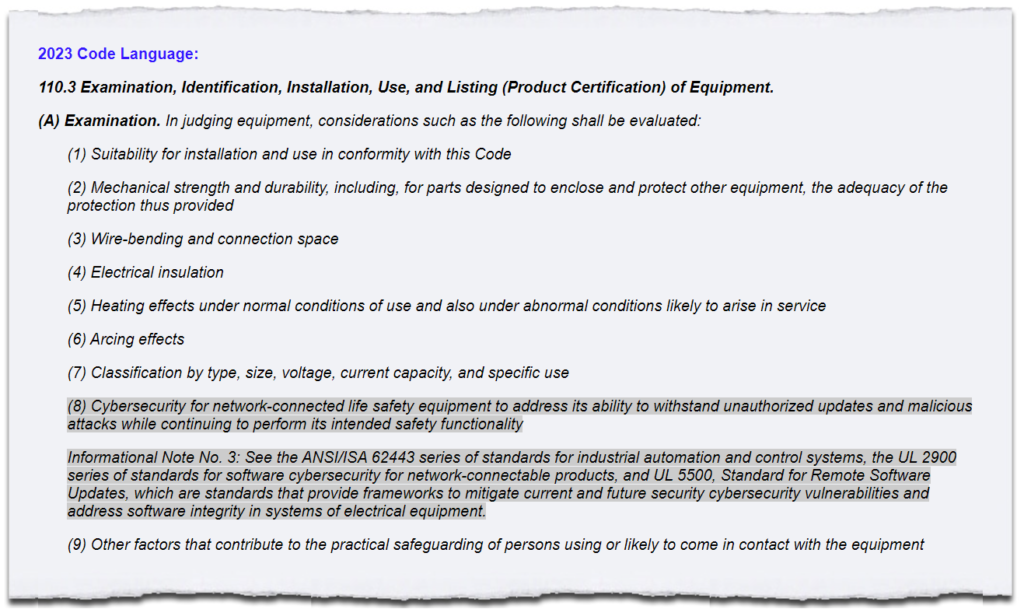

Nella versione 2023, subentrata alla 2020, la sicurezza informatica è ora inclusa negli standard di sicurezza delle apparecchiature elettriche. Gli impianti elettrici devono essere protetti dalle minacce informatiche per impedire accessi non autorizzati o manomissioni.

La norma fa riferimento allo standard IEC 62443-4-2 che ha l’obiettivo di garantire la sicurezza, confidenzialità, disponibilità e integrità dei dati degli impianti industriali.

Ne descriviamo brevemente alcuni punti:

La norma introduce 4 Security Level a seconda di quanto dobbiamo proteggere il nostro impianto industriale, che riassumo:

La norma introduce il concetto di privilegio minimo che il sistema deve avere per compiere le funzioni previste, gli accessi siano individuali e loggati. Le assistenze remote devono essere protette da MFA o token fisici e con durata limitata, dopo tale tempo questi accessi dovranno essere disabilitati automaticamente.

Inoltre, si deve porre attenzione anche alle modifiche non autorizzate nel software, con obiettivo di capire se le macchine siano state compromesse oppure no. Per esempio tramite firme sui firmware. Come avevamo accennato prima prevede la segmentazione delle reti, adottando Firewall e IPS

Per quanto riguarda gli aggiornamenti è necessario che questi avvengano in modo sicuro, di solito mediante certificati crittografici. I dispositivi devono verificare le firme. La normativa NEC 2023 è già attuata in 4 stati negli stati uniti altri 12 si aggiungeranno entro fine anno per poi continuare con gli anni prossimi.

In Europa vedremo queste caratteristiche nel prossimo regolamento macchine 2023/1230, che sostituirà la direttiva macchine 2006/42/CE ed entrerà in vigore dal 20 gennaio 2027.

Apriamo un velocissimo focus sulle difese da poter mettere in atto. Nel mondo OT al di là di possibili pc industriali dove ancora è possibile installare un antivirus, sistemi PLC o sistemi SCADA ovviamente non sono pensati poter avere a bordo questi sistemi. Ci sono alcuni sistemi che potrebbero aiutarci a contrastare queste minacce invisibili, ne elenchiamo alcuni:

Per primo ci sono gli IPS installati sui firewall permettono di rilevare e bloccare il traffico malevolo.

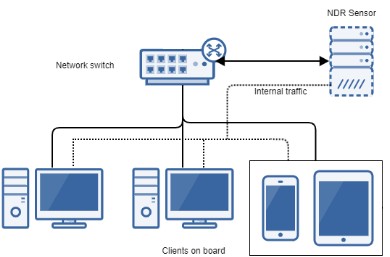

Come gli IPS, ma con un funzionamento leggermente diverso ci sono gli NDR.

A differenza dei primi che scansionano il traffico “passante” gli NDR acquisiscono tutto il traffico ethernet scambiato tra i devices alla ricerca di traffico sospetto tramite firme e analisi comportamentale. Sono molto efficaci nell’individuare il traffico laterale malevolo tra dispositivi della stessa rete.

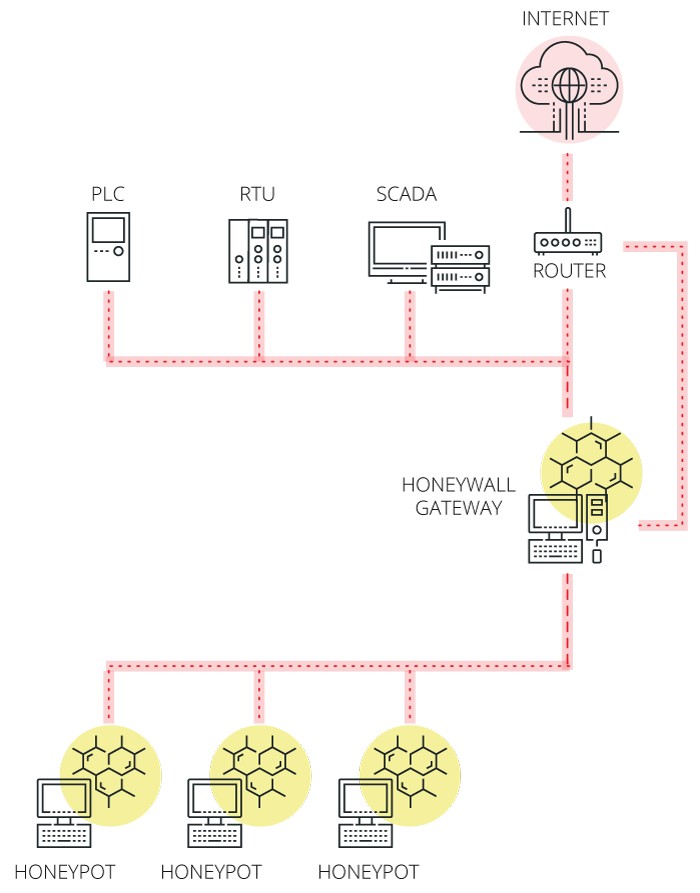

Queste sonde ricevono tutto il traffico che i dispositivi inviano e ricevono tramite il mirroring del traffico dagli switch, sono poco eludibili e disarmabili, al contrario possono generare falsi positivi. In ultima ci sono gli HONEYPOT, sono finte esce monitorate contenenti vulnerabilità conosciute facili da sfruttare per un attaccante. Quando una minaccia tenta di violare queste esche vengono generati degli allarmi.

Oltre a questi sistemi, da non dimenticare le attività di vulnerability assessment e pentest, che dato la particolarità degli ambienti it e la pericolosità (pensiamo a un comando errato che mi aziona un carroponte o una gru) viene fatto molta più attenzione e personale specifico a tale scopo, analizzando i target prima di avviare le procedure automatizzate/manuali per il rilevamento delle vulnerabilità.

In questo articolo abbiamo spiegato brevemente alcune caratteristiche del mondo OT e le principali vulnerabilità e le possibili complicazioni dovute a un attacco informatico.

E’ chiaro che la messa in sicurezza informatica anche in ambito di questi impianti è e sarà sempre più di fondamentale importanza.

Per quanto riguarda le norme, la IEC 62443 e le successive che usciranno porterò sicuramente dei benefici nell’ambito cyber e al contrasto delle minacce informatiche, anche se c’è però da considerare l’aumento dei costi e la complessità maggiore degli impianti che però renderà questi sempre più sicuri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…