Autori: Olivia Terragni, Roberto Campagnola, Alessio Stefan, Agostino Pellegrino

“Non avremo paura, nè ci ritireremo”, questa la dichiarazione del movimento di resistenza libanese Hezbollah, dopo un’operazione senza precedenti che, il 18 e il 19 ottobre 2024, senza sganciare un solo missile ha provocato in un minuto un’ondata di terrore e ferito anche in modo severo più d 3.000 persone, provocando 37 morti (tra cui 2 bambini) – tra la periferia di Beirut e la valle della Bekaav, (ma anche in territorio siriano). Di che tecnologia si tratta?

La situazione in Medio Oriente, è aggravata da una nuova fase del conflitto tra Israele e Libano, ma una cosa è però certa, chiunque sia dietro le esplosioni dei dispositivi non desidera la pace in Medio Oriente. Soprattutto questa operazione ha avuto delle definizioni molto chiare.

In questo articolo abbiamo provato non solo ad ipotizzare la tecnologia che si trova dietro ai dispositivi e i cercapersone esplosi ma a studiare la presenza di tali simili tecnologie – dispositivi per le esplosioni da remoto – nei brevetti datati che interessano sia le industrie della difesa che quelle civili. Inoltre abbiamo approfondito anche i metodi usati nelle intercettazioni del segnale da remoto nei dispositivi mobile.

Dato la consistenza di questo articolo, abbiamo fatto un indice “In Breve” per permettervi di passare alla sezione che più vi interessa. La prima parte descrive in generale la situazione attuale in Medio Oriente e le discussioni avvenute intorno all’operazione a Beirut e le potenziali conseguenze alla supply chain globale. La seconda parte cerca di analizzare la tecnologia utilizzata. La terza parte mira a evidenziare come questo tipo di tecnologie siano esistenti da tempo, benché raramente utilizzate in massa per evitare le vittime civili. La quarta parte invece è focalizzata sulle tecnologie di controllo dei dispostivi in generale, e in particolare quelle mobile come l’IMSI catching messe a confronto con il Radio Jamming.

IN BREVE:

2. Dispositivi e cercapersone esplosivi in Libano, Gold Apollo Rugged Pager AR924

3. Dispositivi esplosivi da remoto: i brevetti e le tecnologie di lunga data

4. IMSI catcher e attacco Man in The Middle VS Radio Jamming

In Medio Oriente si sta delineando – secondo il principe Khalid bin Bandar, ambasciatore del regno saudita nel Regno Unito – la più grande minaccia di una guerra regionale dal 1973. A ciò si aggiunge il problema israelo-palestinese, che sta colpendo le persone in tutto il mondo, tra cui le proteste. Secondo l’ambasciatore, “israeliani e palestinesi hanno una responsabilità, che gli piaccia o no”, perché questa minaccia potrebbe avere conseguenze globali. Il regno saudita non ha ancora riconosciuto ufficialmente Israele dalla sua creazione nel 1948, ha precisato l’ambasciatore in un’intervista a BBC, ribadendo che “c’è un chiaro interesse nel perseguire questo (un accordo ndr). Eravamo vicini alla normalizzazione, quindi vicini a uno Stato palestinese. Uno non arriva senza l’altro”. Alla base di questo accordo c’erano gli Abraham Accords, i cui negoziati sono stati sospesi dopo l’attacco di Hamas ad Israele del 7 ottobre.

Nasrallah, segretario generale degli Hezbollah, parlando dell’investigazione che è in corso sulla tecnologia utilizzata, ha riconosciuto la superiorità della tecnologia utilizzata, ma con una voce calma e rassicurante – che non lascia spazio alla resa – ha assicurato che “non importa quanto grande sia stato il colpo”, ciò li renderà più forti […] speriamo che Israele entri in Libano, aspettiamo i loro carri armati giorno e notte, diciamo ‘benvenuti!’.

Alle parole di Nasrallah, Israele non si è fatto attendere: ad oggi sono stati bombardati innumerevoli obiettivi nel Nord e nel Sud del Libano (centinaia di migliaia persone fatte sfollare, tra cui bambini e adolescenti secondo ArabNews), comprese le città, tra cui la capitale, Beirut. Quel che si teme in Libano è la stessa violenza usata a Gaza, che ad oggi ha ucciso 41.000 persone, mentre l’ONU sta affrontando una prova molto critica della sua capacità di garantire “sicurezza internazionale, stabilità e diritti umani” insieme alla pericolosità di un conflitto sempre su più vasta scala se l’Iran venisse coinvolto. L’Iran, nonostante sostenga il suo asse è immobile.

Questo giovedì l’Arabia Saudita e i suoi partner hanno convocato un’alleanza globale per promuovere un programma di soluzione a due stati per il conflitto israelo-palestinese. La scena diplomatica tuttavia, è composta tuttavia da inganni e rinvii a causa di un’ambiguità strategica globale.

L’Iran – che sembra consigliato da Cina e Russia – sta utilizzando le stesse armi del nemico, compresa la sua stessa ambiguità strategica, quella stessa ambiguità che si può rilevare nella posizione degli Stati Uniti nel conflitto Israele-Palestina, in quello russo-ucraino e nella situazione cino-taiwanese. Questa strategia sembra impedire all’Iran di attaccare Israele, imporre all’Ucraina restrizioni sull’uso offensivo delle armi, mentre per quanto riguarda Taiwan le forze speciali sul suo territorio invece avrebbero il compito di resistenza e non di offensiva. In questo ultimo caso gli USA così, non hanno mai riconosciuto Taipei, pur riconoscendo ufficialmente Pechino, anche se non ne supportino la sovranità su Taiwan.

Questa ambiguità strategica delle parti in poche parole fa sì che i nemici possano dubitare delle intenzioni e sono fermi in uno stato di aspettativa, per riuscire a vincere un conflitto senza combattere e dove la politica diventa l’elemento più importante. Nessuno in realtà conosce le vere intenzioni della Casa Bianca e nessuno in realtà conosce le vere intenzioni dell’Iran.

La strategia dell’ambiguità è anche tipica del mondo cyber: si può sostenere che qualcosa è stato fatto, ma se gli scopi lo impongono, si può fingere che non sia stato fatto, come si può dichiarare di possedere una bomba nucleare o fingere di non possederla. Se pensiamo poi ad un attacco informatico quando un nemico entra nei nostri sistemi i risultati diretti e indiretti sono spesso letteralmente invisibili al mondo esterno. Il risultato ci obbligherà ad ulteriori indagini, ad esaminare se si è trattato di un errore umano, di un software difettoso o di un attacco deliberato, utilizzato ad esempio per influenzare l’esito di un conflitto non assumendone impegni espliciti. Inoltre, nel caso di un attacco anche se il fatto e l’attaccante ci fossero chiari, il passaggio successivo sarebbe quello di comprenderne lo scopo.

Alla strategia di ambiguità si associa la deterrenza, che è un modo per evitare i conflitti – ma può fallire – e che possiede parallelismi con le pratiche in era di Guerra Fredda. Una deterrenza efficace si basa sulla conoscenza dell’aggressore e sul possesso di una simmetria geopolitica o un’asimmetria favorevole con l’avversario.

In questo caso l’attribuzione aiuta per evitare la scalabilità degli attacchi e in sua assenza significa non poter rispondere in maniera efficace, in sua presenza può essere previsto anche il contrattacco (hacking-back), ciò significa anche utilizzare la forza cinetica come forma di punizione, ed entrambi hanno dei costi.

Ovviamente le armi informatiche e tecnologiche si stanno sviluppando in tutto il mondo – come le unità informatiche all’interno degli eserciti – basterebbe anche contare il numero inverosimile di brevetti e invenzioni a riguardo, e il più delle volte sono assegnati alle industrie della difesa, tra cui quelle e quelle americane, probabilmente proprio per lo sviluppo di deterrenza. A tal riguardo potremmo ricordare anche malware come Stuxnet – potenziale “attacco armato” informatico – o analizzare invece quale tecnologia è stata utilizzata per l’esplosione dei cercapersone in Libano e Siria. Quest’ultima minaccia – anche se un funzionario dell’intelligence avrebbe rivelato ad ABCNews che Israele ci avrebbe messo 15 anni ad idearla – può essere sviluppata da un piccolo team di tecnici qualificati in breve tempo, e contro la pericolosità di un attacco nucleare, questa tecnologia potrebbe avere effetti cinetici importanti.

Su richiesta degli stati arabi il 20 settembre si è riunito il Consiglio di Sicurezza delle Nazioni Unite per discutere dell’attacco a Beirut. Danny Danon, rappresentante di Israele, intervistato prima della riunione, ha evidenziato come Israele stia facendo di tutto per minimizzare le vittime civili utilizzando armi tecnologiche sofisticate, permesse a suo dire dalla legge internazionale per colpire i target di guerra, anche se Israele preferirebbe la diplomazia. Alle affermazioni del rappresentante israeliano si sono contrapposte quelle di Volker Türk, Alto Commissario per i Diritti Umani, che ha sottolineato che questo nuovo sviluppo del conflitto abbia colpito in realtà scuole, ospedali, strade cittadine, case, università e che questo non può in alcun modo essere considerato il “New Normal”: la violenza contro gli esseri umani può esser solo giustificata per ottenere un valido obiettivo militare e questo significa avere una netta distinzione tra civili e target militari ed essere proporzionale al danno. La legge internazionale permetterebbe ciò solo quando le persone target si rendessero parte diretta nelle ostilità. L’attacco – sempre secondo Volker Türk – invece è avvenuto senza essere a conoscenza di chi possedesse al momento i dispositivi esplosivi né del luogo della detonazione, violando il diritto internazionale e i diritti umani. Ma è davvero così? L’attaccante non era a conoscenza dell’esatta posizione del target? Noi abbiamo fatto delle ipotesi, che rimangono tali.

Intanto, le ondate di condanna sono arrivate da ogni parte del mondo. Josep Borrell, a capo della politica estera dell’Unione Europea ha affermato: “Condanno fermamente il nuovo attacco di oggi attraverso l’esplosione di un elevato numero di dispositivi elettronici in tutto il Libano, che ha causato diverse vittime e un elevato numero di feriti. Ancora una volta, il metodo indiscriminato utilizzato è inaccettabile a causa delle inevitabili e pesanti conseguenze danni collaterali tra i civili e conseguenze più ampie per l’intera popolazione, tra cui la paura, il terrore e il collasso degli ospedali”.

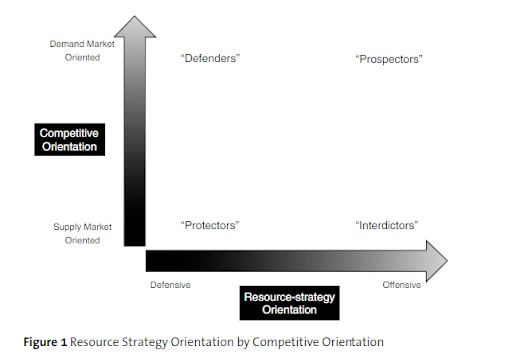

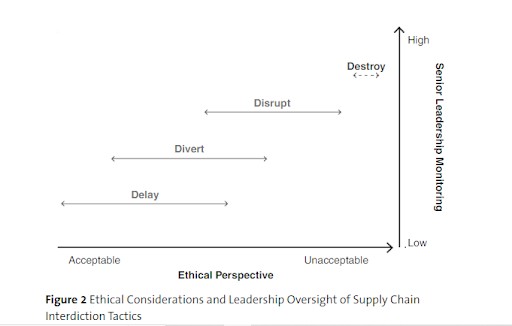

A parte la tecnologia suggerita ai terroristi di domani, l’operazione eseguita sul territorio di Beirut ha provocato una grande sfiducia anche nelle supply chain globali e ha destabilizzato la società su qualsiasi fronte. Questa volta infatti si tratta di un cercapersone, ma la prossima volta cosa sarà? Tutti usiamo dispositivi elettronici no? Dopo i malware e gli spyware questa non è la fine della storia. La sanzione più severa sarebbe quella di far mettere in conto al mandante l’ispezione di ogni oggetto da lui importato nel futuro avendo potenzialmente messo in azione possibili problemi etici e legali legati all’interdizione della supply chain, potenziale interdizione dietro le quinte che riflette lo sviluppo di una teoria militare di lunga data, comprese le considerazioni pratiche ed etiche, anche se la vera immoralità starebbe nell’atto. Dietro ai dispositivi esplosivi tra cercapersone e walkie talkie sembrano esserci le firme di Taiwan, Cina, Giappone (ICOM, per i walkie talkie di cui dichiara interrotta la produzione dieci anni fa), Ungheria, Bulgaria, Repubblica Ceca. In realtà sono state costruite società fittizie o fantasma (come la BAC Consulting FTK) e scoprirlo non è una cosa davvero complessa.

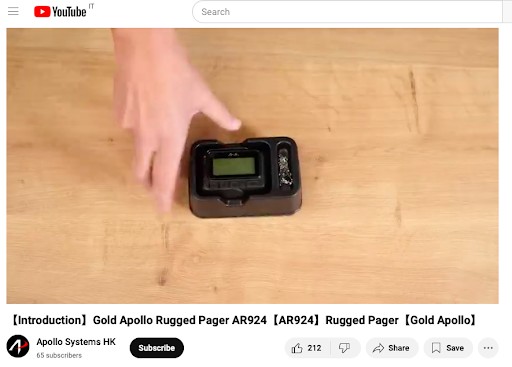

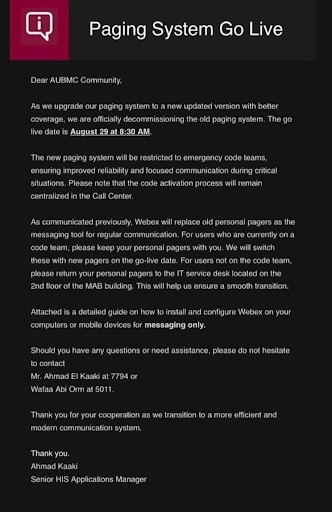

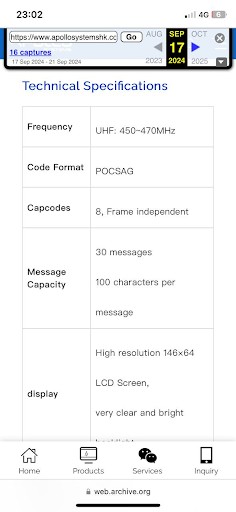

Il modello “Gold Apollo Rugged Pager AR924” – tra i cercapersone esplosi – sarebbe della taiwanese Apollo System HK, collegata alla Gold Apollo Co. Ltd. L’azienda inizialmente ha affermato di non aver mai prodotto quel modello e di aver ceduto il marchio alla società ungherese BAC Consulting LTK. Sembra però che l’intera produzione di questo modello sia avvenuta in Cina “per conto di”, in effetti si poteva trovare facilmente sul sito web tramite Wayback Machine (vd. immagine), ora non più presente. E’ presente anche un canale Youtube che riporta il marchio Apollo System Hk, dove è possibile visionare la presentazione del modello. Circa 4000 unità di questo cercapersone sembrano essere esplosi contemporaneamente il 17 settembre 2024 (ore 15:30 locali). Prima di questa data Hezbollah Utilizzava da tempo i cercapersone regolarmente, per abitudine prima di tutto e sia per evitare la localizzazione e le intercettazioni anche tramite Spyware (es. Pegasus).

Pepe Escobar, tra gli altri, ha sostenuto che questa partita di cercapersone sarebbe stata ordinata “alla società Gold Apollo di Taiwan nel marzo del 2024 da un cittadino del Qatar, con un ordine di consegna a Beirut. L’ordigno esplosivo e il circuito stampato con il codice dannoso sarebbero stati installati in uno stabilimento nella Repubblica Ceca, il lotto poi spedito via mare da Amburgo al Libano. La manomissione sembra essere un “man in the middle”, avvenuta prima che la consegna arrivasse in Libano”, insieme ad altri tre modelli. I cercapersone erano dotati di sensori di tracciamento […]. Quaranta secondi prima della detonazione, i cercapersone hanno lanciato un allarme acuto e si sono autodistrutti. I cercapersone hanno iniziato a surriscaldarsi un’ora prima dell’esplosione. […]

E’ del tutto possibile che il mandante abbia preso accordi per la produzione dei cercapersone con la società taiwanese, ignara per chi stesse lavorando. Una cosa è certa: la capacità di penetrazione del mandante dell’attentato è stata profonda.

Per la nostra analisi che era mirata a comprendere la tecnologia utilizzata e le modalità operative abbiamo preso in considerazione un solo modello di cercapersone, analizzandone la distanza di lavoro, dato indispensabile che concorre a comprendere se l’azionamento possa essere avvenuto all’interno del paese o con quale mezzo.

AR-924 è un cercapersone alfanumerico per la banda dei 460-470 MHz, programmabile anche attraverso il pc (si può modificare la banda di frequenze).

La metafora di questa ricerca – basata soprattutto su un’estrema curiosità – potrebbe basarsi proprio su una famosa frase/dichiarazione “How a hacker changed my life”, perché proprio un post di Raoul Chiesa ha fornito il là a questa ricerca “per capire A FONDO il lavoro di Intelligence che c’e’ stato dietro” (sue parole nel post. dove puntava la luce su BAC Consulting KFT, sulla sua fondazione e sul profilo della CEO Cristiana Bàarsony-Arcidiacono).

Utile è stata anche l’intervista a Raoul Chiesa e Pierguido Iezzi su Libero Quotidiano (in: “Libano, il segnale che ha innescato l’ordigno: “Come sono esplosi i cercapersone”), dove Raoul Chiesa ha fatto anche un parallelismo tra il malware Stuxnet – utilizzato in un attacco alle centrali nucleari iraniane – e l’attacco a Hezbollah in Libano, sottolineando che “gli autori dell’attacco hanno sfruttato le vulnerabilità nel protocollo di comunicazione, oppure quelle nel firmware, cioè il sistema operativo di base del cercapersone”. “La batteria – ha aggiunto – anche arricchita di esplosivo, avrebbe fatto da detonatore”. Quest’ultima ipotesi era per noi la più probabile: attraverso “un sistema di guerra elettronica hanno portato in corto circuito la batteria al litio, facendola esplodere”.

«Su questo attacco – ha spiegato Iezzi – si possono ipotizzare due tecniche, una più probabile, l’altra più complessa. La prima è quella che questi cercapersone erano ultimi modelli, ovvero che erano stati comprati e consegnati da poco, quindi c’è il rischio che possano essere stati compromessi nella catena di fornitura, con all’interno una piccola carica esplosiva, innescata attraverso un’operazione di guerra elettronica quindi operando sul canale di comunicazione, dove la chiamata serviva per innescare l’esplosione o sovraccaricare le batterie al litio. La seconda ipotesi è quella di un attacco hacker, ma lo ritengo meno probabile».

Girando per la rete si trovano innumerevoli ipotesi sulla tecnologia utilizzata per fare esplodere i cercapersone. Alcuni sostengono che l’esplosivo sia stato fatto detonare facendo aumentare da distanza la temperatura delle batterie, altri sostengono che l’invio di un messaggio simultaneo possa aver agito da detonatore o tramite un qualsiasi comando che ha creato un impulso elettrico. Altri dicono che il controllo sembra essere avvenuto a distanza. Secondo altri i cercapersone erano dotati di sensori di tracciamento. Una fonte della sicurezza libanese ha riportato a Reuters che “il Mossad ha iniettato una scheda all’interno del dispositivo che contiene materiale esplosivo che riceve un codice”. Tuttavia quel è certo è che i dispositivi hanno iniziato a surriscaldarsi un’ora prima dell’esplosione e quaranta secondi prima della detonazione, hanno lanciato un allarme acuto e si sono autodistrutti.

Fonti di intelligence citate da ABCNews raccontano che agenti israeliani avrebbero piazzato gli esplosivi nei cercapersone insieme ad un interruttore per l’attivazione da remoto. Inoltre affermerebbe che la tecnologia utilizzata è conosciuta da tempo dalla CIA seppur rimasta inutilizzata perché il rischio di vittime tra gli innocenti è troppo alto. La stessa fonte avrebbe rivelato che l’operazione per fabbricare i device esplosi era stata pianificata da almeno 15 anni, coinvolgendo società fittizie.

Con tutta probabilità non si tratta di una tecnologia così nuova e recente, ma solo rara. Ecco le nostre ipotesi.

Seguendo le proprietà del cercapersone Apollo AR-924, l’attacco jamming potrebbe avere sfruttato le reti wireless o la radio frequenza. In entrambi i casi facciamo riferimento ai casi studio portati dal documento “Jamming Attacks and Anti-Jamming Strategies in Wireless Networks: A Comprehensive Survey”, scritto da Hossein Pirayesh and Huacheng Zeng, Senior Member, IEEE.

Nel primo caso (reti wireless) dallo studio sono state definite “tre azioni che un utente può applicare in diversi scenari: 1) può partecipare alle trasmissioni di dati; 2) può attaccare l’intercettatore inviando un segnale di jamming; e 3) può proteggere la rete. In un test è stato dimostrato che un algoritmo può creare perturbazioni avversarie fisiche contro un sistema wireless auto-encoder end-to-end e che l’attacco “avversario progettato è più distruttivo rispetto agli attacchi di jamming costanti simili al rumore”.

In questo tipo di attacco però la complessità computazionale deve essere presa in considerazione per una produzione massiccia, poichè i moduli di elaborazione del segnale digitale di un trasmettitore radio sono in genere implementati tramite ASIC.

Gli attacchi jamming possono essere rivolti verso le reti wireless (denial of service) emettendo segnali di frequenza (o interferenze elettromagnetiche nelle frequenze attive della rete wireless). ( Vd. anche Wireless Network Behaviour during Jamming Attacks: Simulation using OPNET, Hadeel S. Obaid, University of Information Technology and Communications, Baghdad/ Iraq).

Data la vulnerabilità delle reti wireless – vulnerabili agli attacchi jamming – inoltre, le trasmissioni in corso possono essere intercettate, la trasmissione di utenti legittimi possono essere bloccate o si possono iniettare messaggi falsi nei dispositivi. Siccome l’attacco è facile da rilevare e poteva essere facilmente mitigato, è stato eseguito in massa.

Inoltre ci sarebbe da calcolare anche la distanza consentita dalla tecnologia dell’attacco, che a seconda delle tecnologie studiate può andare da una distanza di 3 a 25 km, tenendo conto che quando vi sono degli edifici l’interferenza sale. L’attacco è stato compiuto in loco? Con che mezzo?

Per calcolare la portata di un sistema wireless è fondamentale conoscerne la frequenza. Abbiamo visto che il cercapersone Apollo AR/824 opera nella gamma da 450 MHz a 470 MHz (UHF) e opererebbe a livello standard nel raggio di 1,6 chilometri con un’antenna standard.

Inoltre, i cercapersone che ricevono messaggi effettivi (piuttosto che semplicemente emettere un segnale acustico di avviso) funzionano utilizzando dei formati standard. Il capecod utilizzato cita il protocollo POCSAG: questo protocollo (chiamato così in onore del Post Office Code Standardisation Advisory Group del Regno Unito, che lo ha inventato) può supportare fino a due milioni di cercapersone e li organizza in diversi gruppi che sono “in pausa” (in modalità di risparmio batteria) o pronti a ricevere messaggi. Per inviare un messaggio a un cercapersone specifico con POCSAG, il sistema trasmette prima un messaggio di “risveglio” iniziale per attivare ogni cercapersone nello stesso gruppo e quindi invia loro i dati in blocchi denominati frame, con ogni cercapersone che estrae solo i messaggi specificatamente indirizzati a lui.

Il secondo caso (radio frequenza) citato da Pirayesh e Zeng è quello che maggiormente ci interessa: i cercapersone infatti lavorano principalmente sulla comunicazione a radiofrequenza e i loro segnali elettrici possono essere alterati modificando l’antenna e il ricevitore RF. Nel caso studio viene citato un attacco jamming tramite comunicazione RFID: in uno dei test i risultati hanno mostrato che quando la potenza del segnale del lettore RFID ricevuto è 0 dBm, la potenza del segnale di jamming ricevuto di -15 dBm sarà sufficiente per interrompere le comunicazioni RFID. Viene poi citato uno degli attacchi più noti “Zapping attack”, in cui “un aggressore mira a disabilitare la funzione dei circuiti front-end RF nei tag RFID”. Tramite l’attacco viene prodotta una forte induzione elettromagnetica attraverso il circuito del tag RFID generando un segnale ad alta potenza in prossimità dell’antenna del tag. “La grande quantità di energia che un tag riceve può causare danni permanenti ai suoi circuiti RF”.

Questo tipo di attacco è stato mostrato in un video del 2019 di Tony Tiger che mostra come con una radio software “HackRF” – che aggrega sistemi di comunicazione radio che implementano nel software anziché nell’hardware – si possano attivare i cercapersone dei ristoranti attraverso un reverse engineering del segnale.

La frequenza operativa dei cercapersone utilizzati è di 467,750 Mhz. Con l’Universal Radio Hacker (https://github.com/jopohl/urh) vengono indagati i protocolli wireless: all’SDR (Software Defined Radio) HackRF è collegato un software chiamato GNU Radio (https://github.com/tony-tiger/lrs) che genera il pacchetto dati.

Un elemento cruciale emerso dall’analisi è l’uso dei subtoni nelle trasmissioni VHF e UHF per il controllo remoto di apparecchiature, come ponti ripetitori e, potenzialmente, dispositivi di autodistruzione integrati. Questi subtoni, attraverso sistemi come il CTCSS (Continuous Tone-Coded Squelch System), permettono di attivare o disattivare dispositivi a distanza tramite l’emissione di toni specifici. Inoltre, la codifica DTMF (Dual-Tone Multi-Frequency) rimane uno strumento efficace per inviare comandi remoti attraverso sequenze di toni audio distinti.

È significativo notare che i cercapersone in questione supportano tali subtoni, il che apre la possibilità che, se opportunamente modificati, possano essere utilizzati per controllare meccanismi interni, inclusi eventuali dispositivi di autodistruzione. In ambito UHF, il raggio di controllo di questi sistemi può estendersi per centinaia di chilometri, specialmente con l’uso di amplificatori lineari di elevata potenza. Ad esempio, è possibile stabilire comunicazioni dirette senza l’ausilio di ripetitori utilizzando potenze di trasmissione relativamente basse, come 20 watt, grazie all’efficienza delle antenne e alla propagazione delle onde UHF.

Considerando che, per un controllo unidirezionale, anche antenne di piccole dimensioni possono ricevere segnali sufficientemente potenti, diventa plausibile il controllo a distanza di dispositivi integrati nei cercapersone. L’utilizzo di subtoni specifici o codici DTMF potrebbe consentire l’attivazione remota di meccanismi sensibili, sollevando serie preoccupazioni in termini di sicurezza. Questa possibilità apre scenari operativi inquietanti, dove tecnologie apparentemente obsolete vengono sfruttate per scopi illeciti con metodologie sorprendentemente semplici.

L’esplosione tramite radio frequenza (RF) è piuttosto rara tuttavia basterebbe sfogliare i brevetti per capire che questo tipo di tecnologia esiste da anni. Una risposta ce l’ha fornita il paper di W.D. Rawle (Smiths Aerospace) “Conditions for Remote Detonation of Explosive Initiators Using RF Energy” che esamina le condizioni in cui un detonatore esplosivo potrebbe essere attivato da una fonte esterna di energia RF e che cita anch’esso due vecchi brevetti registrati in USA (1954, U.S. Patent 2,696,191, 1980, U.S. Patent 4,208,967). Il brevetto del 1954 per l’innesco utilizzava un filo di ponte a contatto con una carica flash. Il secondo brevetto descriveva un tipo di innesco ad avviamento elettrico con un filo di ponte bimetallico. Un successivo brevetto (1982, 4.329.924) descriveva un primer elettrico con una composizione conduttiva e un altro ancora (2000, 6.009.809) descrive un iniziatore a filo di ponte “che viene utilizzato per accendere una carica di richiamo in un gonfiatore di airbag. La composizione di accensione è polarizzata contro il filo di ponte da una tazza di uscita con un’estremità concava telescopica sul supporto di carica. Quando la corrente di accensione viene applicata ai connettori, il filo del ponte viene riscaldato elettricamente, innescando così la carica di avviamento.

Queste descrizioni elencate evidenziano come gli iniziatori vengano detonati, in generale, facendo passare una corrente elettrica attraverso il filo ponte.

Il filo di ponte di riscalda, subisce una reazione esotermica, accendendo una seconda composizione. E questo spiegherebbe il surriscaldamento del cercapersone prima dello scoppio.

Seguendo informazioni date dal paper, la radiofrequenza (RF), ci spiega può essere utilizzata per la detonazione a distanza di dispositivi esplosivi.

Nel test descritto l’iniziatore in prova è installato in un’interfaccia jig precalibrata: “Se il circuito di attivazione mostra un comportamento elettromagnetico idoneo, le questioni finali da valutare sono l’efficienza di accoppiamento tra l’antenna sorgente e il circuito di attivazione e l’efficienza dell’antenna sorgente stessa. L’orientamento dell’antenna sorgente rispetto al circuito di accensione deve essere tale da ridurre al minimo la discordanza di polarizzazione. La polarizzazione vettoriale dell’energia irradiata dall’antenna sorgente deve essere complementare all’energia che verrebbe irradiata dal circuito di accensione se il circuito di accensione fosse utilizzato come antenna sorgente”.

Critica invece è – per una data potenza di trasmissione – la perdita di accoppiamento tra l’antenna sorgente e il circuito di innesco e la perdita di disadattamento tra il circuito di innesco e il filo di ponte, quindi la distanza gioca un ruolo importante. In alcuni casi infatti “il trasmettitore potrebbe non essere in grado di trasmettere potenza sufficiente a riscaldare il filo di ponte a una temperatura critica”, impedendo la detonazione remota del dispositivo.

L’esplosivo contenuto rilevato all’interno dell’Apollo AR924 era di tipo RDX e PETN, entrambi ingredienti principali – in differenti dosi percentuale – dell’esplosivo plastico Semtex composto non facilmente rilevabile – originariamente prodotto in Cecoslovacchia e sviluppato per uso militare e civile, ma popolare tra i terroristi (FOIA – CIA.gov, 1990), perché prima del 2000 era difficile da rilevare anche ai raggi X. Il Semtex può essere conservato per lungo tempo e il suo colore originale è di tipo rosso/arancione mattone mentre il tipo C-4 prodotto anche in USA è bianco incolore. Quasi inodore. “Un chilogrammo di Semtex (FOIA – CIA.gov cit) può generare 5.000 megawatt di potenza per la durata della sua reazione esplosiva e tale carica può occupare un volume inferiore a 4 pollici quadrati (25,80 cm quadrati), il tutto per 2$. Questo significa un’elevata densità di energia e con pochi grammi (meno di un francobollo) – a basso costo – si può provocare non solo il ferimento del target, ma le schegge e i detriti rilasciati a causa dell’esplosione creano impatti secondari. Chi è stato colpito ha avuto dita lacerate, amputazioni, interventi agli occhi, senza dimenticare le vittime civili.

Storicamente il Semtex è stato esportato in Vietnam (veniva messo nelle lattine che i soldati americani prendevano a calci), ma il principale consumatore è stata la Libia (1975/1981). Nel 1982 infine l’Irish Republican Army (PIRA) utilizzò un dispositivo IED CON 14 kg di chiodi e 11 kg di Semtex nascosti all’interno di un valigetta come parte degli attentati di Hyde Park e Regents Park a Londra. Il PETN- esplosivo secondario che viene miscelato ma che può essere fatto detonare anche con una piccola scintilla elettrica (HinduistanTimes) – invece fu utilizzato nell’attentato di Lockerbie (Scozia) del 1988, causando la disintegrazione di un Boeing e uccidendo tutte le 259 persone a bordo e 11 a terra.Ci sono migliaia di esempi degli utilizzi degli IED (Improvised Explosive Device), utilizzati in Iraq e Afghanistan, ma solitamente quando dall’altra parte c’è una forza militare superiore o più tecnologica.

Quindi ad un basso costo se gli IED sono di “semplice realizzazione” (batterie, cellulari, radio, detonatori, e gli esplosivi come C-4, Semtex si possono trovare anche sulle piattaforme petrolifere e nei cantieri edili) e poi basta cercare qualche informazione sul Web. Sul web ci sono anche i brevetti di tecnologie più avanzate, per innescarli basta l’uso di un telefono cellulare.

Cercando informazioni sulla tecnologia utilizzata siamo incappati in pagine e pagine di brevetti che trattano le tecnologie per fare esplodere dispositivi da remoto e anche per localizzarli. Utilizzando il Google Patents searching tool infatti, è possibile effettuare ricerche su oltre 120 milioni di documenti (indicizzati da 20 dei più grandi uffici brevetti), osservare le tecnologie, carpirne il nome dell’inventore e vedere le assegnazioni attuali. Osservando i patents abbiamo compreso che le tecnologie per far esplodere i dispositivi da remoto non sono affatto nuove (molti brevetti sono di 15 anni fa): molte di loro – probabilmente migliorate in fase di sviluppo – possono essere utilizzate nell’ambito di guerra elettronica. I dispositivi esplosivi da remoto possono essere utilizzati sia in ambito civile, industriale che militare.

Tra molte abbiamo approfondito i brevetti “Remote controlled detonation system” e il “Remote Explosion Detonation System”. Ma i brevetti sono innumerevoli, si aggiungono le invenzioni:

Fonte: Remote Explosion Detonation System, Patent US201101741

Negli ultimi anni, lo sviluppo di tecnologie per la detonazione telecomandata ha mostrato uno sviluppo considerevole, integrando sistemi di controllo a distanza sicuri e affidabili per esplosioni pianificate. Queste innovazioni trovano applicazioni sia in settori civili (ingegneria civile, industria mineraria, demolizioni controllate) ma hanno anche un grande potenziale nell’ambito militare. Riteniamo che le tecnologie illustrate in questo articolo possano essere la base per quelle utilizzate dai servizi israeliani per l’operazione contro Hezbollah, o quanto meno possano funzionare come campione di riferimento per poter comprendere come possano aver operato. Illustreremo un brevetto campione sviluppato da una azienda cinese, (Zhuoliwei (Beijing) Technology Co Ltd) e come tale brevetto nel corso degli anni sia stato acquisito da numerose aziende, sia civili che militari (con due nomi molto significativi nel campo dei contractor per la difesa statunitense e non solo).

Il sistema di detonazione telecomandato in questione è altamente complesso ed è composto da tre principali componenti:

Ciascuna di queste unità è dotata di moduli avanzati per la gestione dei dati, la localizzazione e la comunicazione a distanza, creando un sistema integrato in grado di effettuare detonazioni controllate in modo preciso ed efficiente.

Il Telecomando è la componente fondamentale del sistema. Contiene un modulo di gestione dei messaggi che coordina la comunicazione tra i dispositivi. Dispone di un modulo di localizzazione che ne traccia la posizione e di un modulo di input dati che permette di inserire parametri critici come la posizione e i dettagli della detonazione. Per garantire la sicurezza, l’attivazione del telecomando richiede l’autenticazione tramite diverse modalità di riconoscimento, tra cui impronta digitale, riconoscimento facciale e password.

L’attivatore è la parte del sistema che genera e immagazzina l’energia necessaria per l’accensione del detonatore. L’attivatore riceve i comandi dal telecomando e conferma quando è pronto a procedere con la detonazione. Il modulo di detonazione può attivare vari tipi di esplosivi, utilizzando una connessione con il detonatore che può estendersi fino ad una distanza dell’ordine del chilometro.

Il Dispositivo di Allarme è responsabile per garantire la sicurezza durante il processo di detonazione. Invia avvisi tramite un modulo di comunicazione prima dell’esplosione, per assicurare che l’area sia sgombra e sicura. Solo dopo aver ricevuto conferma che tutto è pronto, il sistema procede con la detonazione. Questo è usato principalmente per scopi civili, perdendo di significato nelle operazioni militari per ovvie ragioni.

Nel settore civile, queste tecnologie permettono di lavorare con maggiore efficienza poiché forniscono la capacità di gestire le esplosioni a distanza, eliminano la necessità di lunghi cavi e riducono i tempi di preparazione delle cariche da installare e del setup, che è sempre complesso quando è previsto l’utilizzo di esplosivi. Inoltre, l’utilizzo di autenticazione avanzata e avvisi di sicurezza garantisce che solo il personale autorizzato possa controllare il sistema, riducendo i rischi di incidenti.

Oltre alle applicazioni civili, questa tecnologia rappresenta un enorme potenziale anche per usi militari. La capacità di controllare esplosioni a distanza, con sistemi di comunicazione sicuri e robusti, rappresenta un asset strategico nei teatri operativi in zone di conflitto. Questa tecnologia può essere utilizzata per detonazioni mirate in scenari di guerra (Israele ne ha data una dimostrazione pratica, ammettendo che la tecnologia usata sia la stessa e riteniamo sulla base delle nostre analisi che possa essere così; o quanto meno la base tecnologica di partenza possa essere questa) o per operazioni di neutralizzazione di ordigni esplosivi, riducendo l’esposizione diretta dei militari ai rischi.

A testimonianza dell’importanza militare di questa innovazione, si può dedurre facilmente da una ricerca pubblica delle aziende che hanno usato il brevetto che due colossi del settore difesa, Honeywell e Raytheon, hanno negli anni acquisito i diritti sul brevetto di questo sistema di detonazione telecomandato. Honeywell, è nota per sviluppare tecnologie sicure ed efficaci sia per il settore civile che militare: si occupa tra l’altro di sistemi radar e sistemi di avionica. Raytheon estremamente qualificata è specializzata in sistemi d’arma (tra i missili più usati ci sono prodotti Raytheon: AIM-54 Phoenix, AIM-9 Sidewinder, Javelin, Tomahawk), radar e comunicazioni (ha fornito prodotti HW e SW per ECHELON, tra gli altri) e sistemi di electronic warfare.

Perché Hezbollah doveva così preoccupato per la sorveglianza sui telefoni mobile? Nel 2019 Israele è stato accusato di aver piazzato dispositivi di sorveglianza per cellulari nelle vicinanze della Casa Bianca. Il fatto fu rivelato da un rapporto di Politico su un’analisi forense dettagliata dell’FBI che ha rivelato che Israele ne era responsabile, affermazione che quest’ultima ha fortemente negato. Per effettuare la sorveglianza la tecnologia utilizzava l’IMSI catcher.

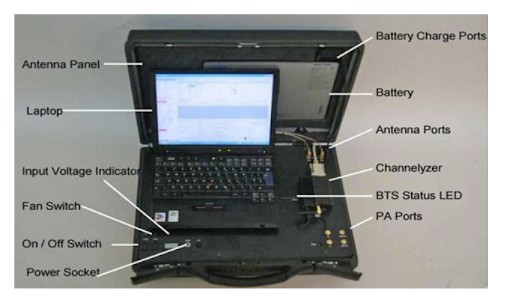

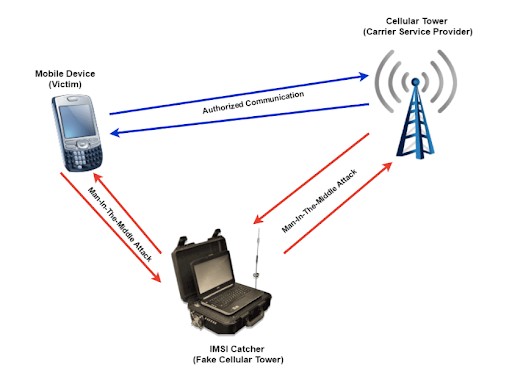

L’IMSI-Catcher è un device creato appositamente per man-in-the-middle/eavesdropping nelle reti GSM, in origine il costo ammontava da 5000$ fino a 20000$ con utilizzo esclusiva da parte delle forze dell’ordine ed enti governativi.

Il recapito del materiale necessario per creare un IMSI Catcher non era facile ma nei primi anni 2000 è diventato estremamente piu semplice ed economico grazie ai dispositivi RTL- SDR. Software Defined Radio è un sistema di comunicazione radio che permette di implementare i tradizionali strumenti analogici in maniera digitale (eg:/ mixers, filtri, modulatori) creando affinità con sviluppatori amatoriali o produzioni a basso costo.

Eric Fry ha successivamente scoperto come delle antenne DVB-T utilizzate dai televisori potevano essere estese nel loro utilizzo in ambito SDR. L’unico requisito è quello del chipset Realtek RTL2832U (RTL). La combinazione di questi due mondi permette di costruire un IMSI catcher homemade estremamente economico solamente con una antenna conforme ed un PC. Di seguito trovate un esempio step-by-step molto semplice per effettuare un attacco man-in-the-middle.

L’idea di base è quella di impersonificare una (evil) BTS e potenziare a breve raggio la frequenza del segnale, far si che i subscriber si connettano e inoltrare i messaggi ricevuti ad una BTS lecita.

I tool utilizzati sono :

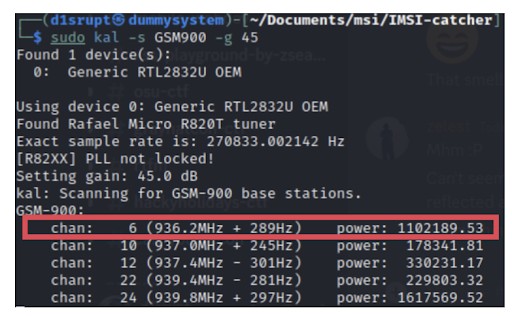

Il primo step è quello di trovare la frequenza nella quale la BTS da impersonificare tramite kal, in particolare il flag “-s” che permette di specificare la tecnologia specifica da scansionare, in europa comunemente viene utilizzata GSM900 che verrà usata come parametro del flag “-s” (assieme a “-g 45” che indica il gain settato a 45).

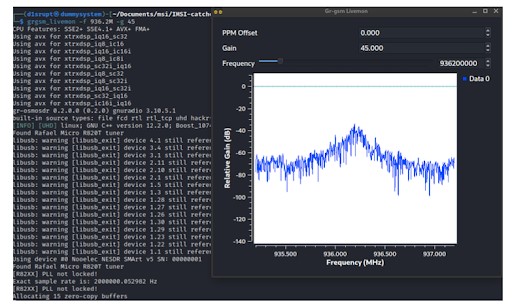

Prendendo come esempio il primo record si noti la frequenza uguale a 936.2MHz che sarà il parametro del flag “-f” del tool grgsm_livemon (contenuto nella suite gr-gsm) che permette la visualizzazione in real-time dei segnali radio GSM ricevuto dal RTL-SDR e tramite la GUI calibrare la frequenza di ricezione.

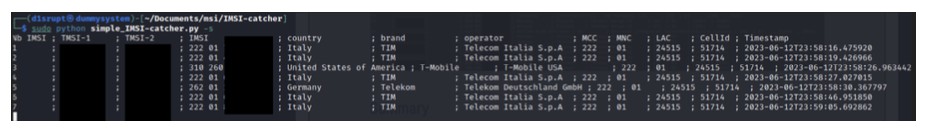

Per poter però eseguire lo “sniffing” si può utilizzare simple_IMSI-catcher.py con il flag “- s”, tale programma farà sì che venga impersonificata la BTS precedentemente scelta (tramite la scelta della frequenza) e forzerà i subscriber in range accedendo alla falsa BTS ottenendo cosi le informazioni ad essa inviate. Quando un device sta cercando una BTS invia dei segnali in broadcast (contenenti l’MCC e MNC) infine IMSI-catcher risponde a tale segnali con un segnale radio più potente della BTS originale (i device sono programmati in modo che si connettino alla stazione con potenza maggiore).

Per rendere utile tale informazioni si necessita la conoscenza del IMSI della vittima la quale vogliamo ottenerne informazioni il che richiede social engineering o accesso fisico al telefono per poter tracciare il giusto valore IMSI nell’intero traffico GSM.

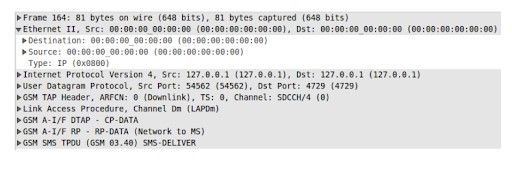

Oltretutto è possibile intercettare SMS e chiamate con il requisito di essere a conoscenza (o anche brute forcing) della Chipering Key (KC) contenuto all’interno della SIM richiedendo anche in questo caso accesso fisico al device della vittima per poter decodificare il traffico ed ottenere SMS e chiamate in chiaro. Una volta connessi alla rete Wireshark permette di visionare i pacchetti di tipo GSM inviati come SMS e chiamate.

Tra gli altri attacchi in ambito Radio che si possono eseguire è il cosidetto Jamming ovvero la pratica che permette di bloccare o interferire un segnale (ad una determinata frequenza) rendendo inefficace la ricezione/invio di segnali. A contrario del IMSI Catcher non è necessario decriptare i messaggi e si può mandare un qualsiasi tipo di segnale modulato digitalmente.

Per testare tale attacco utilizzeremo come vittima il segnale del keyfob di una utilitaria utilizzata per il blocco e sblocco delle porte. Tra gli strumenti a nostra disposizione abbiamo :

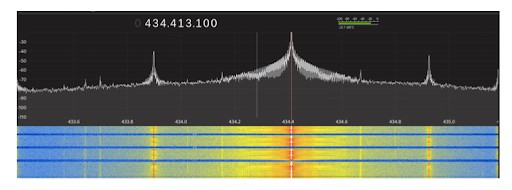

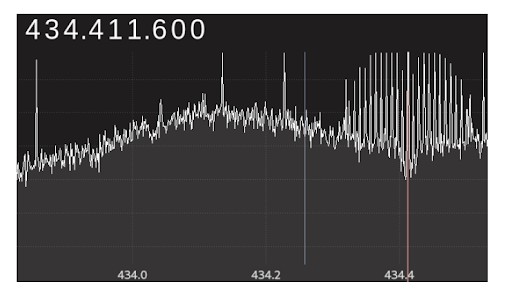

Per prima cosa bisogna capire in quale banda il segnale dell’auto opera, basta aprire gqrx e settare il device rtl come input per iniziare a visionare lo spettro nella frequenza decisa. All’interno dell’Unione Europea le chiavi per autovetture utilizzano una banda intorno ai 433 MHz, si sceglie di visionare i segnali attorno a quella frequenza e si attiva il segnale dalle chiavi dell’auto per poi successivamente visionare il comportamento dello spettro.

Le chiavi in questione operano quindi nella frequenza 434 MHz. Importante notare che la banda nella quale l’auto attende il segnale è molto più largo della singola frequenza, questo perchè in delle condizioni particolari (quali la temperatura) possono far variare leggermente la frequenza nella quale il segnale viene inviato.

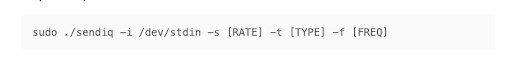

Per poter jammare il segnale rpitx, offre un tool chiamato sendiq che permette di inviare file con estensione .iq (“in phase” e “quadrature”), questo tipo di file contiene una sequenza di sample del segnale originale che vengono utilizzati dai software SDR per ricostruire il segnale. Si può sfruttare tale tool usando come sorgente invece che un file IQ specifico il pseudo-device /dev/stdin in modo da poter jammare il segnale ad una frequenza specifica. La sintassi usata è:

Il flag -t permette di scegliere il tipo di IQ mente -s permette di scegliere il samplerate. Il risultato che si ottiene è un rumore continuo sulla frequenza selezionata, rendendo impossibile le comunicazioni che si basavano su di essa.

Quando si prova a sbloccare (o bloccare) le porte dell’auto tramite l’apposito telecomando, il segnale non verrà ricevuto rendendo possibile lo sblocco delle porte solo in maniera manuale. Stesso procedimento può essere fatto su cancelli, telecamere, ma sopratutto comunicazioni basate su segnali radio (e quindi anche wireless). In particolare, nell’ultimo esempio può essere utile sostituire il contenuto del jamming con un qualsiasi altro contenuto a scelta dell’attaccante (un file wav ad esempio) per creare delle false comunicazioni sia per utenti umani che utenti macchina.

Entrambi i metodi possono essere utilizzati per dispositivi IED, con l’IMSI catcher si ha più granularità e controllo, è possibile far connettere determinati tipi di dispositivi simulando l’access point di riferimento nel protocollo (come LTE e UMTS). Nel caso del Jamming è molto più semplice, si tratta di uno spamming abbastanza potente da coprire e corrompere i segnali legit. Il raggio di riferimento dipende dall’antenna usata sia in ricezione che invio del segnale. Il jamming è ora spesso impiegato come difesa anti- drone, telecamere wireless o dispositivi che non hanno sufficenti misure di ridondanza per poter salvaguardare il segnale lecito. Il jamming non è sempre un segnale random a sé stante ma possono essere messaggi leciti (intercettati in precedenza) inviati al dispositivi in flooding. Alcuni dispositivi hanno comportamenti anomali a tale fenomeno: I lucchetti bluetooth tendono a scaricare nel breve termine la batteria e rilasciare il blocco, nelle reti wifi si può utilizzare un segnale forte per disconnettere e forzare una nuova autenticazione dei dispositivi oppure in infrastrutture critiche si può persino arrivare al Denial Of Service di dispositivi RF.

Sotto un video di un modello di IMSI catcher fatto da Keld Norman con soli 7 dollari.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…