La sicurezza è un’illusione? Ryan Montgomery, ethical hacker e fondatore di Pentester.com e noto per la sua lotta contro i predatori online e lo sfruttamento minorile, motra come un cavo O.MG – simile ad un normale caricabatterie – può dare a chiunque l’accesso completo ai nostri dispositivi in modalità wireless. Ma Il concetto di cavi di attacco dannosi non è così nuovo.

Nello specifico il cavo O.MG è uno strumento utilizzato per il pentesting, ma il pericolo del suo uso improprio dovrebbe dare seri input alla sicurezza informatica e sollevare questioni etiche, poichè nella mani sbagliate si può trasformare in un’arma informatica. Un caricabatterie dall’aspetto innocente, così, può essere la fonte di molteplici capacità di attacco verso un “target prezioso” che non se lo aspetta, soprattutto se esposto in posti pubblici come alberghi, aeroporti, centri congressi e via dicendo. Nessuno normalmente infatti pensa che dietro ad un normale caricabatterie potrebbe nascondersi un pericolosa minaccia.

Progettato esternamente come un normale cavo di ricarica per smartphone, il cavo O.MG all’apparenza assomiglia ad un semplice cavo USB. Tuttavia sotto la sua innocente apparenza si trova un piccolo e potente chip, in grado di iniettare comandi nel dispositivo host a cui è collegato e che può essere controllato a distanza. Non si tratta quindi di un semplice cavo USB, ma di un sistema di HID (Human Interface Device), che permette l’accesso “al computer della vittima senza essere davvero lì”.

Dentro il cavo – con una lunghezza media tra 1 e 2 metri – si trova un chip Wi-Fi, un mini computer che emula una tastiera e che può digitare 860 caratteri per secondo – l’essere umano ne digita circa 300 al minuto – consentendo di registrare segretamente le sequenze di tasti, garantendo un accesso silenzioso alle informazioni riservate ed esponendo così password, dati personali e altri dati privati. Non solo.

In un’intervista video su Shawn Ryan Show Podcast “Hack ANY Cell Phone – Hacker Shows How Easy It Is To Hack Your Cell Phone”, Ryan Montgomery ne illustra i potenziali utilizzi pericolosi, che possono arrivare anche a minare la sicurezza dei dati sensibili. Necessario, sarebbe utilizzare un USB Data Blocker, per bloccare i pin dei dati, impedendo il flusso di informazioni non autorizzato. Compatibile con vari dispositivi, tra cui Windows, macOS, iPhone e Android, ha capacità che vanno ben oltre la semplice registrazione delle sequenze di tasti, tra cui un attacco Keystroke Injection, inviando comandi dannosi alla macchina di destinazione. Le possibilità di attacco sono molteplici, come l’avvio di software, il download di malware o il furto di dati sensibili come le password di Chrome. Da keylogger furtivo, O-MG PUò registrare ogni tasto premuto – fino a 650.000 voci memorizzate nella sua memoria integrata, tra cui password, dati bancari e persino le bozze di tweet, assicura Montgomery.

Una volta comprato il cavo è necessario clonare il repository Git ufficiale per ottenere l’ultimo firmware e caricarlo e come analizzato da NGSecurity può essere configurato in modalità client, fornendo le credenziali per una rete Wi-Fi esistente e si può infine attivare anche un meccanismo di autodistruzione per cancellare tutti i dati.

Gli hacker sono sempre impegnati a scoprire nuovi exploit: già però nel 2019, il ricercatore di sicurezza Mike Grover, aveva evidenziato la questione spiegando come il cavo (kit Offensive MG), quando è collegato, può essere utilizzato per sfruttare da remoto qualsiasi computer a cui è collegato. “Dopo il payload iniziale, non c’è nulla di visibile sullo schermo, e tuttavia l’aggressore può controllare il computer da remoto o esplorare il file system”. Grover aveva avverito: “i “cavi di ricarica” USB-C e Lightning di OMG sono indistinguibili dagli originali”: non bisognerebbe di seguito mai utilizzare cavi o dispositivi di cui non si sa nulla su nessuna delle sue tecnologie, soprattutto unità USB non autorizzate in circolazione da anni e i malintenzionati hanno scoperto negli anni nuovi modi per usare le porte USB pubbliche, per introdurre malware e software di monitoraggio nei dispositivi.

Se gli autori delle minacce “hanno la capacità di installare malware sui cavi di ricarica USB”, ha affermato Moore, “possono quindi compromettere i dispositivi elettronici e i loro dati durante la ricarica”.

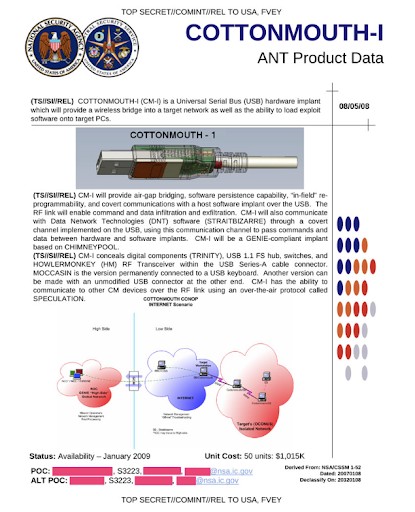

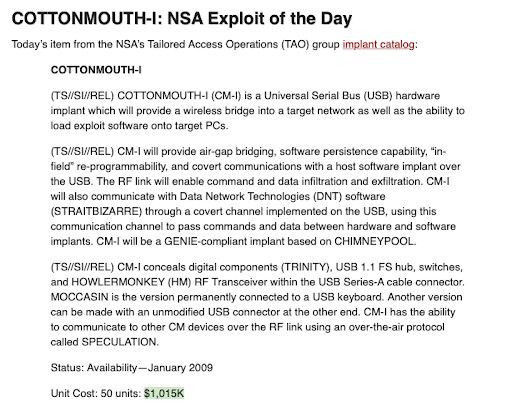

Ora sul mercato europeo a 240 euro circa – grazie a sviluppatori indipendenti – in origine fu progettato per consentire ai Red Team di emulare scenari di attacco verso gli avversari. In origine il suo costo raggiungeva un prezzo che sia aggirava sui 20.000 dollari ad unità (Cottonmouth-I, NSA) e che forniva un bridge wireless in una rete target con la capacità di caricare software exploit sui PC target.

Tra le specifiche di Cottonmouth-I riportate da Schneier on Security:

Questo poi ci porterebbe poi al gruppo Tailored Access Operations (TAO) della NSA, al servizio di intelligence, noto con il nome in codice FOXACID, al leak su un catalogo non più presente in rete e alla capacità di monitorare un bersaglio attraverso un cavo o un router monitorato, determinando a quale sito Web la persona bersaglio stava tentando di accedere.

Leggi anche

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…