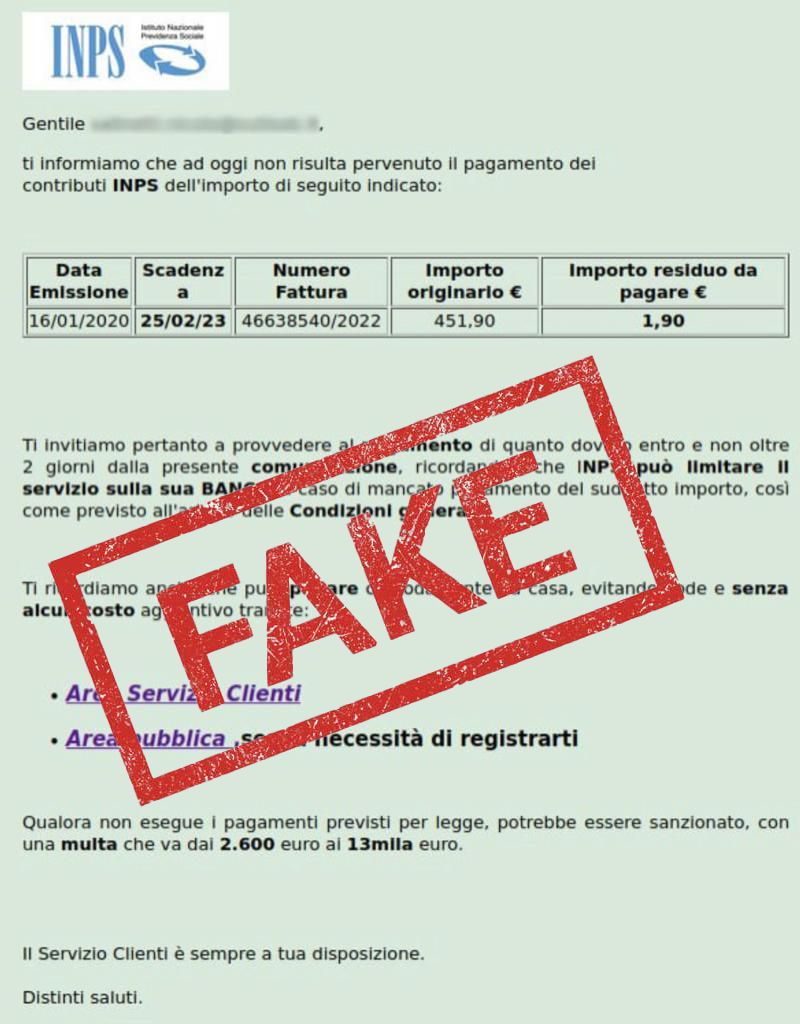

L’Istituto Nazionale Previdenza Sociale (INPS) ha reso noto ieri, all’interno dei social network, di una campagna di phishing bancario che esorta la vittima al saldo di presunti contributi non pagati.

“Il contenuto del l’email è scritto in italiano corretto e presenta il logo INPS, ma quanto indicato e le modalità suggerite non sono fornite dall’Istituto”

Viene riportato dall’INPS in un comunicato.

L’allegato che viene fornito in attachment alla mail sembra veramente fatto bene, pertanto è presumibile che si tratti di criminali informatici che sanno il fatto loro. Sembrerebbe, da quanto viene riportato, che al momento più di 170 persone sono rimaste vittime della frode.

Esistono diversi tipi di campagne malevole e possiamo sintetizzarle in:

In sintesi, il phishing si concentra sulle e-mail, lo smishing sulle comunicazioni via SMS e il vishing sulle telefonate. In tutti e tre i casi, l’obiettivo è lo stesso: ottenere informazioni personali o sensibili delle vittime al fine di commettere frodi o altri reati informatici.

Purtroppo il fenomeno del phishing dilaga in tutto il mondo e in Italia, ultimamente abbiamo apprezzato diverse campagne che hanno preso di mira l’Agenzia delle Entrate. Inoltre, è stata condotta una campagna di Smishing ai danni di Libero, dopo il disservizio mail avvenuto qualche settimana fa.

Per non incorrere nel phishing, i nostri consigli sono:

Ma in generale, quando si è di fronte ad una mail di dubbia provenienza, aumentare sempre l’attenzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…