Dopo lo svolgimento delle elezioni europee le attenzioni geopolitiche si sono spostate nella campagna elettorale USA, una tra le più dinamiche negli ultimi anni anche sulla base del recente cambio di testimone dei democratici con Harris come nuova candidata. Le controversie non sono mancate : Elon Musk ha preso una posizione netta pubblicando video AI a sfavore della candidata Harris, una raccolta fondi record per la campagna dei democratici e Trump ferito da un’arma da fuoco durante un comizio.

Quest’ultimo è stato un protagonista anche all’interno degli ambienti del crimine digitale, alcuni dei lettori ricorderanno il (presunto) attacco a Fulton County da parte di LockBit. LockBitSupp ha dichiarato di essere in possesso di documenti che avrebbero “messo a rischio” le elezioni di questo Novembre. Sempre secondo l’evil CEO sarebbe stato questo il casus belli di Operation Cronos, dopo il termine del countdown il post su DLS è sparito senza nessun documento pubblicato lasciando forti dubbi sulle dichiarazioni pubbliche di LB.

Ancora una volta il candidato Repubblicano si trova nell’occhio del ciclone per un altro attacco informatico rivelato da POLITICO che avrebbe portato alla fuoriuscita di alcune comunicazioni interne.

La notizia è stata pubblicata da POLITICO che avrebbe ricevuto email anonime contenenti file riguardanti l’amministrazione interna di Trump dal 22 Luglio 2024 firmate da “Robert”. L’amministrazione, nella giornata di Sabato 10 Agosto 2024, ha ufficialmente dichiarato di essere stata vittima dell’attacco con una dichiarazione diretta del portavoce della campagna Repubblicana Cheung :

“These documents were obtained illegally from foreign sources hostile to the United States, intended to interfere with the 2024 election and sow chaos throughout our Democratic process. On Friday, a new report from Microsoft found that Iranian hackers broke into the account of a ‘high ranking official’ on the U.S. presidential campaign in June 2024, which coincides with the close timing of President Trump’s selection of a vice presidential nominee.”

“The Iranians know that President Trump will stop their reign of terror just like he did in his first four years in the White House.”

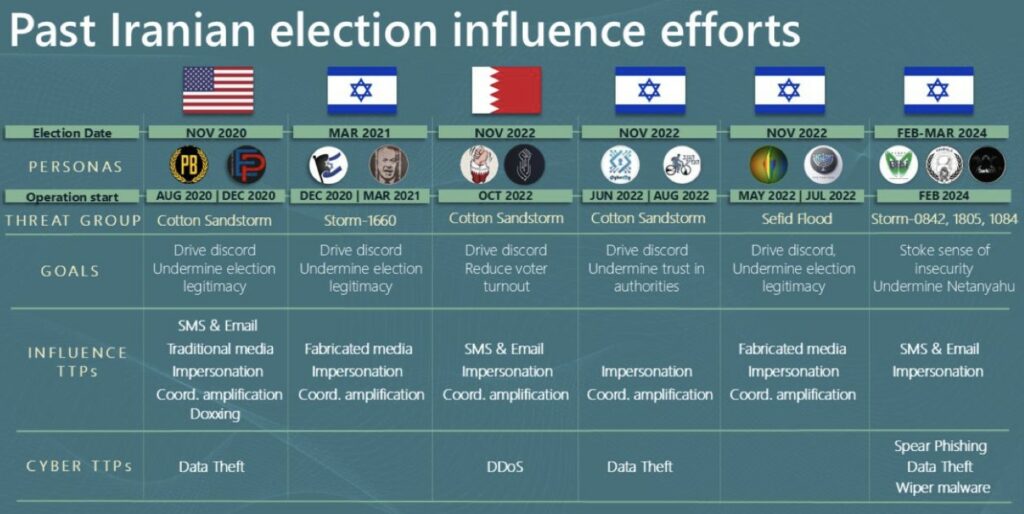

Il report citato è stato pubblicato Venerdì 9 Agosto 2024 nella quale Microsoft ha deciso di condividere le informazioni raccolte (“sharing intelligence”) riguardo le azioni Iraniane volte a compromettere le elezioni di Novembre all’interno del mondo informatico. Le suddette operazioni sono state divise in due classi distinte :

Il report completo non contiene solamente informazioni su gruppi Iraniani ma anche Russi e cinesi ipotizzando una cooperazione tra questi stati. Viene portato il focus sull’Iran per una loro peculiarità : mentre le altre due nazioni tendono a influenzare i risultati delle elezioni, lo stato medio-orientale punta su progetti a lungo termine, con metodologie diverse e una maggiore aggressività.

POLITICO ha tenuto a precisare che la minaccia non è stata individuata in maniera indipendente ma si affida alle dichiarazioni fatte dal portavoce Repubblicano. Cheung ha declinato di esplicitare se lo staff interno ha contatto forze dell’ordine o Microsoft per volontà di non “discutere questo tipo di conversazioni”. POLITICO ha invitato Microsoft a commentare il report e la (plausibile) connessione con l’annuncio dell’attacco avvenuto a un giorno di distanza, la big tech ha declinato confermando però di non essere riuscita ad identificare il partito politico vittima dei gruppi Iraniani.

Chiaramente POLITICO non ha pubblicato i file ricevuti, nel caso fossero reali la loro pubblicazione ricadrebbe in un crimine federale trattandosi di dati ottenuti in maniera illecita senza il consenso dell’amministrazione. È stato però detto che tra i contenuti ricevuti sono presenti comunicazioni interne di un ufficiale senior e un dossier del senatore JD Vance, il “running mate” di Donald J. Trump. “Robert” etichetta dichiarazioni passate di Vance come “POTENTIAL VULNERABILITIES” e dichiara di essere in possesso di un documento simile riguardante il Senatore Marco Rubio assieme ad una varietà di documenti legali e giudiziari riguardanti Trump e discussioni interne alla amministrazione della campagna.

Per quanto riguarda il report di Microsoft sembra ben strutturato e i suoi contenuti sono in linea con altri lavori simili riguardanti le relazioni APT, espionaggio digitale ed influenze di processi politici. Differisce molto da quello che si è deciso di pubblicare : nessuno IOC, nessuna prova tecnica e nessun indizio che potesse ricostruire in maniera più chiara la email di spear phishing inviata. Suona alcuanto strano che non si sappia il partito vittima del gruppo medio-orientale ma si sappia ricostruire l’attack flow e che l’indirizzo mittente compromesso appartenga ad un’altro alto ufficiale politico. Probabilmente per motivi di integrità delle operazioni di intelligence si sono limitati alla sola esposizione dei risultati ottenuti senza darne però gli indizi. La data di pubblicazione di appena un giorno precedente all’annuncio di POLITICO è peculiare anche se può trattarsi di una grottesca coincidenza.

Le dichiarazioni di Cheung sono forti, coincise e decise. La certezza della colpevolezza degli Iraniani espressa del portavoce presuppone uno svolgimento di indagini da quando sono venuti a conoscenza del breach, si può però ritenere inopportuno il non dichiare se le forze dell’ordine sono state in contatto con lo staff di Trump in particolare quando è in gioco il processo democratico di un’intera nazione.

Non rimane che attendere lo svolgimento dei fatti e aspettarsi un potenziale data leak totalmente diverso da quello promesso da LB ad inizio anno.

Le faide informatiche tra Iran e USA non sono un qualcosa di nuovo e nessuno dovrebbe stupirsi della notizia divulgata da POLITICO, qualsiasi sia il reale avvenimento dei fatti che per ora è di difficile interpretazione. Da stuxnet in poi governi, stati e politici hanno compreso come l’utilizzo della rete può essere il battleground d’eccelenza sulla quale portare le proprie battaglie. Un territorio enigmatico ma allo stesso tempo coinvolgente per la società tutta. Tramite l’informatica stiamo assistendo a movimenti storici come guerre, polarizzazioni politiche, violenze, proteste e dissidi geopolitici ma è oramai chiaro che è anche il modo per la quale questi eventi vengono influenzati e non solo visionati.

La guerra in Ucraina e la situazione nella striscia di Gaza non sono più operazioni strettamente cinetiche ma sono il pivot per colpire le persone che vivono dall’esterno questi avvenimenti. Si cerca di usarle come pretesto per confondere e far collidere le nazioni indirettamente coinvolte su se stesse. È l’hack più grande della storia e tutti noi siamo sia l’exploit, la vulnerabilità e la mitigazione.

Abbiamo reso una tecnologia creata per liberarsi dai bias, purtroppo, nella chiave di volta per crearne di nuovi. America (scandalo Cambridge Analytica), Russia (utilizzo di disinformazione in paesi esteri come concetto di information warfare), Cina (utilizzo di social media e bot per propaganda), Israele (Pallywood) ed anche l’Iran (false email Proud Boys) stanno solo sfruttando la mancanza di attenzione e facile suscettibilità delle diverse popolazioni negli stati.

La direzione delle politiche (sia interne che estere) e dei metodi di comunicazioni si stanno semplicemente adattando agli utenti finali che non vogliono cambiare assieme al mondo. L’utilizzo di semplici bot o contenuti creati da AI sono solo specchio di un metodo semplice ma efficace per il modo di pensare di alcuni individui, persone che votano in base a quello che vogliono sentirsi dire e non da quello che vedono davvero.

Come già detto per il caso CrowdStrike, oramai la sicurezza informatica non è più solo misure tecniche ma è il giusto interfacciarsi con la società, esplorando i rischi e le miancce reali che non puntano più solo ad attivare un malware in una macchina da remoto ma avanzano pian piano fino a portare al Denial of Service di quella che noi chiamiamo libertà di informazione.

Exciting times in the world right now…Exciting times

Mr. Robot

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…