Negli ultimi anni, il panorama delle minacce informatiche ha visto una continua evoluzione, con attacchi sempre più sofisticati e mirati. Una delle scoperte più recenti e preoccupanti in questo ambito è “Bootkitty”, il primo bootkit UEFI progettato per colpire i sistemi Linux. Identificato dai ricercatori di ESET, Bootkitty segna una nuova era di attacchi mirati al cuore dei sistemi operativi, infrangendo la percezione di Linux come una piattaforma relativamente sicura.

Bootkitty è un malware avanzato che sfrutta le vulnerabilità del processo di avvio dei sistemi Linux attraverso il firmware UEFI. Per capire la portata di questa minaccia, è necessario comprendere che un bootkit UEFI agisce a un livello estremamente profondo del sistema, intervenendo nei primi stadi dell’avvio per compromettere l’integrità del sistema operativo. Questo rende il malware non solo difficile da rilevare, ma anche estremamente resistente alle operazioni di rimozione.

Scoperto per la prima volta il 5 novembre 2024, Bootkitty sembra essere ancora in una fase iniziale, forse un proof-of-concept. Tuttavia, la sua sofisticazione tecnica suggerisce che potrebbe essere utilizzato in futuro per attacchi mirati di alto profilo.

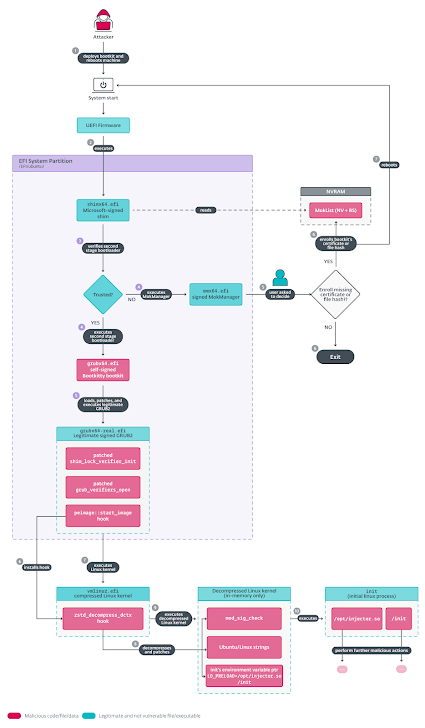

Il funzionamento di Bootkitty è illustrato in un diagramma dettagliato che ne rivela l’architettura e le modalità di attacco. Vediamo i principali passaggi:

shimx64.efi. Questo componente diventa il veicolo principale per caricare il bootkit all’interno del sistema, bypassando le protezioni di sicurezza standard./opt/injector.so e /init. Questi file vengono eseguiti prima dell’inizializzazione completa del sistema, permettendo al malware di installarsi profondamente e garantire il proprio funzionamento.

Il diagramma del flusso di attacco evidenzia quanto sia avanzata l’architettura di Bootkitty. Ogni passaggio è progettato con cura per eludere i controlli di sicurezza, sfruttando vulnerabilità sia del firmware UEFI che del kernel Linux. L’introduzione di un bootkit per Linux rappresenta un cambiamento importante, dimostrando che anche piattaforme considerate sicure non sono immuni agli attacchi mirati.

Un aspetto interessante è che Bootkitty è firmato con un certificato auto-generato. Questo significa che su sistemi con UEFI Secure Boot abilitato, il malware non può essere eseguito a meno che l’attaccante non abbia già installato il proprio certificato. Tuttavia, su sistemi con Secure Boot disabilitato o configurato in modo errato, Bootkitty può agire senza restrizioni.

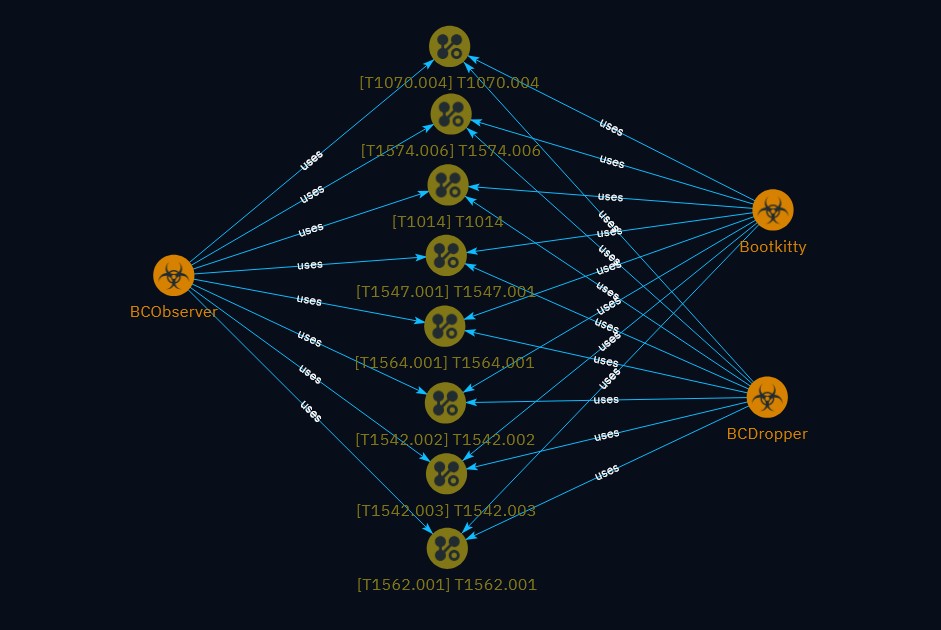

Alcuni componenti di Bootkitty, come il modulo “BCDropper”, hanno spinto i ricercatori a ipotizzare una possibile connessione con il noto gruppo ransomware ALPHV, conosciuto anche come BlackCat. Tuttavia, al momento non ci sono prove concrete che colleghino Bootkitty a questo gruppo, lasciando aperta la questione sulla vera origine del malware.

Bootkitty rappresenta un segnale d’allarme per la comunità della sicurezza informatica. Linux, tradizionalmente visto come una piattaforma più sicura rispetto a Windows, è ora chiaramente un bersaglio per attacchi sofisticati. Questa scoperta evidenzia l’importanza di rafforzare le difese anche su sistemi che in passato potevano essere considerati meno vulnerabili.

Per mitigare il rischio di attacchi come Bootkitty, è fondamentale adottare misure preventive:

Bootkitty non è solo un malware; è un campanello d’allarme che ci ricorda come la sicurezza informatica debba essere sempre considerata una priorità, indipendentemente dalla piattaforma. La sua complessità tecnica e il livello di sofisticazione dimostrano che gli attaccanti stanno spingendo i limiti delle loro capacità per compromettere sistemi apparentemente sicuri.

Per affrontare queste nuove sfide, è necessario un approccio proattivo e una collaborazione continua tra esperti di sicurezza, aziende e sviluppatori. Solo così possiamo prepararci a difendere i nostri sistemi dalle minacce emergenti come Bootkitty, che rappresentano la nuova frontiera della cybercriminalità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…