Il gruppo ransomware BlackCat (ALPHV) ha affermato che le forze dell’ordine hanno sequestrato il suo data leak site e la sua infrastruttura. Tuttavia, i partner del gruppo e gli specialisti della sicurezza informatica ritengono che si tratti di una truffa.

Ovvero gli hacker stanno semplicemente cercando di scappare con denaro e le forze dell’ordine non hanno nulla a che fare con ciò che sta accadendo.

Alla fine della scorsa settimana, è stato notato che BlackCat aveva chiuso i suoi server (il blog del gruppo ha smesso di funzionare, così come i siti per le trattative con le vittime), e i partner del gruppo hanno accusato i creatori di BlackCat di aver rubato 22 milioni di dollari. Parallelamente lo status del loro account su TOX messanger era spento.

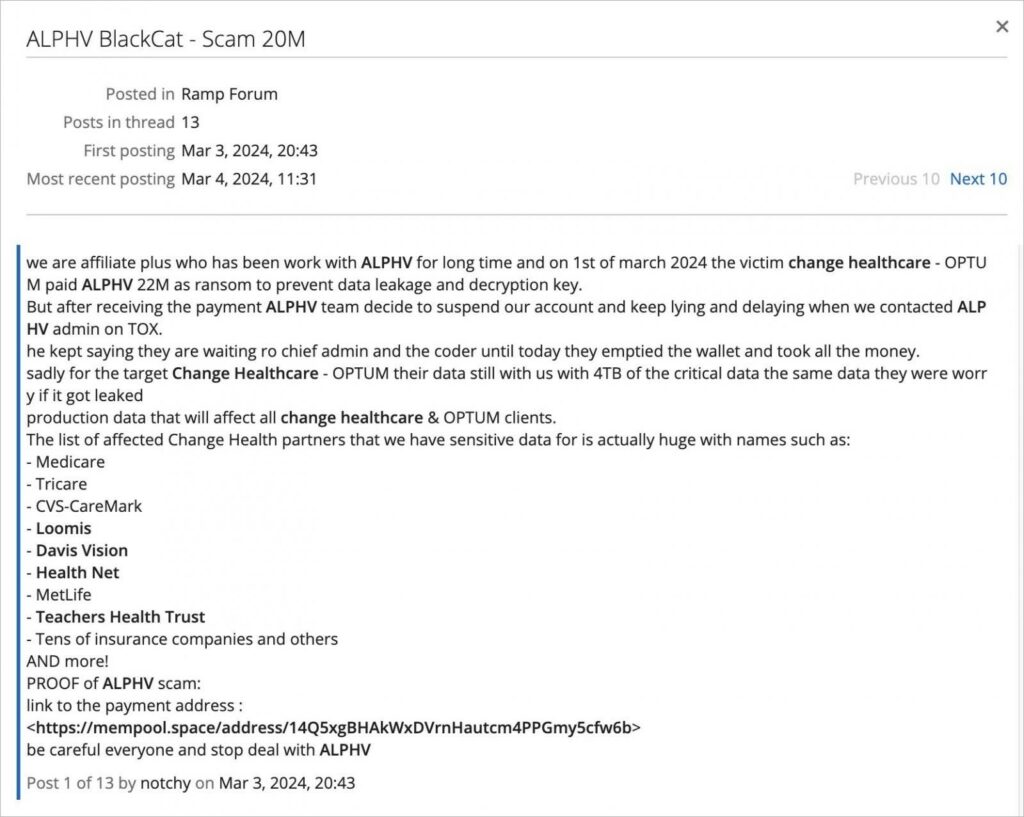

Allo stesso tempo, il 1 marzo 2024, lo specialista di Recorded Future Dmitry Smilyanets ha condiviso uno screenshot interessante. Uno dei partner di BlackCat con il soprannome notchy ha affermato di essere dietro il recente attacco di alto profilo alla società Optum.

E presumibilmente l’operatore della piattaforma Change Healthcare che ha recentemente pagato un riscatto di 22 milioni di dollari per decrittografare i dati. Tale messaggio è apparso sul noto forum underground RAMP.

Vale la pena chiarire che i gruppi Ransomware-as-a-service (RaaS) hanno partner esterni o affiliati che eseguono attacchi utilizzando il ransomware da loro fornito. I riscatti ricevuti dalle vittime vengono infine divisi tra i creatori della piattaforma RaaS e i loro partner, che sferrano attacchi, distribuiscono ransomware e rubano dati.

Notchy ha accusato BlackCat di essere stato truffato dopo aver ricevuto il riscatto da Optum. Scrive che dopo aver ricevuto il denaro, BlackCat ha bloccato il suo account di affiliazione e ha prelevato tutti i fondi dal suo portafoglio.

Notchy afferma di avere a disposizione 4 TB di “dati critici Optum”, comprese “informazioni sulla produzione che riguardano tutti i clienti Change Healthcare e Optum”. Secondo lui, dispone di dati provenienti da “decine di compagnie di assicurazione” e fornitori di una vasta gamma di servizi legati all’assistenza sanitaria, ai servizi di cassa, alle farmacie e così via.

Ricordiamo che Optum, è un fornitore americano di servizi sanitari con interessi commerciali che comprendono tecnologia e servizi correlati, servizi di assistenza farmaceutica e vari servizi sanitari diretti. È una filiale di UnitedHealth Group dal 2011.

L’azienda, recentemente violata, è una filiale del gruppo UnitedHealth, che è profondamente integrato con il sistema sanitario statunitense e si occupa di cartelle cliniche elettroniche, elaborazione dei pagamenti e analisi dei dati in ospedali, cliniche e farmacie. Come riportato in precedenza, l’attacco a Optum è collegato a BlackCat.

Per dimostrare le sue parole, Notchy ha allegato al messaggio un indirizzo di criptovaluta con nove transazioni: un primo trasferimento in entrata di 350 bitcoin (circa 23 milioni di dollari) e otto in uscita. Inoltre, l’indirizzo da cui provengono i bitcoin contiene solo due transazioni: una riceve 350 bitcoin, l’altra li invia a un portafoglio associato a BlackCat.

Quando i media hanno contattato i rappresentanti del gruppo UnitedHealth chiedendo loro informazioni su un possibile pagamento di un riscatto, la società ha rifiutato di commentare e ha affermato che al momento era completamente “focalizzata sulle indagini”.

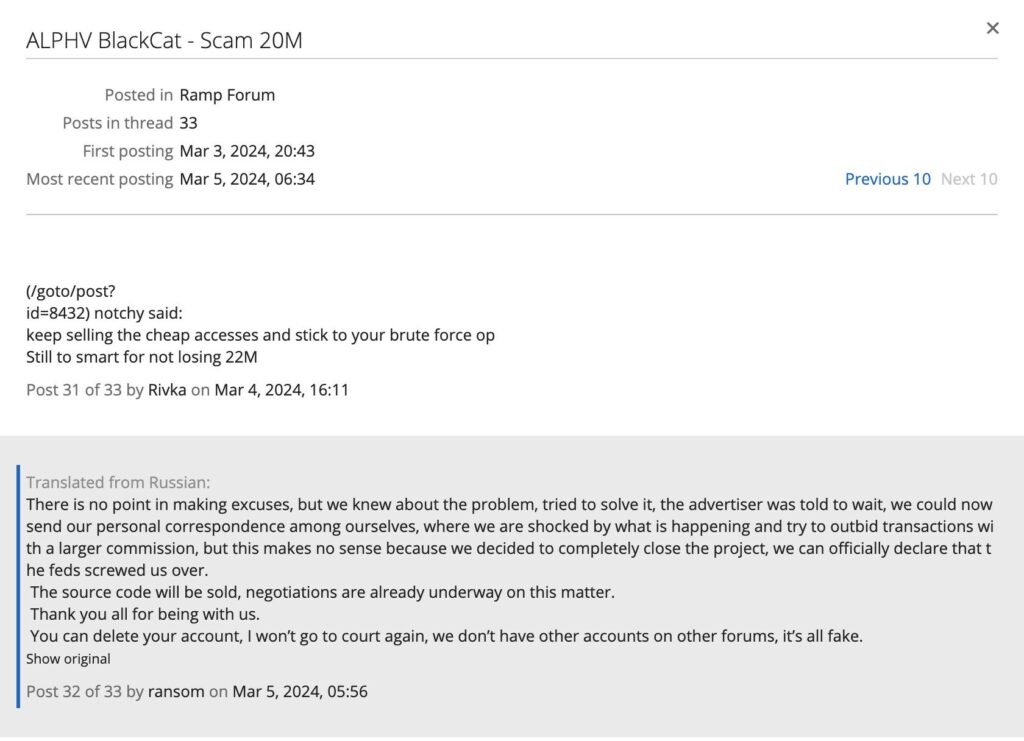

Come scrive ora la pubblicazione Bleeping Computer e suppongono gli specialisti della sicurezza informatica, ciò che sta accadendo è molto simile a un’uscita truffa, cioè i creatori di BlackCat stanno cercando di scappare con i soldi. Così su uno dei forum di hacking è apparsa una dichiarazione del gruppo in cui si afferma che BlackCat ha deciso di chiudere il progetto “a causa dei federali”, ma gli hacker non hanno fornito ulteriori spiegazioni.

Allo stesso tempo lo statuto del gruppo Tox è passato all’annuncio della vendita dei codici sorgente del malware per 5 milioni di dollari.

Poi sul sito web di BlackCat è apparsa una “stub” che informava che la risorsa era stata catturata e confiscata dall’FBI, dal Dipartimento di Giustizia degli Stati Uniti, dalla National Crime Agency (NCA) del Regno Unito e così via.

Tuttavia, come notato dai giornalisti e dal noto specialista in sicurezza informatica Fabian Wosar, lo “stub” sembra sospetto e, a quanto pare, è un falso. Secondo Vosar, gli hacker hanno semplicemente installato Python SimpleHTTPServer per visualizzare un vecchio “stub” falso sul sito.

“Hanno semplicemente salvato la notifica dal vecchio data leak site e hanno eseguito un server HTTP Python per visualizzarla sul nuovo sito. Gente pigra”, dice Vosar. Il ricercatore ha inoltre osservato che i suoi contatti all’Europol e alla NCA riferiscono che le autorità non hanno nulla a che fare con la nuova acquisizione del sito BlackCat.

I also reached out to contacts at Europol and the NCA, and neither of them had any idea what I was even talking about and declined any sort of involvement. So again, this is a poor attempt by ALPHV/BlackCat to hide their exit scam. Don't fall for it.

— Fabian Wosar (@fwosar) March 5, 2024

Il fatto è che nel dicembre 2023 le forze dell’ordine hanno effettivamente compromesso l’infrastruttura di BlackCat e hanno persino rilasciato uno strumento di decrittazione dei dati. A quanto pare, da lì gli hacker hanno prelevato la foto con l’avviso di confisca della risorsa.

Dopotutto, il gruppo di estorsori ha continuato il suo lavoro, promettendo di reagire al governo degli Stati Uniti e di attaccare le infrastrutture critiche del paese.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…