Negli ultimi anni, il panorama della cybersecurity è stato segnato da continui attacchi ransomware, con gruppi criminali che si evolvono costantemente per eludere le difese. Uno di questi gruppi, noto come BlackByte, è recentemente tornato in azione dopo mesi di inattività, rilanciando la sua strategia di doppia estorsione e introducendo un nuovo Data Leak Site (DLS).

Blackbyte DLS

Supporta Red Hot Cyber

BlackByte è emerso come una minaccia significativa nel luglio 2021, rapidamente attirando l’attenzione delle autorità come l’FBI e il Secret Service statunitense. Questo gruppo è noto per sfruttare vulnerabilità nei sistemi informatici per ottenere l’accesso non autorizzato e distribuire il loro ransomware. Una delle tecniche più comuni utilizzate da BlackByte è l’uso di vulnerabilità note nei server Microsoft Exchange, un metodo che è stato sfruttato anche da altri gruppi ransomware.

BlackByte opera secondo un modello di Ransomware-as-a-Service (RaaS), che consente ad affiliati di utilizzare il ransomware in cambio di una percentuale dei profitti. Questo modello di business permette una diffusione più ampia del ransomware e una maggiore difficoltà nel tracciare e fermare le operazioni del gruppo. Gli affiliati di BlackByte possono personalizzare gli attacchi e sfruttare il ransomware per colpire specifici obiettivi.

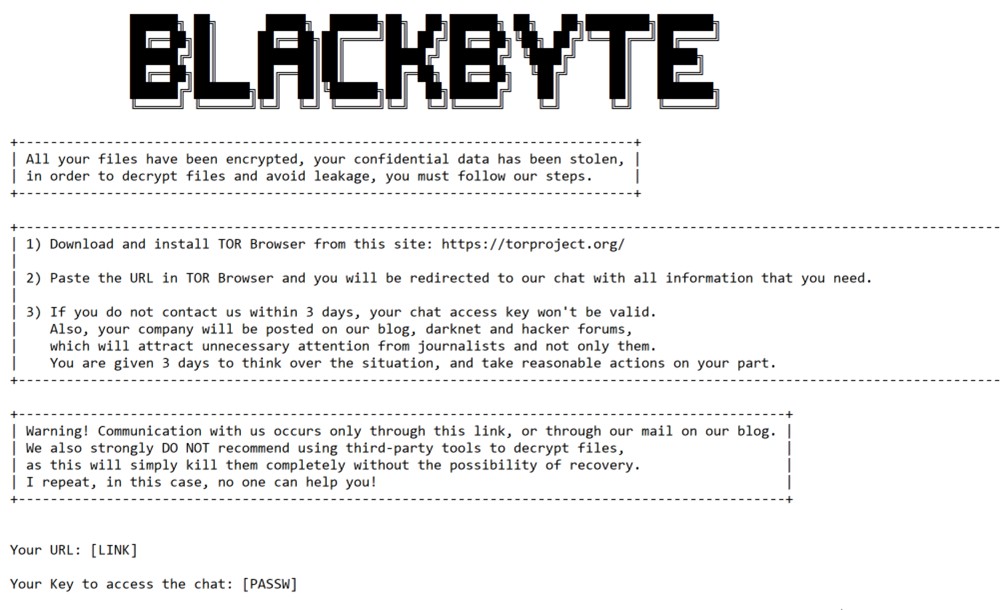

Ransomnote del gruppo Blackbyte

BlackByte utilizza una varietà di tecniche per infiltrarsi nei sistemi delle vittime. Queste includono:

Dopo un periodo iniziale di attività, la gang ha apportato modifiche significative al proprio ransomware. Ad esempio, una versione iniziale del ransomware aveva una vulnerabilità che permetteva alle vittime di decrittare i propri file senza pagare il riscatto. Questa vulnerabilità è stata rapidamente corretta nelle versioni successive, che hanno introdotto metodi di crittografia più complessi e l’uso di più chiavi di crittografia per ogni attacco.

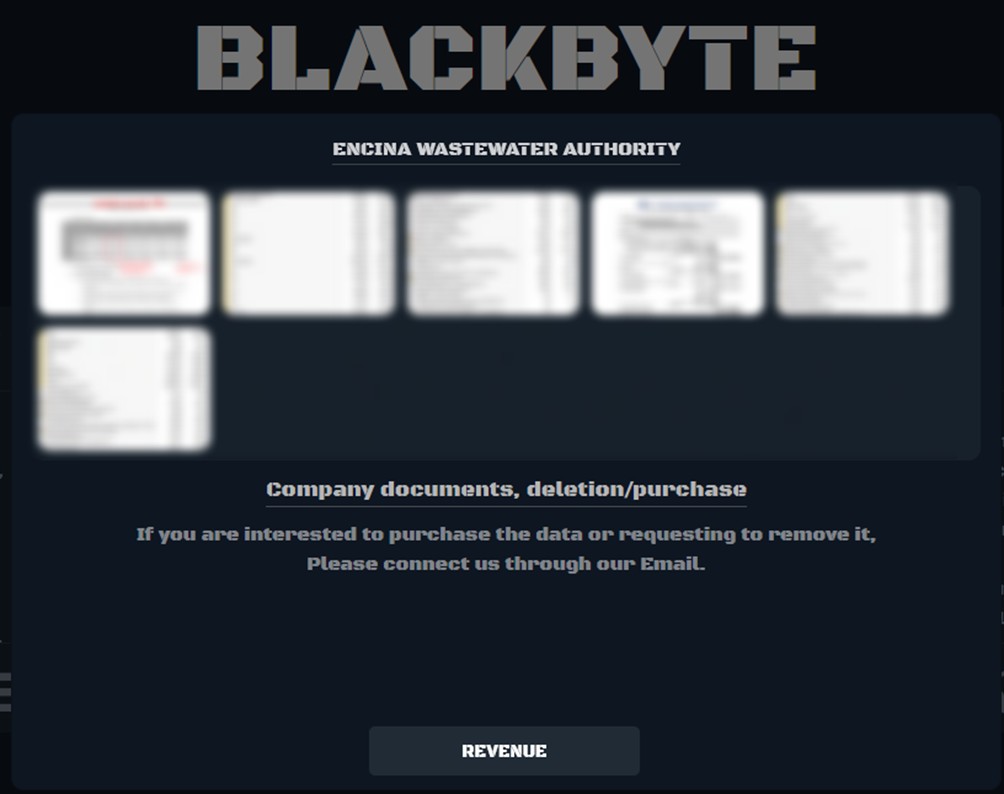

Una caratteristica distintiva degli attacchi di BlackByte è la doppia estorsione. Oltre a crittografare i dati delle vittime, la gang minaccia di pubblicare i dati rubati su un Data Leak Site (DLS) accessibile tramite Tor. Questo approccio mette una doppia pressione sulle vittime, costringendole a pagare per evitare sia la perdita di dati che danni reputazionali.

Dopo l’ultimo attacco noto a marzo 2024, BlackByte è scomparso dai radar, facendo pensare a molti che il gruppo fosse stato smantellato o che avesse cessato le attività.

Post apparso sul DLS di blackbyte dell’ultima vittima di Marzo 2024

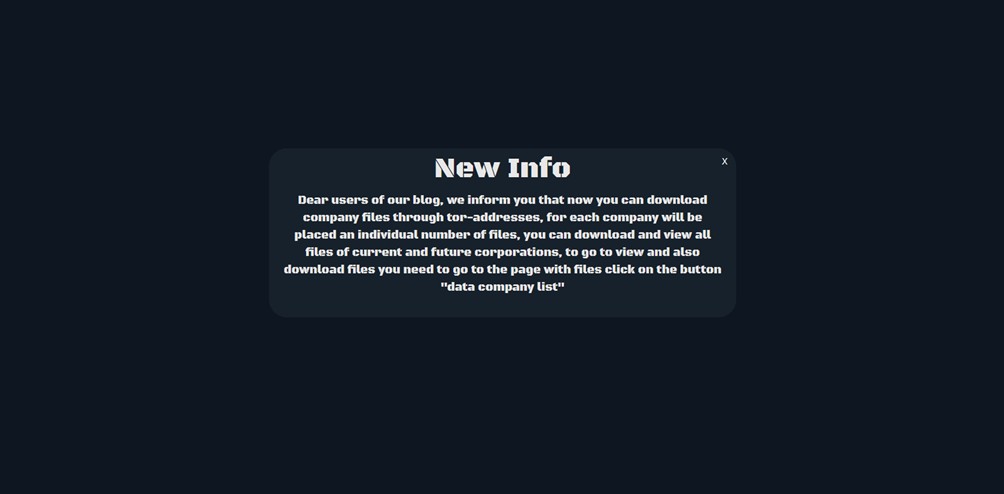

Tuttavia, un recente annuncio sul loro nuovo DLS suggerisce il contrario. Il messaggio (vedi immagine) informa che ora è possibile scaricare i file delle aziende tramite indirizzi Tor, con un sistema rinnovato che promette di rendere più facile la visualizzazione e il download dei dati rubati.

Banner “new info”

Il nuovo DLS di BlackByte rappresenta un’evoluzione significativa rispetto ai loro precedenti tentativi. La piattaforma aggiornata permette una navigazione più intuitiva e l’accesso a una lista di aziende con relativi file compromessi. Questo sistema, che sfrutta la rete Tor per garantire l’anonimato, consente ai criminali di operare con maggiore sicurezza e di raggiungere un pubblico più ampio di potenziali acquirenti di dati sensibili.

Nel corso della sua attività, BlackByte ha colpito diverse organizzazioni di rilievo, tra cui:

Il ritorno di BlackByte con una strategia rinnovata sottolinea l’importanza di un approccio proattivo alla cybersecurity. Le organizzazioni devono investire in soluzioni di sicurezza avanzate, come la segmentazione della rete, il monitoraggio continuo delle anomalie e la formazione dei dipendenti su pratiche di sicurezza informatica. Inoltre, è essenziale avere piani di risposta agli incidenti ben definiti e regolarmente testati per minimizzare i danni in caso di attacco.

BlackByte rappresenta una delle tante minacce nel mondo in continua evoluzione della cybersecurity. Il loro ritorno e l’adozione di un nuovo DLS dimostrano come i gruppi ransomware continuino a innovare per massimizzare i loro profitti. Per le organizzazioni, la consapevolezza delle minacce e l’adozione di misure di sicurezza adeguate sono cruciali per difendersi da questi attacchi sempre più sofisticati.

Resta da vedere come si evolverà la situazione e quali altre sorprese BlackByte riserverà nel prossimo futuro. Nel frattempo, la comunità globale della cybersecurity deve rimanere vigile e collaborare per contrastare queste minacce persistenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.