Ogni giorno, confermiamo la nostra identità: attraverso documenti, codici, chiavi fisiche o tessere magnetiche (“qualcosa che si ha”). Nella infosfera (l’ambiente digitale delle informazioni), invece, utilizziamo PIN, password e codici (“qualcosa che si conosce”). Questi metodi presentano però dei limiti di sicurezza, come la possibilità di furto o smarrimento.

Da qui nasce la necessità di un approccio più affidabile, basato su “qualcosa che si è”: la biometria. Questa disciplina, che sfrutta le nostre caratteristiche fisiche e comportamentali uniche, offre una soluzione innovativa per la sicurezza digitale, combinando affidabilità e praticità

La biometria è la disciplina scientifica che studia le caratteristiche fisiche e comportamentali uniche di un individuo per identificarlo in modo univoco. Queste caratteristiche, come l’impronta digitale, il volto, l’iride o la voce, vengono analizzate da sistemi informatici per verificare l’identità di una persona e consentirle, ad esempio, di sbloccare il proprio smartphone, accedere a un edificio o effettuare pagamenti sicuri. Esistono due principali tipologie di biometria:

Biometria fisiologica: misura caratteristiche intrinseche, come l’impronta digitale.

Biometria comportamentale: si basa su azioni compiute dall’individuo, come la firma autografa

Questa tecnologia sta trasformando la sicurezza dell’identificazione personale. Sebbene esista da decenni, solo di recente è entrata nella vita quotidiana, migliorando l’accesso a luoghi, servizi e dispositivi in settori come finanza, sanità, commercio, istruzione e telecomunicazioni. La diffusione capillare ha ridotto molte delle preoccupazioni iniziali legate alla privacy. I dati biometrici, grazie alla loro unicità e difficoltà di contraffazione, risultano semplici da usare e molto precisi.

Il riconoscimento biometrico è impiegato da organizzazioni pubbliche o private per autorizzare l’accesso a strutture, informazioni e servizi. I metodi di autenticazione si basano su tre principi: qualcosa che l’utente possiede, conosce o è.

Dispositivi come memory card (immagazzinano dati), smart card (immagazzinano e processano dati) e chiavette USB contengono una chiave di accesso che consente operazioni specifiche (es. carta Postamat). Tuttavia, poiché il sistema autentica l’oggetto e non il possessore, questi strumenti presentano rischi legati a possibilità di furto, prestito o clonazione.

Password, PIN e risposte a domande preconfezionate sono facili da memorizzare, ma altrettanto facili da indovinare. Altri rischi, legati a password e PIN includono furto, spionaggio e attacchi hacker, oltre alla possibilità di poterle dimenticare.

Il riconoscimento tramite caratteristiche biometriche, come voce iride e impronte digitali, è una delle forme più antiche di identificazione. Elementi biometrici, spesso rappresentati anche nella cultura pop (Star Trek: The Next Generation), sfruttano l’unicità delle caratteristiche personali per l’autenticazione.

Le principali caratteristiche biometriche includono:

Tra i tipi di biometria troviamo: scrittura a mano, impronte vocali, riconoscimento facciale, impronte digitali e scansioni di retina e iride. Tecnologie come la biometria della firma analizzano parametri dinamici come la pressione e velocità di scrittura.

Alcuni metodi, come le impronte digitali, sono tradizionalmente più affidabili del riconoscimento facciale, ma i recenti progressi tecnologici stanno riducendo il divario. È importante notare che alcune tecnologie sono più invasive di altre, come lo è stato il movimento delle labbra, oggi obsoleto.

L’obiettivo della ricerca biometrica è migliorare l’affidabilità e la precisione, riducendo al minimo errori come falsi positivi (riconoscere impostori) e falsi negativi (rifiutare utenti legittimi).

Nel 1882, Alphonse Bertillon sviluppò il primo metodo biometrico scientifico per identificare i criminali, noto come “bertillonage“. Si basava su descrizioni e misurazioni fisiche dettagliate, ma con il tempo si rivelò inefficace poiché ci si rese conto che individui diversi potevano avere misure antropometriche simili.

Successivamente, nel 1892, Francis Galton, studioso di medicina, statistica e antropometria (cugino di Charles Darwin), criticò il sistema di Bertillon e introdusse il concetto di “minuzia” (dettagli caratteristici delle impronte digitali), proponendo un primo sistema, seppur elementare, di classificazione delle impronte.

Solo nel 1893, l’Home Office britannico riconobbe ufficialmente l’unicità delle impronte digitali, affermando che non esistono due individui con la stessa impronta. In conseguenza di questo, numerosi dipartimenti di polizia iniziarono a utilizzare le impronte digitali per la schedatura dei criminali.

Un’applicazione biometrica si compone generalmente di tre parti principali:

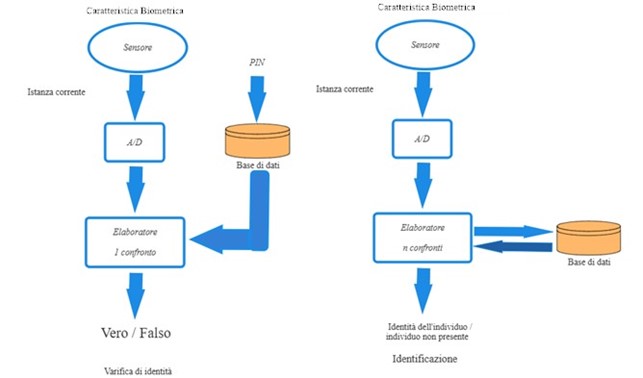

Questa infrastruttura è generalmente utilizzata per due scopi: autenticazione o identificazione.

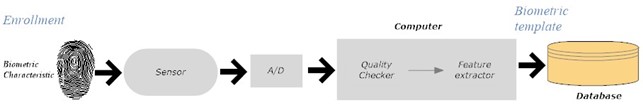

Il funzionamento di un sistema biometrico si compone di diversi processi chiave: acquisizione, elaborazione e verifica o identificazione dell’identità. A monte di queste fasi ed indipendentemente dalla caratteristica biologica che si adotta, i sistemi biometrici, per poter funzionare, hanno bisogno di una fase di registrazione iniziale. Durante questa fase iniziale detta “Enrollment” vengono acquisite le istanze della caratteristica biometrica. In tal modo l’utente si registra sul sistema biometrico e potrà quindi essere riconosciuto dal sistema stesso nei successivi accessi.

Il processo inizia con la raccolta di una caratteristica biometrica, come un’impronta digitale, una scansione del volto o dell’iride, tramite un sensore dedicato. Per poter elaborare il dato analogico acquisito, è necessario convertirlo in formato digitale. Questa operazione è affidata ad un convertitore Analogico-Digitale (A/D). La fase di conversione è cruciale per standardizzare i dati ed eliminare eventuali distorsioni derivanti dall’acquisizione.

Il passo successivo è l’elaborazione del dato precedentemente digitalizzato. Questo dato viene analizzato da sofisticati algoritmi, che ne estraggono le caratteristiche discriminanti in grado di garantire un’elevata accuratezza e sicurezza dei risultati. Questi algoritmi permettono di rappresentare il dato biometrico in un formato compatto e riconoscibile, minimizzando così falsi positivi e falsi negativi.

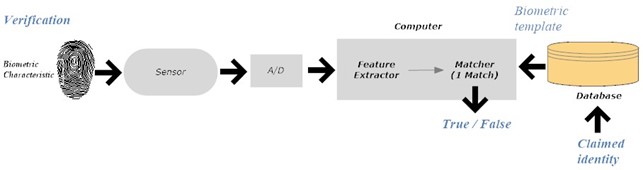

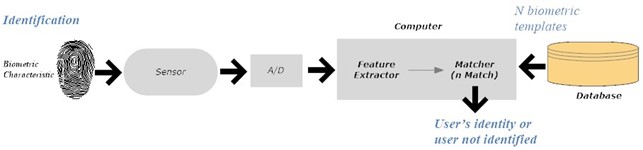

Il processo di autenticazione biometrica può essere schematizzato come segue:

Nel processo di verifica, il modello biometrico estratto viene confrontato con un modello precedentemente caricato nel database (fase di Enrollment) e associato all’identità dichiarata dall’utente. Il confronto è effettuato da un elaboratore che utilizza algoritmi di matching. Il risultato è di tipo booleano: vero se il dato corrisponde al modello (presente nel DB), falso in caso contrario. Questo approccio, noto come autenticazione 1:1 (uno ad uno), è utilizzato, ad esempio, nei sistemi di login biometrico come gli Smartphone.

Nella modalità di identificazione, il modello biometrico estratto viene confrontato con tutti i modelli presenti nella base di dati. Questo processo, noto come ricerca 1:N (uno a molti), identifica un individuo oppure stabilisce che non è presente nel sistema. L’elaboratore utilizza algoritmi ottimizzati per ridurre il tempo di confronto e mantenere un’elevata accuratezza, soprattutto nei database di grandi dimensioni.

It’s a simple idea: You are your authenticator. Your voiceprint unlocks the door of your house. Your retinal scan lets you in the corporate offices (Secrets & Lies, Digital Security in a Neyworked World, Bruce Schneieer).

Sam Altman, conosciuto come il “padre dell’IA” e CEO di OpenAI, l’azienda che ha sviluppato ChatGPT ha recentemente lanciato la sua moneta virtuale, il Worldcoin. Con questa nuova valuta digitale, Altman non solo punta a rivoluzionare il modello economico, ma cerca anche di innovare il sistema di identificazione personale. Uno degli elementi distintivi di Worldcoin è il World ID, un sistema di identificazione biometrica univoco basato sulla scansione dell’iride.

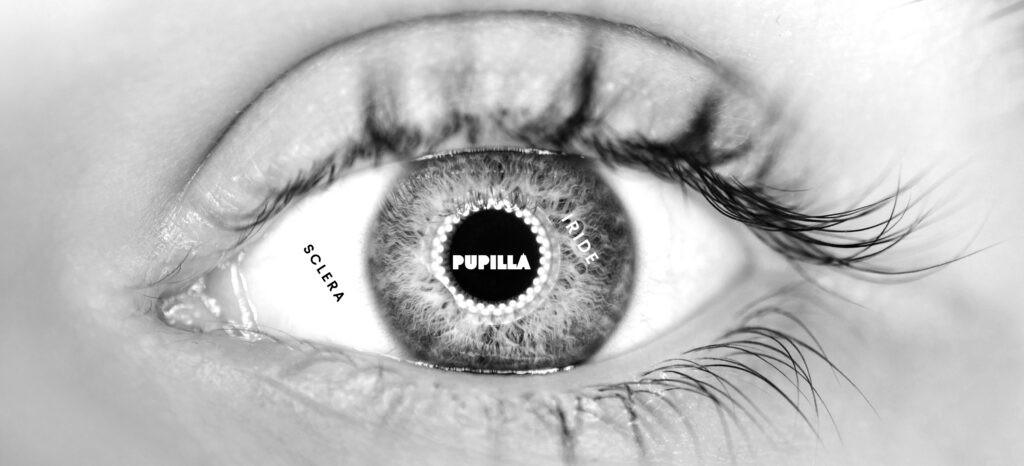

Ma come funziona la scansione dell’iride? L’iride è la parte colorata che circonda la pupilla e rappresenta una struttura con un pattern incredibilmente complesso, tanto da essere considerato una sorta di impronta digitale ed essere utilizzata come chiave di autenticazione biometrica.

Questa zona dell’occhio umano possiede circa 300 caratteristiche misurabili ed è tra le più peculiari di ogni individuo. A differenza di altre caratteristiche fisiche, l’iride non cambia nel tempo e non può essere modificata artificialmente. La probabilità di trovare due iridi identiche è estremamente bassa, stimata in una su 10^78. Persino le iridi destra e sinistra della stessa persona sono diverse. L’elevato numero di punti caratteristici rende la scansione dell’iride più sicura rispetto a quella della retina. Inoltre, grazie alla sua posizione più esterna rispetto alla retina, l’iride può essere analizzata con metodi meno invasivi e tecnicamente più semplici.

In pratica, un sensore (una camera ad alta risoluzione) posizionato a pochi centimetri dall’occhio fotografa i margini visibili, effettuando scansioni successive delineando i contorni dell’iride come una corona circolare. L’area viene suddivisa in piccoli segmenti che vengono analizzati e decodificati. Il risultato è una rappresentazione matematica dell’iride, la codifica binaria del modello biometrico è una stringa univoca di 512 byte, noto come Iris Code. In questo modo il processo di matching, ovvero il confronto dei dati biometrici, tra due iridi viene semplificato grazie alla conversione del template dell’iride in una stringa di cifre binarie. Invece di confrontare direttamente le immagini, il sistema analizza le due stringhe: bit a bit, verificando la corrispondenza tra i singoli bit.

Contro

La biometria ha aperto nuove porte alla sicurezza, ma solleva anche interrogativi complessi su temi attuali come la privacy e l’etica nell’uso delle identità digitali. Il rapido progresso tecnologico pone come sfida quella di affrontare queste problematiche con responsabilità. La biometria come rivoluzione tecnologica e come opportunità per costruire un futuro più sicuro e inclusivo, dove alle tecnologie deve essere necessariamente richiesto di integrarsi in maniera armoniosa con il concetto di ‘algoretica’, rispettando i valori umani e le diversità individuali. Obiettivo che già grandi aziende, come CISCO con la “Rome Call for AI Ethics“, stanno perseguendo con determinazione. Del resto, come ci insegna Spider-Man: “Da un grande potere derivano grandi responsabilità”. Quindi resta fondamentale che la biometria sia sviluppata e utilizzata con un forte impegno verso l’etica e il rispetto dei diritti individuali, affinché possa realmente contribuire a un mondo più sicuro e giusto per tutti

Fonti:

Biometrics: A Very Short Introduction, Michael Fairhurst.

Secrets & Lies, Digital Security in a Networked World, Bruce Schneieer.

Abate, A., Barra, S., Gallo, L., & Narducci, F. (2016, December). Skipsom:

Skewness & kurtosis of iris pixels in self organizing maps for iris

recognition on mobile devices. In 2016 23rd international conference on

pattern recognition (ICPR) (pp. 155-159). IEEE

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…