CrowdStrike ha recentemente svelato una sofisticata campagna di phishing, scoperta il 7 gennaio 2025, che prende di mira gli sviluppatori di software. Utilizzando false offerte di lavoro, gli hacker cercano di ingannare le vittime per installare un crypto miner basato su Monero (XMRig) sui loro dispositivi.

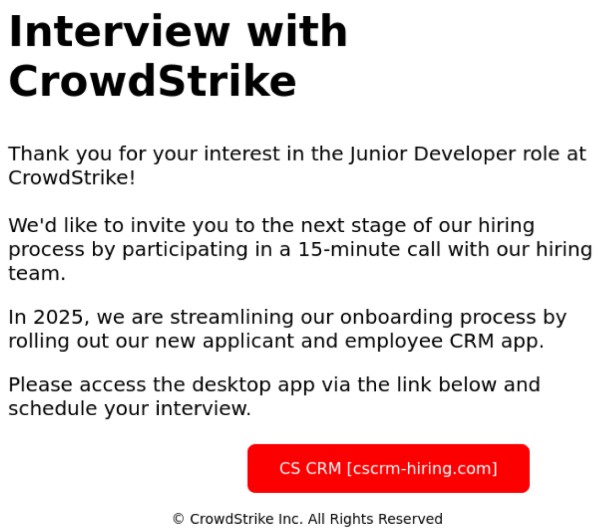

L’attacco inizia con un’email ingannevole, che sembra provenire da un “recruiter” di CrowdStrike. La comunicazione ringrazia la vittima per essersi “candidata” a una posizione come sviluppatore presso l’azienda e la invita a scaricare un’applicazione CRM per completare l’onboarding, descritta come parte di un innovativo processo di selezione.

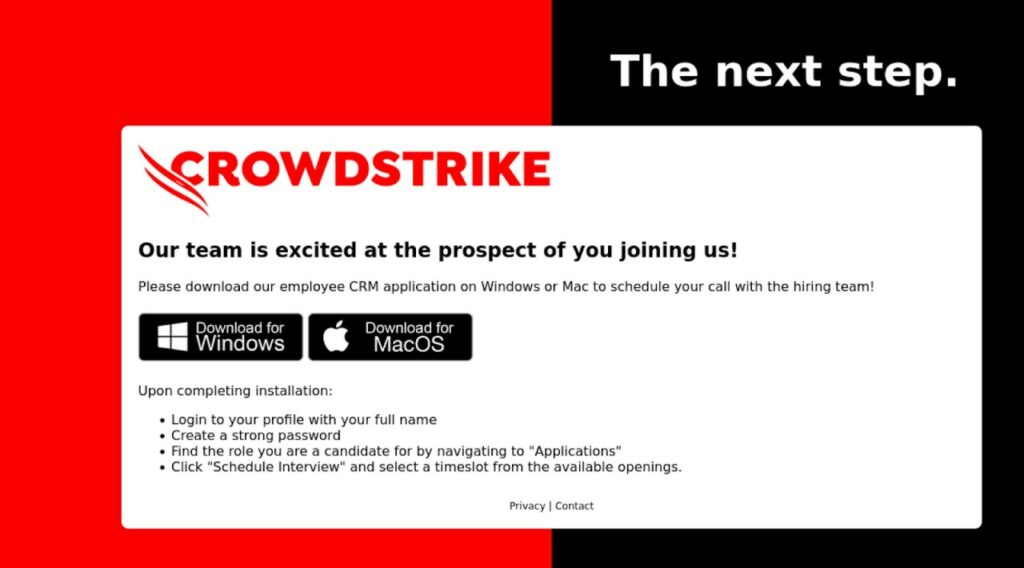

Chi clicca sul link viene indirizzato a un sito web dall’aspetto ingannevolmente legittimo, cscrm-hiring[.]com, dove può scaricare l’app per Windows o macOS. Una volta installato il software, il malware esegue una serie di controlli per verificare se si trova in un ambiente di analisi, come una sandbox. Questi controlli includono:

Se i controlli non rilevano anomalie, il malware scarica la configurazione necessaria per il funzionamento del miner e recupera i file di XMRig da un repository GitHub. Successivamente, estrae i file nella directory temporanea del sistema e avvia il miner in background, limitando l’uso delle risorse al 10% per evitare sospetti.

Il malware garantisce persistenza sul sistema scrivendo una chiave di avvio automatico nel registro e inserendo uno script nella directory di avvio del menu Start.

Questa campagna sottolinea l’importanza di mantenere alta la guardia durante la ricerca di lavoro online. Ecco alcune regole fondamentali per proteggersi:

Le implicazioni di un attacco come questo possono essere gravi. Oltre al danno immediato, come l’infezione da malware e l’uso non autorizzato delle risorse del computer, i miner di criptovalute come XMRig possono compromettere l’integrità del sistema, rallentando le prestazioni e causando danni a lungo termine.

Le vittime possono anche essere esposte ad altri tipi di attacchi, come il furto di dati sensibili o l’accesso non autorizzato a informazioni aziendali critiche.

Questa vicenda evidenzia l’astuzia con cui i cybercriminali possono sfruttare situazioni apparentemente innocue, come la ricerca di lavoro, per scopi malevoli. Per chi cerca nuove opportunità professionali, la regola è chiara: mai abbassare la guardia e verificare sempre ogni dettaglio.

Allo stesso tempo, le aziende devono impegnarsi a rafforzare la fiducia nella loro identità digitale, adottando misure preventive per contrastare l’uso improprio del proprio nome

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…