I ricercatori di Malwarebytes hanno scoperto una campagna pubblicitaria dannosa in Google Ads che promuove un falso sito di gestione password KeePass. I truffatori hanno utilizzato Punycode per camuffare il loro dominio come se fosse reale e distribuire malware in questo modo.

Punycode è un metodo standard per convertire sequenze di caratteri Unicode in sequenze ACE, costituite solo da caratteri alfanumerici, come consentito nei nomi di dominio. Punycode è stato progettato per convertire in modo inequivocabile i nomi di dominio in una sequenza di caratteri ASCII.

Gli aggressori hanno capito da tempo che è possibile abusare di Punycode per registrare nomi di dominio che sembrano simili a quelli legittimi, ma contengono alcuni caratteri Unicode che sembrano leggermente diversi.

Questo tipo di attacco è spesso chiamato attacco di omografia. Ad esempio, in un caso scoperto da Malwarebytes, gli aggressori hanno utilizzato Punycode per creare l’indirizzo xn—eepass-vbb[.]info, che si risolve in ķeepass.info, imitando il dominio del progetto reale (keepass.info), ma utilizzando “k” come carattere.

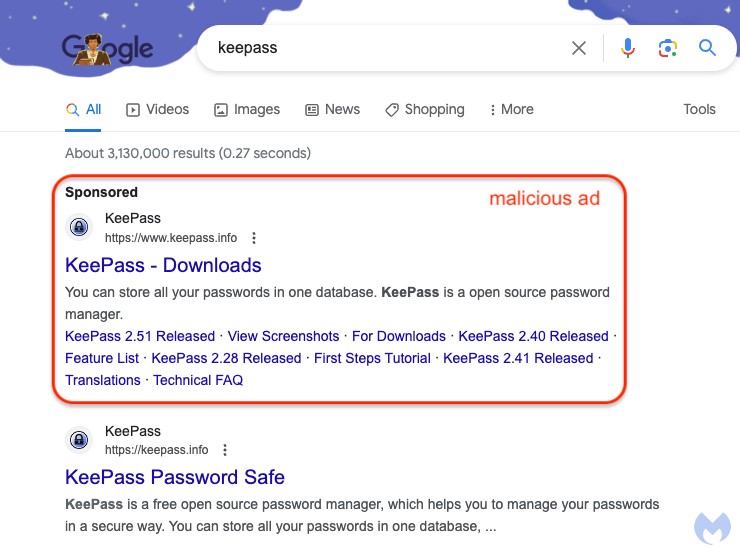

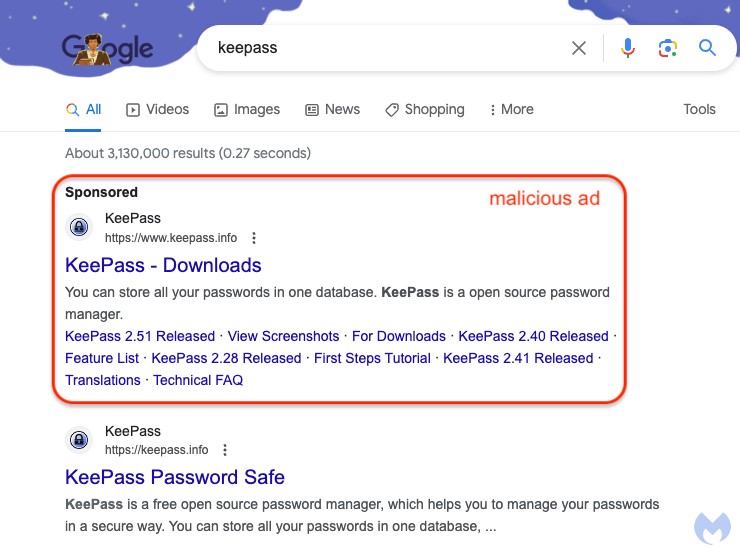

Di conseguenza, questo dominio dannoso è stato pubblicizzato tramite Google Ads, simulando la pubblicità del vero KeePass. Se la vittima non notava nulla di strano e cliccava su un annuncio truffa, veniva attivato un reindirizzamento che verificava che la vittima non fosse un crawler, un bot, non utilizzasse un sandbox e così via, dopodiché l’utente veniva dirottato verso il sito Web falso https://xn--eepass-vbb[.]info.

“Gli utenti vengono ingannati prima con un annuncio Google che sembra completamente legittimo, e poi ancora con un dominio simile”, ha scritto Jérôme Segura, responsabile dell’intelligence sulle minacce di Malwarebytes.

Sul sito truffa, che fingeva di essere il sito ufficiale di KeePass, all’utente veniva offerto di scaricare un “gestore di password”.

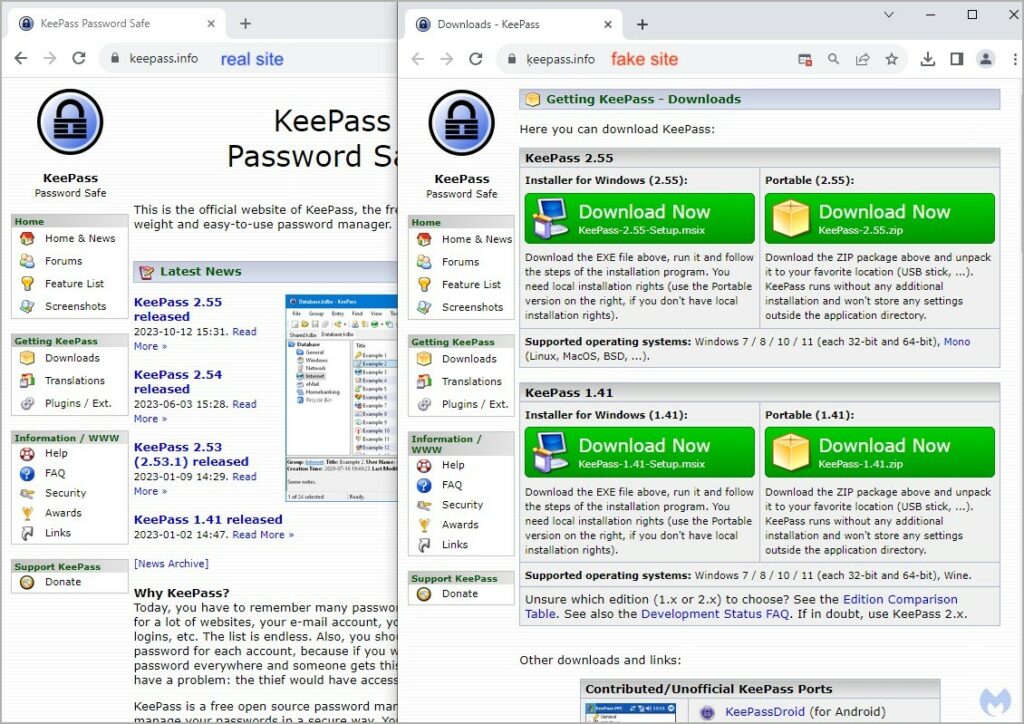

Facendo clic su qualsiasi collegamento di download veniva scaricato un programma di installazione MSI firmato chiamato KeePass-2.55-Setup.msix, che conteneva uno script PowerShell associato al downloader di malware FakeBat.

Anche se i ricercatori non hanno riportato nulla relativamente al payload finale della campagna, Sophos ha riferito nel luglio 2023 di aver collegato FakeBat alla distribuzione di infostealer come Redline, Ursniff e Rhadamathys.

Sebbene Google abbia ora rimosso gli annunci dannosi utilizzando Punycode, i ricercatori notano che ci sono altri annunci fraudolenti in questa campagna relativi a KeePass.

Ad esempio, uno di questi annunci punta al dominio keeqass[.]info e gli aggressori distribuiscono anche FakeBat attraverso questo sito.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…