Qualche giorno fa, su Facebook è comparsa una richiesta di una certa “Sara Lopez”. Questa persona non la conoscevo ed inoltre il profilo, dandogli una rapida occhiata, puzzava dannatamente di scam.

Vado ad effettuare una ricerca inversa sulle immagini, sia con Google che con TinEye ed infatti il sito mi riporta che la foto della signorina è stata utilizzata su diverse fonti.

In uno dei casi si chiamava con un altro nome, ovvero Carol Jesy ed infatti sul sito romancescamsnow.com, venivano riportati una serie di messaggi di persone che relativamente alla sua foto dicevano:

“Persona che su Facebook si chiama Angela Jeffre”, quindi un altro nome ancora, “che usa questa foto. Truffatore romantico che vive nell’Africa occidentale”.

Un’altra persona riportava testualmente: “She is EVIL”, ovvero “Lei è il male”.

Ma non importa, era già tutto chiaro dalla prima visita sul suo profilo: era puro scam.

Ma pensando mi sono detto: “chissà, magari non mi da modo di scrivere un articolo per far capire alle altre persone che occorre stare attenti alle truffe su internet?”. E quindi per divertirmi un po’ gli scrivo, tanto sapevo che lo avrebbe fatto lei/lui tra 10 minuti visto che gli avevo dato l’accesso.

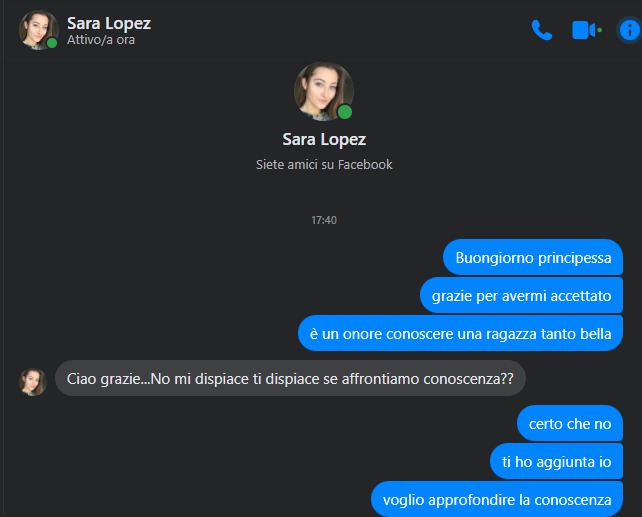

Il tutto inizia con un bel “Buongiorno principessa”.

Lei/lui lavora con il traduttore anche di pessima qualità, oppure ha dei template già pronti per instaurare la conversazione.

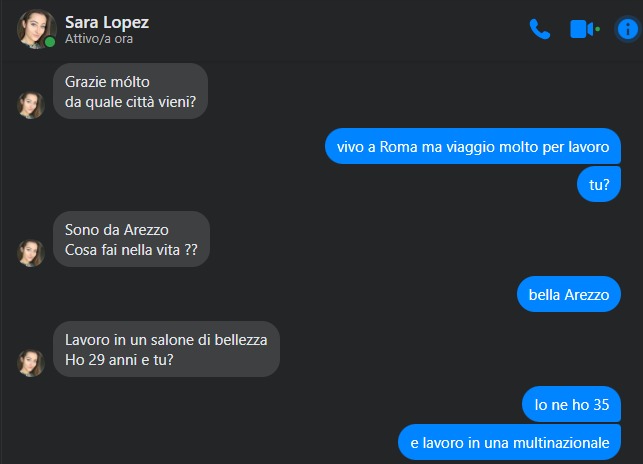

Si prosegue nella conversazione e mi dice che lavora in un salone di bellezza. Fa capire che ci tiene molto alla sua persona e all’estetica. Il profilo classico della donna attraente che tutti vorrebbero avere.

Ora si gioca. Inizio a far capire che mi occupo di “alta finanza” e che sono impaccato di soldi.

Gli dico che lavoro nel mondo del petrolio.

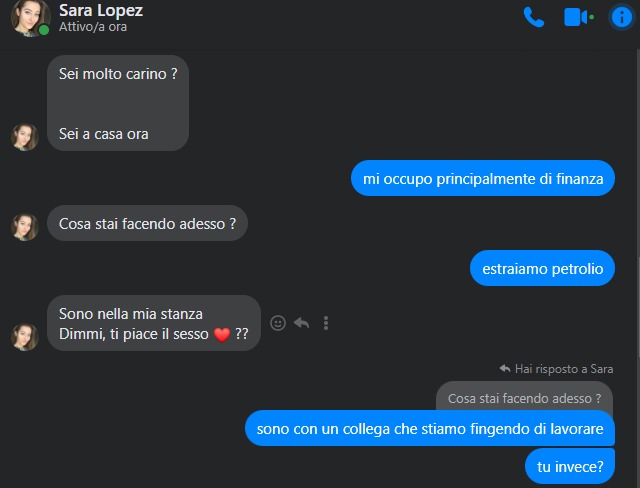

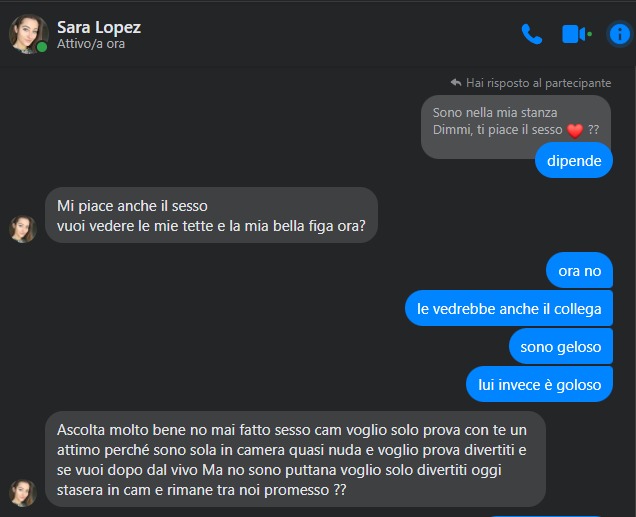

Pensavo che lasciasse più respiro alla comunicazione, quando passa subito al sodo.

Poi inizia a farcire la frase con “tette” e “figa”. Si tratta di uno scam di bassa qualità in quanto punta subito a “fare pecunia” e non lavora sul suo obiettivo fidelizzando il malcapitato per diverso tempo, come fanno truffe più evolute.

Poi dice di non essere una “poco di buono” e che vuole solo divertirsi, l’importante che gli mando una “prova” di me.

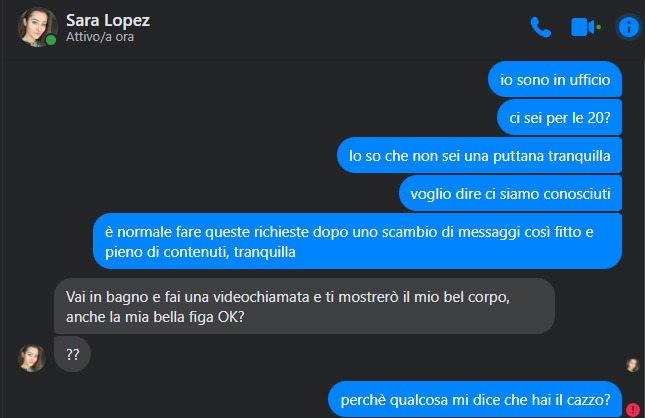

Gli dico a questo punto se può alle 20:00 e tengo il gioco dicendole che lo so (solo dopo un minuto) che non è una “poco di buono” e aggiungo. Questo perché ci siamo conosciuti.

Poi vi lascio all’ultima frase che non è mai arrivata a destinazione.

Il linguaggio come vedete è molto “altolocato”, ma serve per far comprendere come avviene uno scam su facebook di bassa qualità, anche se può funzionare allo stesso modo su altri social network.

La parola “bassa qualità” non vuol dire bassa possibilità di guadagno, attenzione. Il solo fatto che queste persone facciano questo mestiere è sinonimo che tale modello di scam funziona.

Una “romance scam” o truffa romantica, è la finzione di intenzioni romantiche da parte dello scammer nei confronti di una vittima.

La truffa permette l’ottenimento dell’affetto da parte della vittima e quindi tale “fidelizzazione” consente l’ottenimento da parte del truffatore di una serie di servizi, come ad esempio l’invio del denaro con false pretese o per commettere frodi nei suoi confronti.

Gli atti fraudolenti possono comportare l’accesso al denaro, ai conti bancari, alle carte di credito, ai passaporti, agli account di posta elettronica o ai numeri di identificazione nazionale della vittima o costringere le vittime a commettere frodi finanziarie per loro conto.

Che di Sara Lopez ce ne sono moltissime.

E che probabilmente non si tratta di una donna, ma di un uomo che vuole chiederti un riscatto per evitare la pubblicazione verso i tuoi amici di un video mentre ti mostri nudo di fronte ad un monitor.

Attenzione quindi allo Scam.

Tutti possono caderci dentro. Infatti, ora avete visto un “romance scam” molto veloce e di bassa “caratura”, ma ce ne sono altri, di diversi tipi, come quello raccontato in un articolo che abbiamo pubblicato recente che possono colpire a fondo solo dopo settimane o addirittura mesi, una volta aver acquisito la completa fidelizzazione del malcapitato.

Quindi massima allerta e utilizziamo sempre l’analisi delle fonti aperte (OSINT) per poter comprendere chi abbiamo davanti ogni volta che instauriamo un nuovo canale di comunicazione e chiudete sempre la telecamera del vostro laptop.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…