Come avevamo riportato qualche giorno fa, la cybergang Rhysida ha colpito un’altra organizzazione italiana e nello specifico l’Azienda Ospedaliera Universitaria Integrata di Verona.

La gang aveva messo in vendita i dati al miglior offerente all’interno del loro Data Leak Site (DLS) nella rete Onion per un prezzo pari a 10 bitcoin (circa 334.000 euro al cambio di oggi).

Oggi la gang pubblica la totalità dei dati sul loro sito, sinonimo che non è stato raggiunto un accordo o avviata una trattativa con l’Ospedale, e che nessuno ha acquistato tali dati per il prezzo riportato.

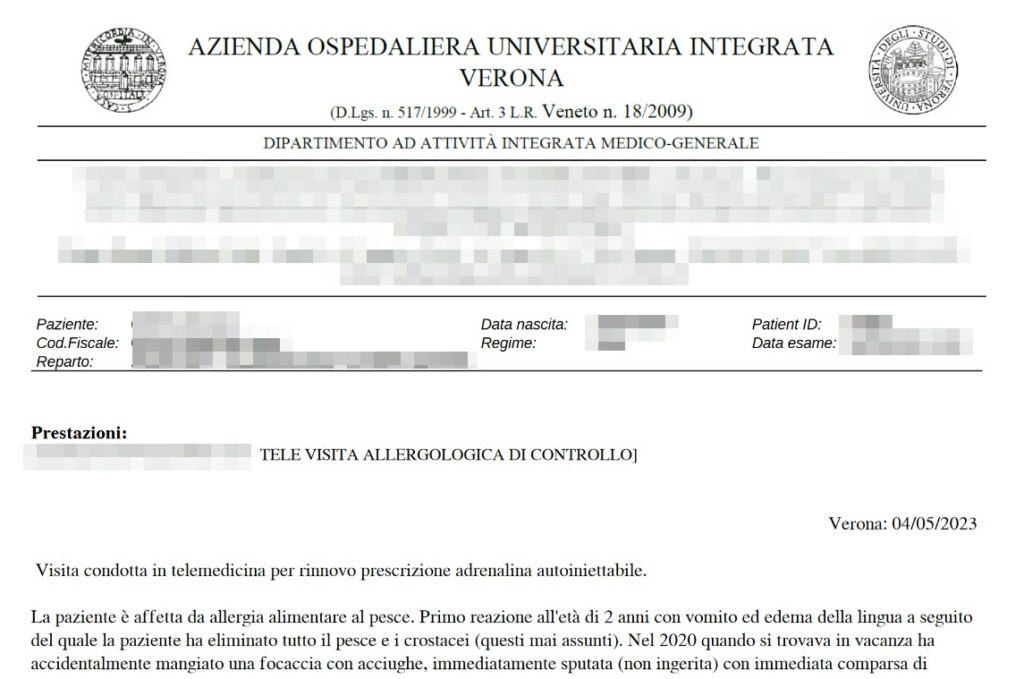

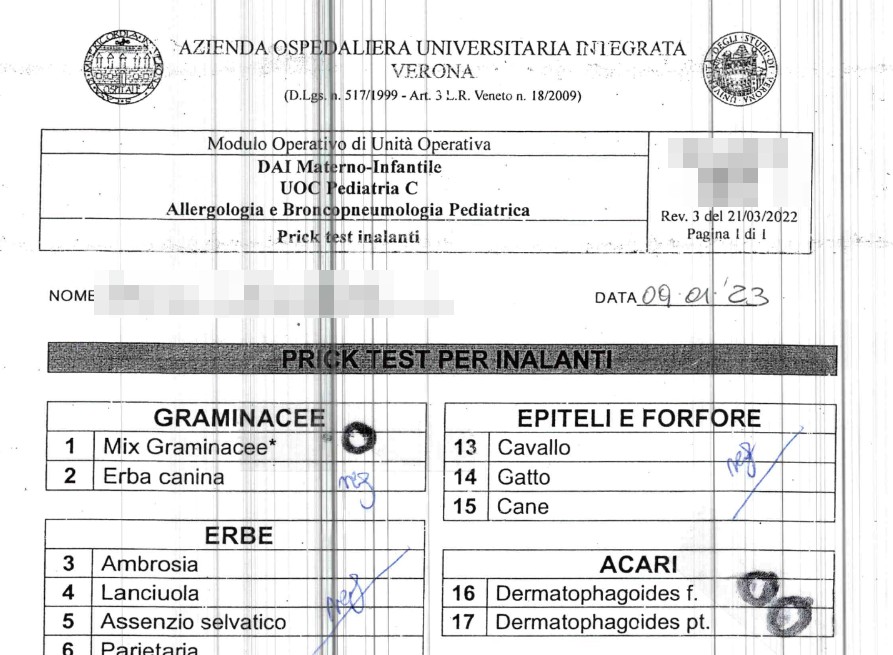

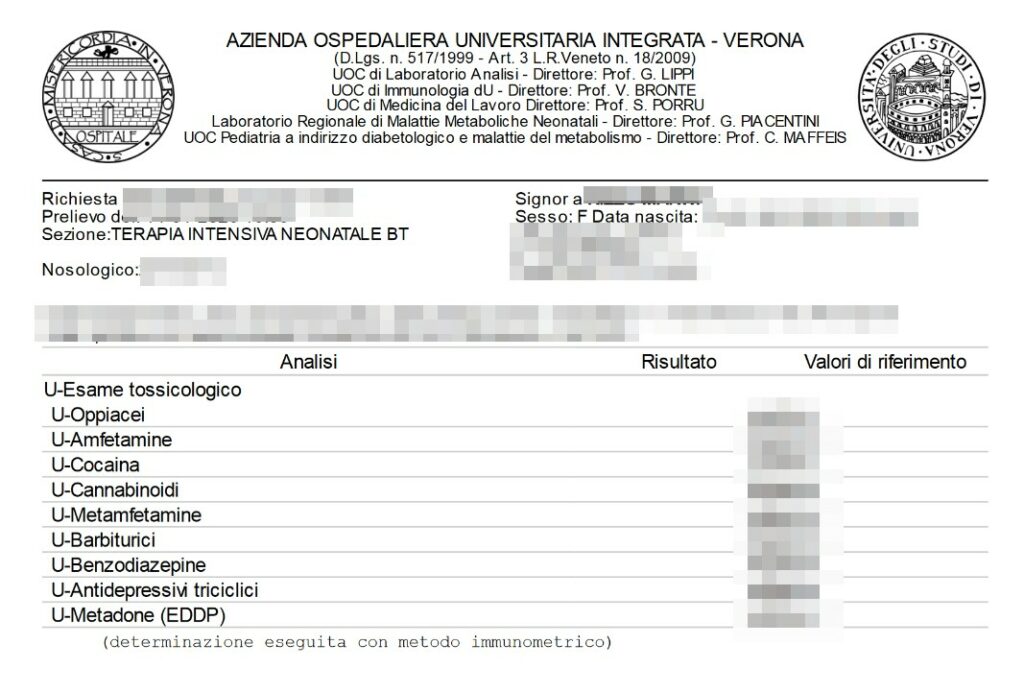

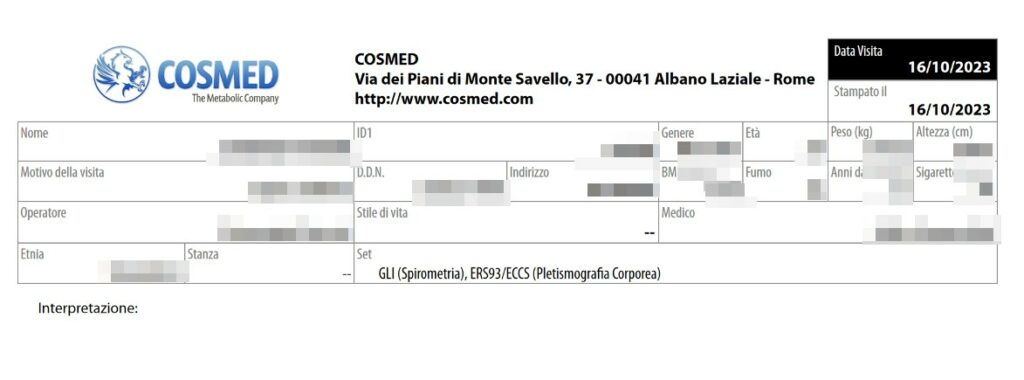

Come avevamo riportato qualche giorno fa, dai samples pubblicati nel sito di Rhysida, erano presenti degli esami di laboratorio di pazienti, Informazioni di malattie metaboliche dei pazienti e altri file XLS contenenti dati che al momento non riusciamo a comprendere.

La cosa che non ci tornava che nei samples (come normalmente viene fatto dalle cyber gang) è il fatto che non era stata data enfasi ad un enorme quantitativo di dati sensibili. Ad esempio 2 immagini di analisi cliniche erano riferite ad un solo paziente ed avevano date distanti dal 2023.

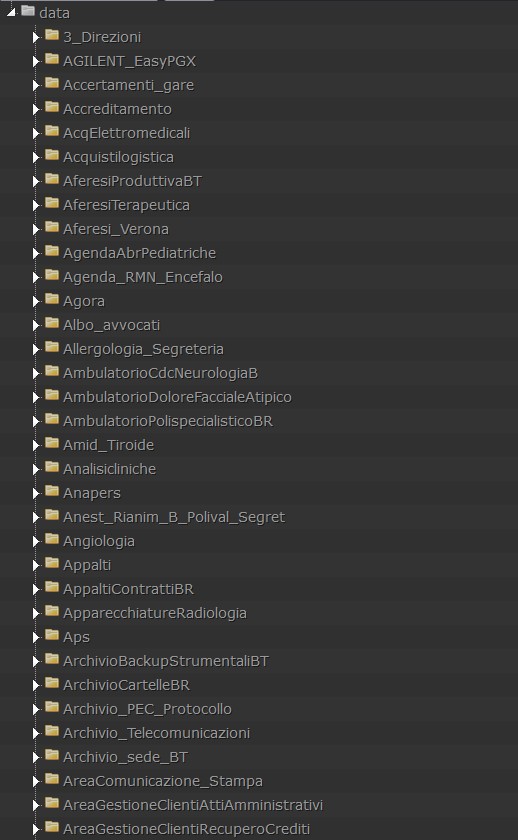

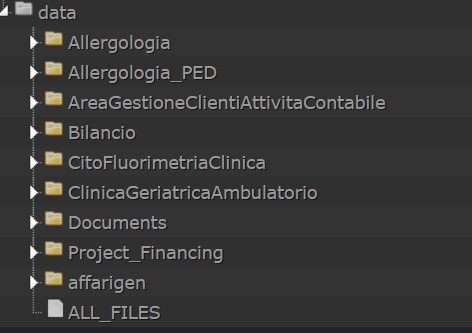

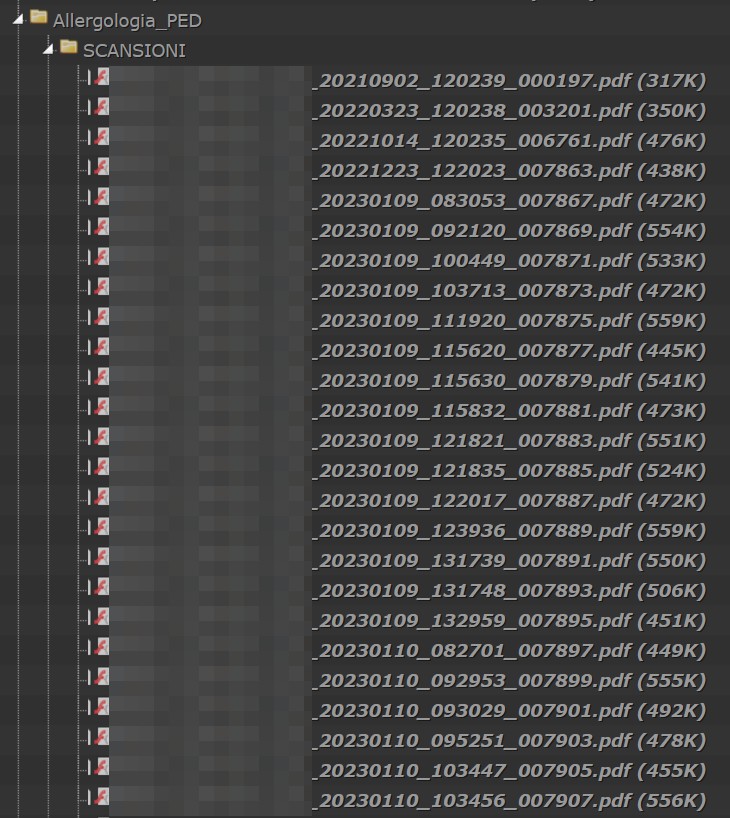

Rhysida questa notte pubblica 612GB complessivi pari a 900.128 file esfiltrati dalle infrastrutture IT dell’azienda sanitaria. Accedendo al directory listing (l’alberatura dei file presenti sul loro sito), la quantità di informazioni è veramente ingente e scaricarli tutti sarebbe una impresa difficile, pertanto abbiamo proceduto scaricando il file “ALL_FILES” che di fatto è un tree-view dei file esfiltrati per indirizzarci nelle analisi.

Ricordiamo a tutti che l’accesso alla rete onion è praticabile da chiunque, anche se non dotato di particolari competenze in materia. Ciò significa che tali dati sono accessibili da qualsiasi persona che sappia normalmente utilizzare un PC e sono dati ritenuti di dominio pubblico (fonti di open source intelligence OSINT).

Occorre dire che la nostra analisi è stata svolta in poco tempo, pertanto potrebbero venire fuori ulteriori informazioni inerenti i dati esfiltrati che non abbiamo potuto percepire attraverso una analisi superficiale.

Sono presenti diverse analisi cliniche che partono dal 2023 fino ad anni passati. Tali analisi risultano afferenti al laboratorio dell’azienda ospedaliera universitaria integrata di Verona ma anche da altri laboratori di analisi sia pubblici che privati.

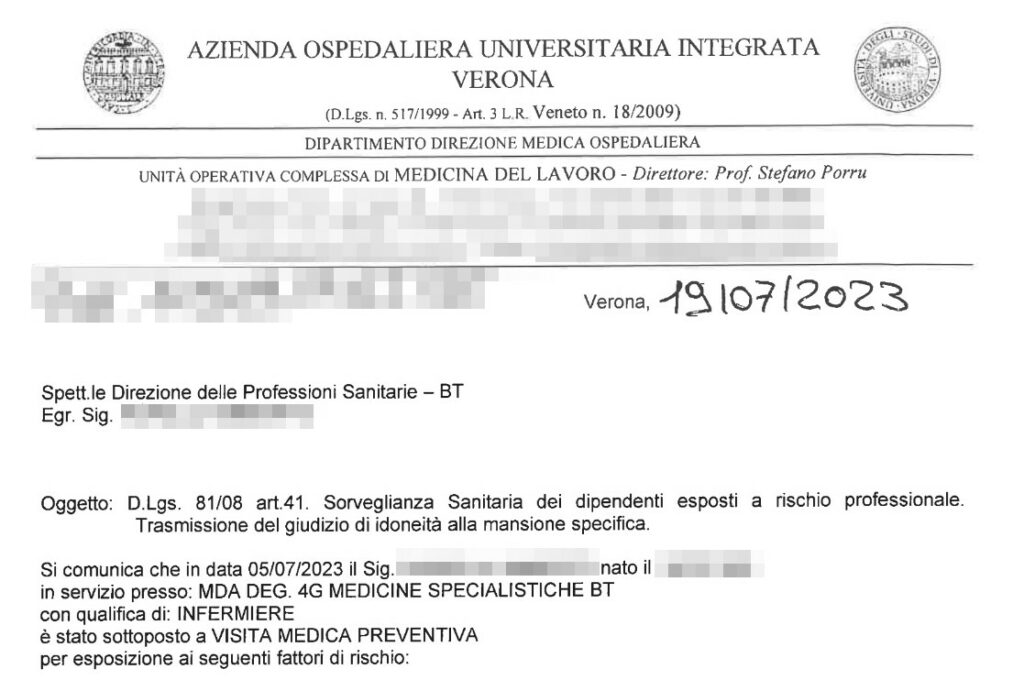

Abbiamo rilevato moltissima documentazione afferente alle idoneità sul lavoro e sui rischi professionali datate 2023.

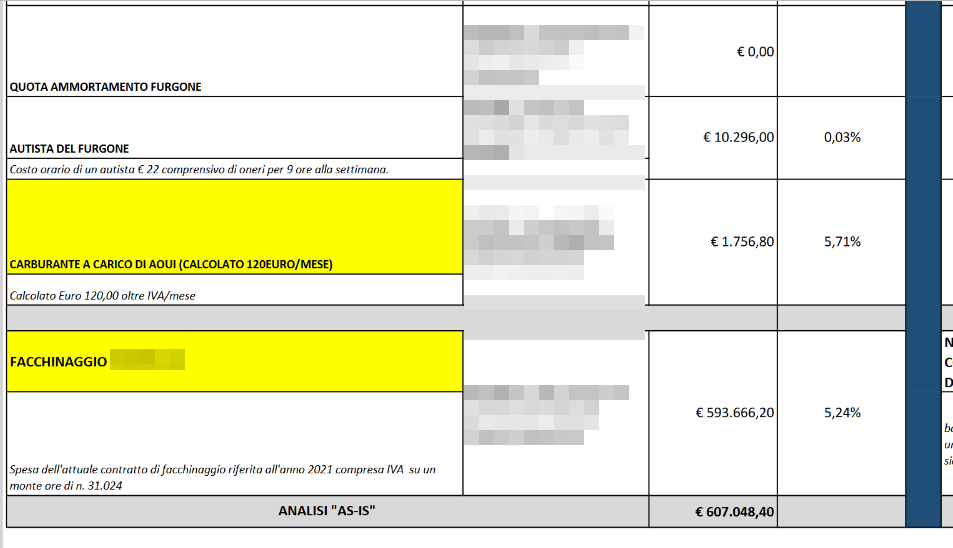

Vengono riportate diverse informative sul funzionamento interno dell’ospedale, come ad esempio attività di AUDIT interno (e relative raccomandazioni), contratti, bilanci, timbrature, analisi degli indicatori di performance, e rendicontazione varie e moltissime email scambiate all’interno e all’esterno dell’organizzazione.

Andando ad analizzare il file, abbiamo una serie di informazioni riguardanti analisi genetiche e Cariotipo, anche se sembra si tratti di template utilizzati dall’ospedale e non di referti clinici.

Sono altresì presenti analisi genetiche provenienti da altri laboratori, probabilmente forniti dai pazienti (come ad esempio della ULSS6), ma anche realizzati all’interno dell’Università di Verona, anche se non viene specificato il nome del paziente.

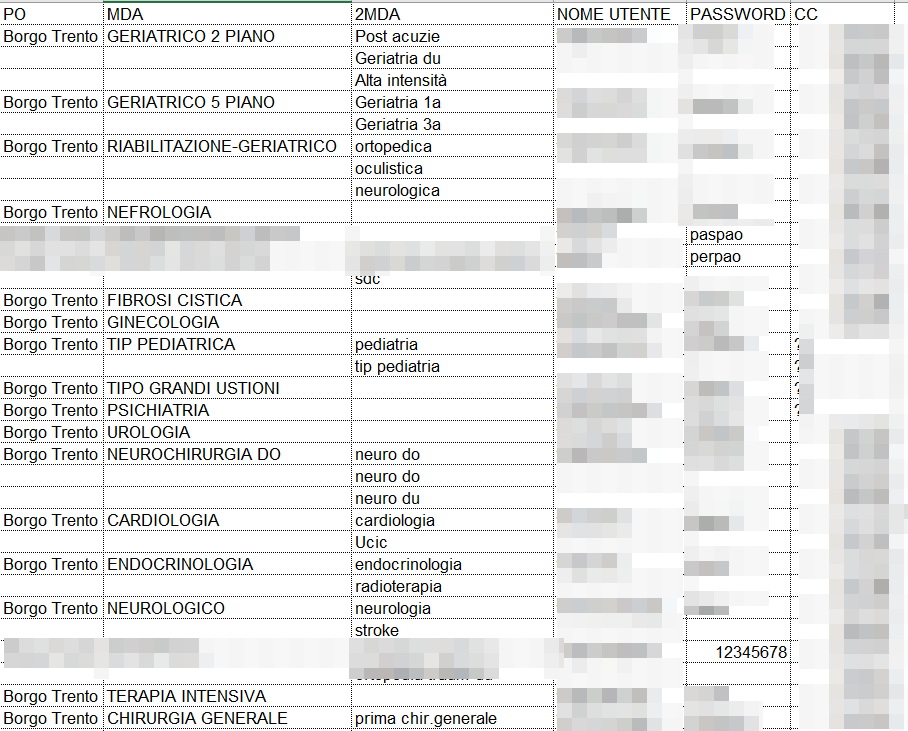

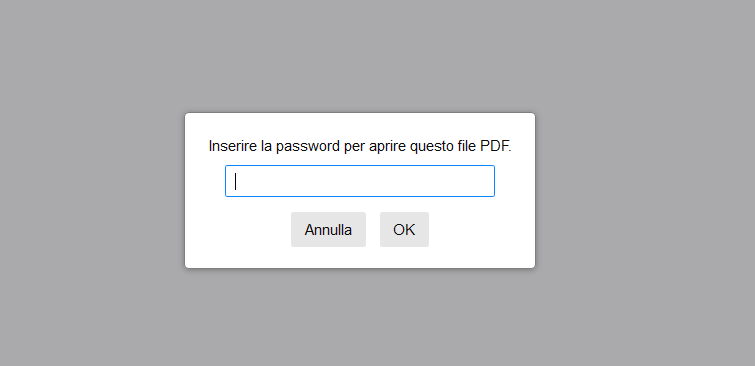

Abbiamo dato una occhiata anche alla gestione delle password. Se da un lato abbiamo trovando dei file PDF protetti da password, contenenti presumibilmente credenziali di accesso, da un altro abbiamo trovato utenze e password predicibili banali, alcune tra queste contenente le TOP10 password più conosciute come “12345678”.

Molto tempo fa riportammo che gli ospedali sarebbero divenuti “le galline dalle uova d’oro” per il cybercrime, in quanto il rischio non è solo inerente la perdita dei dati, ma anche la vita delle persone. I criminali lo sanno bene che la velocità di azione di un ospedale risulta essenziale, ma sappiamo anche che gli ospedali hanno un” postura cyber” da rivedere in modo profondo.

Purtroppo sono molte le organizzazioni ospedaliere colpite dagli incidenti di sicurezza e soprattutto il ransomware risulta il vettore di attacco principalmente utilizzato.

La Lista delle organizzazioni sanitare colpite, dove ne conosciamo le rivendicazioni della PA si allunga sempre di più giorno dopo giorno:

Purtroppo l’Italia sembra non aver ancora compreso l’importanza strategica a livello di sicurezza nazionale di queste infrastrutture. Tali infrastrutture vengono continuamente bersagliate dal cybercrime e devono essere protette per garantire la salute delle persone.

Dalle nostre analisi condotte sui dati esfiltrati dalle infrastrutture IT dell’azienda ospedaliera di Verona, sono presenti molti dati che devono essere analizzati per comprendere pienamente il reale impatto. Dalla analisi preliminari, abbiamo riscontrato che moltissimi dati contenuti sono afferenti a diversi anni fa.

Anche relativamente alle analisi cliniche condotte nei laboratori dell’azienda, molti di questi dati sono del 2023 ma molti altri sono provenienti da altri laboratori di altre aziende cliniche private e pubbliche e non sono strutturati all’interno delle directory ma frammentati. Probabilmente ad essere stata colpita è una parte dell’infrastruttura dedicata non principalmente alle analisi cliniche. Con buona probabilità, proprio questa carenza di dati sensibili all’interno del databreach non ha portato alla conclusione della vendita a 10 bitcoin prevista da Rhysida nei 6gg programmati.

In sintesi la violazione di Rhysida è di rilievo, tenendo anche conto la situazione in cui versano le infrastrutture IT delle organizzazioni sanitarie italiane. A nostro avviso tale incidente informatico non può essere paragonato a quanto successo alla ASL1 Abruzzo oppure alla ULSS6 di Padova, che di fatto – a nostro avviso – sono state le più gravi violazioni di sicurezza informatica subite dagli ospedali in Italia.

Sicuramente questo è un ulteriore tassello che si aggiunge agli incidenti informatici che colpiscono gli ospedali italiani e la PA che non deve essere preso sotto gamba, ma occorre rafforzare tali organizzazioni sia a livello di effort che a livello di capacità di gestire e proteggere le infrastrutture informatiche.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…