Un nuovo attacco informatico è avvenuto alle infrastrutture della pubblica amministrazione. Questa volta il crimine informatico ha colpito la Ulss 6, ovvero l’Unità locale socio sanitaria di Padova.

Come di consueto, cerchiamo di ricostruire gli eventi di questo incidente di sicurezza informatica dalle fonti pubbliche con questa Timeline.

Dalle prime notizie che iniziano a diffondersi in rete, sembra che i criminali informatici abbiano avuto accesso alla rete bloccato la maggior parte dei server dell’infrastruttura IT dell’azienda sanitaria locale, attraverso un doppio attacco ransomware.

Immediatamente, alle ore 08:21, la ULSS6 tramite Facebook, invia un comunicato che riporta quanto segue:

“L’Ulss 6 Euganea informa che nella notte si è verificato un attacco hacker, che ha comportato il blocco della maggior parte dei server, compromettendone la fruibilità. Stiamo intervenendo con la massima celerità con tutti i nostri tecnici informatici al fine di ripristinare il prima possibile i servizi. L’operazione richiederà alcune ore e ci scusiamo anticipatamente per il disagio, non dovuto alla nostra volontà”.

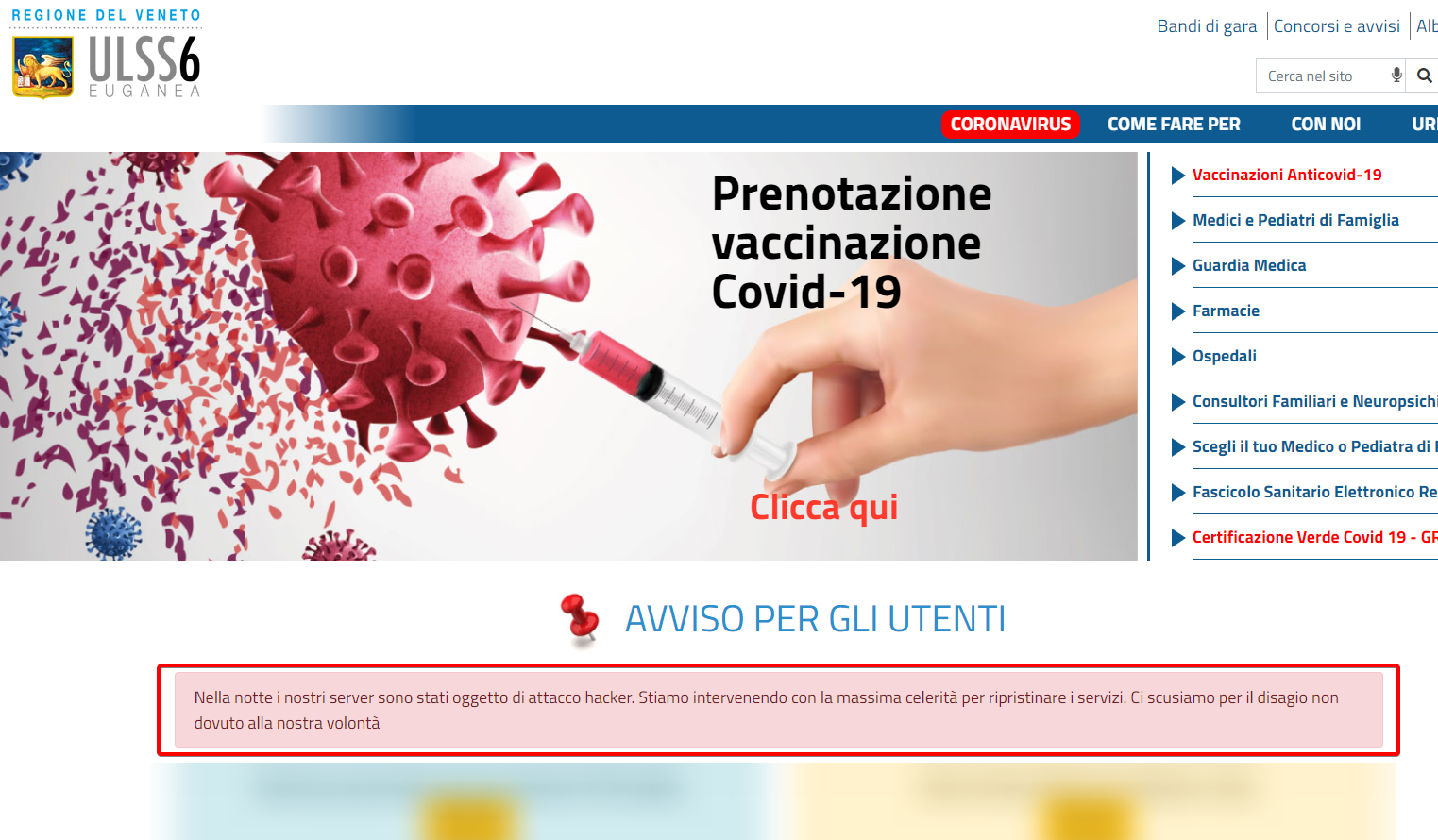

Subito dopo, intorno alle ore 10:00, compare sul sito dell’Unità locale socio sanitaria un comunicato che riporta:

“Nella notte i nostri server sono stati oggetto di attacco hacker. Stiamo intervenendo con la massima celerità per ripristinare i servizi. Ci scusiamo per il disagio non dovuto alla nostra volontà”

Home page della ULSS6 alle ore 14:35 del 03/12/2021

E anche attraverso un comunicato stampa che riporta:

“Stiamo intervenendo con la massima celerità con tutti i nostri tecnici informatici al fine di ripristinare il prima possibile i servizi. L’operazione richiederà alcune ore e ci scusiamo anticipatamente per il disagio, non dovuto alla nostra volontà”

Sono sospesi Cup, punti prelievi, nuove registrazioni dei pazienti, il sistema dei laboratori, alcuni punti tamponi e gli hub vaccinali e che ha reso impossibile accedere alle banche dati e inviare informazioni alle piattaforme sanitarie.

Sicuramente non basteranno solo alcune ore per ripristinare l’infrastruttura colpita.

Si inizia a parlare di cryptolocker, quindi di ransomware, anche se non è conosciuto ne il ceppo e sembrerebbe che la richiesta di riscatto non sia ancora stata presentata dagli attaccanti.

Immediatamente è stata allertata la Polizia Postale, che sta già indagando sull’accaduto.

I disagi iniziano ad essere tanti. Ma gli esperti IT della Ulss6, per poter minimizzare l’impatto del ransomware, hanno spento alcuni servizi e nella notte hanno predisposto una nuova infrastruttura server, isolata e parallela, dove si stanno riattivando tutti gli applicativi.

Sono 60 i tecnici al lavoro per minimizzare i danni dell’incidente informatico, operatori Ulss e collaboratori esterni che stanno operando su tutti i presidi (ospedali e distretti) per bonificare tutte le macchine o certificare quelle “pulite”.

I punti tampone e i centri vaccini hanno ripreso a funzionare, anche se molti padiglioni stanno lavorando con “carta e penna”.

Si riscontrano ancora problemi al pronto soccorso, nelle radiologie, nei cup, nei punti prelievi e nei laboratori analisi dove le varie equipe stanno concentrando in via prioritaria i loro interventi.

Disagi anche nella sanità territoriale a partire dai medici di medicina generale che non riuscivano a inserire le richieste per i tamponi di tracciamento nel sistema oltre a disagi nelle farmacie, dove non comparivano i medicinali da consegnare.

Intanto nel territorio, sono più di ottocento i positivi delle ultime 24 ore a Padova e provincia ma stanno riprendendo anche le vaccinazioni che nella giornata di giovedì hanno toccato cifre che non si vedevano da tempo: 9200 complessive con 650 prime dosi.

Intanto l’assessora regionale alla Sanità, Manuela Lanzarin ha riportato che si tratta di un:

“Caso isolato, tecnici al lavoro per il ripristino”

Anche in questa giornata, i sanitari stanno facendo del loro meglio per contrastare il blocco delle infrastrutture IT, dovute all’attacco ransomware.

Moduli, carta e penna, è l’attrezzatura sicuramente non tecnologica, ma che sempre funziona in casi come questo.

Sicuramente sono momenti difficili per il personale sanitario della ULSS6, a cui va il grazie del direttore generale:

“Per fortuna la sanità è fatta da relazioni e quindi da medici, infermieri e da operatori che lavorano indipendentemente dal sistema informatico. Ed è importante sottolinearlo in quanto il pronto soccorso, le vaccinazioni e tutto quello che stiamo facendo, anche se in maniera più lenta in quanto i computer ci aiutano, lo stiamo comunque facendo”.

Dalle ultime notizie, sembra che una richiesta di riscatto sia pervenuta all’amministrazione della USLL6, anche se non è ancora conosciuto il valore richiesto.

Come al solito, il pagamento richiesto è in criptovaluta e si inizia inizia a parlare di dati esfiltrati, anche se ancora non è nota ne la quantità e ne la cyber-gang che ha sferrato l’attacco.

Come RHC ad oggi, abbiamo analizzato i DLS più conosciuti, ma non c’è traccia di questo incidente di sicurezza informatica.

Dal punto di vista delle prestazioni socio-sanitarie, allo stato attuale funzionano i punti tampone e i centri vaccinali pur con rallentamenti. I problemi persistono nei poli di Pronto soccorso, il Cup, le Radiologie, il Laboratorio Analisi, i Punti prelievi.

“E’ in essere la collaborazione stretta con l’Azienda ospedaliera Università di Padova e con il privato accreditato, ai quali vengono convogliati i casi indifferibili. Ove non supportati da reti informatiche esterne, l’Azienda procederà provvisoriamente alla registrazione manuale su supporto cartaceo, che potrà creare inevitabili rallentamenti”

aggiunge l’Ulss, che ringrazia

“sin d’ora, oltre all’Azienda Ospedale Università di Padova ed al privato accreditato per il supporto in questa fase critica, tutti i tecnici informatici e tutti gli operatori che, negli ospedali, nei distretti, a livello territoriale e di assistenza domiciliare, stanno compiendo un ulteriore grande sforzo, in questo periodo già gravato dall’emergenza pandemica”.

il direttore generale dell’Ulss 2, Francesco Benazzi, ha detto:

“Abbiamo fatto il punto della situazione e cercato il modo migliore per rinforzare le nostre difese informatiche. sappiamo quanto sia importante in questa epoca”.

Allo stato attuale oltre un terzo delle postazioni di lavoro sono state controllate e sono pronte per essere ripristinate, non appena i sistemi centrali saranno considerati affidabili e avviati in sicurezza. Le riattivazioni seguiranno un piano di priorità monitorato costantemente dall’Unità di Crisi.

Sul fronte dell’assistenza socio-sanitaria permangono criticità nei Call Center, negli sportelli CUP, nelle cartelle cliniche informatizzate, nelle ricette dematerializzate, nelle attività di contact tracing (tracciamento dei positivi).

Per quanto riguarda i poli di Pronto soccorso, le Terapie intensive, i reparti ordinari, le visite ambulatoriali, le attività dei distretti socio-sanitari, l’assistenza domiciliare, si sta procedendo con modalità alternative che prevedono il supporto cartaceo.

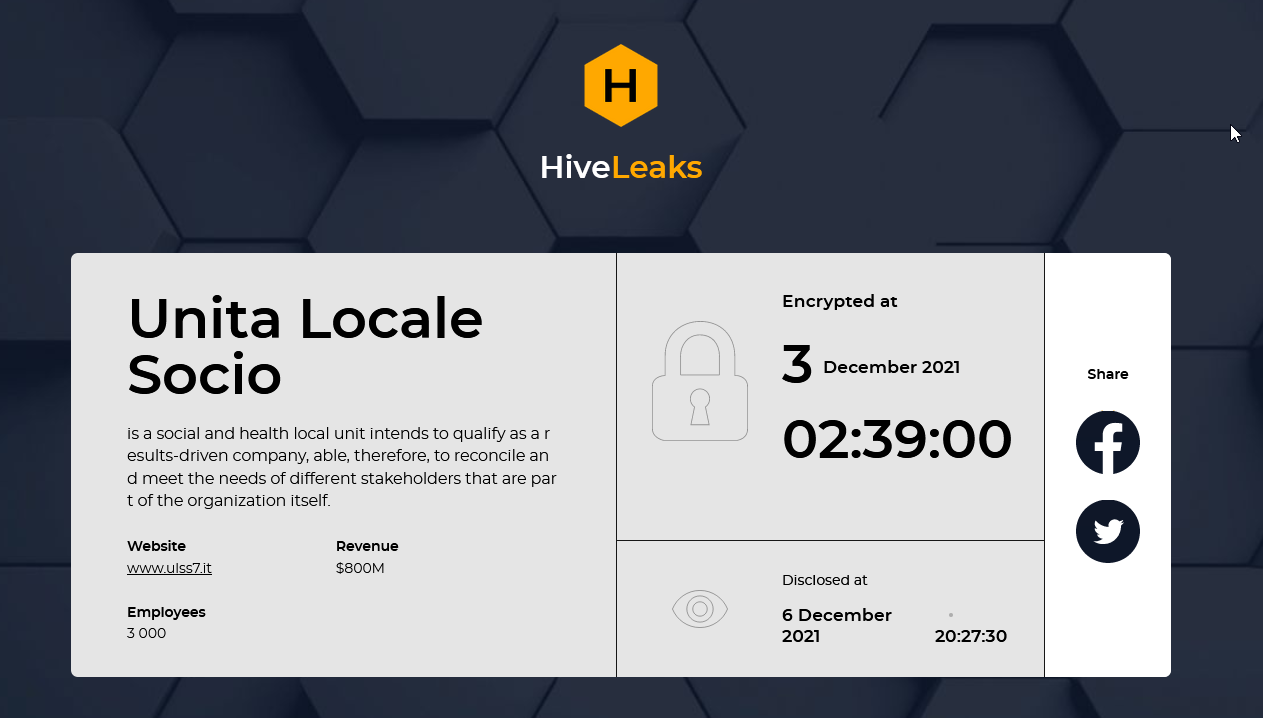

Nella giornata di oggi, 6 dicembre, finalmente si è scoperta la cyber-gang che ha cifrato i contenuti della ULSS6.

Si tratta di HiveLeaks, che ha richiesto 800.000 euro di riscatto, riportando che a breve verranno pubblicati i dati. Di seguito viene riportata la schermata del DLS (data leak site) di Hive catturata poco fa dal dark web.

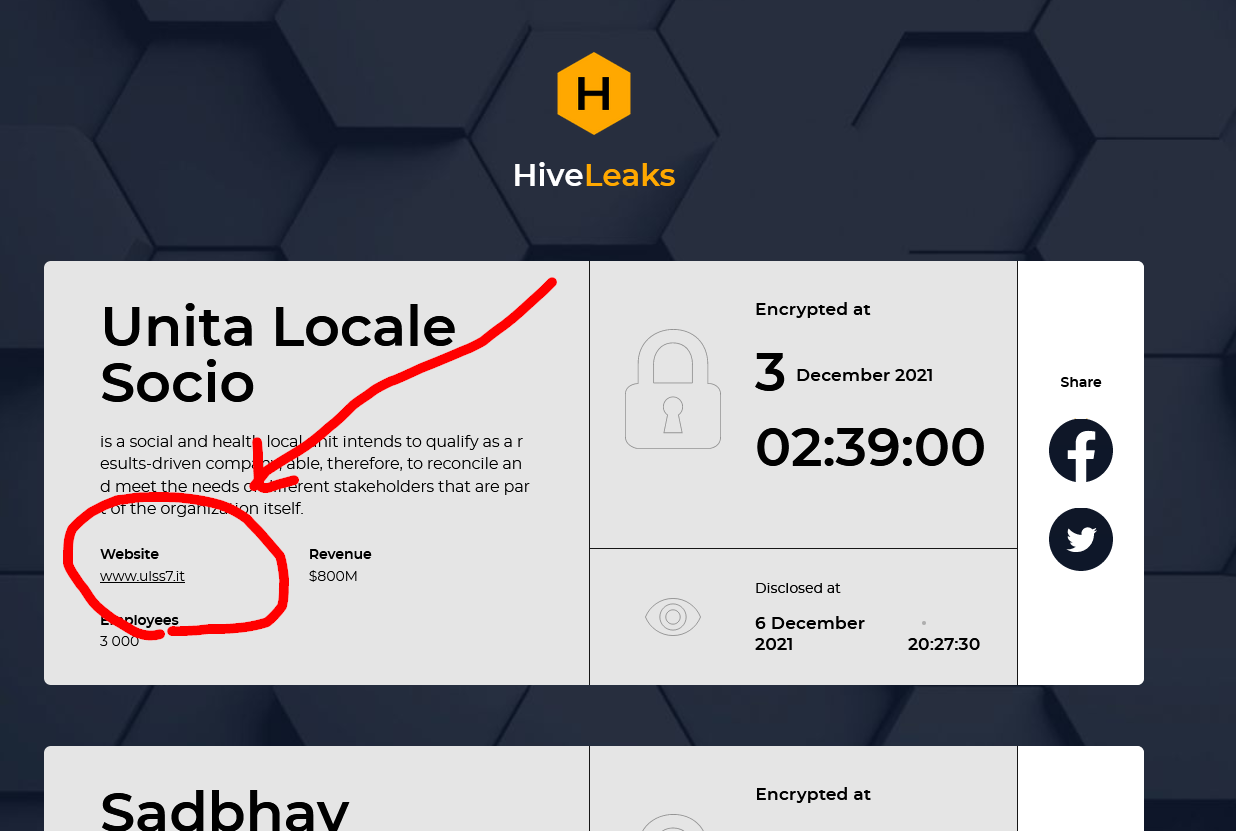

Mentre siamo in attesa della pubblicazione dei dati relativi all’attacco ransomware svolto dalla cyber gang HiveLeaks che nel tardo pomeriggio di ieri ha pubblicato questa news all’interno del loro DLS nel dark web, assistiamo a qualcosa di strano, che ci era sfuggito nella giornata di ieri.

Andando a guardare bene nella news, il link che viene proposto, rimanda al sito www[.]ulss7[.]it, che di fatto è un sito con il logo della ULSS2 e non dell’azienda sanitaria locale ULSS6, che al momento è alle prese con l’attacco ransomware.

Si potrebbe pensare infatti ad un movimento laterale da parte della cyber gang all’interno delle infrastrutture sanitarie, ma anche ad un errore da parte della cyber-gang stessa.

Rimaniamo in attesa quindi di scoprire, anche attraverso i dati che verranno pubblicati, di cosa si tratta e soprattutto se sono afferenti alla ULSS6.

A sette giorni dall’attacco ransomware avvenuto il 3 dicembre, la Ulss 6 Euganea ha ancora grandi problemi che non consentono di fornite ad un bacino di circa 900mila persone i servizi richiesti, che restano parziali ed affidate a supporti cartacei.

Inoltre, è stata confermata la chiusura fino al 9 di dicembre di tutti i punti prelievo della Ulss 6 Euganea, la quale ha riportato:

“Per urgenze, gli assistiti possono rivolgersi all’Azienda Ospedaliera di Padova (Via San Massimo o Ospedale S. Antonio) o ai laboratori privati accreditati”.

Al momento soltanto un terzo dei computer sono stati bonificati. E questo comporta un effetto domino sulla gestione dei tamponi che sembra destinato a durate per altre due settimane.

Si sono salvati i vaccini anti Covid perché appoggiati a una rete esterna e al circuito di prenotazioni che fa riferimento alla Regione Veneto.

Dall’attacco informatico del 3 di dicembre scorso alla ULSS6 di Padova, dopo 8 giorni dall’avvio dell’infezione del ransomware HiveLeaks, dobbiamo avviare delle importanti riflessioni sul danno causato e su come sarebbe stato possibile prevenirlo oltre ai danni causati alla Sanità italiana.

Al momento, le conseguenze sono disastrose. Inoltre, da fonti non ufficiali pervenute a RHC, sembrerebbe che i backup erano in azione, ma essendo inline sono stati cifrati dall’attività del ransomware.

Il backup in linea è un backup a caldo, eseguito mentre il database è aperto e disponibile per l’utilizzo da parte degli utenti (attività di lettura e scrittura), pertanto un eventuale minaccia può accedere al sistema di backup o ai suoi dati e cifrare i suoi contenuti.

Il backup offline è un backup a freddo è un backup eseguito mentre il database è offline e non è disponibile per i suoi utenti. I backup a freddo viene una volta eseguito può essere archiviato su dispositivi quali CD/DVD, un disco rigido o un’unità di rete.

D’altra parte, il vantaggio di questo metodo di backup è la consistenza dei dati: i dati non possono essere modificati o cambiati mentre è in corso il backup perché gli utenti non possono accedere al sistema nel momento in cui viene eseguito il backup ed inoltre, qualora il backup venga eseguito su supporti di archiviazione disconnessi dalla rete, consentono una protezione dal ransomware in quanto non può accedervi e cifrare i suoi contenuti durante un attacco.

L’incidente informatico alla ULSS6, ha creato seri danni alle infrastrutture IT e molti dati riguardanti le vaccinazioni e i tamponi del covid sono andati persi, probabilmente per sempre.

Inoltre, ad oggi non è possibile emettere ricette dematerializzate, non possono essere inseriti i dati relativi agli isolamenti domiciliari da covid, sono stati chiusi i punti prelievo e bloccate le prenotazioni specialistiche.

Tutto questo fa pensare che ci vorrà ancora tempo per ripristinare tutto e ristabilire una normalità, nel mentre gli operatori stanno procedendo con “carta e penna”, di fatto rallentando in maniera significativa le attività dell’unità sanitaria.

Ma sempre nella giornata dell’11 dicembre, alle 19:00 un messaggio compare sul profilo facebook della ULSS6 che riporta quanto segue:

✅ ULSS 6 EUGANEA, DOPO L’ATTACCO HACKER LA RETE INFORMATICA RIPARTE! ✅

???? Nel ringraziare gli oltre sessanta informatici e tecnici che stanno lavorando giorno e notte per ristabilire le connessioni danneggiate da un attacco hacker vile e criminale, rendiamo noto che il sistema informatico dell’Ulss 6 Euganea è stato bonificato e si sta procedendo all’avvio graduale dei servizi.

✔️ Già avviata oggi in sicurezza la rete interna dei sistemi informativi di Pronto Soccorso, dei sistemi informativi di Pronto Soccorso, dei reparti ospedalieri e delle sale operatorie.

???? E il lavoro della task-force continua.

In sintesi, la task-force sta gradualmente ripristinando le macchine danneggiate, anche se ancora non si è assistito a nessuna fuoriuscita di informazioni dal DLS di HiveLeaks, cosa che attendevamo da 6 di dicembre. Ovviamente in questo caso, diversamente dalla Regione Lazio, è stata pubblicata la notizia da parte della cyber-gang.

Pertanto il modo con cui verranno trattati i dati esfiltrati, saranno un chiaro indicatore se è stato o meno pagata la richiesta di riscatto.

Sembrerebbe che lentamente la situazione si stia riprendendo, a più di 13 giorni dell’attacco informatico subito dalla ULSS6 di Padova.

“Siamo usciti con le ossa rotte dall’attacco hacker di Padova, ma non ci vengano a chiedere riscatti: non diamo nulla a nessuno, con noi perdono solo tempo”.

Questo è quanto ha riportato Luca Zaia, presidente della Regione Veneto commentando il raid informatico del 2/3 dicembre.

“Non è stato una passeggiata e non lo è tuttora”

Questo a confermare il lavoro della task force riportato nel post di Facebook

“ne siamo usciti con le ossa rotte. Sono veramente entrati nei gangli del software, ma annuncio: che non ci vengano a chiedere riscatti, bitcoin o altro, perché non diamo nulla a nessuno, con noi perdono solo tempo”

Il percorso per il ripristino dell’intero sistema IT, dopo un danno come questo è lungo ma piano piano si iniziano a vedere i primi risultati.

Dopo l’attacco hacker del 3 dicembre scorso oggi, lunedì 20 dicembre, riaprono alcuni punti prelievo di Padova per le sedi di: Complesso Socio Sanitario ai Colli, Cadoneghe, Piazza Mazzini, Limena, Noventa Padovana, Rubano, Schiavonia (Monselice), Albignasego e Piove di Sacco. Martedì riapre la sede di Villatora di Saonara.

Le persone che si erano già prenotate possono accedere. Nuove prenotazioni saranno possibili a breve. Continua il lavoro dei tecnici per far tornare alla normalità quanto prima la situazione.

Abbiamo parlato molto su questo blog dell’incidente informatico avvenuto alla ULSS6 di padova ad inizio di Dicembre, redigendo la consueta Timeline che riporta giorno per giorno gli eventi di questo catastrofico incidente di sicurezza.

Abbiamo visto quanto è complesso ripristinare un sistema IT compromesso da un ransomware e quanti danni può causare quando ad essere colpito è un ospedale.

Ma da quanto si legge su Vicenza Today, sembrerebbe che tutto quello che conosciamo fino ad oggi è una piccola parte dell’incidente in quanto tutto questo nasce da molto lontano.

Infatti, sono giorni che la Polizia Postale sta setacciando alcune provincie venete alla ricerca di prove in quanto sarebbero vicentini, molti degli informatici che lavorano al comparto IT della Ulss6 Euganea, appartenenti a ditte e subappalti.

Da quanto si è venuto a conoscenza, gli investigatori della Postale assieme a 60 esperti, avrebbero descritto questo caso come “difficilissimo”, ovvero dare la caccia ai pirati informatici in questo colpo perfettamente riuscito perché il blocco dei diversi servizi infettati dal ransomware e la richiesta di riscatto di 3,5 milioni di dollari sembrerebbe solo una piccola parte del caso.

Si parla di una colossale mole di dati ultra sensibili e di credenziali di accesso il cui valore di mercato è incalcolabile. Apparati legati a potenze straniere, gruppi assicurativi, colossi della sanità privata, malintenzionati che hanno agito per supportare illegalmente soggetti coinvolti in vari contenziosi legali, cartelli di criminali cibernetici.

E questi dati così sensibili potrebbero essere la vera finalità dell’attacco informatico per il quale ci sono già tre certezze.

Intanto, tutto questo sarebbe finito in un dossier nelle mani di alti funzionari del Dis (anche per eventuali implicazioni o aggressioni che hanno avuto origine all’estero) ovvero il dipartimento che presso la Presidenza del consiglio dei ministri coordina la sicurezza nazionale.

Sullo sfondo rimane lo scenario che era stato tratteggiato in un approfondimento del 12 agosto quando Vicenzatoday.it parlò di «un paper» dei servizi segreti in cui la sanità veneta veniva indicata tra i perimetri più a rischio dopo l’attacco hacker patito dalla Regione Lazio.

In quello stesso frangente il vicentino Carlo Alberto Sartor, un consulente molto noto nel ramo della sicurezza informatica preconizzò un possibile attacco alla sanità veneta. Attacco che poi si è puntualmente materializzato.

“Qui il punto – spiega un funzionario della Regione Veneto che chiede l’anonimato – non è tanto dire al pubblico che i servizi sono stati ripristinati, ma spiegare ai cittadini contribuenti perché nonostante le avvisaglie l’attacco sia andato a segno. Di questa cosa non parla nessuno perché questi temi urtano la sensibilità di ambienti trasversali alle forze politiche”

Inizia un altro anno e scopriamo chi è stata la cyber gang che ha violato la ULSS6 di Padova, dopo circa un mese dall’attacco informatico, uno tra i più gravi che ha subito la sanità italiana, bloccando per settimane alcuni dei servizi essenziali utilizzati dalla popolazione.

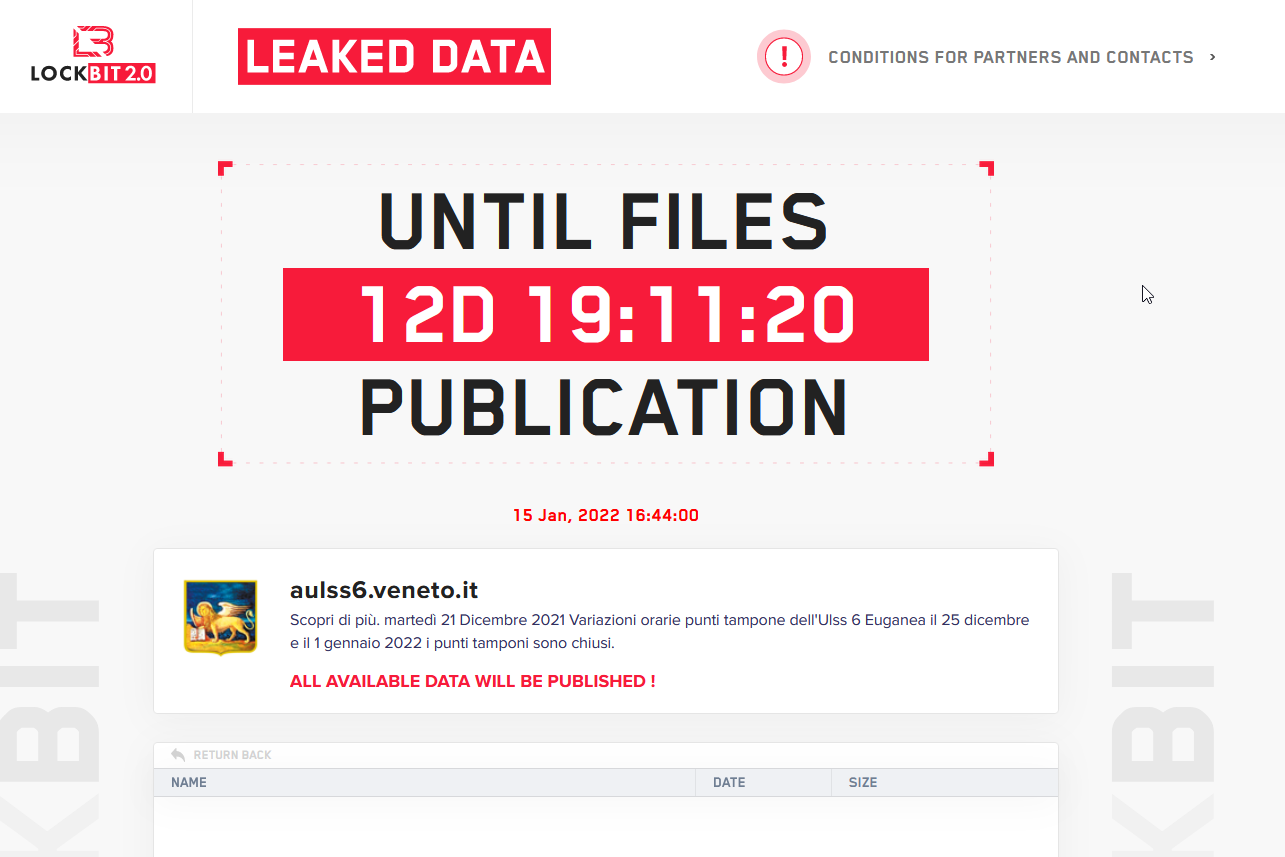

Lockbit 2.0, ha pubblicato nella giornata di ieri, un post che riporta che i dati dell’azienda sanitaria, saranno resi pubblici il 15 di gennaio alle 16:44 ora UTC, riportando quanto segue:

“Scopri di più. martedì 21 Dicembre 2021 Variazioni orarie punti tampone dell’Ulss 6 Euganea il 25 dicembre e il 1 gennaio 2022 i punti tamponi sono chiusi.”

In effetti ancora non era ben chiaro quale fosse stato il ransomware che ha crittografato le infrastrutture della ULSS6. Precedentemente avevamo parlato del ransomware HiveLeaks che il 6 di dicembre aveva riportato un post contraddittorio, riferendosi ad un domino differente ovvero www[.]ulss7[.]it, riportando un valore del riscatto pari ad 800.000 dollari.

La cosa strana è stata, che seppur sul sito ci fosse una data della pubblicazione dei file, tali file non sono mai stati resi pubblici lasciando dei forti dubbi sull’esattezza della cyber-gang che ha sferrato l’attacco.

A questo punto è lecito pensare che le trattative sono andate per le lunghe e che LockBit e la ULSS6 non abbiano trovato un accordo e che quindi non avendo pagato il riscatto, tutti i dati esfiltrati si riverseranno nel web.

Ora non ci resta che attendere il 15 gennaio per comprendere di che dati si tratti.

Dopo l’avvio del “countdown” da parte di Lockbit 2.0 sul suo DLS nella giornata di ieri, l’Authority ha chiesto delle spiegazioni in relazione alla violazione.

Finalmente, dopo più di un mese c’è l’interesse da parte del Garante per la protezione dei dati personali in questo incidente informatico complesso e con conseguenze importanti.

Infatti, è stata aperta una istruttoria per il data breach in relazione all’attacco informatico ai danni della Usl 6 Euganea da parte del Garante per la protezione dei dati personali, il cosiddetto Garante della privacy.

Un procedimento che mira a verificare se i dati in possesso dell’Usl erano adeguatamente protetti e se si è fatto tutto il possibile per evitare che fossero “sequestrati” ed eventualmente diffusi dai criminali informatici.

Il presidente Zaia, dopo essere stato avvertito della possibile fuga dei dati da parte della cyber gang Lockbit 2.0 prevista per il 15 di gennaio ha riportato quanto segue:

“Non paghiamo riscatti, d’altronde non possiamo neppure farlo”.

Ora il problema si fa grosso, in quanto non sappiamo con precisione

Ora dobbiamo aspettare in quanto oltre al problema della cifratura si aggiunge il databreach, e se tra questi dati, come presumibilmente si può pensare ci sono cartelle sanitarie e altre informazioni di questa natura, la cosa potrebbe diventare terribilmente pericolosa.

“Se non prendono il riscatto pubblicano i dati? Cosa è una ritorsione? Noi non ne sappiamo nulla”

Ha riportato Zaia indignato in conferenza stampa, facendo comprendere che fino ad oggi non abbia ancora appreso il ransomware come funzioni.

La cosa più inquietante, come sempre abbiamo riportato, è il silenzio assordante che si avverte tra i manager della sanità veneta, cosa che abbiamo già toccato con mano durante l’incidente informatica alla Regione Lazio.

Luciano Flor, giustamernte riporta che “le indagini sono in corso”, mentre il direttore generale dell’Usl 6 Paolo Fortuna risponde “no comment”. Un silenzio imbarazzante al quale oramai siamo abituati durante gli incidenti informatici, silenzio che non fa bene al paese e che speriamo faccia riflettere le persone, i malati, e soprattutto gli elettori.

Nella giornata di oggi, Alessandro Zan, deputato padovano PD ha riportato quanto segue:

“L’attacco hacker subito dall’Ulss 6 di Padova ha risvolti inquietanti e pericolosi, in primis per la sicurezza e la salute dei cittadini padovani. Per questo nei prossimi giorni predisporrò una interrogazione parlamentare al ministro della sanità e al ministro della pubblica amministrazione affinché la vicenda sia chiarita nei dettagli e vengano accertate eventuali responsabilità e carenze, anche da parte della Regione che ha competenza in merito, nel predisporre adeguati livelli di sicurezza informatica. In tanti stanno pagando il prezzo dell’attacco, subendo ritardi pesanti nella prenotazione di visite, esami clinici e nel ritiro di referti. Nell’era digitale i dati sensibili sono bersaglio di speculazione ed è necessario prevedere da parte di tutta la pubblica amministrazione misure di difesa che garantiscano standard efficaci di difesa e la continuità dei servizi, particolare quelli della sanità. È impensabile che una intera ulss, per di più in questo momento di recrudescenza covid, sia bloccata, in balia di un attacco simile”

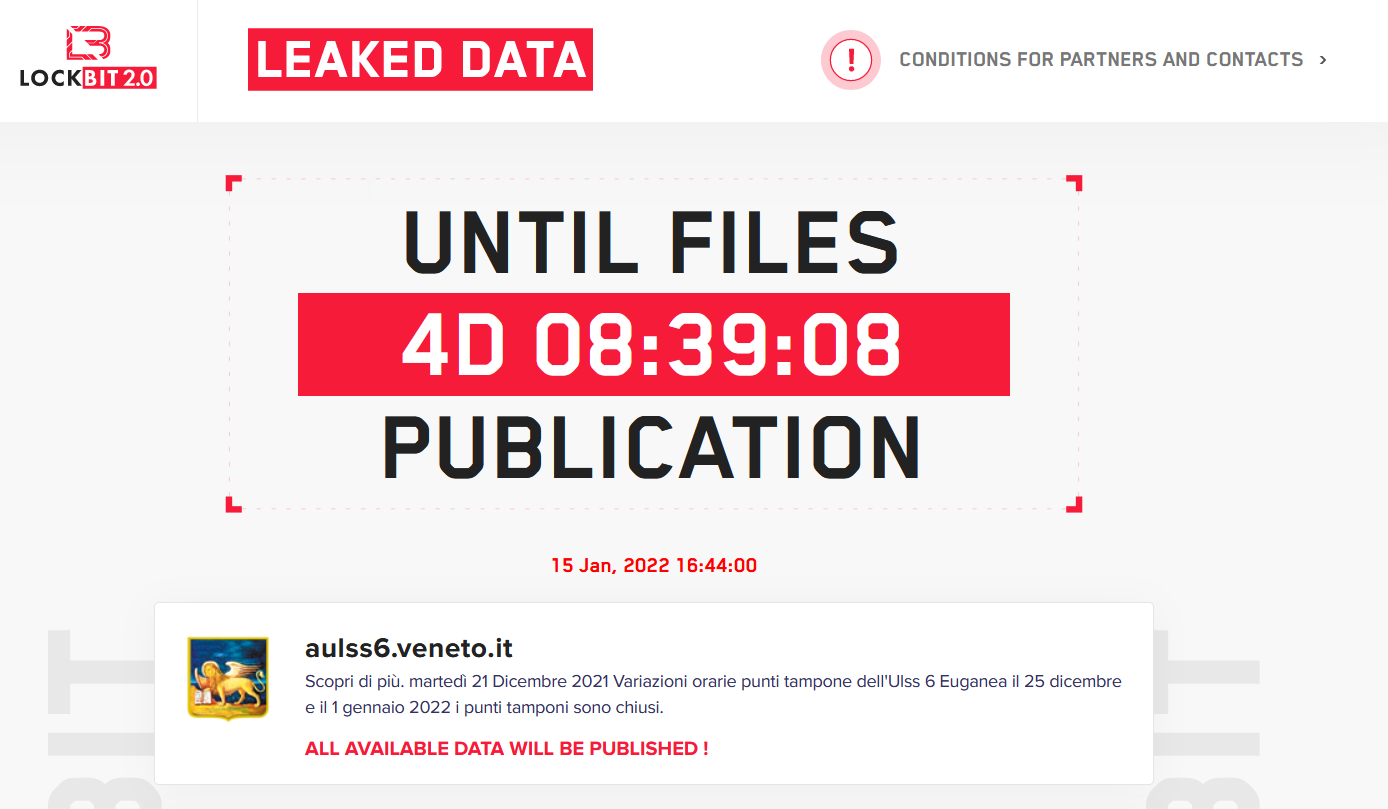

Ad oggi mancano 4 giorni alla pubblicazione dei dati di LockBit 2.0 relativi alla ULSS6 Euganea di Padova.

Il presidente Zaia recentemente ha riportato:

“Penso abbiano cartelle o dati sensibili in mano: non cediamo al ricatto”

Ovvero al pagamento degli 800.000 dollari richiesti da LockBit 2.0 per evitare la pubblicazione dei prima samples di dati.

Inoltre ha aggiunto:

“Il nostro sistema di protezione era assolutamente ad alti livelli, ma questi sono professionisti che riescono ad arrivare anche al Pentagono. Non si sa nulla di loro, se non che gli è mancata una informazione di base: qui da noi non paghiamo i riscatti”.

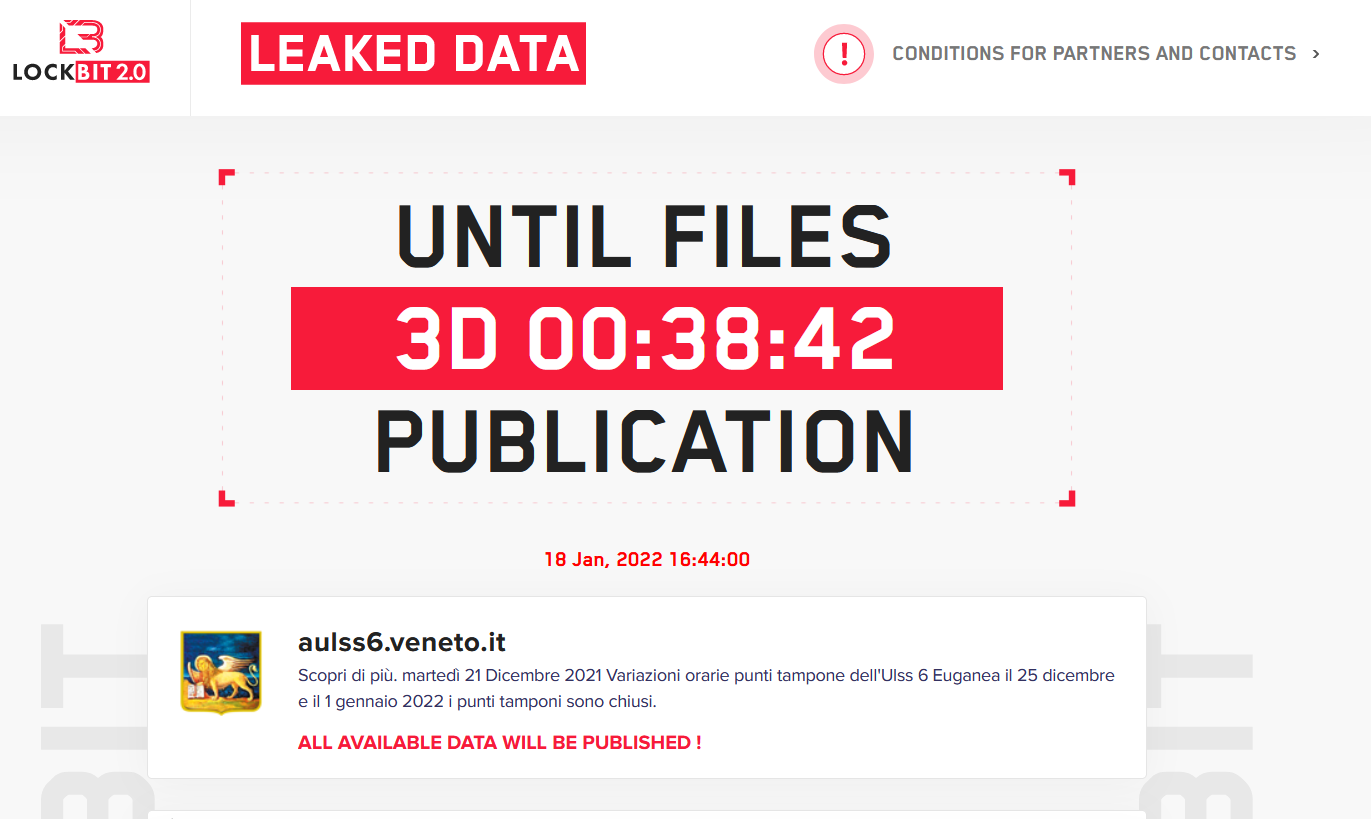

Lockbit ha posticipato il countdown di altri tre giorni per la pubblicazione dei dati della ULSS6 Euganea di Padova precisamente il 18 gennaio alle ore 16:44 UTC.

Siamo di fatto all’epilogo di questa vicenda che è durata circa 2 mesi e come riporta Lockbit (che è solita posticipare il countdown in incidenti di grossa caratura), staranno aspettando la certezza del mancato pagamento del riscatto.

A questo punto attendiamo il 16 gennaio per comprendere i dati esfiltrati dalla ULSS6, probabilmente simili a quelli pubblicati nel sample di 1,5GB da Sabbath ransomware della ASL Napoli 3 sud.

Occorrerebbe iniziare a riflettere su come evolvere l’infrastruttura IT della sanità italiana, cercando di avere una regia unica e una infrastruttura centralizzata, piuttosto che demandare i sistemi alle regioni con ovvie ricadute sulle competenze e sulla qualità dei sistemi stessi.

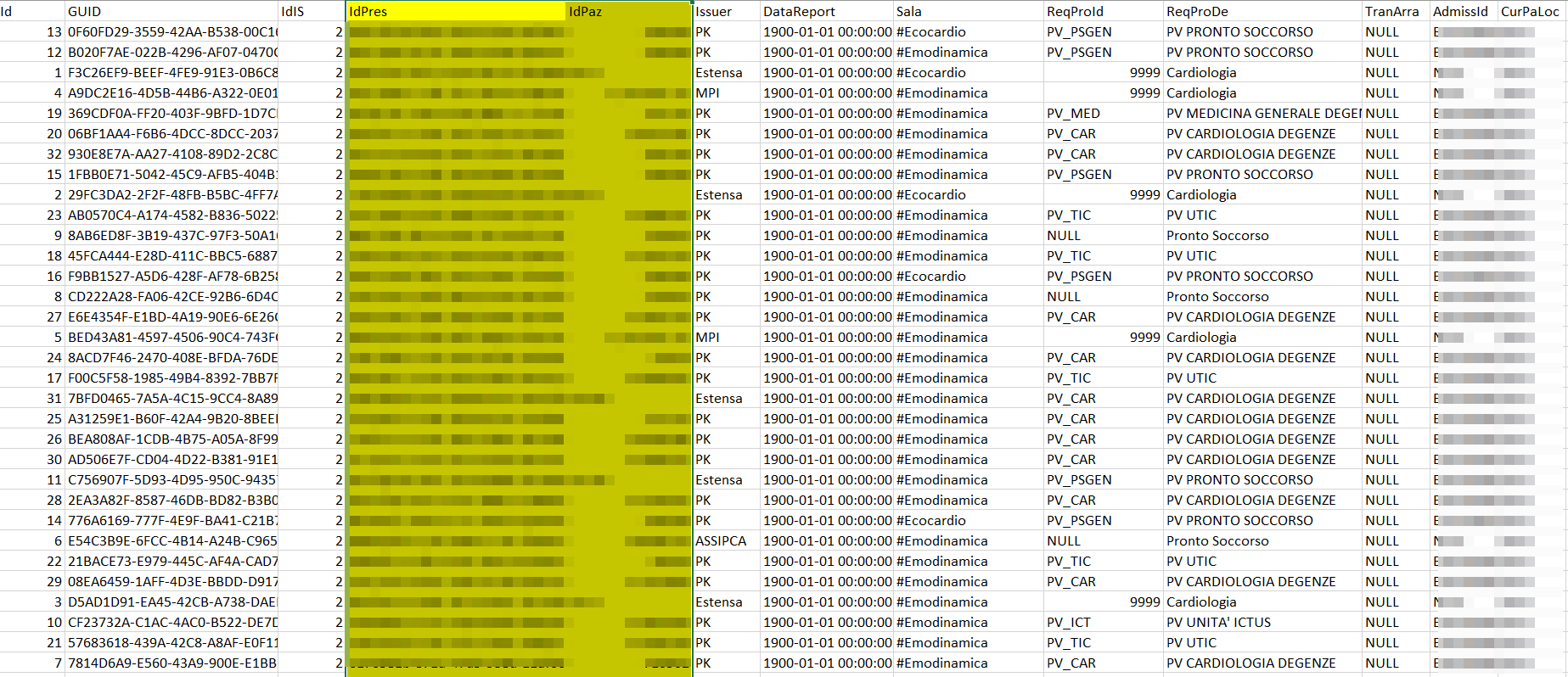

Nel pomeriggio, Lockbit a sorpresa dopo aver spostato il countdown al 18 gennaio, pubblica i dati. DI seguito riportiamo l’analisi svolta.

Le cartelle che vengono riportate all’interno del Data Leak Site riportano le date del 6 e del 7 dicembre, praticamente e precisamente i giorni di quando è avvenuto l’incidente ransomware all’azienda sanitaria locale veneta.

Andando ad esplorare le directory messe a disposizione sul data leak site (DLS) di LockBit, troviamo due directory che hanno come nome “ulss2” e “ulss3” che contengono circa 9.300 documenti.

Aprendo tali cartelle, troviamo al loro interno una lista presumibilmente delle macchine violate con al loro interno una ulteriore directory “data” con dentro i documenti esfiltrati.

I documenti sono moltissimi, in differenti tipologie quali pdf, documenti word, documenti excel e file json e possiamo svolgere solo una parziale analisi vista la vastità dei dati pubblicati.

Andando ad analizzare le informazioni, sono presenti moltissimi documenti che riportano alla gestione dell’ospedale, come ad esempio i “tamponi covid” svolti dai medici, infermieri e tutto il personale sanitario, i turni degli ospedalieri, modalità di gestione dell'”esecuzione esami in terapia intensiva”, le “Linee guida per la protezione dalle radiazioni ionizzanti”, i “cedolini paga” degli addetti all’ospedale, informazioni sul “Budget” dei reparti e molto altro ancora.

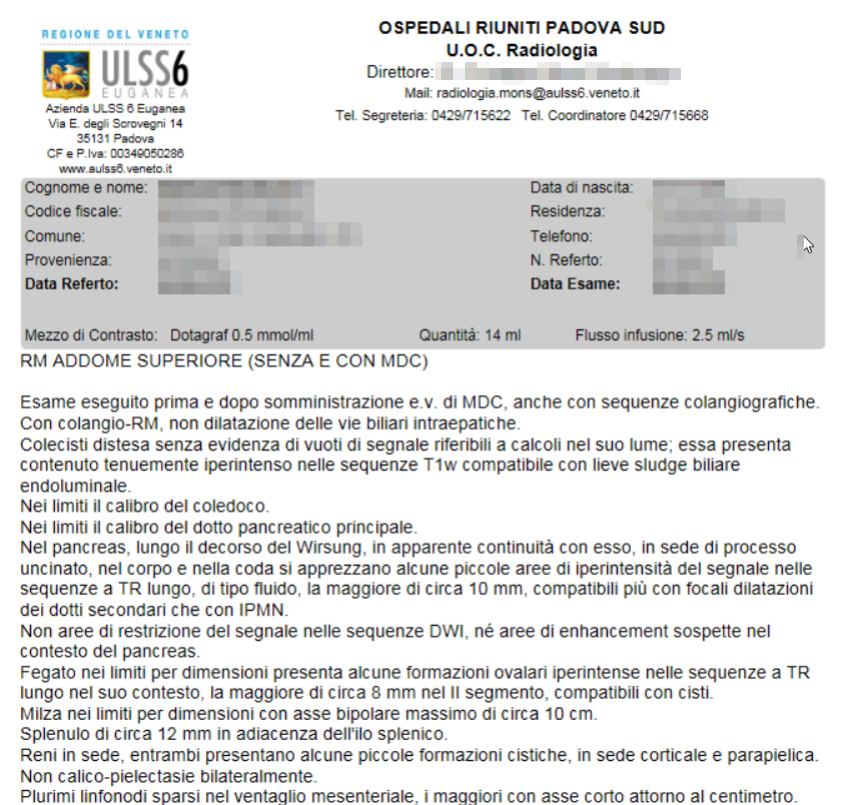

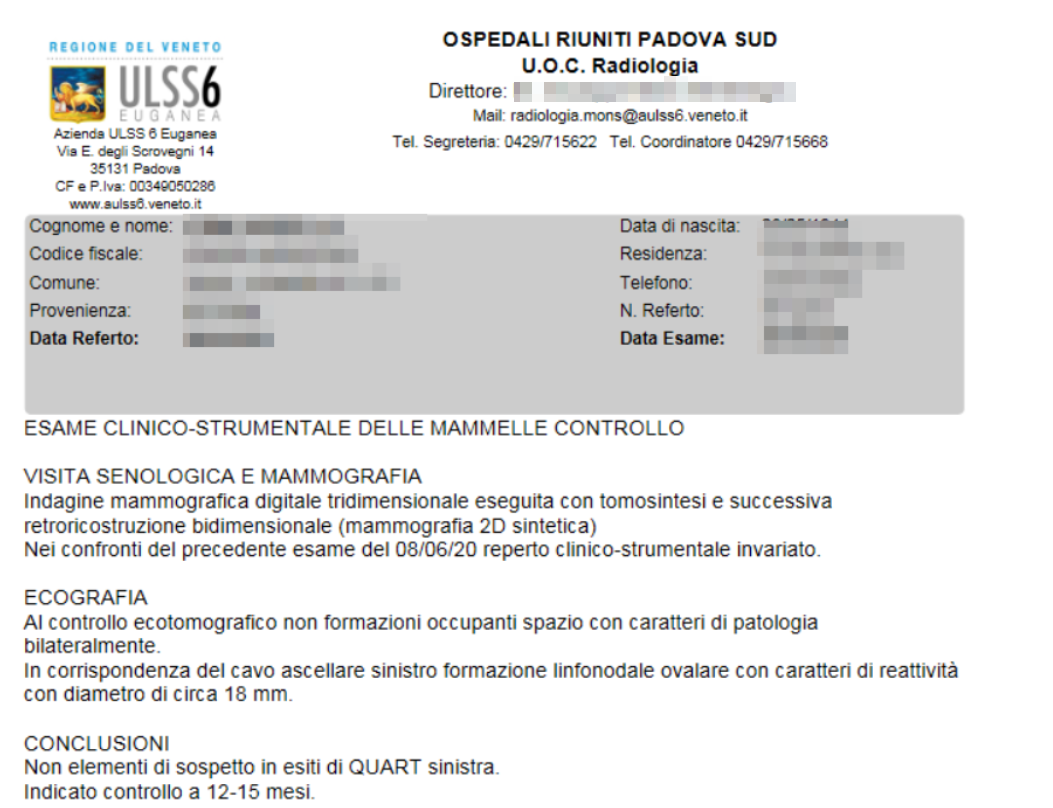

Relativamente ai pazienti, sono presenti moltissime informazioni sanitarie, quali ad esempio i referti medici svolti, come in questo caso nell’unità di radiologia.

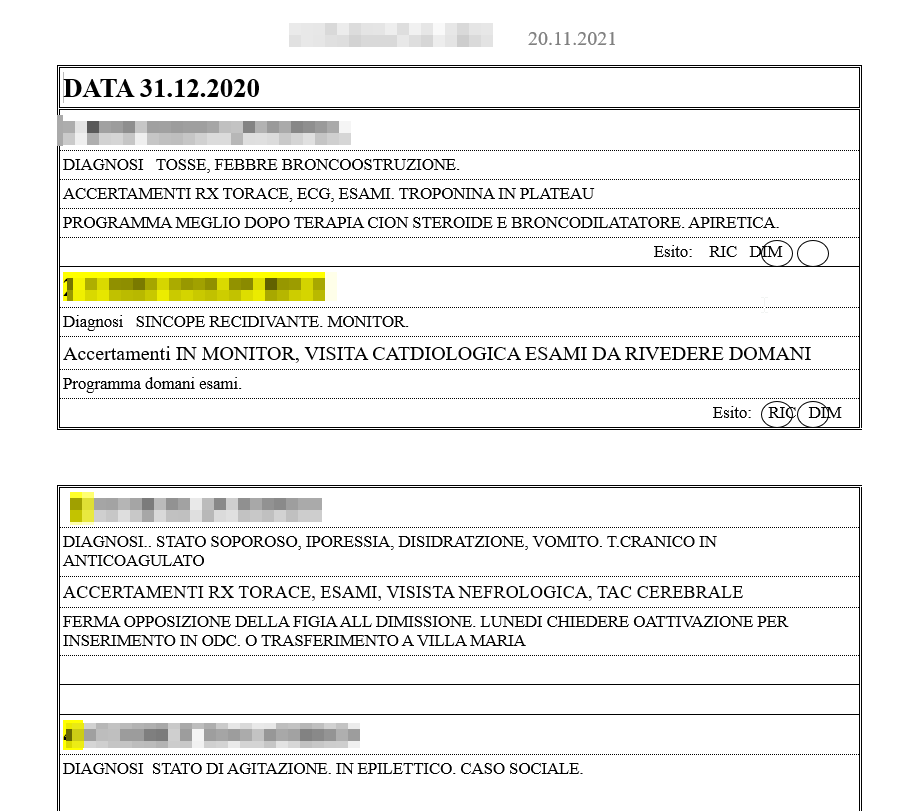

Inoltre sono presenti anche diagnosi svolte presumibilmente in pronto soccorso dove vengono riportate le informazioni dei pazienti.

E delle denunce all’autorità giudiziaria svolte direttamente dall’ospedale, che riportano anche la tipologia di aggressione subita, la data e il luogo, le persone coinvolte e i fatti accaduti.

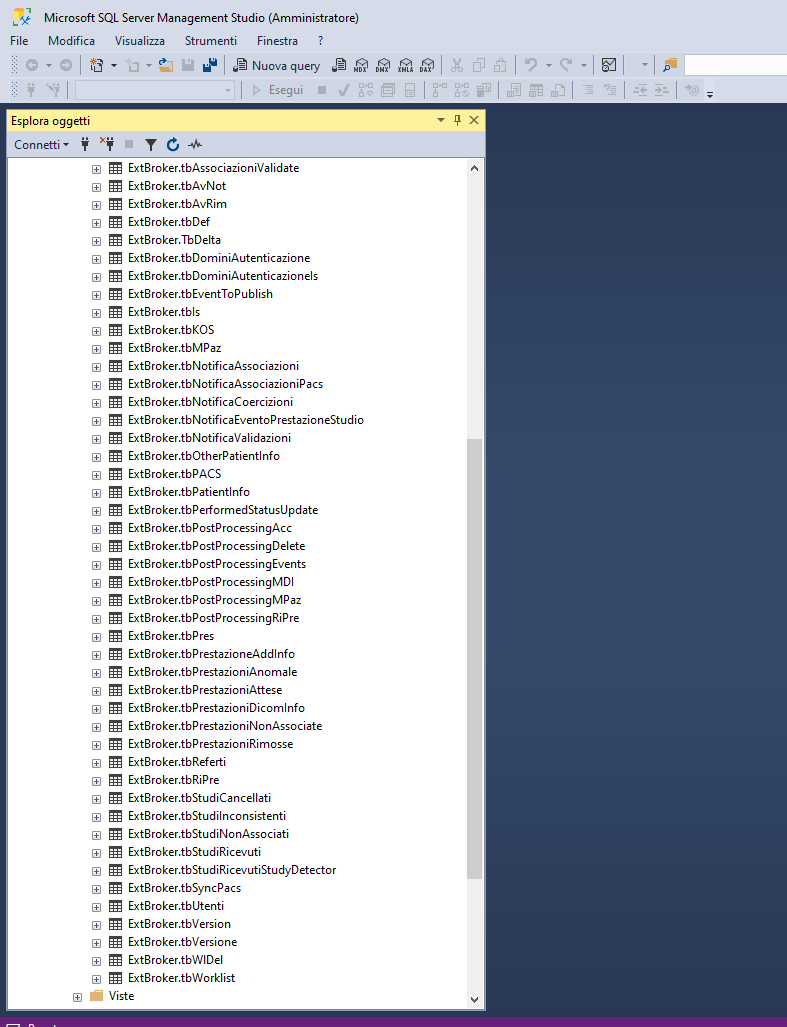

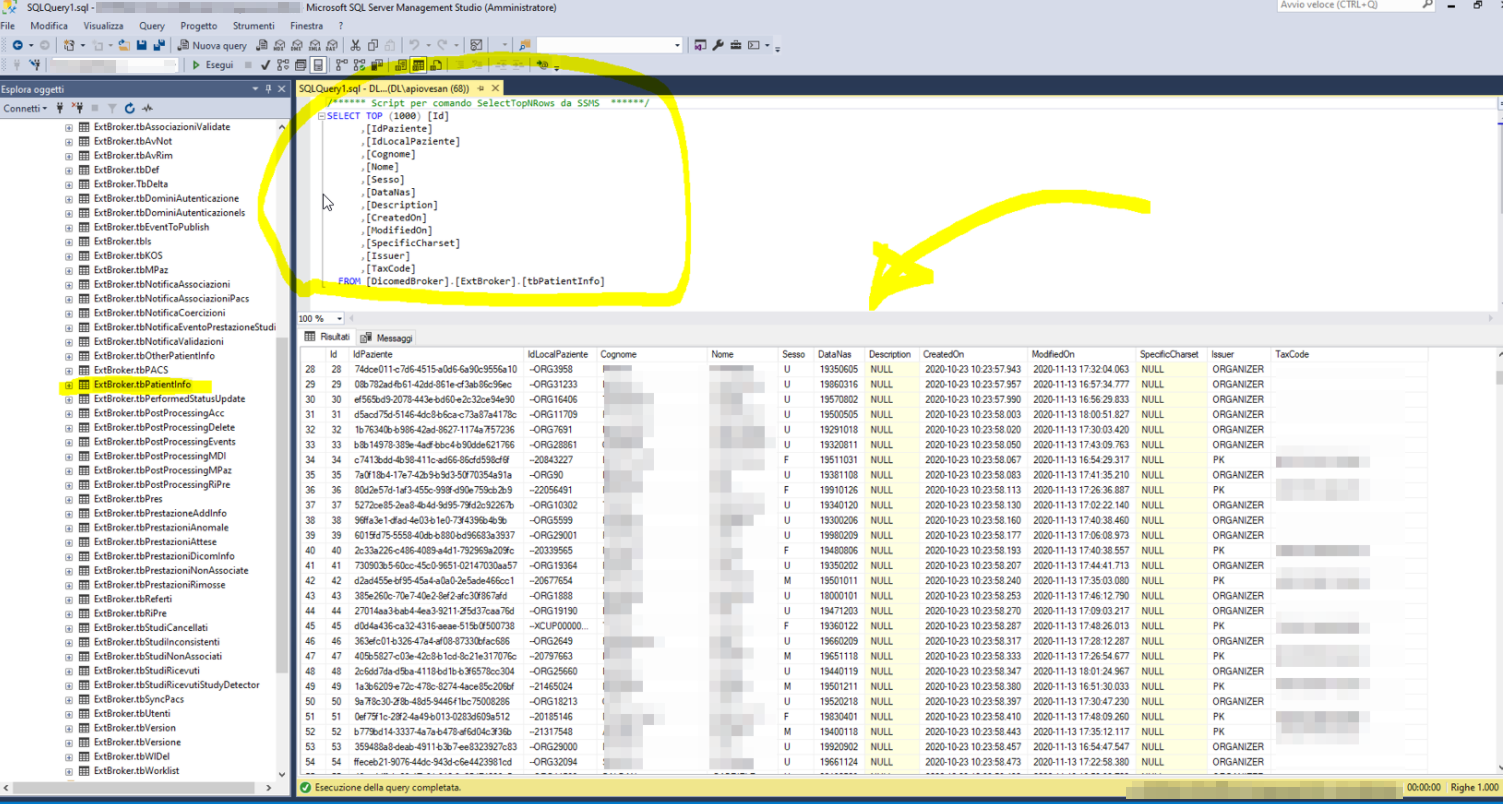

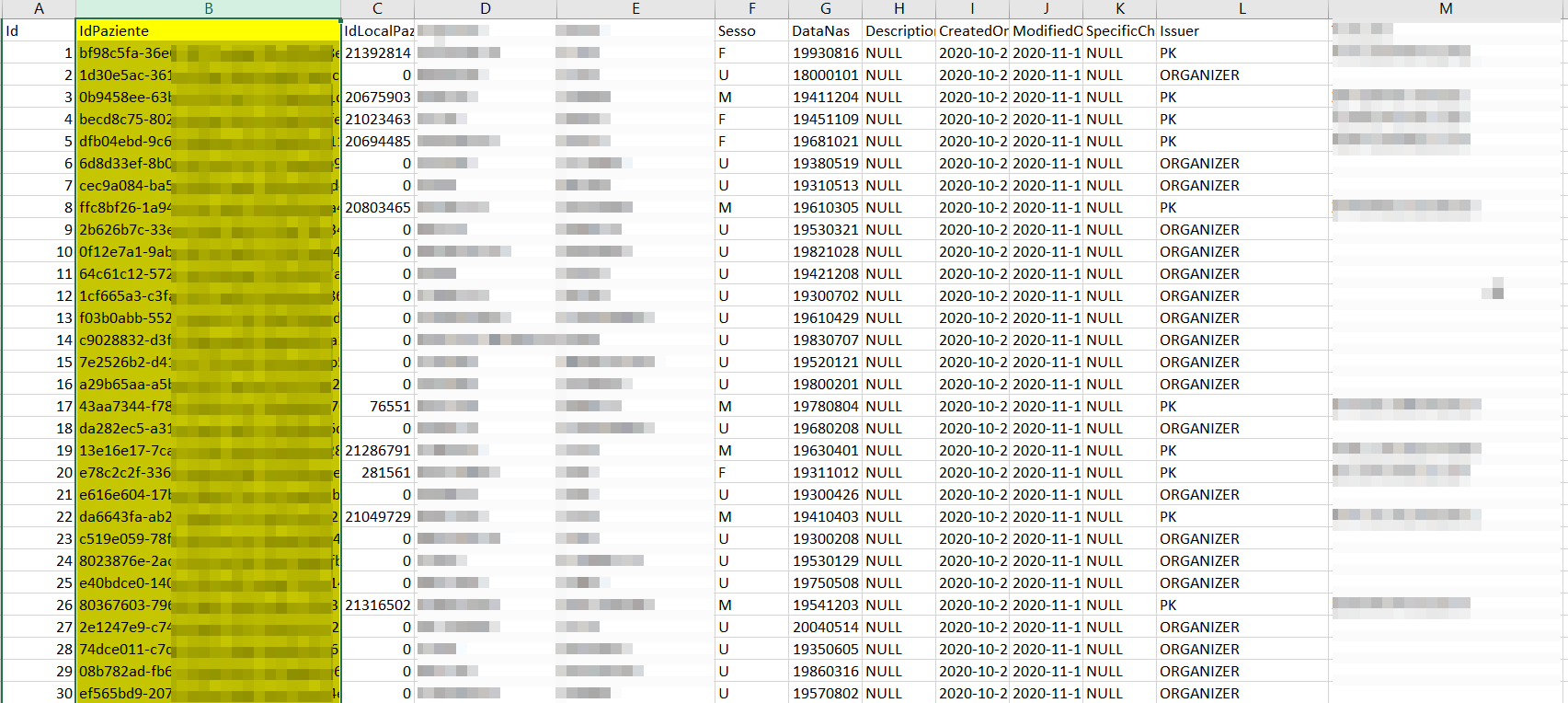

Sono presenti inoltre delle basi dati SQL Server, che abbiamo aperto per comprendere cosa potessero contenere ed è qui che ci sono informazioni molto interessanti.

Andando ad analizzare tali tabelle presenti nel database quali “prestazioni”, “infoPazienti” è possibile correlare varie tabelle ed informazioni per poter ricavare la lista degli esami medici svolti dalle persone, se tali analisi sono state fatte in pronto soccorso oppure in altri reparti.

In sintesi, si tratta di un altro tassello importante relativo ai dati delle persone italiane e troviamo moltissime informazioni sulla gestione interna dell’ospedale, dei medici e del personale ospedaliero, oltre che a moltissimi documenti ed informazioni relative ai pazienti dell’ospedale contenenti dati personali e dati sanitari.

Presumibilmente i database essendo piccoli, potrebbero essere solo una quota parte delle informazioni in possesso della cyber gang, la quale probabilmente starà rivendendo tali dati nelle underground.

A questo punto attendiamo un commento da parte delle istituzioni, in modo da comprendere cosa verrà fatto per ristabilire una corretta postura cyber all’interno dell’azienda sanitaria veneta.

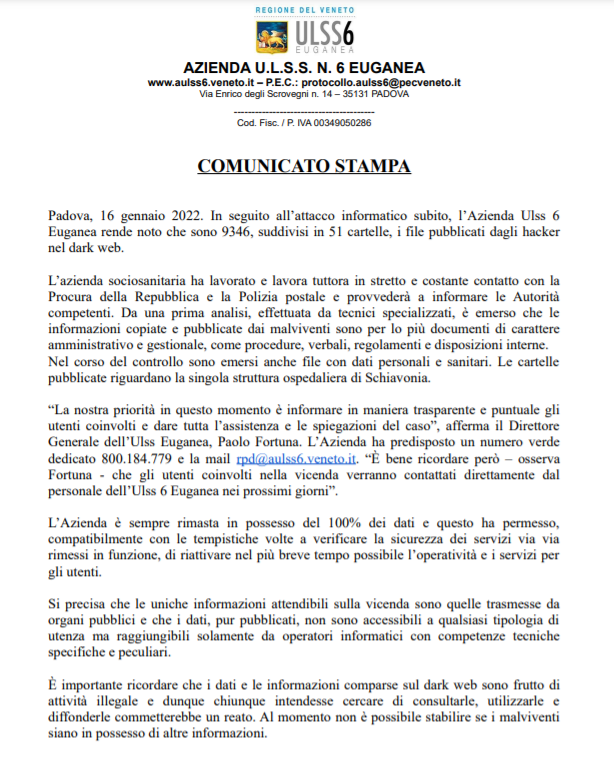

La ULSS6 immediatamente ha emesso un comunicato ufficiale con il quale fa sapere quanto segue:

“Ricordiamo che l’Azienda Ulss 6 ha prontamente messo in atto specifiche azioni per ricostruire i fatti e identificare eventuali minacce latenti e rimuovere componenti potenzialmente compromesse”.

Inoltre, viene riportato che

Fino ad oggi non sussisteva alcuna certezza che i malviventi fossero riusciti a venire in possesso di informazioni, in che quantità e il loro genere. I criminali avevano avanzato una richiesta di riscatto in denaro in cambio della non pubblicazione delle informazioni a loro dire sottratte all’Azienda Ulss 6. Tentativo estorsivo prontamente denunciato alle forze dell’ordine e alla Procura della Repubblica”.

E viene descritto che l’accesso a queste informazioni, è consentito solo ad una stretta cerchia di informatici con “competenze tecniche specifiche e peculiari”.

“Il confronto e lo scambio di informazioni con la Procura della Repubblica e il Garante per la protezione dei dati personali è costante. Si precisa che le uniche informazioni attendibili sulla vicenda sono quelle trasmesse da organi pubblici e che i dati, pur pubblicati, non sono accessibili a qualsiasi tipologia di utenza ma raggiungibili solamente da operatori informatici con competenze tecniche specifiche e peculiari”.

E che solamente consultare queste informazioni pubbliche, costituisce un reato.

“È importante ricordare che i dati e le informazioni comparse sul dark web sono frutto di attività illegale e dunque chiunque intendesse cercare di consultarle, utilizzarle e diffonderle commetterebbe un reato. Al momento non è possibile stabilire se i malviventi siano in possesso di altre informazioni.”

RHC monitorerà la questione in modo da aggiornare la seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni in forma anonima, potete contattarci utilizzando le mail crittografate accessibili a questa URL: https://www.redhotcyber.com/contattaci

Prima del covid come RHC, avevamo insistito per far girare un messaggio che riportava #NoCybercrime negli ospedali italiani, in quanto le terapie intensive affannate dal covid, avrebbero potuto collassare con un incidente ransomware.

Oramai ci siamo assuefatti anche a questo, in questo anno difficile e pieno di incidenti informatici inquietanti.

Ma un ospedale che non funziona non mette a rischio i dati personali dei suoi assistiti, ma mette a rischio vite umane, come ad esempio, se non possono essere svolte delle visite specialistiche inerenti a malattie degenerative.

Oggi la sicurezza informatica non è solo un problema di meri “dati”, ma di sicurezza e salute della vita delle persone, pertanto quando si parla di passaggio al cloud o messa in sicurezza delle PA critiche, gli ospedali devono essere al primo posto tra le infrastrutture da proteggere.

Questo specifico, si tratta di un incidente clamoroso sul quale dobbiamo tutti riflettere e cercare di comprendere che forse è arrivato il momento, almeno per la sanità, di centralizzare le infrastrutture e renderle più resilienti agli attacchi informatici, qualitativamente più efficienti, standardizzate e meno costose.

Ora attendiamo, sperando vivamente, che qualcuno ci dica, quali spese ha sostenuto il sistema sanitario nazionale, a seguito di questo incidente informatico. Ma qualcuno lo sta calcolando?A quanto ammonta?

Che perdite economiche si sono avute riflesse sul sistema sanitario nazionale derivate da questo attacco informatico sia a livello regionale che a livello di paese?

E’ stato avviato un programma cyber e quali azioni di miglioramento si stanno apportando per scongiurare il ripetersi di questa situazione?

Queste sono tutte domande alle quali gli esperti della regione dovranno rispondere ai loro assistiti, ai loro cittadini e di conseguenza ai loro elettori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…