Come di consueto, per tutti gli incidenti informatici di una certa rilevanza nel panorama italiano, Red Hot Cyber crea la consueta timeline.

Si tratta di un unico articolo che riunisce al suo interno, tutti gli eventi che giorno dopo giorno si sono susseguiti relativamente ad un determinato attacco informatico.

In questa timeline, cerchiamo di riportare in modo chiaro e semplice, gli eventi più salienti che si sono avvicendati attorno all’attacco ransomware svolto dalla cybergang BlackCat/ALPHV ai danni dell’Università di Pisa.

Comprenderemo anche chi sono i criminali di BlackCat/ALPHV, come funziona un attacco ransomware, il ransomware as a service e come proteggersi da questa insidiosa minaccia.

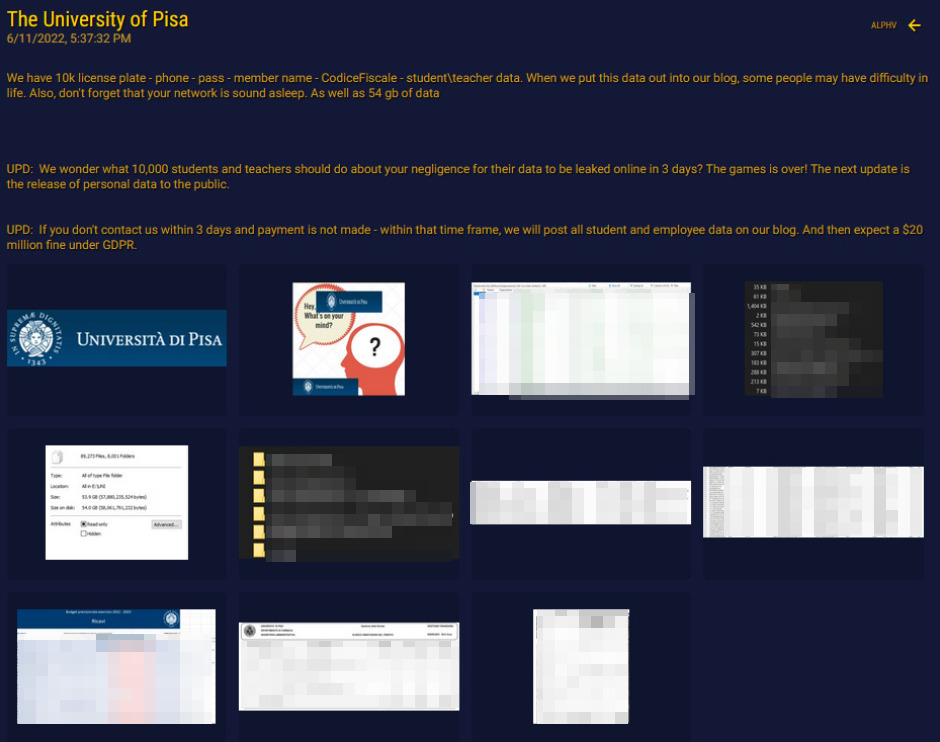

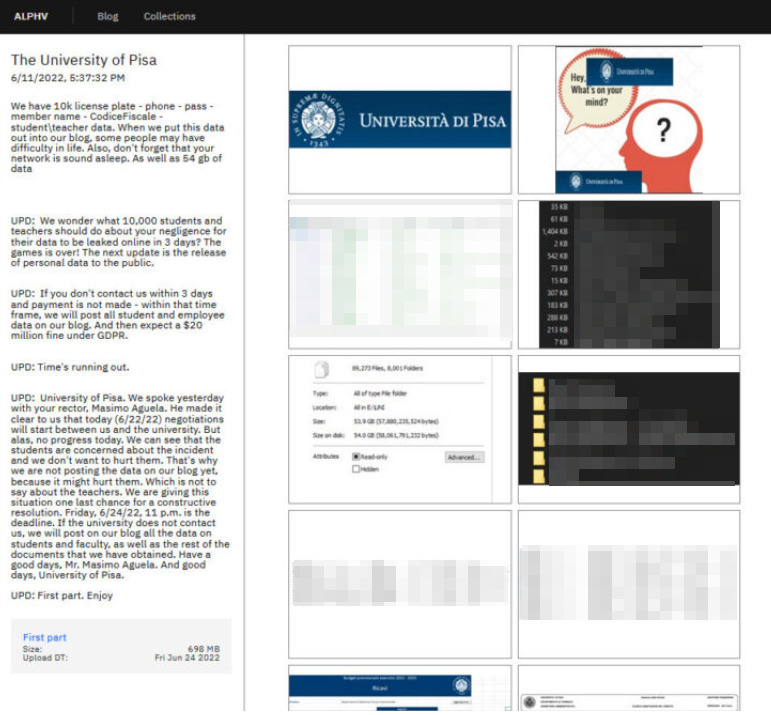

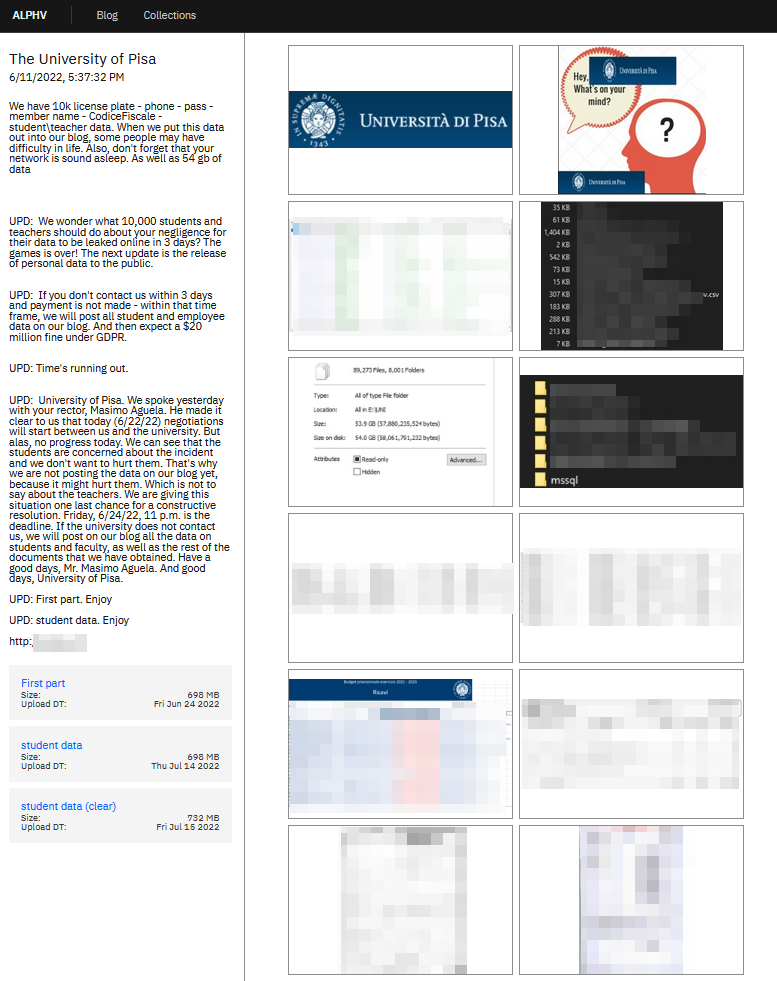

l’11 giugno del 2022, RHC veniva a conoscenza di un attacco ransomware effettuato da BlackCat/ALPHV, ai danni dell’Università di Pisa.

Al momento non si sapeva nulla relativamente a questo attacco, se non la pubblicazione sul data-leak-site (DLS) di ALPHV/BlackCat avvenuto l’11/06/2022 alle ore 05:37 pomeridiane.

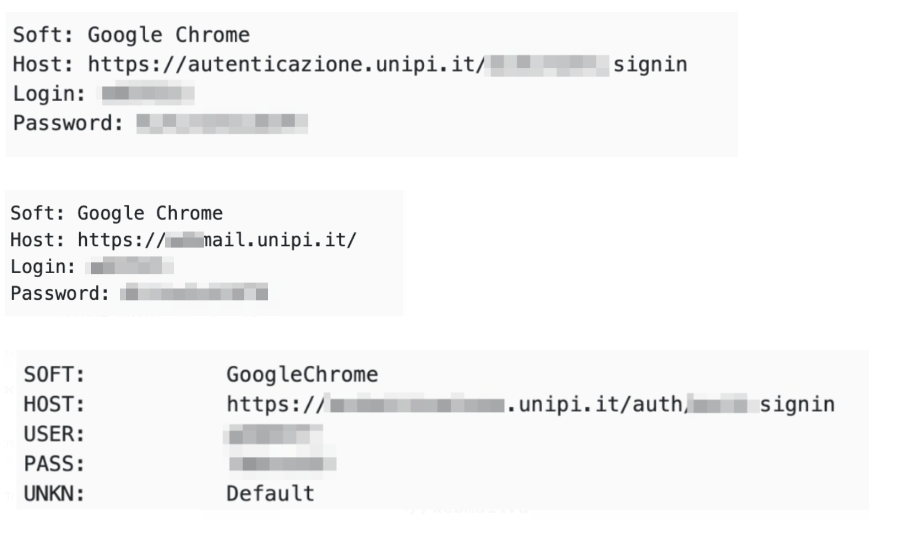

Andando ad analizzare le underground, Pietro DI Maria, un analista di Threat Intelligence di RHC, scopriva che una serie di informazioni erano disponibili nelle darknet, ottenibili tramite analisi OSINT/CLOSINT, le quali potevano essere state sfruttate dai criminali informatici per condurre un ipotetico attacco informatico verso le infrastrutture IT dell’Università di Pisa.

Tali accessi (ovviamente si tratta di ipotesi), potevano aver consentito di ottenere informazioni sull’università in modo indebito e ottenere successivamente il primo accesso alla rete informatica dell’Università toscana.

APLPHV/BlackCat, che precedentemente aveva pubblicato un post sul suo data leak site relativamente ad una violazione dell’Università di Pisa, nella giornata del 13 giugno pubblica i primi samples.

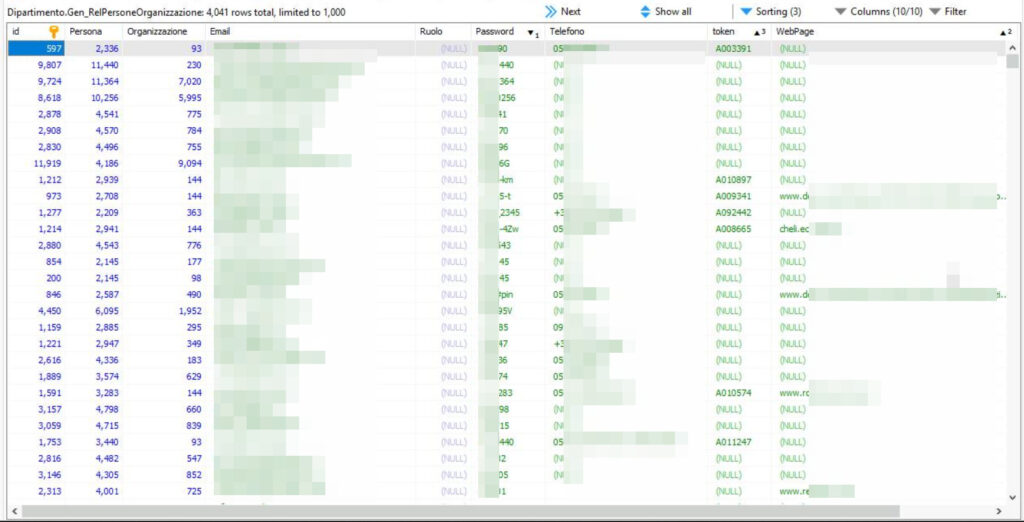

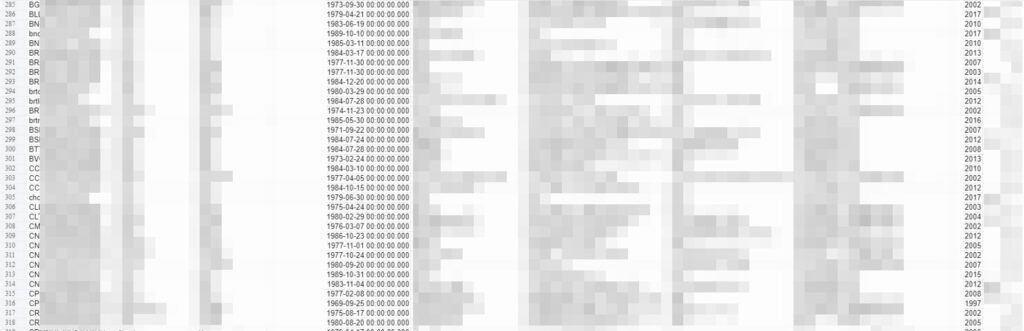

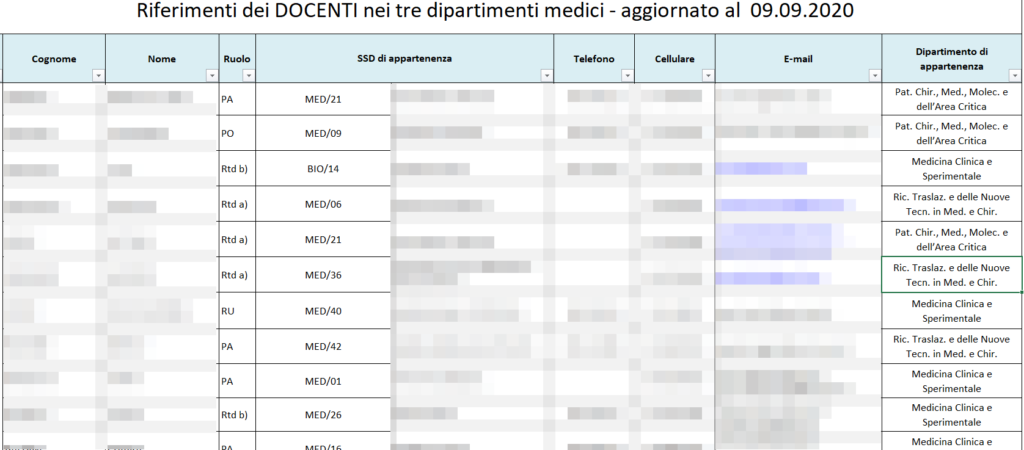

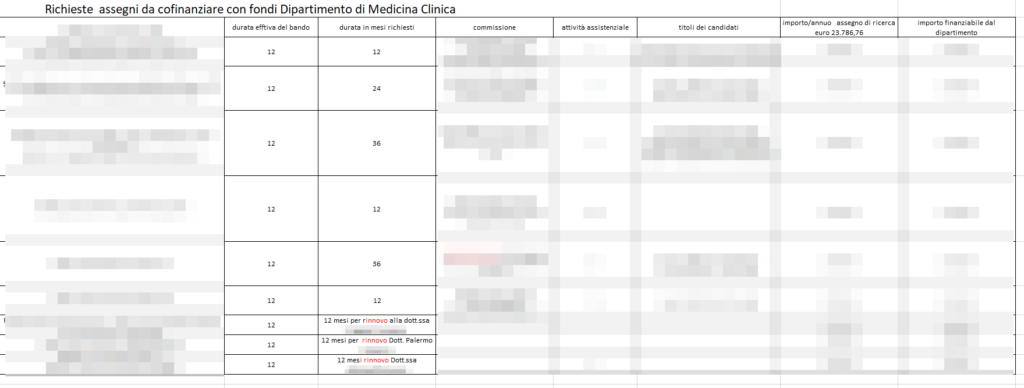

Dai samples messi a disposizione sul data-leak-site del gruppo ransomware, compaiono delle immagini che mostrano quali informazioni sono state trafugate dal sistema informatico universitario.

La prima print screen che viene mostrata, sembra una tabella di un database, presumibilmente SQL server, che riporta delle user e delle password di accesso di qualche servizio dell’università, compreso il telefono e una serie di ID di “tabelle associative” presenti nel database.

Da notare che le password risultano in chiaro.

Potrebbe essere possibile che sia stato scaricato un database completo, oppure si tratta di soli archivi contenuti all’interno di file. Questo al momento non è possibile comprenderlo con precisione.

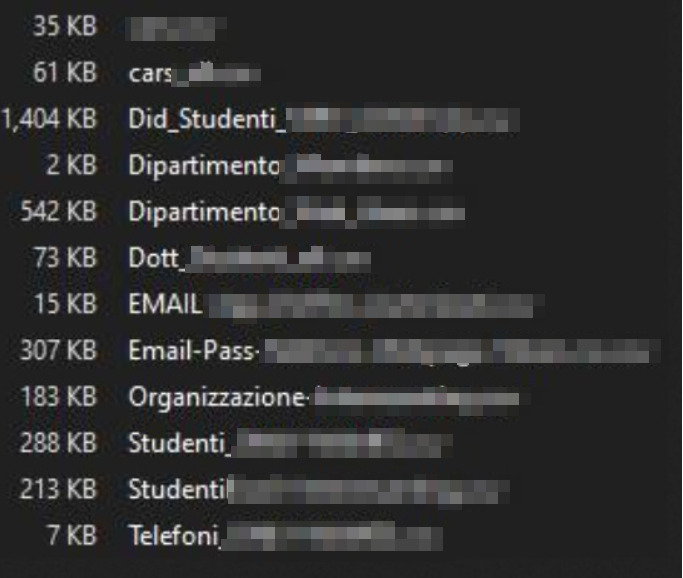

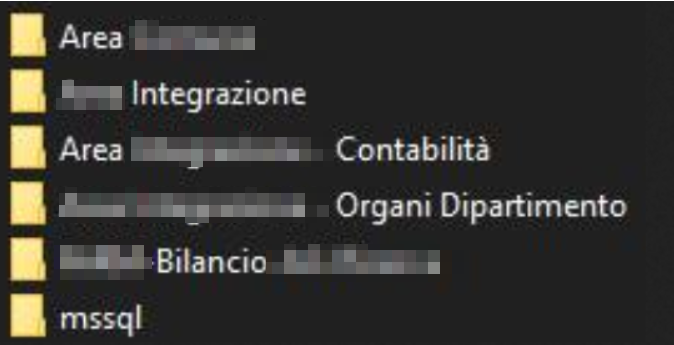

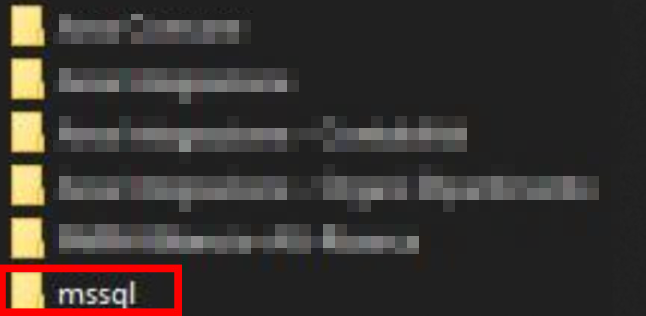

Nella seconda print screen, viene riportata una lista di file che contengono presumibilmente dei dati degli studenti e di vari dipartimenti, dove tra questi sono presenti file che potrebbero contenere, dal nome riportato, dati sensibili degli universitari.

Purtroppo, mentre scaricavamo la print screen, il sito di ALPHV si è bloccato e non siamo riusciti ad analizzare oltre le informazioni pubblicate.

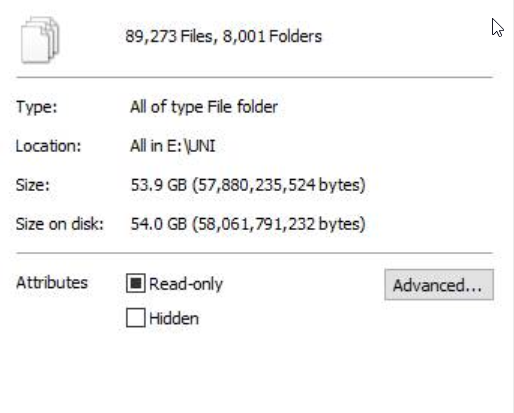

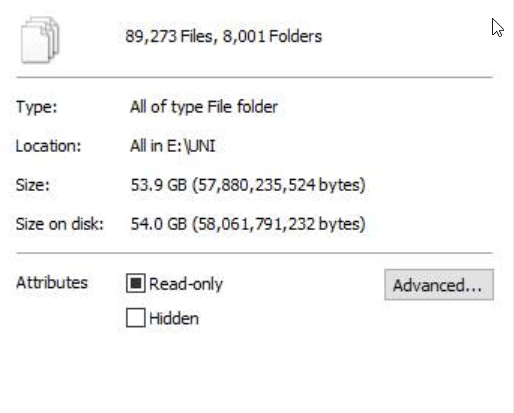

Nel pomeriggio del 13/06, BlackCat/ALPHV pubblica ulteriori 2 print screen che riportiamo di seguito, dove nella prima print screen sono presenti importanti indicazioni sulla quantità di dati sottratti.

Normalmente, tale informazione consente di aumentare l’attenzione sui dati in possesso dei criminali informatici, forzando l’organizzazione attaccata ad avviare una trattativa con la cybergang ransomware.

Dall’immagine vengono riportati circa 90.000 files contenuti in 8000 cartelle per un totale di 54GB complessivi.

Nel secondo samples, sono presenti ulteriori cartelle rispetto a quelle che sono state pubblicate questa mattina che riportiamo di seguito.

E’ presente inoltre una directory con il nome “mssql”.

Questa lascia pensare che quanto presunto questa mattina, relativamente all’immagine relativa ad una tabella degli account di un database, potrebbe essere solo una quota parte dei file di un database trafugato dall’università toscana.

Sicuramente, se si tratta di 54GB, si parla di una grande quantità di dati esfiltrati dalla gang, dove qualora non venga pagato un riscatto, tali dati verranno riversati nelle underground come da mimica ransomware as a service (RaaS).

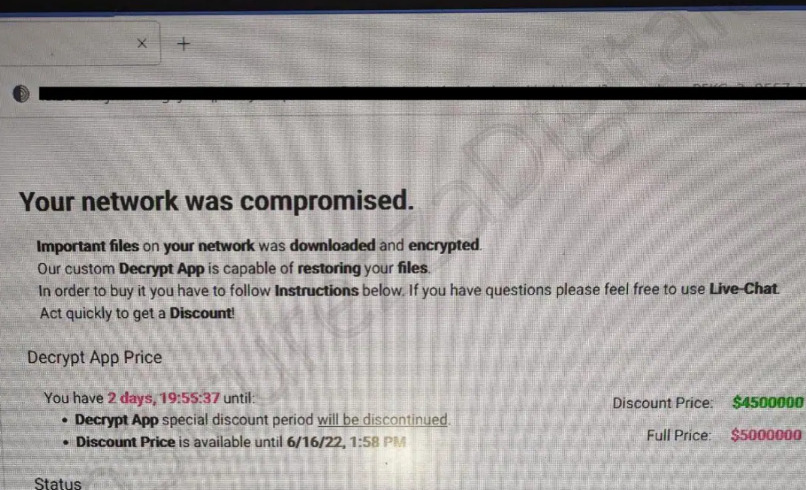

Da una schermata pubblicata dal ricercatore di sicurezza Dario Fadda che scrive sul blog https://www.insicurezzadigitale.com/, viene diffuso uno screenshot che mostra la richiesta di riscatto da parte della cybergang criminale BlackCat/ALPHV, dove vengono richiesti 4,5 milioni di dollari di riscatto.

La schermata riporta anche che qualora non venga pagato il riscatto entro il 16 di giugno, il prezzo da pagare aumenterà fino ad arrivare a 5 milioni di dollari.

Al momento sul sito dell’università di Pisa non viene riportata alcuna comunicazione sull’accaduto.

Se quanto sostengono i criminali informatici fosse vero, ossia detengano 54GB di informazioni riservate dell’università, questo potrebbe comportare un incidente informatico che potrebbe sfociare in databreach, con conseguente importanti per l’ateneo toscano.

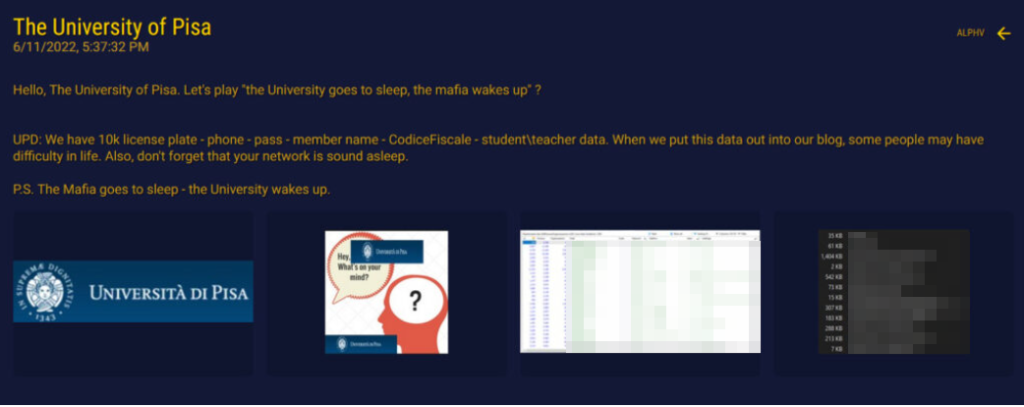

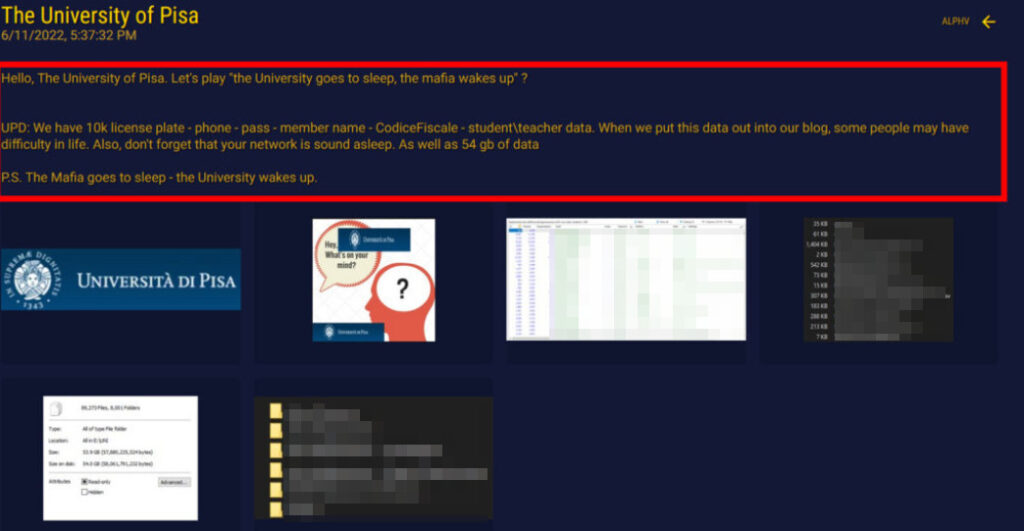

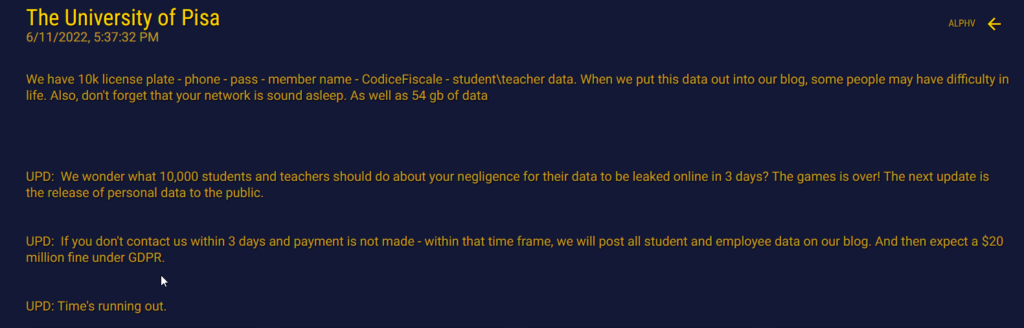

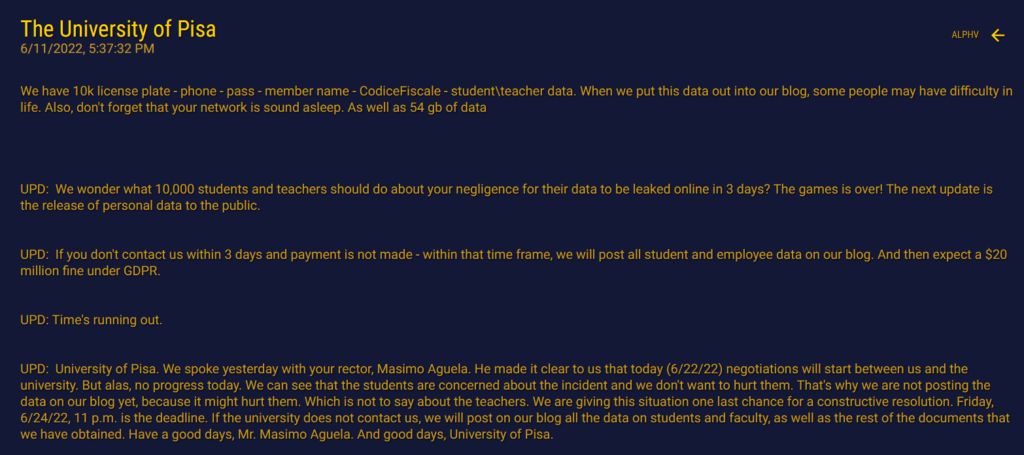

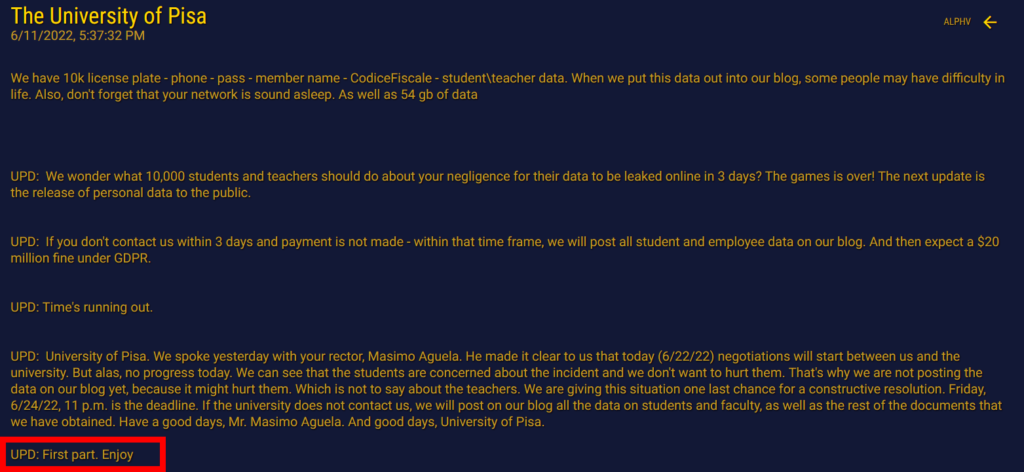

Intanto ALPHV/BlackCat riporta un commento all’interno del suo data-leak-site (DLS) come segue:

Buongiorno, Università di Pisa. Giochiamo a "l'Università va a dormire, la mafia si sveglia"?

UPD: Abbiamo 10k license plate - telefono - abbonamento - nome utente - CodiceFiscale - dati studente\insegnante. Quando pubblichiamo questi dati nel nostro blog, alcune persone potrebbero avere difficoltà nella loro vita. Inoltre, non dimenticare che la tua rete è completamente inattiva. Oltre a 54 GB di dati

PS La mafia si addormenta, l'Università si sveglia.Da quanto apprendiamo, sul sito di “Sinistra per“, c’è preoccupazione da parte degli studenti per quello che sta accadendo alle infrastrutture IT dell’Università di Pisa, dopo tutte le notizie circolate all’interno dei blog specializzati e sulla stampa.

La preoccupazione è ovviamente relativa ai dati personali degli studenti che potrebbero riversarsi online, visto che molte informazioni riservate sembrano essere in “ostaggio” della cybergang BlackCat/ALPHV che con buona probabilità avrà contattato l’università per richiedere il pagamento di un riscatto per i dati tenuti in ostaggio.

Al momento, non si conosce cosa stia accadendo e come questo incidente di sicurezza sia gestito all’interno dell’università. Infatti gli studenti chiedono a voce alta un comunicato che riporti nello specifico l’accaduto.

“Sinistra per” è il più grande sindacato studentesco di movimento presente all’interno dell’Ateneo pisano.

E’ un’organizzazione che ogni giorno promuove, attraverso lo strumento fondamentale della rappresentanza, il miglioramento delle condizioni materiali della componente studentesca.

In una nota pubblicata da Sinistra per si legge:

Alcune testate giornalistiche online, dallo scorso sabato sera, hanno suggerito che l’Università di Pisa possa avere subito un attacco hacker di consistenti dimensioni. Queste notizie non sono al momento confermate dall’Ateneo. Vi consigliamo in ogni caso di cambiare preventivamente la password all’interno del portale Alice.

Per costruire una password sicura è importante che sia complessa, composta da numeri, lettere maiuscole, minuscole e simboli. E che soprattutto non sia riconducibile ai propri dati personali.

Vi consigliamo caldamente di fare attenzione alle mail dell’università; se queste notizie fossero malauguratamente vere potrebbe trattarsi di tentativi di Phishing.

Vi consigliamo di non cliccare su link sospetti e di fare attenzione alle mail provenienti dagli indirizzi della segreteria del rettore, delle credenziali unipi, ed a tutti gli indirizzi mail dell’ateneo in generale.

Le testate giornalistiche indicano anche una notevole mancanza all’interno del sistema informatico d’ateneo, suggerendo che le informazioni di studentɜ e professorɜ vengano salvate IN CHIARO all’interno dei database.

Noi pretendiamo dall’ateneo che i nostri dati siano PROTETTI e CRIPTATI, in quanto la nostra sicurezza deve essere la massima priorità dell’Università di Pisa.

In mezzo a tutte queste voci che circolano, pretendiamo inoltre che l’Ateneo pubblichi un comunicato ufficiale, in cui chiarisca la vicenda, e se effettivamente risultano esserci state sottrazioni dei nostri dati!Anche in questa giornata, apprendiamo che la cybergang ha pubblicato ulteriori dati relativi all’Università di Pisa.

ALPHV le sta provando tutte per poter ottenere il pagamento del riscatto da parte dell’Università Toscana, e pubblica ulteriori dati sul suo data-leak-site (DLS) raggiungibile dalla rete onion.

Questa volta vengono pubblicati i dati degli studenti con un samples che riporta quanto segue:

Facendo comprendere che le informazioni in possesso dei criminali informatici potrebbero essere molte di più e che presto potrebbero essere pubblicate online oppure vendute nei mercati underground.

Poi viene pubblicato un ulteriore samples che riporta il budget dedicato alle attività di ricerca per uno specifico dipartimento. Inoltre, vengono riportate informazioni di natura gestionale/finanziaria, che fanno comprendere il funzionamento interno dell’Università toscana.

Proprio ieri, i ragazzi di “Sinistra per …” (il più grande sindacato studentesco di movimento presente all’interno dell’Ateneo pisano) avevano riportato all’interno di un comunicato le loro preoccupazioni relative a questo incidente dichiarando che sarebbe necessario da parte dell’Università un comunicato che potesse spiegare l’accaduto e cosa si sta facendo in proposito:

“Noi pretendiamo dall’ateneo che i nostri dati siano PROTETTI e CRIPTATI, in quanto la nostra sicurezza deve essere la massima priorità dell’Università di Pisa” e che “l’Ateneo pubblichi un comunicato ufficiale, in cui chiarisca la vicenda”.

Infatti, come dicevano giustamente i ragazzi, le informazioni personali una volta pubblicate in rete, potranno essere utilizzate da altri criminali informatici per condurre attività di ingegneria sociale.

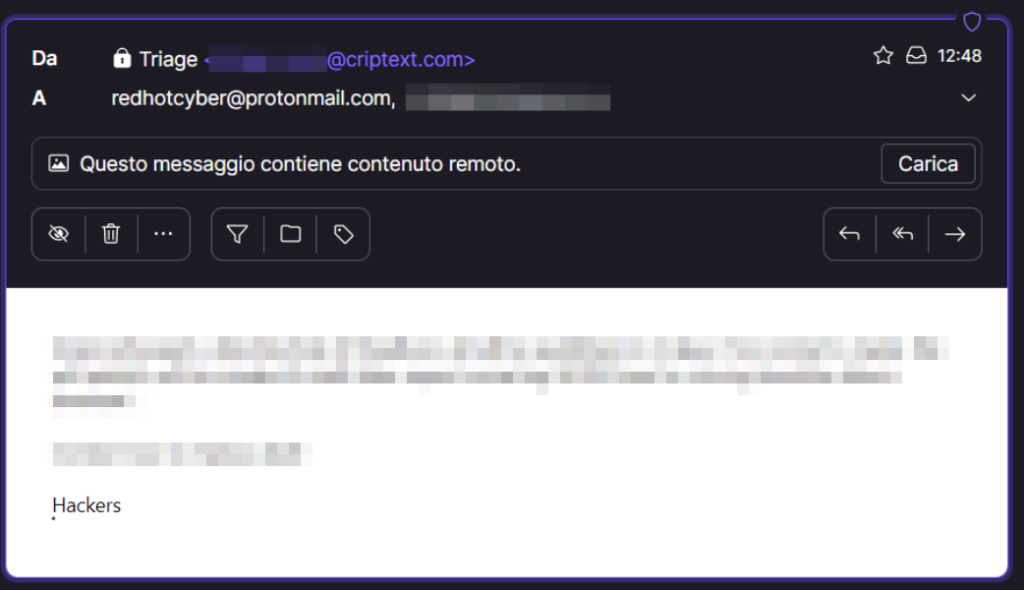

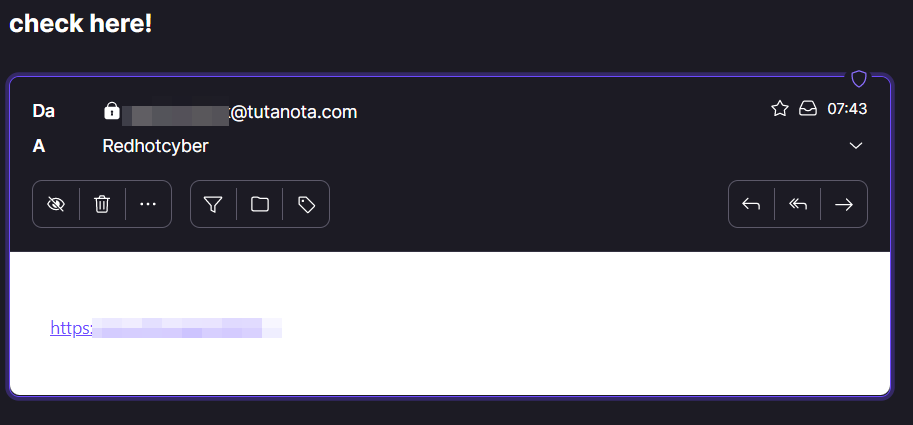

ALPHV sostiene di avere in mano 10.000 record di dati personali degli studenti che presto potrebbero essere resi pubblici nelle underground e scrive alla redazione di RHC questa mattina intorno alle 13:00:

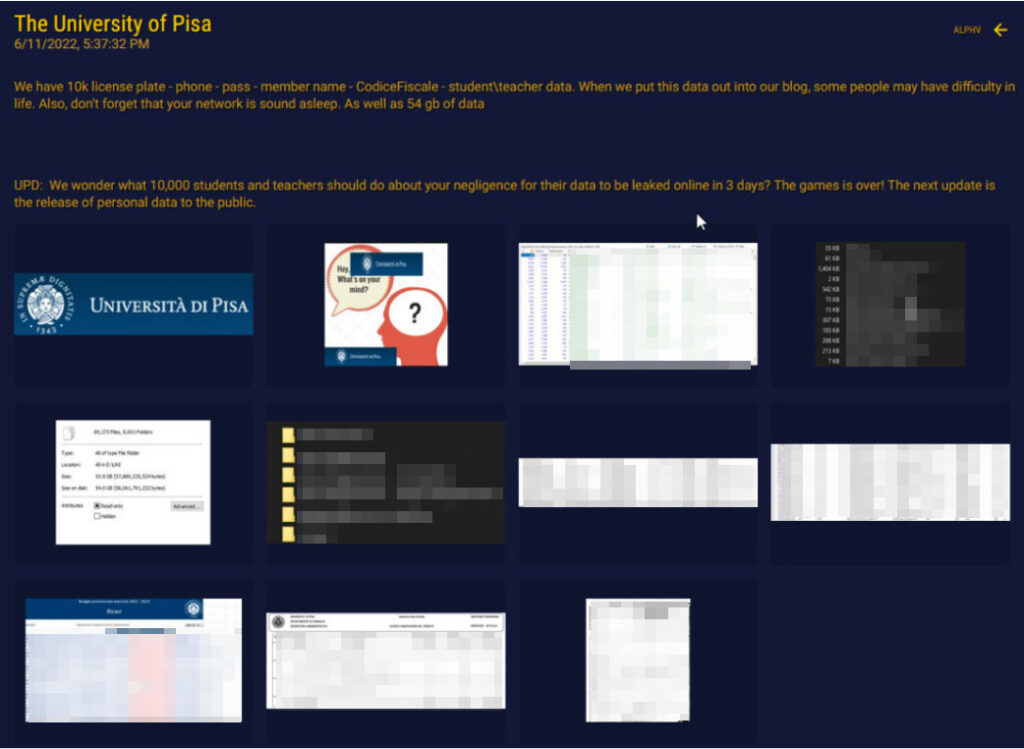

Immediatamente dopo viene pubblicato un aggiornamento all’interno del data-leak-site (DLS), dove la gang minaccia l’università che se non verrà pagato il riscatto, tra 3gg i dati esfiltrati verranno pubblicati online.

Infatti nel messaggio da poco pubblicato da ALPHV viene riportato quanto segue (la parte in neretto è stata aggiunta da poco):

Abbiamo 10.000 informazioni come - telefono - abbonamento - nome utente - CodiceFiscale - dati studente\insegnante. Quando pubblichiamo questi dati nel nostro blog, alcune persone potrebbero avere difficoltà nella vita. Inoltre, non dimenticare che la tua rete è completamente inattiva. Oltre a 54 GB di dati

UPD: Ci chiediamo cosa dovrebbero fare 10.000 studenti e insegnanti in merito alla tua negligenza affinché i loro dati vengano divulgati online in 3 giorni? I giochi sono finiti! Il prossimo aggiornamento è il rilascio dei dati personali al pubblico.

UPD: Se non ci contatti entro 3 giorni e il pagamento non viene effettuato, entro tale lasso di tempo, pubblicheremo tutti i dati di studenti e dipendenti sul nostro blog. E poi aspettati una multa di $ 20 milioni ai sensi del GDPR.

La cosa interessante da notare nella mail arrivata a RHC, è che ALPHV riporta “archiviazione di dati sensibili in chiaro!”, cosa non esplicitamente riportata nel blog. Probabilmente sarà stata verificata la mancanza di sistemi (ad esempio) di Transparent Data Enceyption all’interno dei database dell’università, anche se questo non possiamo sostenerlo con certezza.

Ad oggi, sono stati fatti circa 4 aggiornamenti al post da parte di ALPHV con diverse immagini pubblicate che riportano samples dei dati sottratti dalle infrastrutture informatiche dell’università toscana.

ALPHV minaccia l’università anche di ripercussioni sia da parte degli studenti (che come abbiamo visto in precedenza chiedono chiarezza su quanto successo), che ai sensi del GDPR, riportando una ipotetica multa di 20 milioni di euro.

In effetti, l’Università di Pisa ancora non ha rilasciato un comunicato che spieghi l’accaduto e a 3 giorni dalla pubblicazione dei dati, sarebbe importante che questo venga fatto.

Questo anche per dar modo alle persone coinvolte di comprendere meglio cosa sta accadendo e cosa sta facendo l’Università in relazione all’incidente informatico.

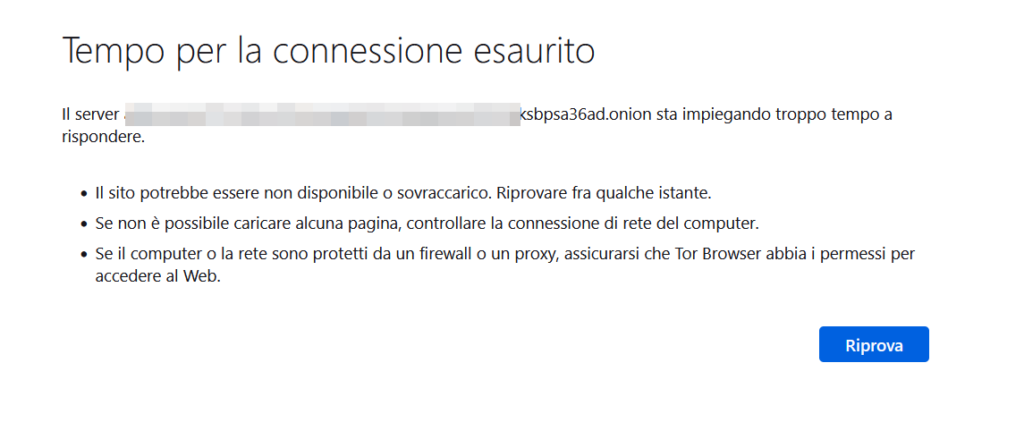

In tale data, RHC accede al data leak site (DLS) della cybergang ALPHV, per vedere se erano stati pubblicati aggiornamenti, ma il sito risponde con la pagina di “Not Found”, come viene riportato dalla print screen seguente:

successivamente dopo meno di un’ora, il sito ha riportato il consueto messaggio con i sample già conosciuti.

Al momento mancano solo 2 giorni alla pubblicazione dei dati da parte di ALPHV dell’Università di Pisa.

Il 21 di giugno, come da countdown di ALPHV/BlackCat, potrebbero essere pubblicati i dati sottratti dall’Università di Pisa.

Avvertiamo tutti gli studenti e tutti i dipendenti dell’università toscana di eseguire prontamente un cambio password impostando una password robusta su tutti gli account afferenti ai sistemi dell’università.

A questo punto, rimaniamo in attesa monitorando le underground, in modo da comprendere con precisione cosa accadrà relativamente a questa complessa vicenda, che vede 10.000 record di dati personali degli studenti dell’Università di Pisa in mano ad una operazione ransomware as a service che probabilmente verranno diffusi nelle underground.

Si parla, come avevamo riportato in precedenza, di 54GB complessivi pari a circa 90.000 files contenuti in 8000 cartelle, come riportato in precedenza.

Sul data leak site ALPHV/BlackCat, aggiornato poco fa, viene riportato un ulteriore update che recita quanto segue:

UPD: Il tempo sta finendo.

La cybergang inoltre pubblica ulteriori dati personali del personale dell’Università toscana.

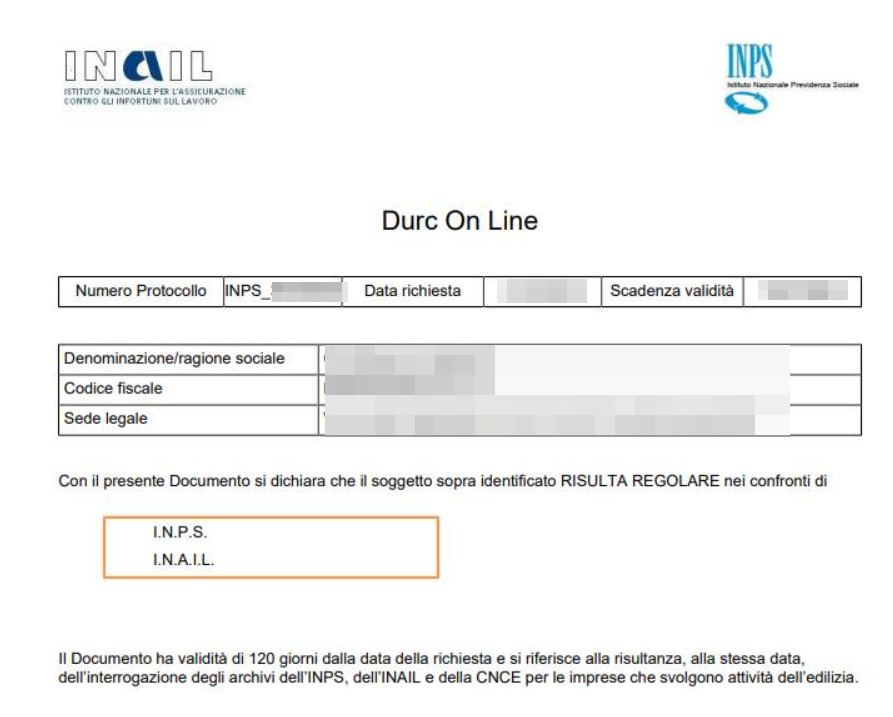

E documenti dell’INAIL con dati personali

Nella giornata di oggi, secondo le dichiarazioni dell’operazione RaaS ALPHV/Blackat, i dati esfiltrati dalle infrastrutture IT dell’università di Pisa, verranno rese pubbliche sul darkweb.

Sono passati 3 giorni da quando la gang ha aggiornato il proprio data leak site (DLS) riportando che se l’Ateneo toscano non si fosse fatto vivo, i dati sarebbero stati pubblicati e quindi sarebbero divenuti consultabili dalla rete onion.

Ricordiamo a tutti che l’accesso alla rete onion e al download dei dati sul data leak site di ALPHV/Blackat (attraverso TOR Browser) è praticabile praticamente da chiunque, anche se non dotato di particolari competenze in materia. Ciò significa che tali dati sono accessibili da qualsiasi persona che sappia normalmente utilizzare un PC.

Dalle principali anticipazioni dei samples emesse dalla gang, una tra queste ci è sembrata particolarmente “delicata”. Si trattava di una schermata di una tabella di un database (presumibilmente Microsoft SQL server), dove venivano riportati i record degli utenti con le password in chiaro e nei successivi samples erano presenti delle directory che facevano comprendere che probabilmente un intero database era stato sottratto dalla gang.

Probabilmente tali dati presenti nella tabella erano afferenti ad un database interno che contiene informazioni relative ai profili di accesso degli studenti dell’Ateneo e risultavano in chiaro. Generalmente le password vengono archiviate all’interno delle base dati utilizzando algoritmi di hash di nuova generazione, che ne rendono difficile la loro identificazione.

Anche se alcuni stanno dicendo che si tratta di dati vecchi e stanno minimizzando la questione (in effetti le date di nascita presenti nella lista dei dati personali erano afferenti a persone di minimo 33 anni), ancora non possiamo comprendere gli impatti che ne potranno conseguire una volta che tali dati saranno riversati nelle underground, quindi vale il regime di “massima allerta”.

Inoltre, come spesso riportiamo su RHC, ogni dato riversato nelle underground è un dato perso per sempre e utilizzabile per correlazioni di altra natura.

Nel mentre, anche se non sappiamo di quale sistema si tratta e se tali password siano vecchie o riutilizzate in altri sistemi dell’Ateneo, consigliamo a tutti gli studenti dell’università di eseguire un cambio password massivo di tutti i loro account, compresa la posta elettronica.

Vi consigliamo anche di eseguire una scansione preventiva del vostro device/computer con il vostro antivirus prima di effettuare il cambio password, per scongiurare la presenza di eventuali botnet e infostealer (vedi Redline) che possono rubare l’accesso riversandolo nuovamente nelle underground.

Inoltre, anche gli studenti che hanno completato il percorso di studi potrebbero essere impattati da tale perdita di dati, quindi tale consiglio in via precauzionale lo diamo a tutti, compreso il personale dell’ateneo mentre attendiamo un comunicato ufficiale da parte dell’università.

Tali dati infatti potrebbero essere utilizzati per accedere in modo abusivo ai sistemi o avviare attività di social engineering nei confronti di studenti e personale dell’ateneo.

Concludendo, RHC consiglia a tutti gli interessati di pressare massima attenzione alle mail di phishing che potrete ricevere a valle della pubblicazione dei dati e aumentate al massimo il livello di attenzione.

Come riportato in precedenza, la cybergang BlackCat/ALPHV si stava preparando a pubblicare i dati sul suo data leak site (DLS) esfiltrati dalle infrastrutture telematiche dell’Università di Pisa, ma cambia strategia.

Con una mail inviata alla redazione questa mattina presto, BlackCat/ALPHV invia un link che descrive che i dati sono stati messi in vendita nelle underground riportando la posizione esatta del post pubblicato.

Come sappiamo, le operazioni ransomware as a service (RaaS), devono in qualche modo monetizzare, pertanto, visto che non si è trovato un accordo con l’università toscana e i dati potrebbero essere di interesse per altri criminali informatici, ora si punta al mercato nero. Anche se poi comprenderemo che tutto questo si è trattato di un bluff.

Ecco quindi che i dati, non sono stati pubblicati nel loro DLS scaricabili in modo gratuito, ma messi in vendita richiedendo una somma di denaro pari a un milione di dollari, praticamente 4 volte in meno rispetto al prezzo del riscatto richiesto chiesta all’università.

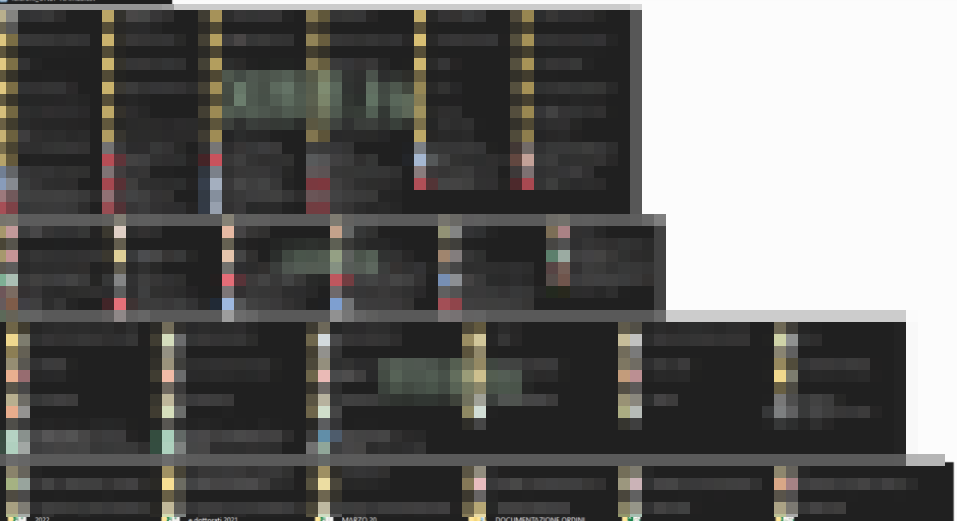

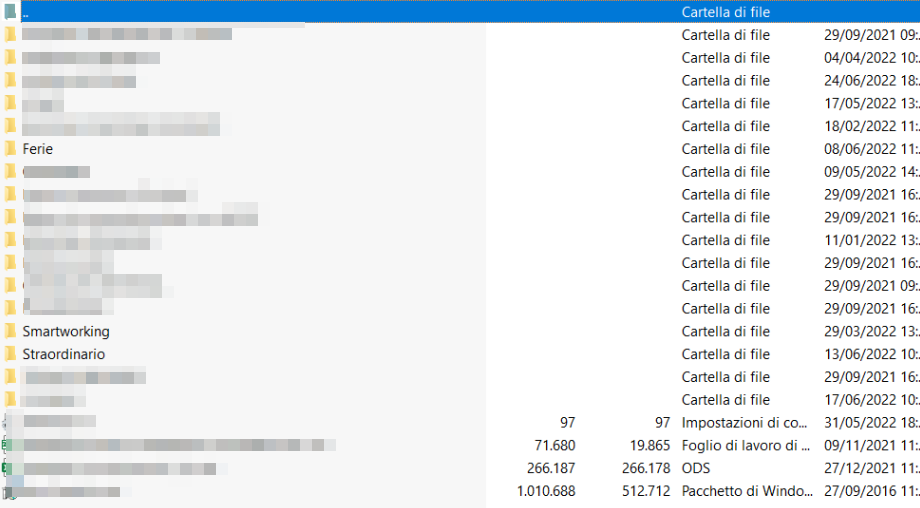

All’interno del post vengono pubblicati alcuni samples e un file in formato compresso dove è presente tutta l’alberatura dei dati esfiltrati dall’università scaricabile da un sito di mediation.

Inoltre vengono pubblicate direttamente nel post delle immagini raffiguranti le cartelle in possesso di BlackCat/ALPHV contenenti i documenti esfiltrati.

Andando ad aprire il file contenuto all’interno di un archivio rar, viene mostrata l’alberatura dei dati esfiltrati dalle infrastrutture IT dell’università.

All’interno dell’alberatura sono presenti anche informazioni relative ai brevetti, anche se al momento non possiamo comprendere esattamente di quali dati si tratti in quanto non sono scaricabili perché in vendita.

Oggi le notizie sull’attacco informatico all’Università di Pisa si susseguono a ritmo frenetico.

Dopo la mail arrivata in redazione da parte di BlackCat/ALPHV che riportava precisamente il post sul forum underground, nel quale sono stati messi in vendita i dati esfiltrati della infrastrutture informatiche dell’Università di Pisa, ora BlackCat pubblica un aggiornamento.

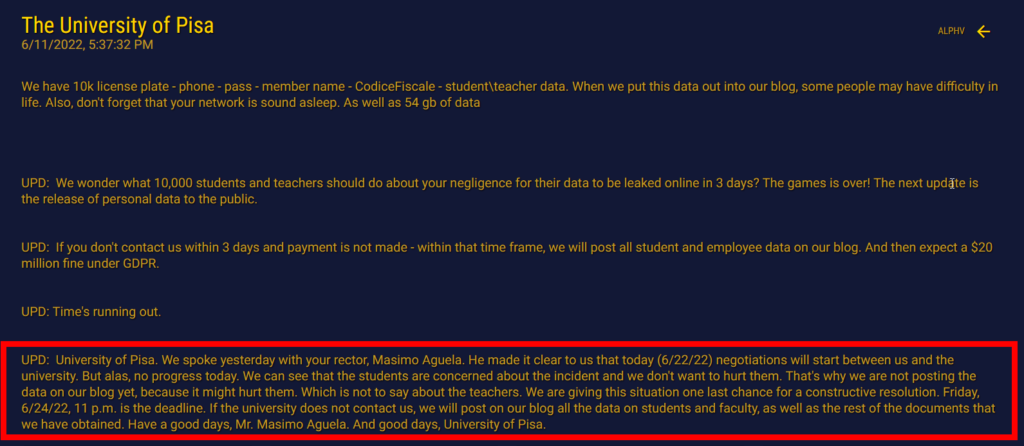

Nell’aggiornamento pomeridiano effettuato sul suo data leak site (DLS), viene riportato che BlackCat è in contatto con il rettore dell’Università di Pisa “Masimo Aguela“.

Sembra una notizia poco sensata in quanto il vecchio rettore dell’Università toscana era Massimo Mario Augello, mentre l’attuale rettore ad oggi è Paolo Maria Mancarella.

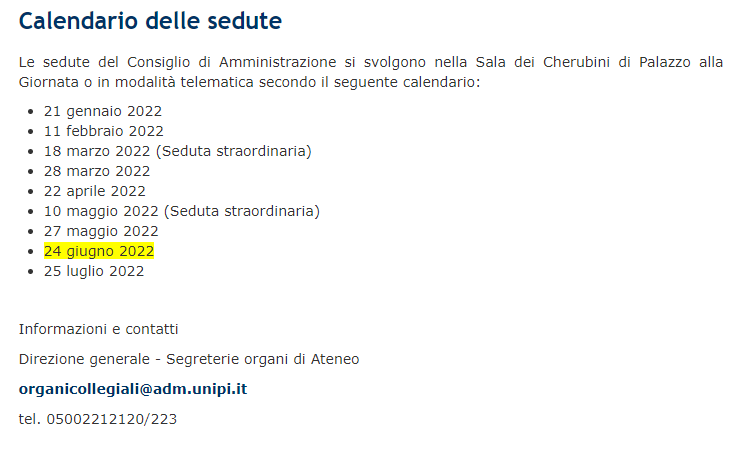

I criminali informatici riportano che qualora l’università li contatti e si arrivasse ad una conclusione, la pubblicazione dei dati non avverrà. Poi fissano la nuova data del 24/12/2022 alle ore 23:00 per la scadenza della trattativa.

"Aggiorna: Università di Pisa. Abbiamo parlato ieri con il tuo rettore, Masimo Aguela. Ci ha chiarito che oggi i negoziati (22/06/22) inizieranno tra noi e l'Università. Ma ahimè, nessun progresso oggi. Possiamo vedere che gli studenti sono preoccupati per l'incidente e non vogliamo ferirli.

Ecco perché non stiamo ancora pubblicando i dati sul nostro blog, perché potrebbe ferirli. Il che non vuol dire degli insegnanti. Stiamo dando a questa situazione un'ultima possibilità per una risoluzione costruttiva.

Venerdì, 24/12/22, 23:00 è la scadenza.

Se l'università non ci contatta, pubblicheremo sul nostro blog tutti i dati su studenti e docenti, nonché sul resto dei documenti che abbiamo ottenuto. Buon giorno, signor Masimo Aguela. E bei giorni, Università di Pisa".

Al momento l’università toscana non ha ancora pubblicato un comunicato relativo all’incidente informatico, dopo 11 giorni dall’attacco informatico.

Nella giornata di ieri, come abbiamo visto, la cybergang BlackCat/ALPHV aveva creato un post su un forum underground dove metteva in vendita per un milione di dollari i dati esfiltrati dall’Università di Pisa.

Andando a verificare il post sul forum underground, il post era stato eliminato.

La rimozione del post avviene dopo un aggiornamento pubblicato sul data leak site (DLS) di BlackCat/ALPHV dove venivano riportati dei presunti contatti tra la gang e il rettore dell’università, anche se il nome riportato risultava sbagliato.

A questo punto le ipotesi potrebbero essere due:

Ovviamente si tratta solo di ipotesi in quanto non sappiamo se quanto riportato nelle fonti pubbliche sia una precisa ricostruzione dei fatti e non sappiamo quanto BlackCat stia facendo per cercare di monetizzare.

Ricordiamo sempre che tutte le operazioni RaaS, dopo un attacco informatico, devono monetizzare.

In caso contrario tutto lo sforzo utilizzato per l’attacco, il pagamento di un eventuale broker di accesso, lo sviluppo del software, risulta solo una perdita per tutta la piramide del RaaS.

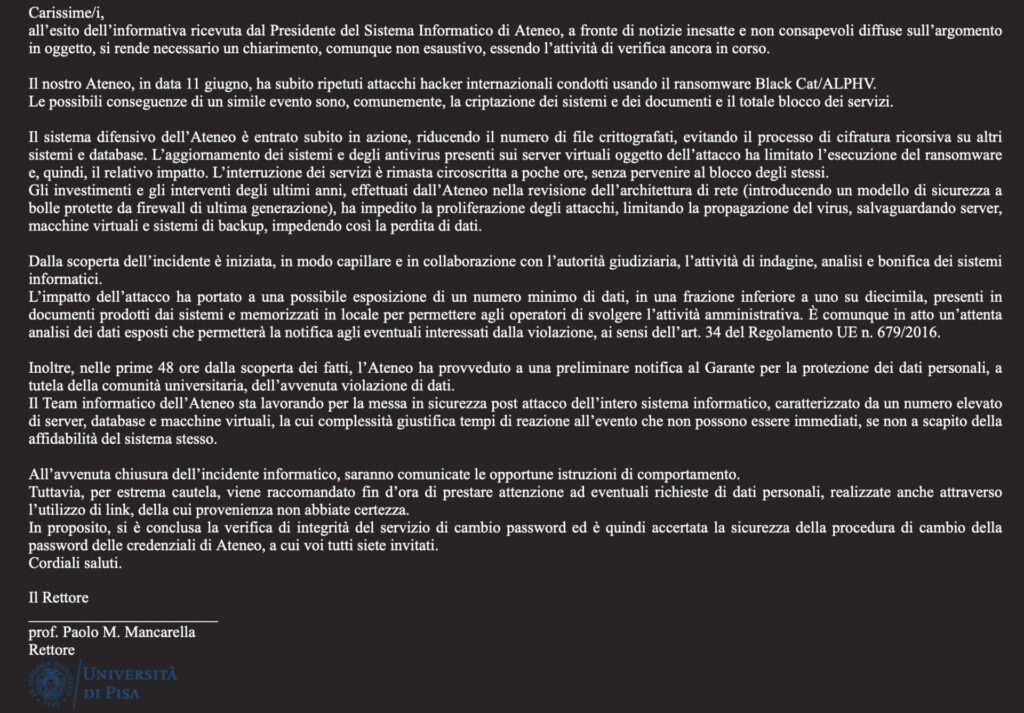

Finalmente dopo circa 2 settimane dall’inizio dell’incidente informatico all’Università di Pisa, l’Ateneo invia una email a tutti gli studenti.

La notizia ci è arrivata in redazione da uno studente dell’ateneo che ringraziamo.

La comunicazione riporta quanto segue:

Carissime/i,

all’esito dell’informativa ricevuta dal Presidente del Sistema Informatico di Ateneo, a fronte di notizie inesatte e non consapevoli diffuse sull’argomento in oggetto, si rende necessario un chiarimento, comunque non esaustivo, essendo l’attività di verifica ancora in corso.

Il nostro Ateneo, in data 11 giugno, ha subito ripetuti attacchi hacker internazionali condotti usando il ransomware Black Cat/ALPHV.

Le possibili conseguenze di un simile evento sono, comunemente, la criptazione dei sistemi e dei documenti e il totale blocco dei servizi.

Il sistema difensivo dell’Ateneo è entrato subito in azione, riducendo il numero di file crittografati, evitando il processo di cifratura ricorsiva su altri sistemi e database. L’aggiornamento dei sistemi e degli antivirus presenti sui server virtuali oggetto dell’attacco ha limitato l’esecuzione del ransomware e, quindi, il relativo impatto. L’interruzione dei servizi è rimasta circoscritta a poche ore, senza pervenire al blocco degli stessi.

Gli investimenti e gli interventi degli ultimi anni, effettuati dall’Ateneo nella revisione dell’architettura di rete (introducendo un modello di sicurezza a bolle protette da firewall di ultima generazione), ha impedito la proliferazione degli attacchi, limitando la propagazione del virus, salvaguardando server, macchine virtuali e sistemi di backup, impedendo così la perdita di dati.

Dalla scoperta dell’incidente è iniziata, in modo capillare e in collaborazione con l’autorità giudiziaria, l’attività di indagine, analisi e bonifica dei sistemi informatici.

L’impatto dell’attacco ha portato a una possibile esposizione di un numero minimo di dati, in una frazione inferiore a uno su diecimila, presenti in documenti prodotti dai sistemi e memorizzati in locale per permettere agli operatori di svolgere l’attività amministrativa. È comunque in atto un’attenta analisi dei dati esposti che permetterà la notifica agli eventuali interessati dalla violazione, ai sensi dell’art. 34 del Regolamento UE n. 679/2016.

Inoltre, nelle prime 48 ore dalla scoperta dei fatti, l’Ateneo ha provveduto a una preliminare notifica al Garante per la protezione dei dati personali, a tutela della comunità universitaria, dell’avvenuta violazione di dati.

Il Team informatico dell’Ateneo sta lavorando per la messa in sicurezza post attacco dell’intero sistema informatico, caratterizzato da un numero elevato di server, database e macchine virtuali, la cui complessità giustifica tempi di reazione all’evento che non possono essere immediati, se non a scapito della affidabilità del sistema stesso.

All’avvenuta chiusura dell’incidente informatico, saranno comunicate le opportune istruzioni di comportamento.

Tuttavia, per estrema cautela, viene raccomandato fin d’ora di prestare attenzione ad eventuali richieste di dati personali, realizzate anche attraverso l’utilizzo di link, della cui provenienza non abbiate certezza.

In proposito, si è conclusa la verifica di integrità del servizio di cambio password ed è quindi accertata la sicurezza della procedura di cambio della password delle credenziali di Ateneo, a cui voi tutti siete invitati.

Cordiali saluti.

Il Rettore

Oggi si sta tenendo il consiglio di amministrazione dell’Università di Pisa, dove con molta probabilità si starà parlando anche di questo incidente informatico.

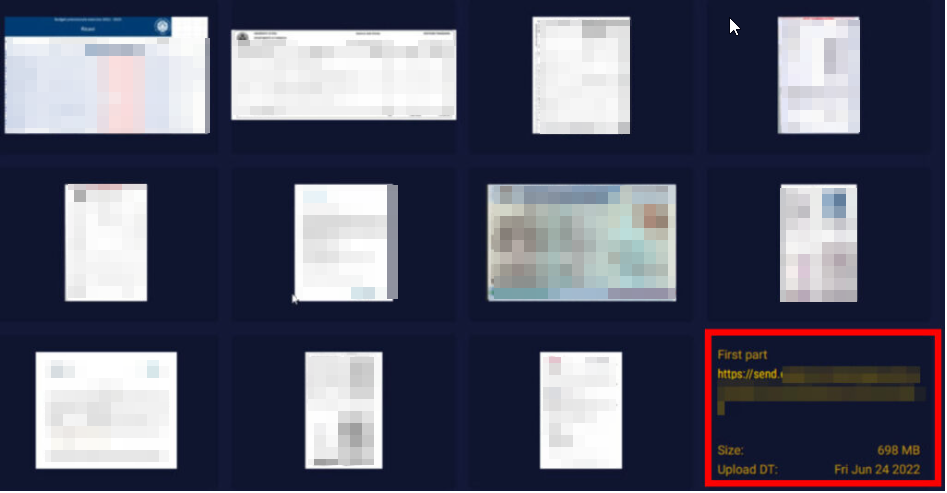

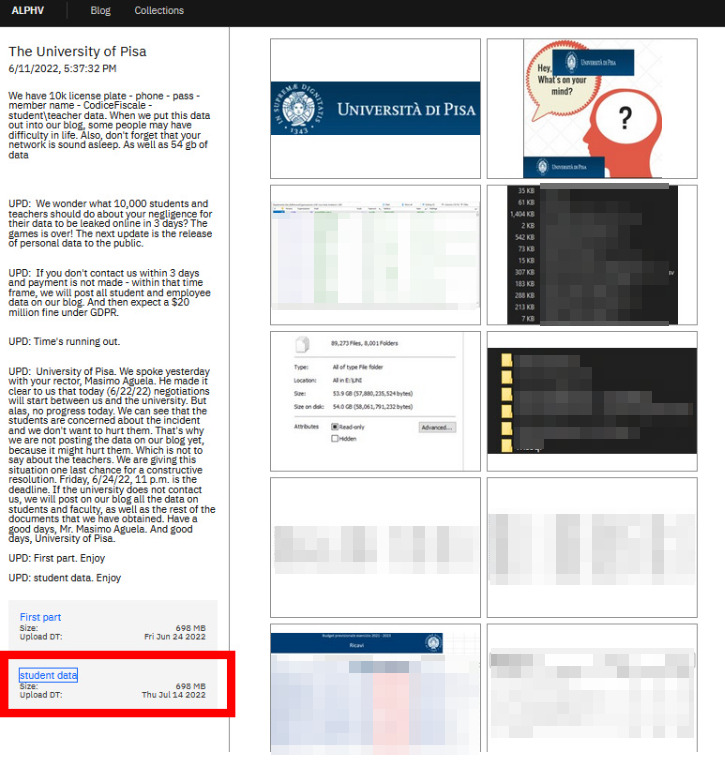

Come promesso dalla cybergang, BlackCat/ALPHV, rileviamo che il primo blocco di 698MB di dati esfiltrati dalle infrastrutture informatiche dell’Università di Pisa sono stati pubblicati nelle underground.

Ricordiamo che in precedenza, la cybergang aveva riportato che era in contatto con il rettore dell’Università e che se l’Ateneo non si fosse fatto vivo, entro la data del 24/06 avrebbe pubblicato i dati.

Infatti viene pubblicato un aggiornamento nel data leak site (DLS) di BlackCat che riporta un primo lotto da scaricare di 698MB liberamente dalla rete onion.

Da una veloce analisi, tra i dati pubblicati potrebbero esserci:

Questa prima pubblicazione, da una breve analisi condotta da RHC sembrerebbe che non contenga informazioni afferenti agli studenti di Pisa.

Probabilmente la cybergang si riserva queste informazioni (compreso il database) per una ultima pubblicazione per cercare di monetizzare ad ogni costo.

In questo ultimo periodo, spesso ritorniamo sul data leak site (DLS) di BlackCat/ALPHV ma non vediamo assolutamente aggiornamenti rispetto all’ultima pubblicazione avvenuta il giorno 25 giugno scorso.

Tutto questo silenzio ci risulta molto strano e dato che la cybergang possiede ancora molti dati non pubblicati, si potrebbe ipotizzare che siano stati messi in vendita all’interno dei mercati underground, anche se al momento non abbiamo notizie su questa possibile iniziativa.

Intanto BlackCat/ALPHV aggiorna le proprie infrastrutture e pubblica il nuovo data leak site (DLS), che mostra una nuova interfaccia grafica, un nuovo sistema di conservazione dei dati. Di seguito viene mostrato il post relativo all’Università di Pisa nella nuova interfaccia grafica.

Dopo moltissimo tempo dall’ultima pubblicazione, Blackcat/ALPHV crea un sito dove ha pubblicato al suo interno i dati dell’università di Pisa in modo strutturato e organizzato. In sintesi ha creato la stessa mimica di quanto ha fatto in precedenza per la The Allison.

Infatti, questa mattina la cybergang pubblica il link sul suo data leak site (DLS) come mostrato nell’immagine seguente, subito dopo la pubblicazione del file di circa 700MB.

Il sito al momento è visibile solo all’interno della rete Onion, quindi accessibile tramite TOR Browser.

I dati pubblicati all’interno del sito, sono con buona probabilità, relativi al database SQL server esfiltrato dalle infrastrutture IT dell’università, oltre ad altri file strutturati prelevati dai 53GB in possesso di BlackCat.

Purtroppo, come fatto in precedenza con The Allison, i dati dell’università di Pisa pubblicati ieri all’interno di un sito web accessibile solo dalla rete onion, questo pomeriggio sono stati resi disponibili dai criminali informatici nel clearweb.

Tale procedura era stata già in precedenza adottata da BlackCat ai danni di TheAllison, dove la cybergang aveva sviluppato un sito web parallelo nel quale aveva pubblicato i dati esfiltrati dall’azienda consentendo a qualsiasi utente, senza credenziali di accesso, di visionare, ricercare e scaricare le informazioni di interesse.

Il link al sito web visibile da Internet pubblico, viene reso noto da BlackCat sul loro Data Leak Site (DLS) come aggiornamento al post relativo all’università di Pisa.

Ovviamente tali informazioni a breve potranno essere indicizzate dai motori di ricerca (Come ad esempio Google e Bing), rendendo di fatto tali informazioni di pubblico dominio.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

I ricercatori di sicurezza di Recorded Future e MalwareHunterTeam, intorno a fine del 2021, scoprirono un nuovo ceppo di ransomware chiamato BlackCat/ALPHV, coinvolto in precedenza in operazioni criminali con la famigerata cyber gang REvil (Sodinokibi).

Questo ransomware, è tecnicamente il terzo ceppo ad utilizzare il linguaggio Rust dopo la pubblicazione di un proof-of-concept che venne rilasciato su GitHub nel 2020 e un ceppo sperimentale, oramai defunto chiamato BadBeeTeam che venne osservato nello stesso anno.

ALPHV (BlackCat) è il primo ad essere creato e distribuito attraverso una cyber gang che opera in modello RaaS (Ransomware as a Service). Seguendo il modello di REvil, la gang pubblicizzò il suo programma di affiliazione all’interno dei forum clandestini di criminalità informatica (XSS e Exploit), invitando altri criminali ad unirsi e lanciare attacchi contro grandi aziende per estorcere denaro.

Coloro che si candidano, noti come “affiliati”, ricevono una versione del ransomware ALPHV (BlackCat) che possono utilizzare negli attacchi per poi spartire i proventi una volta arrivato il pagamento da parte dell’azienda violata.

Tra le funzionalità che pubblicizzano, c’è la possibilità di crittografare i dati su sistemi Windows, Linux e VMWare eSXI e la possibilità per gli “affiliati” di guadagnare tra l’80% e il 90% del riscatto finale, a seconda della somma totale che estraggono dalle vittime .

In sintonia con le tattiche della maggior parte delle principali operazioni di ransomware odierne, il gruppo si impegna anche in una doppia estorsione, in cui utilizzano i dati rubati per fare pressione sulle vittime affinché paghino, minacciando di far trapelare i dati rubati se non lo fanno.

Il gruppo sembra gestire più di un Data Leak Site (DLS), dove ognuno di questi ospita i dati di una o due vittime, con ALPHV (BlackCat) che ne crea uno nuovo da utilizzare in nuovi attacchi. Una teoria è che questi siti di fuga siano attualmente ospitati dagli stessi affiliati ALPHV (BlackCat), il che spiega i diversi URL di fuga dei dati.

Sebbene ci siano stati altri tentativi di creare ransomware in Rust, BlackCat è il primo a rappresentare una vera minaccia e di cui le aziende devono fare attenzione. In un tweet, Michael Gillespie (famoso analista di malware presso Emsisoft e autore di decine di utilità di decrittazione ransomware), descrisse BlackCat come un ransomware “molto sofisticato”.

Tuttavia, BlackCat non è l’unico RaaS professionale ad utilizzare Rust, dove tale linguaggio di programmazione è considerato molto più sicuro rispetto a C e C++.

Anche altri gruppi di criminalità informatica, come gli operatori di BuerLoader e FickerStealer , hanno fatto i primi passi nel 2021 verso l’implementazione delle versioni Rust dei loro strumenti.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…