Il grave attacco informatico avvenuto di recente alla regione Lazio, sembrerebbe che sia stato effettuato dal gruppo ransomware RansomEXX.

Alessio D’Amato, assessore alla Sanità del Lazio a riportato:

“è stato criptato anche il backup dei dati, ed è l’elemento più grave. I dati non sono stati violati ma sono stati immobilizzati”

L’assessore alla Sanità del Lazio non ha nascosto la preoccupazione per quello che sta avvenendo in queste ore:

“Siamo in guerra, come sotto un bombardamento. Si contano gli edifici che stanno in piedi e quelli che sono crollati”

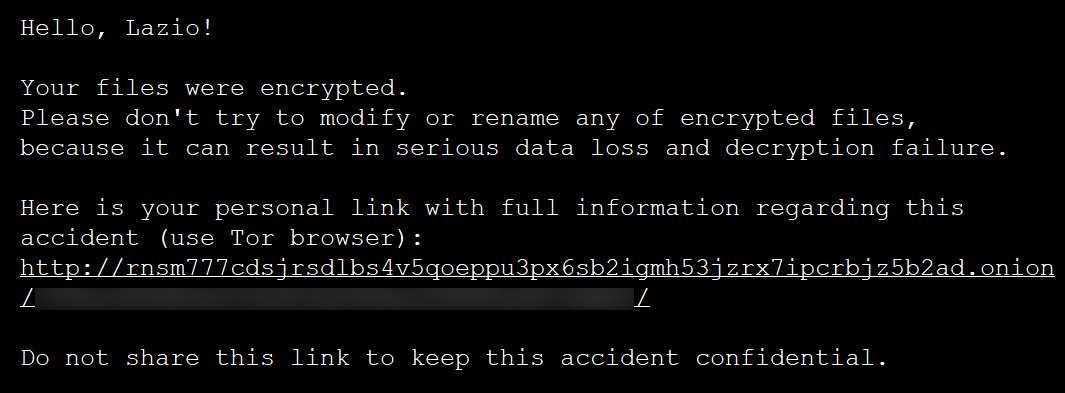

Nella nota di riscatto redatta dalla cyber-gang, è stato affermato “Ciao, Lazio!” per avvisare la Regione che i loro file sono stati crittografati. La richiesta di riscatto include anche un collegamento a una pagina web sulla rete Onion dove la Regione Lazio potrà prendere contatti con i criminali informatici e quindi avviare la negoziazione del riscatto.

La nota non indica il valore economico che dovrà essere corrisposto per ottenere il decryptor, capace di ripristinare i dati nei sistemi, ma l’URL ONION ad un noto sito Tor dove vengono condotte le operazioni dalla cyber-gang RansomEXX.

Le pagine di negoziazione di RansomEXX sono uniche per vittima e, se gli autori delle minacce hanno rubato i dati durante l’attacco, forniscono dettagli sulla pagina, inclusa la quantità di dati rubati e gli screenshot dei file.

In questo caso, la pagina di negoziazione non ha mostrato indicazioni che RansomEXX abbia rubato alcun dato.

Intanto il capo della Polizia Postale e delle Telecomunicazioni Nunzia Ciardi ha detto:

“La cybersecurity ormai riguarda la vita di ciascuno di noi, in ogni suo aspetto, sanitario, sociale ed economico. Per questo non basta tenere alzata la guardia, ma bisogna cambiare passo, perché gli attacchi informatici saranno sempre possibili”.

La banda RansomEXX ha lanciato la sua operazione originariamente con il nome Defray nel 2018. Tuttavia, nel giugno 2020, l’operazione è stata rinominata RansomEXX, dove ha iniziato a prendere di mira più attivamente le grandi entità aziendali.

Simile ad altre operazioni ransomware, RansomEXX viola una rete utilizzando vulnerabilità o credenziali rubate. Una volta che gli autori delle minacce ottengono l’accesso a tali reti, si diffondono silenziosamente al loro interno rubando informazioni riservate per poter condurre la seconda estorsione.

Dopo aver ottenuto l’accesso al controller di dominio di Windows, distribuiscono il ransomware sulla rete per crittografare tutti i dispositivi. La banda RansomEXX ha una storia di attacchi di alto profilo, tra cui le reti governative brasiliane, il Dipartimento dei trasporti del Texas (TxDOT), Konica Minolta, IPG Photonics e CNT dell’Ecuador.

Da tenere in considerazione che RansomEXX, come riportato da Kaspersky, è una tipologia di ransomware che colpisce sia Windows che Linux. L’azienda Russa, identificò in passato dei file eseguibili a 64-bit in standard ELF (ovvero progettato per girare su Linux), con caratteristiche simili rispetto alla controparte Windows.

Non è la prima volta che sono state effettuate delle ipotesi sul ransomware utilizzato, infatti nei giorni precedenti si è parlato di Lockbit 2.0 e poi successivamente di Emotet, ma sembrerebbe che oggi ci sia una prova che possa correlare l’attacco alla fonte della minaccia.

Attendiamo intanto gli esiti delle analisi per potervi dare un quadro più completo, ma sicuramente in Italia come sempre abbiamo detto su Red Hot Cyber, siamo molto indietro, pertanto risulta estremamente importante, una volta chiuso questo grave incidente di sicurezza informatica iniziare ad avviare un forte cambiamento, come sta avvenendo negli Stati Uniti D’America, soprattutto nella pubblica amministrazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…