La banda di criminali informatici Monti ransomware, oggi revendica all’interno del proprio Data Leak Site (DLS) un attacco informatico all’italiana Servizi Ominia.

L’attacco sembrerebbe essere stato sferrato in data 27 maggio 2023 ed oggi sono stati pubblicati i primi samples (anche se momentaneamente indisponibili) e una parte dell’alberatura dei file sottratti dalle infrastrutture IT dell’azienda.

Nel post, la cybergang criminale riporta “Gli italiani hanno subito ancora una volta una violazione dei dati delle informazioni dei loro clienti”, riferendosi all’attacco informatico precedente, sferrato ai danni della ASL1 Abruzzo avvenuto recentemente.

“Omnia è uno studio di consulenza e servizi aziendali nato a Cesena nel 1995. I valori fondanti di Omnia sono ispirati ai principi di trasparenza, professionalità e cura delle esigenze del Cliente”. Così viene riportato all’interno del loro sito, anche se non è ancora presente nessun comunicato riguardo l’incidente di sicurezza informatica.

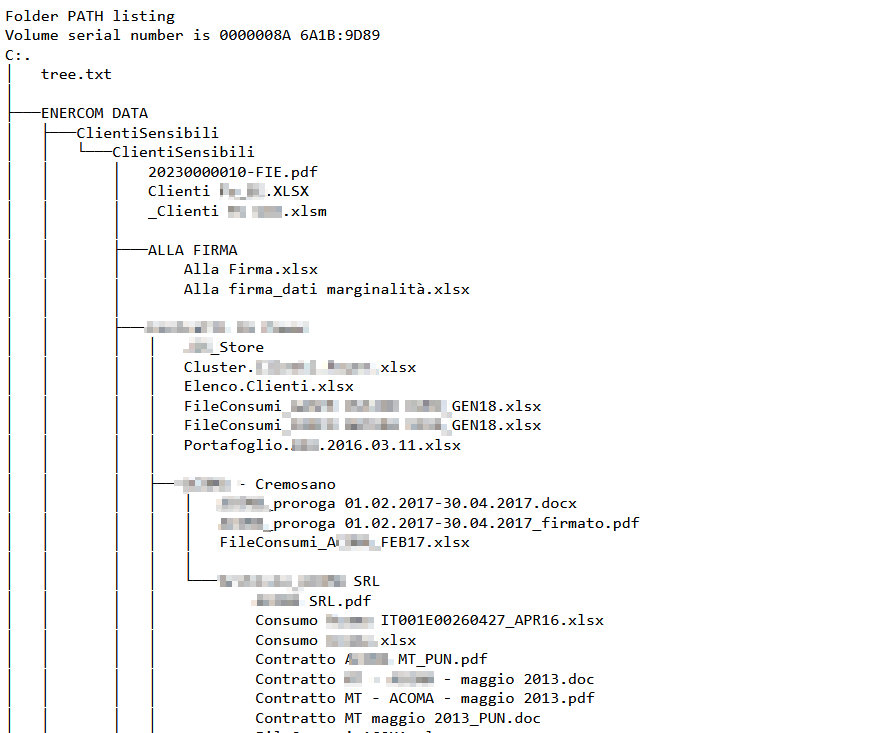

All’interno del file di alberatura dei documenti efilstrati (al momento tagliato dalla cybergang per non diffondere il contenuto di tutti i file) sono presenti diverse directory con i nomi dei clienti dell’azienda e Accettazione e contratti relativi.

Come sappiamo, l’accesso alle Darknet è un accesso pubblico e praticabile da qualsiasi persona che sappia utilizzare normalmente un PC. Infatti per l’installazione di TOR Browser occorre una ricerca su Google e 2 click. Questo è importante portarlo all’attenzione in quanto molti potrebbero sostenere il contrario.

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Monti ransomware è una operazione criminale che si posiziona come Ransomware as a Service (RaaS), apparsa a metà del 2022, che si basa quasi interamente sul codice Conti trapelato online a marzo del 2022.

Il gruppo Monti è emerso con una serie di attacchi ransomware di rilievo durante il fine settimana del Giorno dell’Indipendenza sfruttando con successo la vulnerabilità Log4Shell.

Dopo le analisi, i ricercatori hanno scoperto che gli indicatori di compromissione (IoC) per i nuovi attacchi ransomware erano gli stessi dei precedenti attacchi ransomware Conti, con una svolta: Monti incorporava l’agente Acrion 1 Remote Monitoring and Maintenance (RMM).

Sebbene non ci siano prove certe di un rebranding di Conti come Monti, è sicuro che l’operazione si basa sulle informazioni della cybergang Conti trapelate online intorno a marzo del 2022, compreso il codice del ransomware del quale abbiamo parlato molto su RHC.

All’interno del data leak site di Monti ransomware viene riportato quanto segue:

“Software specializzato non dannoso, creato con lo scopo di mostrare i problemi di sicurezza all’interno delle reti aziendali. MONTI utilizza una forte crittografia simmetrica combinata con RSA, ciò significa che i dati sono impossibili da recuperare senza la nostra chiave privata. Siamo una specie di cyberpunk, testiamo casualmente la sicurezza delle reti aziendali e, in caso di penetrazione, chiediamo denaro e pubblichiamo le informazioni sulle vulnerabilità che abbiamo trovato, nel nostro blog se l’azienda non vuole pagare. Ad esempio, immagina la situazione: i cattivi si intromettono nella rete di una società di costruzioni (enorme sviluppatore specializzato in oggetti sportivi), quei cattivi non si preoccupano dei soldi, sono pazzi fanatici dell’organizzazione terroristica, ottengono i progetti e gli schemi … solo pensa a cosa potrà accadere più avanti. Il nostro audit non è la cosa peggiore che possa capitare alla tua azienda, ma pensaci due volte, paga con i soldi, magari le persone vivono… La nota di riscatto che viene rilasciata a valle della cifratura dei dati da parte di Monti è presa direttamente dalle note di Conti con delle piccole modifiche.”

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…