Come sappiamo, recentemente, un attacco informatico ha visto partecipe l’Università di Salerno, suscitando preoccupazione e richiedendo azioni immediate per rafforzare la sicurezza e la protezione delle risorse informatiche. Successivamente all’attacco, è pervenuta in redazione una dichiarazione di un ragazzo che dall’interno dell’università ci aveva riportato con precisione una cronistoria degli avvenimenti che in quel 30 di giugno scorso, hanno visto offline il sito dell’università.

Nella giornata di ieri, arriva al whistleblower di Red Hot Cyber una e-mail che fornisce informazioni tecniche sull’attacco, evidenziando le vulnerabilità dei sistemi dell’Università e le misure adottate per affrontare la situazione.

Dobbiamo intanto dire che l’Università di Salerno ha proceduto quasi immediatamente ad emettere un comunicato stampa verso tutti gli studenti e il personale universitario. Inoltre, anche se si è trattato di un incidente di tipo “ransomware”, ancora non ci sono prove certe: ci sono prove di volumi di dati spostati ma nessuna rivendicazione o pubblicazione di dati nelle underground.

Secondo quanto riportato nella e-mail ricevuta, si ritiene che l’attacco all’Università di Salerno abbia coinvolto i sistemi di back-end. Questi sistemi comprendono un Apache web-server per il back-end Web, Dell EMC Isilon per il NAS dell’Ateneo, Windows Server per il PDC (Primary Domain Controller) e directory condivise nel dominio Active Directory, Cisco per la rete e DBMS Oracle per i database interni.

Viene inoltre riportato che su quasi tutta l’infrastruttura sia client che server, non era presente la Multi Factor Authentication (MFA) come metodo di autenticazione e che non tutto il personale si autenticava con credenziali di dominio.

Da quanto riporta l’anonimo lettore, attualmente “non si conoscono le esatte modalità di inoculazione, veicolazione e trasmissione del malware e se siano state causate da errata configurazione, manutenzione oppure mancati aggiornamenti critici ai sistemi di back-end.”

L’indisponibilità di dettagli tecnici completi rende la situazione simile a molti attacchi ransomware riscontrati in altre organizzazioni, dove l’aspetto essenziale risulta quello di a adottare politiche Zero-Trust, e quindi implementare l’autenticazione MFA su tutta l’infrastruttura sia Client che Server.

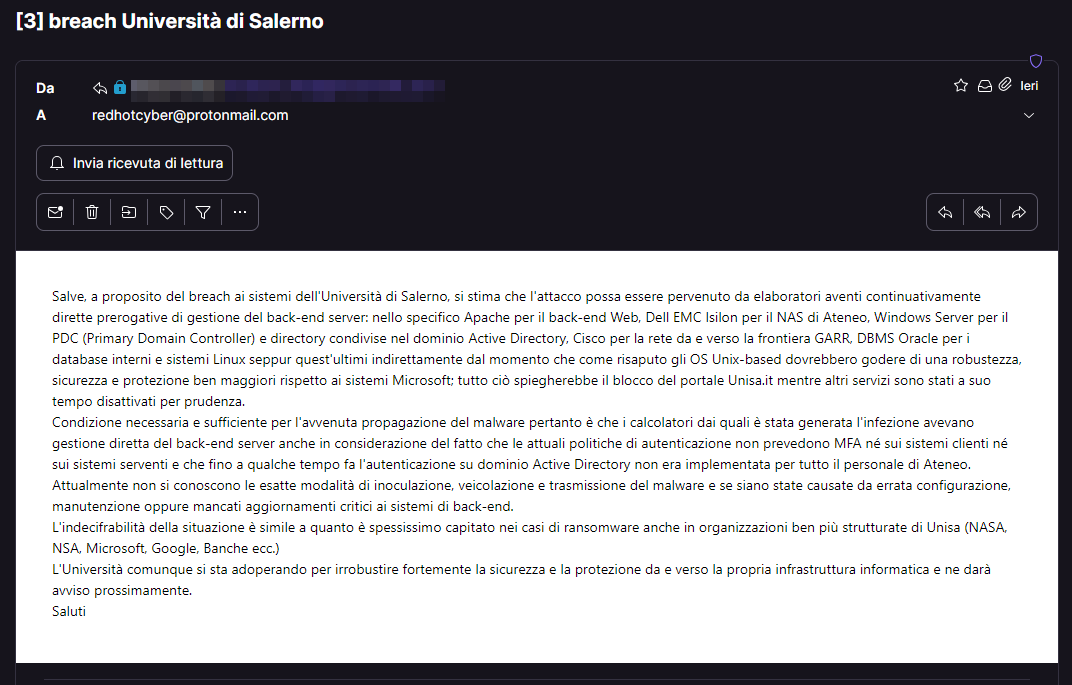

Salve, a proposito del breach ai sistemi dell'Università di Salerno, si stima che l'attacco possa essere pervenuto da elaboratori aventi continuativamente dirette prerogative di gestione del back-end server: nello specifico Apache per il back-end Web, Dell EMC Isilon per il NAS di Ateneo, Windows Server per il PDC (Primary Domain Controller) e directory condivise nel dominio Active Directory, Cisco per la rete da e verso la frontiera GARR, DBMS Oracle per i database interni e sistemi Linux seppur quest'ultimi indirettamente dal momento che come risaputo gli OS Unix-based dovrebbero godere di una robustezza, sicurezza e protezione ben maggiori rispetto ai sistemi Microsoft; tutto ciò spiegherebbe il blocco del portale Unisa.it mentre altri servizi sono stati a suo tempo disattivati per prudenza.

Condizione necessaria e sufficiente per l'avvenuta propagazione del malware pertanto è che i calcolatori dai quali è stata generata l'infezione avevano gestione diretta del back-end server anche in considerazione del fatto che le attuali politiche di autenticazione non prevedono MFA né sui sistemi clienti né sui sistemi serventi e che fino a qualche tempo fa l'autenticazione su dominio Active Directory non era implementata per tutto il personale di Ateneo.

Attualmente non si conoscono le esatte modalità di inoculazione, veicolazione e trasmissione del malware e se siano state causate da errata configurazione, manutenzione oppure mancati aggiornamenti critici ai sistemi di back-end.

L'indecifrabilità della situazione è simile a quanto è spessissimo capitato nei casi di ransomware anche in organizzazioni ben più strutturate di Unisa (NASA, NSA, Microsoft, Google, Banche ecc.)

L'Università comunque si sta adoperando per irrobustire fortemente la sicurezza e la protezione da e verso la propria infrastruttura informatica e ne darà avviso prossimamente.

SalutiNella mail viene riportando che la complessità nel comprendere cosa è successo è capitato anche in altre situazioni “ben più strutturate di Unisa (NASA, NSA, Microsoft, Google, Banche ecc.)”. Inoltre la mail conclude riportando che l’università “si sta adoperando per irrobustire fortemente la sicurezza e la protezione da e verso la propria infrastruttura informatica e ne darà avviso prossimamente.

Saluti”.

Sicuramente quello che abbiamo visto, rispetto ad altri casi analoghi di incidenti ad altre università italiane che trattate su RHC, è una forte reattività da parte dell’ateneo e una propensione verso l’etica e la trasparenza. Questo come sempre riportiamo su RHC va a favore di una crisi informatica, anche perché spesso gli incidenti informatici fanno più rumore quando non vengono riportati per primi dalle rispettive aziende.

Red Hot Cyber ha sempre sottolineato l’importanza di comprendere i dettagli tecnici degli incidenti informatici per consentire ad altre organizzazioni di migliorare le proprie infrastrutture IT ed evitare futuri attacchi. Si tratta di quelle “lesson learned” che permettono attraverso la “collaborazione” e la “condivisione”, di far comprendere cosa è successo per poter evitare che altre aziende non rimangano vittima di quegli stessi problemi.

Come nostra consuetudine, e come abbiamo già riportato in precedenza, lasciamo spazio ad una dichiarazione dell’Ateneo qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…