Come abbiamo riportato poco fa, dei criminali informatici hanno avviato una scansione alla ricerca di VMware ESXi vulnerabili ad un bug di sicurezza noto come CVE-2021-21974.

Anche l’Agenzia di Cybersicurezza Nazionale ha diramato un avviso, contattando diverse organizzazioni italiane che hanno esposto su internet delle console ESXi, chiedendo loro di limitarne la visibilità o aggiornarli a versioni supportate da VMWare.

Come abbiamo riportato negli articoli precedenti, il bug è una falla di sicurezza scoperta nel 2021, ma che da pochi giorni è stato rilevata applicabile anche su versioni più vecchie coperte dall’avviso del 2021.

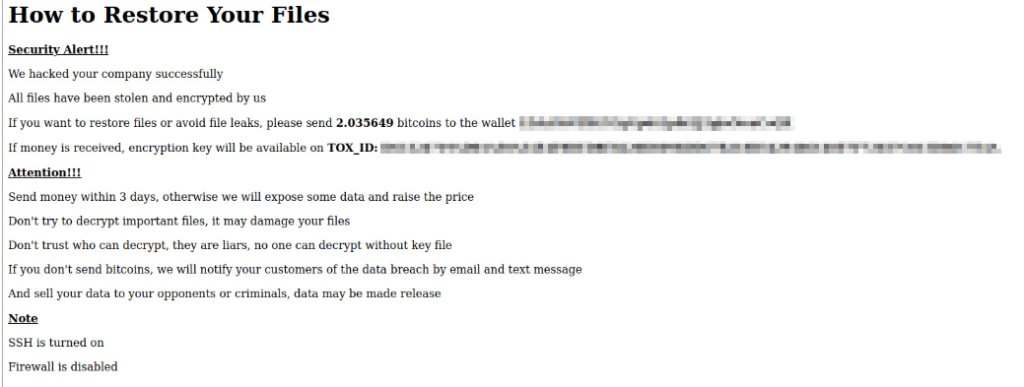

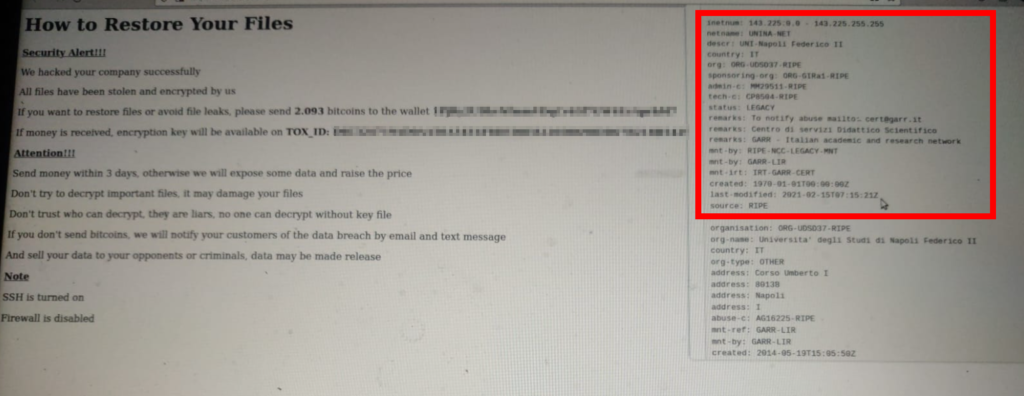

Abbiamo quindi effettuato una serie di analisi nelle underground, per comprendere la diffusione del problema. Per prima cosa abbiamo rilevato la richiesta di riscatto effettuata dai criminali informatici, i quali chiedono per lo sblocco delle infrastrutture cifrate 2 bitcoin che equivalgono al cambio attuale a circa 42.000 euro.

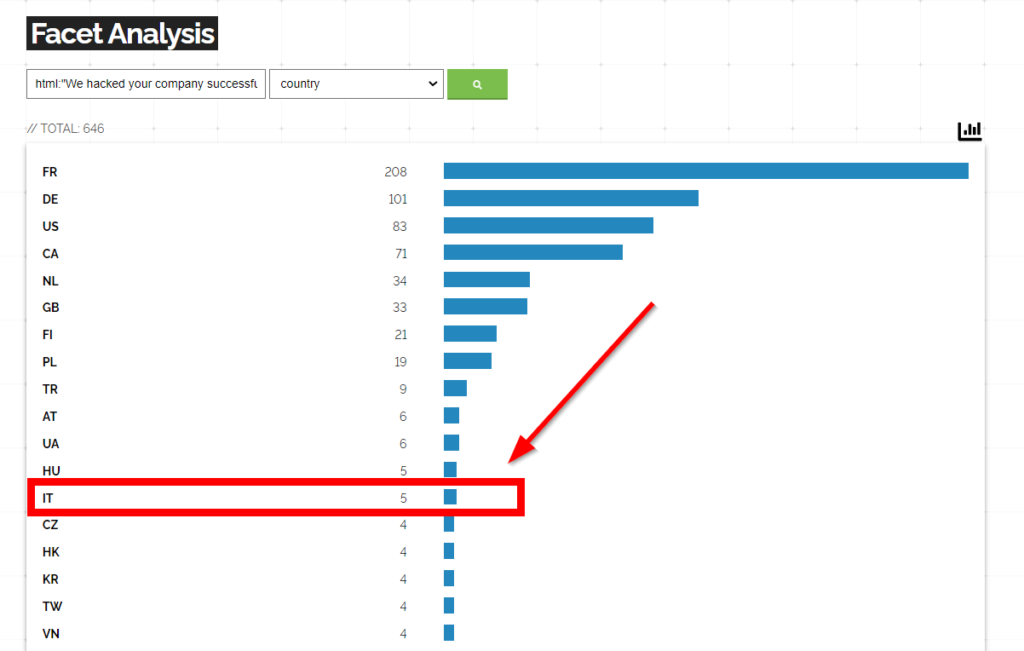

Andando direttamente su Shodan, il sistema a quanto pare utilizzato dai criminali informatici per rilevare i server esposti, effettuando la ricerca, risultano compromessi 646 server dei quali 5 italiani.

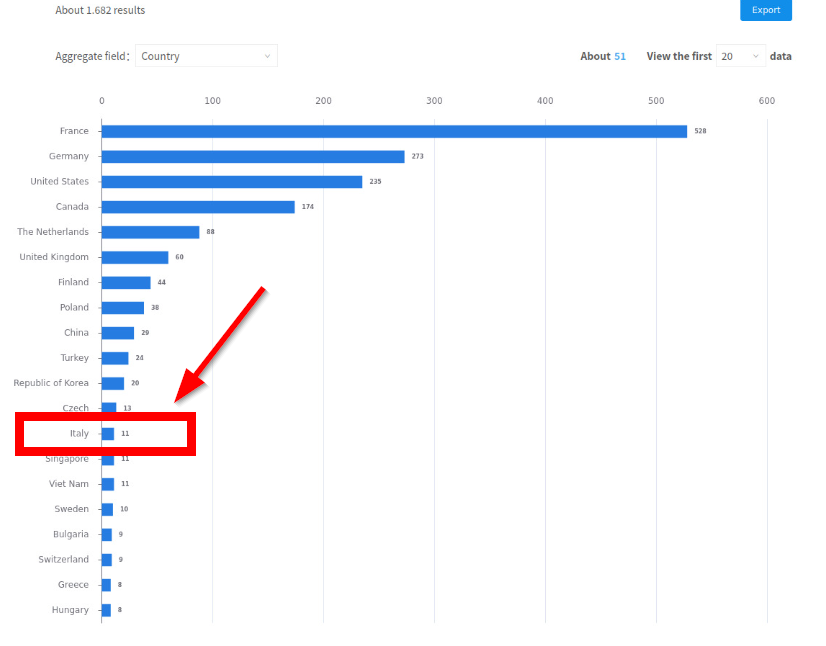

Mentre, andando ad effettuare la stessa ricerca su Zoomeye, ne risultano 1682 dove di questi, relativamente all’Italia, sono presenti all’appello 11 server.

Quindi nella peggiore delle ipotesi, senza considerare le sovrapposizioni, risultano circa 2328 server compromessi totali e di questi circa una 20ina interessano l’Italia.

Le analisi effettuate da RHC con il supporto del team di HackerHood (il gruppo hacker di Red Hot Cyber), vengono confermate anche da un Tweet, dove viene riportato che i numeri complessivi, almeno in questo momento dei server compromessi, si attestano a circa 2100 server.

Update on #esxiargs #esxi #ransomware attack after new manual scan:

— ONYPHE (@onyphe) February 5, 2023

2,112 IP compromised

2,028 running vmauthd (902/tcp)

531 running srvloc (427/tcp)@BleepinComputer @TheHackersNews @securityaffairs @UK_Daniel_Card pic.twitter.com/Qwvisy0vDb

#vmware #esxi #Ransomware

— mRr3b00t (@UK_Daniel_Card) February 4, 2023

can't find any pwn3d servers in RU…#ShockedFace pic.twitter.com/lnWrOxcgzS

Andando ad analizzare le infrastrutture italiane, ci giunge all’occhio questo server compromesso dell’università di Napoli. Nella print screen in calce si nota la richiesta di riscatto e l’indirizzo ip del server compromesso. Qualora l’Università voglia avere maggiori dettagli può scriverci senza problemi.

Al momento nel quale scriviamo, sembrerebbe che solo una 20ina di server, almeno in Italia, siano stati compromessi su un battente di circa 600 vulnerabili. Questo non vuol dire che la minaccia non esista, ma che al momento non è grave come sembrerebbe.

I sistemi di indicizzazione quali Shodan, Zoomeye e Censys stanno ancora lavorando e una situazione più precisa si potrà avere solo tra qualche giorno, anche tenendo in considerazione che la campagna è attiva da giorni.

Va da se che che come sempre riportiamo, le console di amministrazione delle infrastrutture IT devono essere segregate e non attestate direttamente su internet.

Pertanto servizi quali RDP, SSH, ESXi ecc… devono essere protette nel caso da una VPN.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui UNINA voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…