Mandiant Managed Defense ha monitorato UNC4990, un attore che utilizza pesantemente dispositivi USB per l’infezione iniziale. UNC4990 si rivolge principalmente agli utenti con sede in Italia ed è probabilmente motivato da un guadagno finanziario. La ricerca di Mandiant mostra che questa campagna è in corso almeno dal 2020.

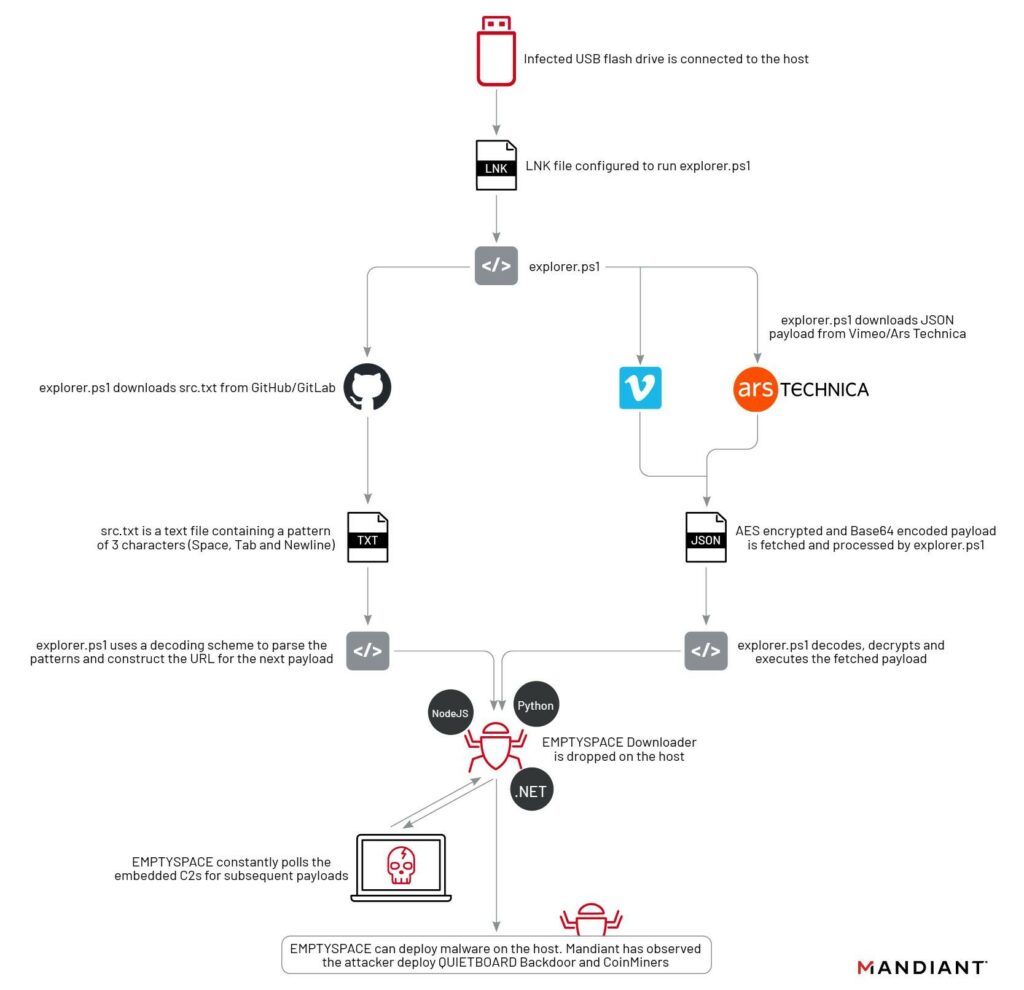

Nonostante faccia affidamento sull’antica tattica di trasformare le unità USB in armi, UNC4990 continua a evolvere i propri strumenti, tattiche e procedure (TTP). L’attore è passato dall’utilizzo di file di testo codificati apparentemente innocui all’hosting di payload su siti Web popolari come Ars Technica, GitHub, GitLab e Vimeo.

I servizi legittimi abusati da UNC4990 (inclusi Ars Technica, GitHub, GitLab e Vimeo) non comportavano lo sfruttamento di alcuna vulnerabilità nota o sconosciuta in questi siti, né nessuna di queste organizzazioni aveva nulla di configurato in modo errato per consentire questo abuso.

Venivano caricati su questi siti dei post con immagini o video del tutto innocui che contenevano al loro interno del testo dove venivano posizionate delle URL contenenti stringhe di testo lunghe e casuali. Al loro interno invece si celavano in formato Base64 dei payload.

Inoltre, il contenuto ospitato su questi servizi non presentava alcun rischio diretto per gli utenti, poiché il contenuto ospitato in isolamento era completamente innocuo. Chiunque avesse inavvertitamente cliccato o visualizzato questi contenuti in passato non correva il rischio di essere compromesso.

Mandiant ha osservato che UNC4990 sfrutta EMPTYSPACE (noto anche come VETTA Loader e BrokerLoader), un downloader in grado di eseguire qualsiasi carico utile servito dal server di comando e controllo (C2), e QUIETBOARD, che è una backdoor fornita utilizzando EMPTYSPACE.

In tutti i casi di infezione a cui Mandiant Managed Defense ha analizzato, l’infezione è iniziata con la vittima che faceva doppio clic su un file di collegamento LNK dannoso su un dispositivo USB rimovibile.

La convenzione di denominazione per il file LNK in genere consisteva nel fornitore del dispositivo USB e nella dimensione di archiviazione tra parentesi, ad esempio: KINGSTON (32GB).lnk. Mandiant ha inoltre osservato casi in cui, invece del nome del fornitore, veniva utilizzata l’etichetta dell’unità, ad esempio: D (32GB).lnk.

Dalle indagini condotte, Mandiant ha identificato molteplici iterazioni con uno script PowerShell dannoso chiamato explorer.ps1. Si tratta di uno script PowerShell codificato che alla fine scarica e decodifica un payload aggiuntivo che, nei casi esaminati da Mandiant, è stato il downloader EMPTYSPACE.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…