Gli analisti di CrowdStrike e SentinelOne hanno scoperto attività dannose inaspettate in una versione firmata dell’app desktop 3CX VoIP. Apparentemente, c’è stato un attacco alla catena di approvvigionamento e ora l’applicazione 3CX viene utilizzata per attaccare milioni di clienti dell’azienda.

3CX è uno sviluppatore di soluzioni VoIP il cui sistema telefonico 3CX è utilizzato da più di 600.000 aziende in tutto il mondo, con più di 12.000.000 di utenti giornalieri. L’elenco dei clienti dell’azienda comprende giganti come American Express, Coca-Cola, McDonald’s, BMW, Honda, AirFrance, NHS, Toyota, Mercedes-Benz, IKEA e HollidayInn.

Secondo gli esperti di sicurezza delle informazioni, gli aggressori attaccano gli utenti di un softphone compromesso sia su Windows che su macOS.

“L’attività dannosa include l’impianto di un beacon che comunica con l’infrastruttura degli aggressori, l’implementazione di un payload di seconda fase e, in un numero limitato di casi, l’attività manuale dei criminali informatici”, afferma CrowdStrike.

Gli specialisti di Sophos aggiungono che dopo lo sfruttamento, gli aggressori creano principalmente shell di comando interattive nei sistemi della vittima.

Mentre gli analisti di CrowdStrike sospettano che dietro l’attacco ci sia il gruppo di hacker nordcoreano Labyrinth Collima, i ricercatori di Sophos affermano di “non poter stabilire un’attribuzione con un ragionevole grado di certezza”.

L’attività di Labyrinth Collima di solito si sovrappone ad altri gruppi che vengono tracciati sotto i nomi di Lazarus Group da Kaspersky Lab, Covellite dagli esperti di Dragos, UNC4034 dagli esperti di Mandiant, Zinc da Microsoft e Nickel Academy dagli analisti di Secureworks.

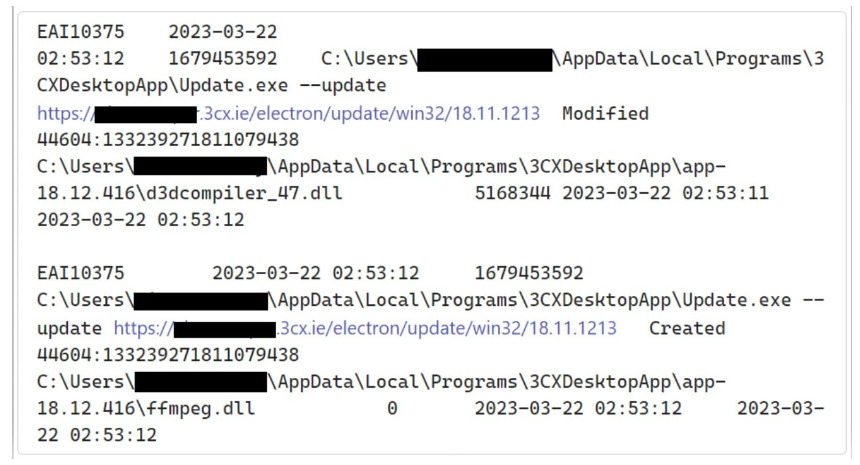

SentinelOne ha definito l’attacco alla catena di approvvigionamento SmoothOperator. L’azienda scrive che l’attacco inizia quando il programma di installazione MSI viene scaricato dal sito Web 3CX o quando viene scaricato un aggiornamento per un’applicazione desktop già installata.

L’installazione di un MSI o di un aggiornamento estrae i file DLL dannosi ffmpeg.dll e d3dcompiler_47.dll, che vengono utilizzati per la fase successiva dell’attacco.

Sebbene Sophos affermi che l’eseguibile 3CXDesktopApp.exe in sé non è dannoso, la DLL dannosa ffmpeg.dll verrà caricata e utilizzata per estrarre il payload crittografato da d3dcompiler_47.dll ed eseguirlo.

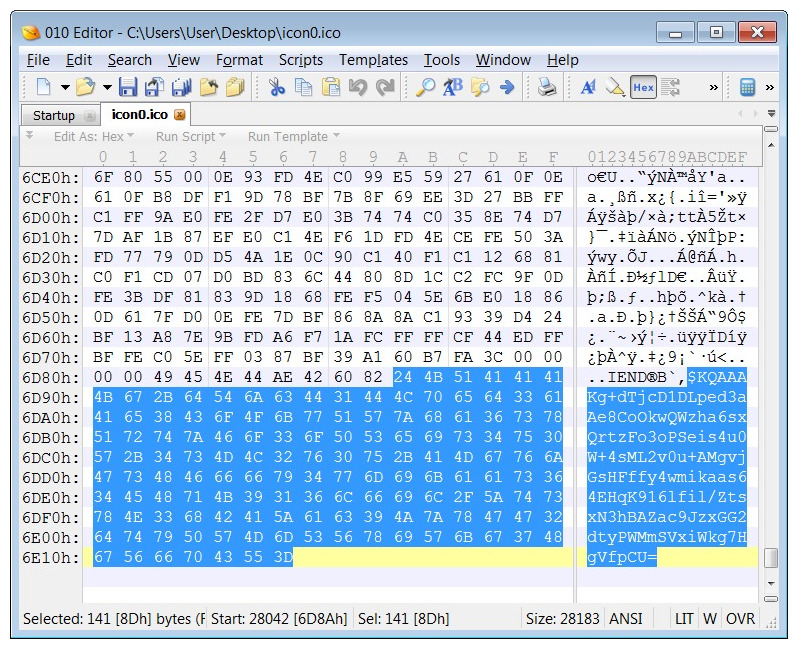

Successivamente, il malware scaricherà i file delle icone ospitati su GitHub, che contengono stringhe con codifica base64 aggiunte alla fine dei file immagine, come mostrato nell’esempio seguente.

Il repository GitHub che contiene queste icone mostra che il primo file è stato caricato il 7 dicembre 2022.

Le stringhe base64 menzionate vengono utilizzate per fornire il payload ai dispositivi compromessi. Questo malware è in grado di raccogliere informazioni di sistema, oltre a rubare accessi e password salvati dai profili nei browser Chrome, Edge, Brave e Firefox.

“Al momento non siamo in grado di confermare che il programma di installazione del Mac sia trojanizzato. La nostra attuale indagine include applicazioni aggiuntive, inclusa un’estensione di Chrome, che possono essere utilizzate anche per gli attacchi”, scrivono gli esperti. “Gli aggressori hanno costruito una vasta infrastruttura dal febbraio 2022, ma non vediamo ancora collegamenti evidenti a cluster di minacce noti”.

CrowdStrike segnala che una versione dannosa del client 3CX si connetterà a uno dei seguenti domini controllati dagli aggressori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…