Come abbiamo riportato nella giornata di mercoledì, un attacco informatico ha colpito il Comune di Ferrara che è stato costretto a spegnere parzialmente le sue infrastrutture IT per evitare il diffondersi del malware.

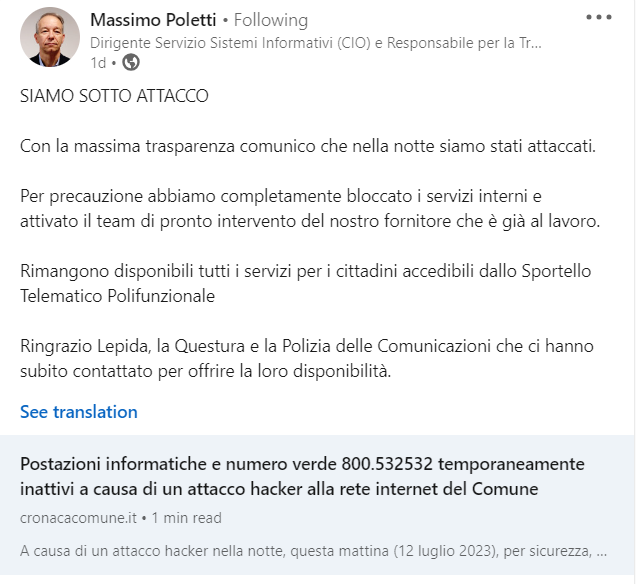

Questo era stato annunciato dal Comune con uno specifico comunicato stampa, ma anche con un post su LinkedIn da Massimo Peoletti, Dirigente Servizio Sistemi Informativi (CIO) e Responsabile per la Transizione al Digitale del Comune di Ferrara.

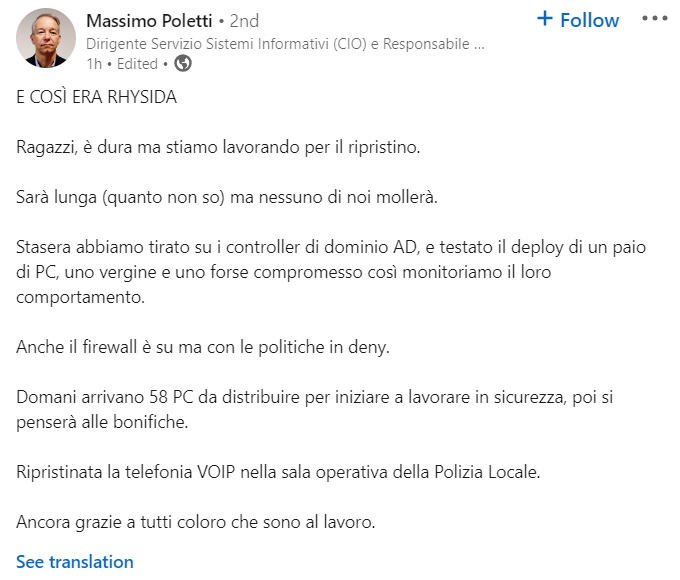

Nella serata di giovedì 13 luglio, sempre Massimo Poletti, con un nuovo post pubblica dei dettagli tecnici sull’accaduto fornendo anche il nome della cybergang che ha colpito il comune – in questo caso Rhysida – riportando cosa stava facendo il comune per rispondere all’attacco ransomware:

E COSÌ ERA RHYSIDA

Ragazzi, è dura ma stiamo lavorando per il ripristino.

Sarà lunga (quanto non so) ma nessuno di noi mollerà.

Stasera abbiamo tirato su i controller di dominio AD, e testato il deploy di un paio di PC, uno vergine e uno forse compromesso così monitoriamo il loro comportamento.

Anche il firewall è su ma con le politiche in deny.

Domani arrivano 58 PC da distribuire per iniziare a lavorare in sicurezza, poi si penserà alle bonifiche.

Ripristinata la telefonia VOIP nella sala operativa della Polizia Locale.

Ancora grazie a tutti coloro che sono al lavoro.

Dobbiamo dire che capita molto di rado – ma diciamo che non capita mai – che un direttore di un servizio IT di una organizzazione – sia pubblica che privata – in modo etico e trasparente riporti informazioni di dettaglio di un attacco informatico nel quale versa la propria organizzazione dopo appena un giorno.

Ma questo è il modo corretto di agire!

E su questo tutti quanti dovremmo riflettere di più, su come occorre gestire la famosa “crisis management” – della quale tutti parlano quando non ce n’è bisogno – ma della quale tutti hanno paura di attuarla quando si tratta di un incidente di sicurezza informatica.

web reputation, brand reputation … oggi, molte aziende si rendono conto che la comunicazione tempestiva e trasparente è un elemento cruciale per mantenere la fiducia dei propri clienti e dimostrare un impegno verso la sicurezza dei dati, ma alla fine chi lo fa?

Ma poi quando capita l’incidente, non si mantiene la calma, si pensa solo alla web e brand reputation, senza pensare che una mancata comunicazione genera ancora più problemi che una comunicazione etica e trasparente. Ritardare la comunicazione di un incidente di sicurezza spesso porta a conseguenze ancora più gravi, come la perdita di fiducia, possibili azioni legali e danni reputazionali irreparabili.

Gli interessati devono essere informati sul tipo di violazione che si è verificata, quali dati potrebbero essere stati compromessi e quali azioni l’azienda sta intraprendendo per rispondere all’incidente.

La comunicazione dovrebbe anche includere le misure preventive che l’azienda sta adottando per rafforzare la sicurezza e prevenire future violazioni. Questo può comprendere l’implementazione di nuove politiche di sicurezza, l’adozione di tecnologie avanzate, l’aumento della formazione dei dipendenti sulla sicurezza informatica e l’eventuale coinvolgimento di esperti esterni per un audit della sicurezza.

È importante sottolineare che la comunicazione non dovrebbe limitarsi solo ai clienti direttamente interessati, ma dovrebbe estendersi a tutti gli stakeholder rilevanti, come partner commerciali, fornitori e dipendenti. Questo dimostra un impegno generale verso la trasparenza e la responsabilità.

Comunicare un incidente di sicurezza può essere un’opportunità per l’azienda per dimostrare la propria capacità di gestione delle crisi e la dedizione alla sicurezza dei dati dei propri clienti. Una risposta efficace e trasparente può contribuire a mantenere la fiducia dei clienti e a rafforzare la reputazione dell’azienda nel lungo termine.

Concludiamo facendo i nostri complimenti al Dott. Massimo Poletti e ricordiamo a tutti quanti di non avere paura di comunicare ai vostri clienti che state rispondendo e affrontando ad un attacco informatico.

Anche perché questo si saprà in un modo o nell’altro. La trasparenza e la comunicazione tempestiva sono i pilastri fondamentali per mantenere la fiducia e costruire relazioni solide con i vostri clienti, soprattutto in un momento di crisi.

Si chiama Rhysida e si tratta di una nuova cyber gang emergente comparsa a maggio del 2023 e prende il nome da un grande genere di millepiedi Scolopendolomorph nella sottofamiglia Otostigminae.

Ma in realtà è un gruppo ransomware che disponde di un Data Leak Site (DLS) all’interno della rete onion, dove pubblica costantemente le sue vittime violate e si posiziona come un “team di sicurezza informatica” che sta facendo un favore alle proprie vittime prendendo di mira i loro sistemi ed evidenziando le presunte potenziali ramificazioni dei problemi di sicurezza coinvolti.

Diciamo che questa tattica nell’ultimo periodo va di moda. Infatti anche il gruppo 8base si posiziona allo stesso modo, ed entrambi i gruppi iniziano a colpire infrastrutture IT italiane, nel caso di Rhysida ha colpito recentemente Fassi Gru SpA, della quale abbiamo parlato in precedenza che ci ha contattato per la pubblicazione di un comunicato stampa.

Rhysida viene distribuito in tramite Cobalt Strike o un framework simili attraverso campagne di phishing. Tutti i campioni analizzati dagli analisti di sicurezza di Sentinelone, del ransomware Rhysida indicano che il gruppo si trova nella fase avanzata di sviluppo.

Infatti i payload mancano ancora di funzionalità di base come la rimozione del VSS (Volume Shadow Copy Service). Nel contesto del ransomware con VSS ci si riferisce a una funzionalità utilizzata da alcuni tipi di ransomware per eliminare le copie di backup dei file presenti su un sistema. Il Volume Shadow Copy Service è un servizio di Windows che consente di creare snapshot o copie di backup dei file e delle cartelle su un determinato momento. Queste copie di backup possono essere utilizzate per il ripristino dei file in caso di perdita o danneggiamento dei dati.

Il gruppo minaccia le vittime con la distribuzione pubblica dei dati esfiltrati, allineandosi ai classici modelli di Ransomware as a Ssrvice (RaaS) dei moderni gruppi di multi-estorsione.

Quando viene avviato, Rhysida visualizzerà una finestra cmd.exe mentre procede alla lettura di tutti i file su tutte le unità locali. Alle vittime viene chiesto di contattare gli aggressori tramite il loro DLS su rete onion (accessibile tramite TOR browser), utilizzando il loro identificatore univoco fornito nelle note di riscatto.

Rhysida accetta pagamenti solo in BTC (Bitcoin) e fornisce alle vittime informazioni sull’acquisto e l’utilizzo di BTC direttamente sul proprio DLS. Dopo aver fornito il proprio ID univoco al portale di pagamento, viene fornito un modulo aggiuntivo che consente alle vittime di fornire maggiori informazioni agli aggressori per scopi di autenticazione e dettagli di contatto.

Le note di riscatto di Rhysida vengono scritte come documenti PDF nelle cartelle interessate su unità mirate ed inoltre tenta di sostituire lo sfondo del desktop tramite più comandi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…