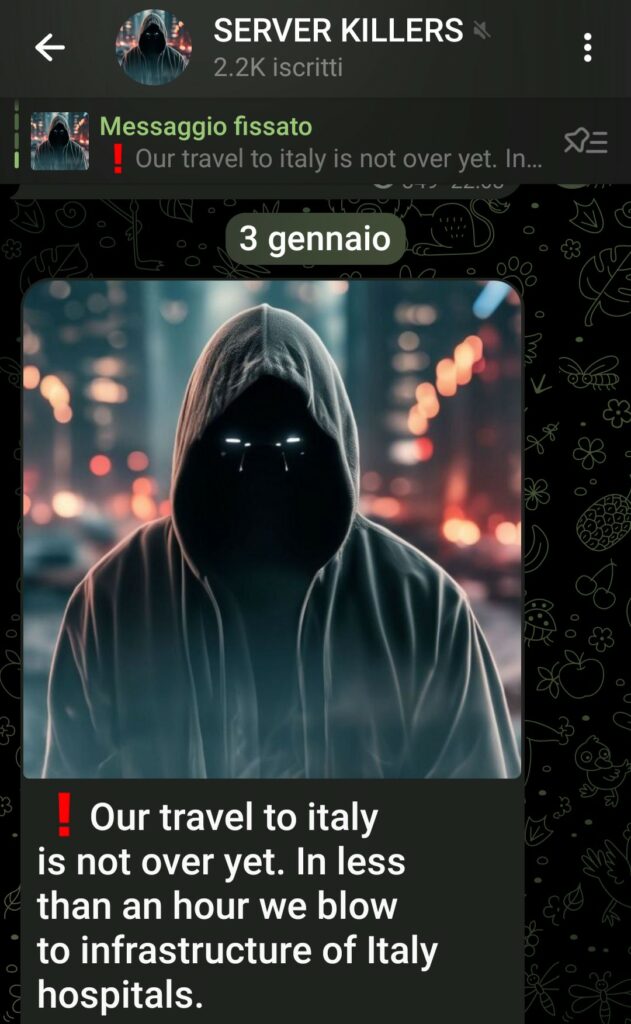

Un gruppo di hacktivisti filorussi chiamati ServerKiller, le cui operazioni sono iniziate il 3 aprile del 2023, hanno colpito strutture sanitarie italiane lo scorso 3 gennaio. La tecnica è sempre quella del Distributed Denial of Service (DDoS). Tra i bersagli dichiarati figurano ospedali e cliniche di rilevanza nazionale, come il Policlinico Gemelli, l’Istituto Europeo di Oncologia e altri ancora.

Analogamente al gruppo di hacktivisti filorussi NoName057(16), anche ServerKiller sfrutta attacchi informatici per promuovere la propaganda russa e contrastare il sostegno dei paesi NATO all’Ucraina. Entrambi i gruppi utilizzano principalmente attacchi DDoS per colpire siti web governativi, aziendali e infrastrutture critiche, cercando di destabilizzare e intimidire le nazioni che supportano l’Ucraina. Queste azioni evidenziano una strategia coordinata volta a influenzare l’opinione pubblica e le politiche internazionali attraverso il cyberspazio

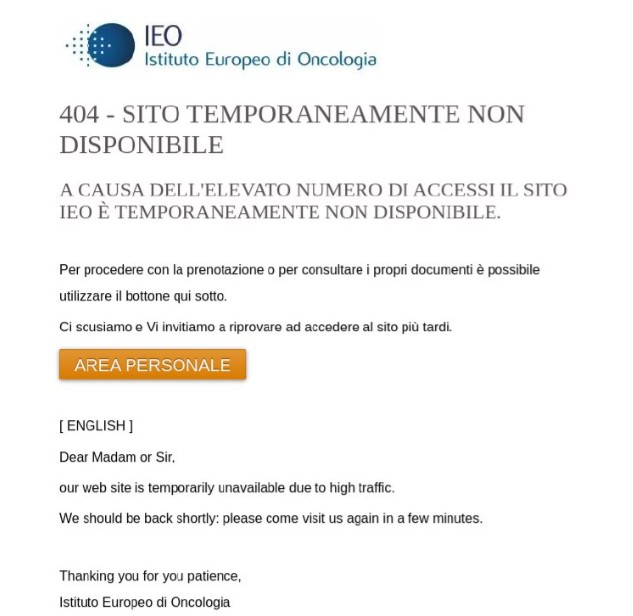

Gli attacchi DDoS, come spesso sottolineiamo, non causano danni permanenti ai sistemi, ma si limitano a sovraccaricarli con un flusso anomalo di richieste, causando temporanei disservizi. Una volta cessato il traffico malevolo, i server tornano operativi come prima.

Il nostro viaggio in Italia non è ancora finito. In meno di un'ora saremo catapultati nelle infrastrutture degli ospedali italiani.

Il problema principale, però, non risiede nei danni tecnici ai sistemi, bensì nelle conseguenze per i pazienti come in quiesto caso. L’impossibilità di accedere ai portali delle strutture sanitarie per prenotare visite, consultare risultati di analisi o gestire documentazione medica può avere un impatto significativo sulla salute delle persone, causando ritardi nella diagnosi e nel trattamento.

Negli ultimi anni, le strutture sanitarie sono diventate sempre più vulnerabili a minacce informatiche, non solo attraverso attacchi DDoS, ma anche tramite campagne ransomware. Questi attacchi hanno spesso portato all’esfiltrazione di dati sensibili, tra cui informazioni preziose per l’industria farmaceutica e medica. È quindi fondamentale che le strutture sanitarie adottino misure di protezione avanzate per garantire la continuità operativa e la tutela della privacy dei pazienti.

Infrastruttura: Ospedali - Il settore sanitario italiano è stato abbandonato a causa del supporto all'Ucraina con aiuti militari

https://upmc.it/

https://check-host.net/check-report/21dc5905k40f

https://www.ifo.it

https://check-host.net/check-report/21db0dbakac

https://www.ieo.it

https://check-host.net/check-report/21db110ck805

Home

https://check-host.net/check-report/21daff24k8b7

https://www.salvatormundi.it

https://check-host.net/check-report/21db0c4ck552

https://www.ptvonline.it/

https://check-host.net/check-report/21dd0aaak694

#ServerKillers

Gli ospedali sono bersagli particolarmente vulnerabili agli attacchi DDoS (Distributed Denial of Service), che possono compromettere l’accesso a servizi critici e mettere a rischio la vita dei pazienti. Per proteggere queste strutture, è fondamentale implementare strategie di mitigazione DDoS efficaci. Queste includono l’adozione di soluzioni tecnologiche avanzate, come firewall specifici e sistemi di rilevamento delle intrusioni, oltre alla formazione del personale per riconoscere e rispondere tempestivamente alle minacce.

Il gruppo, ServerKiller, attivo dal 2023 è ancora poco conosciuto in Italia, ha iniziato a operare con modalità simili a quelle di KillNet e Noname057(16) anche a livello di propaganda mediatica.

Questo gruppo ha effettuato in passato operazioni nel nostro paese e ha stretto alleanze con altri gruppi filorussi. È probabile che in futuro sentiremo parlare ancora di loro, rendendo ancora più urgente l’adozione di misure di sicurezza adeguate per proteggere le infrastrutture sanitarie

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…