Gli specialisti della sicurezza informatica hanno scoperto una nuova famiglia di malware per macOS in grado di crittografare i file. Il nome NotLockBit deriva dal fatto che tenta di impersonare il ransomware LockBit.

Il malware è scritto in Go e prende di mira i sistemi che eseguono Windows e macOS. Come altre minacce simili, NotLockBit utilizza tattiche di doppia estorsione, ovvero prima ruba i dati della vittima, quindi crittografa i file ed elimina le copie shadow. Pertanto, gli aggressori possono richiedere un riscatto sia per decrittografare i dati sia per non “far trapelare” le informazioni rubate nel pubblico dominio (o per non venderle ad altri criminali).

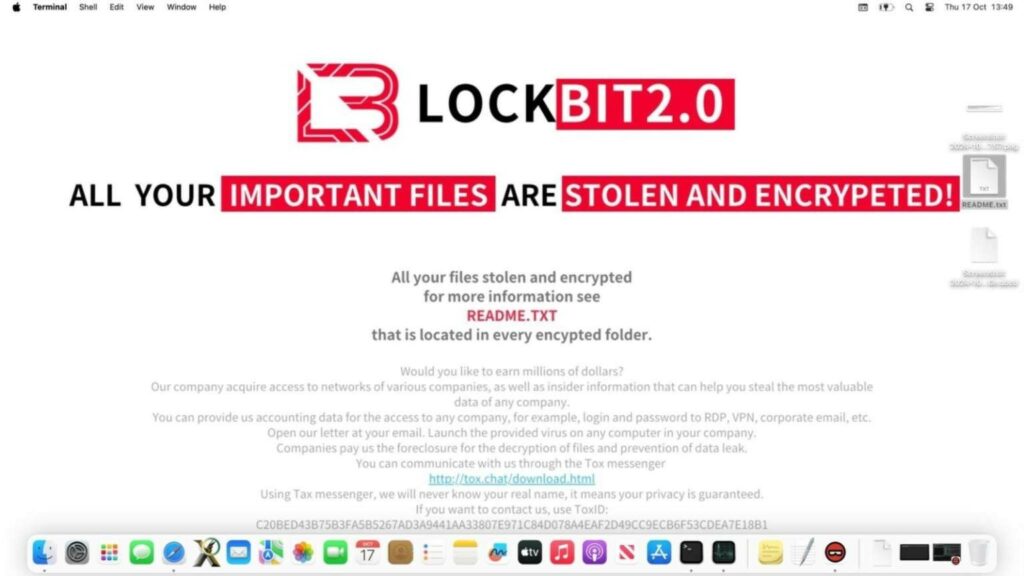

Come accennato in precedenza, la caratteristica distintiva di NotLockBit è che il malware tenta di impersonare il noto ransomware LockBit, con il quale in realtà non ha nulla a che fare. Secondo gli analisti di SentinelOne, il malware è distribuito sotto forma di file binari x86_64, il che suggerisce che funzioni solo su dispositivi macOS basati su processori Intel e Apple su cui è installato un emultare.

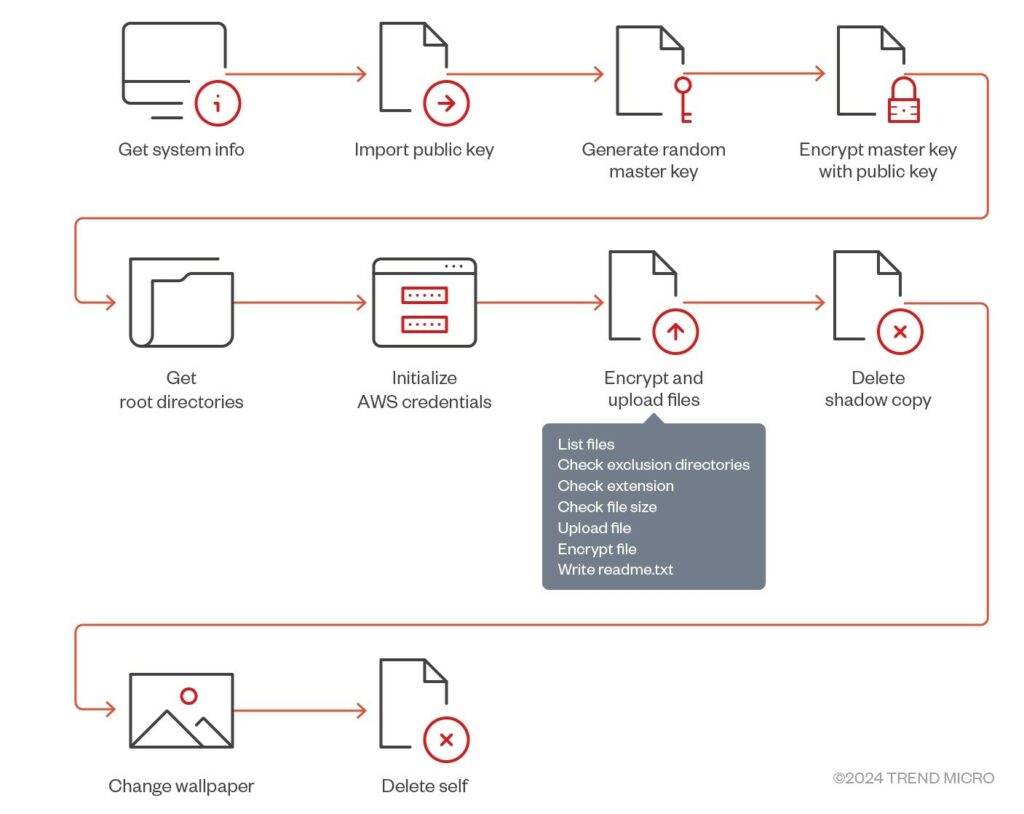

Durante l’attacco, NotLockBit raccoglie informazioni sul sistema e utilizza la chiave pubblica per crittografare una chiave master generata casualmente, che viene utilizzata durante la crittografia dei file. L’uso della crittografia RSA asimmetrica garantisce che la chiave principale non venga decrittografata senza la chiave privata degli aggressori.

NotLockBit aggiunge un’estensione .abcd ai file crittografati, inserisce una richiesta di riscatto in ogni cartella crittografata e quindi tenta di sostituire lo sfondo del desktop con un banner LockBit 2.0.

In un rapporto pubblicato la scorsa settimana , i ricercatori di Trend Micro che hanno studiato anche NotLockBit hanno notato che prima che inizi il processo di crittografia, il ransomware trasferisce i dati delle sue vittime in un bucket Amazon S3 controllato dagli aggressori utilizzando credenziali hardcoded di AWS.

“Crediamo che l’autore del ransomware stia utilizzando il proprio account AWS o un account compromesso. Abbiamo trovato più di trenta campioni, probabilmente creati dallo stesso autore, che indicano lo sviluppo e il test attivi di questo ransomware”, aveva avvertito Trend Micro.

Gli esperti hanno affermato di aver informato di questa attività dannosa i rappresentanti di AWS, che hanno già bloccato le chiavi di accesso AWS rilevate e l’account ad esse associato. Secondo SentinelOne, NotLockBit è la prima famiglia di ransomware veramente funzionale destinata a macOS. In precedenza, gli specialisti della sicurezza informatica si imbattevano solo in prototipi e vari proof-of-concept.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…