Holy Ghost, un ransomware meno noto probabilmente gestito da hacker nordcoreani, ha affermato Microsoft.

Il Threat Intelligence Center (MSTIC) dell’azienda ha monitorato il malware da più di un anno e ha trovato molteplici prove che indicano che i nordcoreani sono dietro l’operazione.

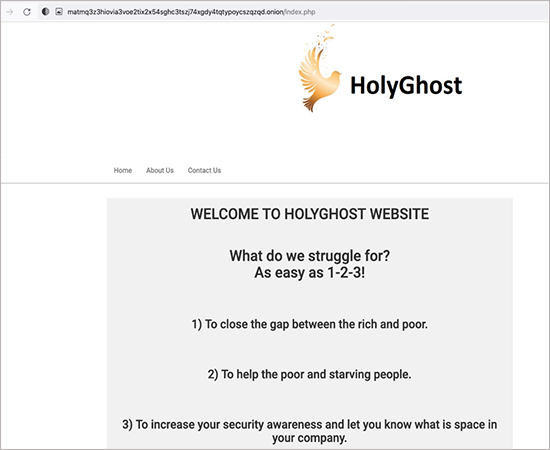

Questa organizzazione, che si fa chiamare H0lyGh0st, utilizza un payload di ransomware con lo stesso nome per le sue campagne. Già nel settembre 2021 sono riusciti a compromettere le piccole imprese in una varietà di paesi diversi.

Secondo la valutazione di MSTIC, DEV-0530 è affiliato con un altro gruppo che opera fuori dalla Corea del Nord identificato come PLUTONIUM, noto anche come DarkSeoul o Andariel.

Microsoft ha dichiarato: “Sebbene l’uso del ransomware H0lyGh0st nelle campagne sia esclusivo di DEV-0530, MSTIC ha osservato le comunicazioni tra i due gruppi, così come DEV-0530 utilizzando strumenti creati esclusivamente da PLUTONIUM”.

Sebbene il gruppo sembri essere collegato al governo del paese, sembra che non sia sul libro paga del governo, ma piuttosto un gruppo motivato finanziariamente che a volte collabora con il governo.

MSTIC afferma che il gruppo opera ormai da tempo, ma non è riuscito a diventare così grande o popolare come altri importanti attori, come BlackCat, REvil o altri.

Ha lo stesso modus operandi: trovare un difetto nei sistemi bersaglio (Microsoft ha individuato il gruppo che abusava di CVE-2022-26352), spostarsi lateralmente attraverso la rete, mappare tutti gli endpoint, esfiltrare dati sensibili, distribuire ransomware (in precedenza, il gruppo ha utilizzato la variante SiennaPurple, successivamente è passato a una versione SiennaBlue aggiornata).

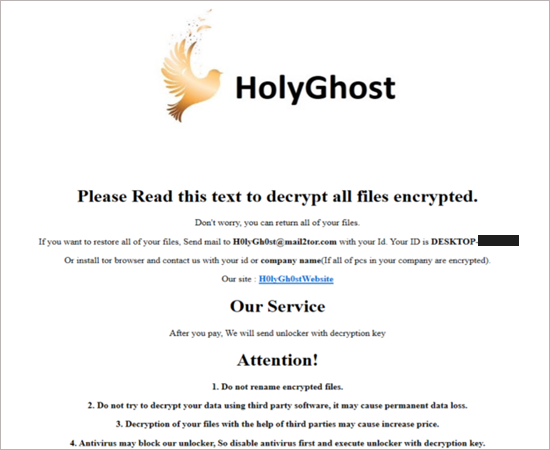

Una volta avviata la cifratura, la gang richiede un riscatto in cambio della chiave di decrittazione e la promessa che i dati non saranno divulgati/venduti sul mercato nero.

Il gruppo di solito prende di mira banche, scuole, organizzazioni manifatturiere e società di gestione di eventi.

Per quanto riguarda il pagamento, il gruppo richiederebbe tra 1,2 e 5 bitcoin, che è un valore tra i 30.000 e i 100.000 dollari, ai prezzi odierni.

Tuttavia, anche se queste richieste sono relativamente piccole, rispetto ad altri operatori di ransomware, Holy Ghost era comunque disposto a negoziare e ridurre ulteriormente il prezzo, ottenendo a volte solo un terzo di quanto inizialmente richiesto.

Anche se cose come la frequenza degli attacchi o la scelta dell’obiettivo hanno fatto pensare ai ricercatori che la gang non sia un attore sponsorizzato dallo stato, ci sono alcune connessioni con il governo.

Microsoft ha scoperto che il gruppo comunicava con il famigerato Lazarus Group, un noto gruppo APT sponsorizzato dallo stato.

Inoltre, entrambi i gruppi “operavano dallo stesso set di infrastruttura e utilizzavano persino controller malware personalizzati con nomi simili”.

| IoC | Type | Description |

|---|---|---|

| 99fc54786a72f32fd44c7391c2171ca31e72ca52725c68e2dde94d04c286fccd | SHA-256 | Hash of BTLC_C.exe |

| f8fc2445a9814ca8cf48a979bff7f182d6538f4d1ff438cf259268e8b4b76f86 | SHA-256 | Hash of HolyRS.exe |

| bea866b327a2dc2aa104b7ad7307008919c06620771ec3715a059e675d9f40af | SHA-256 | Hash of BTLC.exe |

| cmd.exe /Q /c schtasks /create /tn lockertask /tr [File] /sc minute /mo 1 /F /ru system 1> \\127.0.0.1\ADMIN$\__[randomnumber] 2>&1 | Command line | Example of new ScheduledTask to BTLC.exe |

| 193[.]56[.]29[.]123 | C2 | C2 IP address |

| H0lyGh0st@mail2tor[.]com | Ransomware payment communication address | |

| C:\FOR_DECRYPT.html | File path | File path of ransom note |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…