Il gruppo di hacker APT29 (Midnight Blizzard) ha lanciato una massiccia campagna utilizzando 193 server proxy per attacchi man-in-the-middle (MiTM) tramite Remote Desktop Protocol (RDP ). Lo scopo degli attacchi è rubare dati, account e installare malware.

Per eseguire attacchi MiTM, i Red Team utilizzano lo strumento PyRDP, che consente di scansionare i file system delle vittime, estrarre dati in background e avviare in remoto applicazioni dannose in un ambiente compromesso.

Trend Micro sta monitorando le attività di un gruppo chiamato “Earth Koshchei” e riferisce che gli attacchi sono mirati a organizzazioni governative e militari, missioni diplomatiche, società IT, fornitori di servizi cloud, società di telecomunicazioni e sicurezza informatica. La campagna si rivolge a organizzazioni negli Stati Uniti, Francia, Australia, Ucraina, Portogallo, Germania, Israele, Grecia, Turchia e Paesi Bassi.

Il metodo di attacco prevede di indurre gli utenti a connettersi a falsi server RDP creati dopo aver eseguito un file ricevuto tramite e-mail di phishing. Una volta stabilita una connessione, le risorse del sistema locale (dischi, reti, appunti, stampanti e dispositivi I/O) diventano disponibili agli aggressori.

Il rapporto Trend Micro rivela i dettagli dell’infrastruttura, che comprende 193 server proxy RDP che reindirizzano le connessioni a 34 server controllati dagli aggressori. Ciò consente agli hacker di dirottare le sessioni RDP utilizzando PyRDP. I criminali informatici possono registrare le credenziali in testo non crittografato o come hash NTLM, rubare dati dagli appunti e dai file system ed eseguire comandi tramite la console o PowerShell.

Gli esperti notano che la tecnica è stata descritta per la prima volta nel 2022 da Mike Felch, il che potrebbe aver ispirato APT29 a utilizzarla. Una volta stabilita la connessione, il server falso imita il comportamento di un server RDP legittimo, consentendo agli aggressori di inserire script dannosi, modificare le impostazioni di sistema e manipolare il file system della vittima.

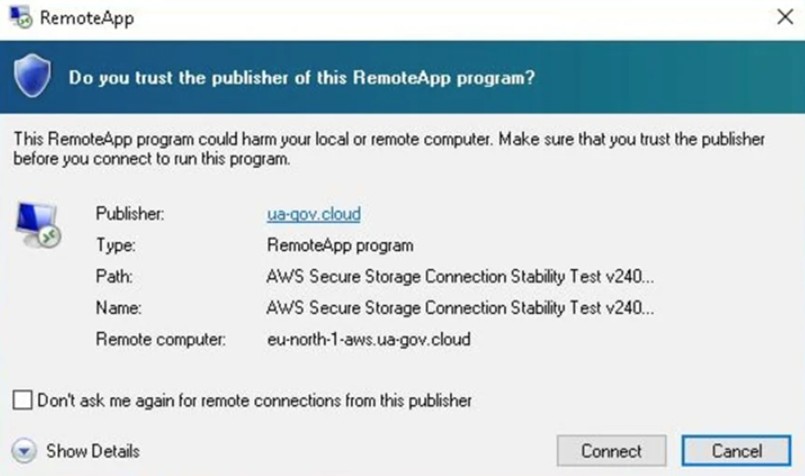

Tra le configurazioni dannose ce n’è una che invia all’utente una falsa richiesta di connessione ad AWS Secure Storage Stability Test, creando l’impressione di un processo legittimo e fuorviando l’utente.

Per mascherare gli attacchi, gli aggressori utilizzano servizi VPN commerciali che pagano in criptovaluta, nodi di uscita TOR e servizi proxy che utilizzano gli indirizzi IP di altri utenti. Tali misure rendono difficile risalire ai reali indirizzi IP dei server dannosi.

Gli esperti sottolineano che prevenire gli attacchi richiede maggiore attenzione alle e-mail di phishing inviate da indirizzi legittimi precedentemente compromessi. Si consiglia di utilizzare connessioni RDP solo con server attendibili ed evitare di eseguire applicazioni ricevute tramite posta elettronica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…