Un’analisi di Trend Micro rivela le ultime versioni di Waterbear e Deuterbear, due malware usati da Earth Hundun.

APT Earth Hundun è un gruppo di cyber spionaggio che opera principalmente nell’Asia-Pacifico, con obiettivi che includono governi, organizzazioni militari, istituzioni accademiche e aziende di telecomunicazioni.

Il nome Earth Hundun deriva da un termine cinese che significa caos o disordine, e si riferisce alla capacità del gruppo di nascondere le sue attività e di eludere le difese. Il gruppo è attivo dal 2009 e usa una varietà di strumenti e tecniche per infiltrarsi nelle reti delle vittime e rubare informazioni sensibili.

Recentemente, sono stati osservati attacchi informatici che hanno preso di mira diverse organizzazioni in vari settori, come la tecnologia, la ricerca e il governo. Questi attacchi coinvolgono una famiglia di malware nota come Waterbear, che è collegata al gruppo di cyber spionaggio Earth Hundun (anche noto come BlackTech), un attore che si concentra sulla raccolta di informazioni da organizzazioni di tecnologia e governo, soprattutto nella regione Asia-Pacifico.

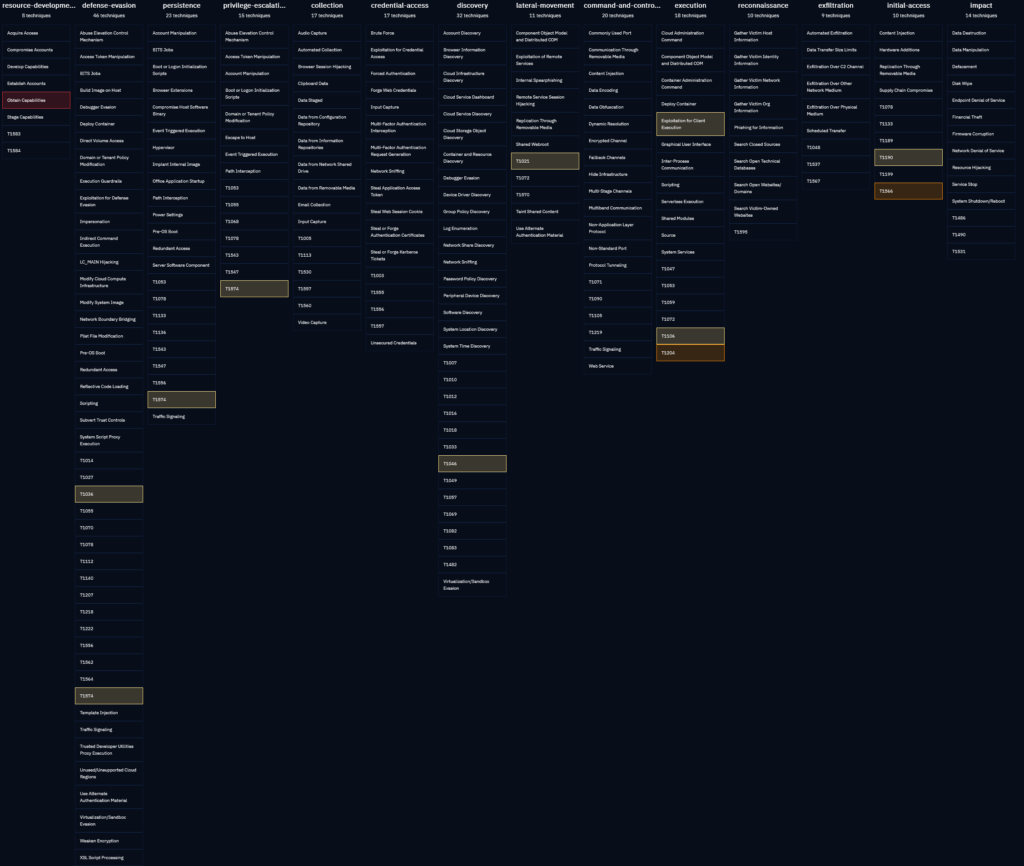

Tra l’arsenale di armi del gruppo, il backdoor Waterbear è uno dei più complessi, con una vasta gamma di tecniche anti-debug, anti-sandbox e di ostacolo agli antivirus. Inoltre, i frequenti aggiornamenti da parte dei suoi sviluppatori hanno portato a ancora più tattiche di evasione, tra cui il miglioramento del suo loader, downloader e protocollo di comunicazione. Questo rapporto approfondirà le ultime tecniche che Earth Hundun ha implementato con Waterbear e fornirà un’analisi della sua ultima iterazione, Deuterbear.

Waterbear e Deuterbear sono due malware usati da APT Earth Hundun per mantenere l’accesso persistente alle reti infettate e per eseguire comandi remoti. Entrambi i malware sono modulari e supportano il caricamento di plugin per aumentare le loro funzionalità.

Waterbear è stato scoperto per la prima volta nel 2009 e da allora ha subito diverse modifiche e aggiornamenti. Deuterbear è una versione più recente e avanzata di Waterbear, che è stata rilevata per la prima volta nell’ottobre 2022.

Secondo un rapporto di Trend Micro, Deuterbear presenta alcune differenze significative rispetto a Waterbear, che riflettono l’evoluzione delle tattiche di APT Earth Hundun. Alcune di queste differenze sono:

Oltre alle differenze con Deuterbear, Waterbear presenta alcune caratteristiche distintive che meritano di essere menzionate. Alcune di queste sono:

L’evoluzione di Waterbear e Deuterbear indica progressi significativi da parte di APT Earth Hundun nello sviluppo del suo arsenale di strumenti, soprattutto in termini di anti-analisi e evasione del rilevamento. Questo suggerisce che le organizzazioni devono rimanere vigili e aggiornate sulle ultime minacce per proteggere adeguatamente le loro risorse digitali.

Dal 2009, Earth Hundun ha continuato a evolvere e perfezionare il backdoor Waterbear, così come le sue molte varianti e ramificazioni. Nonostante le soluzioni disponibili, i miglioramenti nei metodi di infezione e nei meccanismi anti-analisi hanno portato alla variante più avanzata finora: Deuterbear. Il downloader di Deuterbear impiega la crittografia HTTPS per la protezione del traffico di rete e implementa vari aggiornamenti nell’esecuzione del malware, come alterare la decrittazione della funzione, controllare la presenza di debugger o sandbox e modificare i protocolli di traffico.

Secondo la nostra telemetria, Earth Hundun ha continuato a infiltrarsi nella regione Asia-Pacifico, e l’evoluzione continua di Waterbear e Deuterbear presenta sfide formidabili agli sforzi di difesa organizzativa. Pertanto, Trend Micro rimane impegnata a migliorare ulteriormente i nostri metodi di monitoraggio e rilevamento di conseguenza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…