I ricercatori dell’Università del Maryland hanno affermato che il Wi-Fi Positioning System (WPS) di Apple potrebbe essere utilizzato per spiare le persone su larga scala, compresi coloro che non utilizzano affatto i dispositivi Apple.

“Questo lavoro dimostra che i proprietari di hotspot Wi-Fi, in particolare quelli appartenenti a popolazioni vulnerabili e sensibili, potrebbero essere danneggiati dalla sorveglianza WPS”, spiegano gli autori nel loro documento di ricerca. — La minaccia riguarda anche gli utenti che non possiedono i dispositivi Ad esempio, le persone che non possiedono prodotti Apple possono essere incluse nel WPS di Apple semplicemente avendo i dispositivi Apple nel raggio d’azione del proprio Wi-Fi.”

Apple è una delle numerose aziende, insieme a Google, Skyhook, ecc., che utilizzano WPS. Pertanto, le aziende offrono ai dispositivi client un metodo per determinare la posizione che è più efficiente dal punto di vista energetico rispetto al GPS.

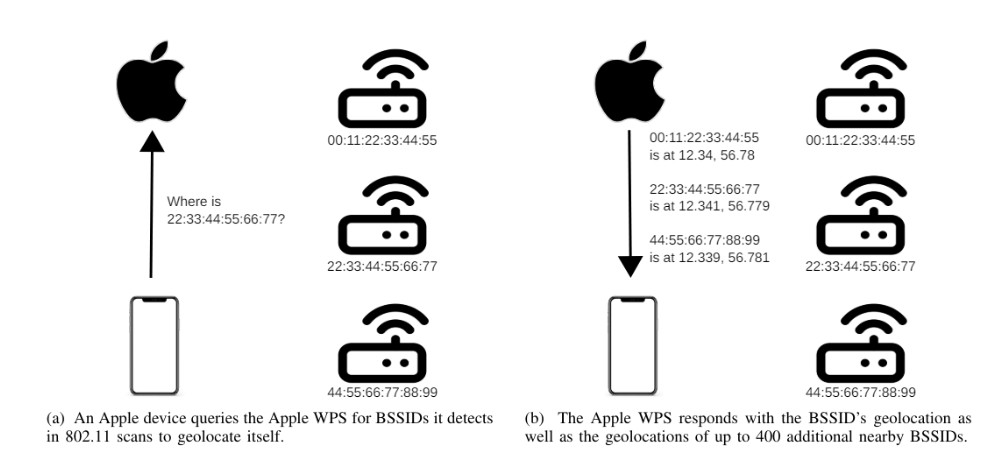

I dispositivi mobili che utilizzano il GPS per determinare la posizione spesso forniscono al servizio WPS gli indirizzi MAC dei punti di accesso Wi-Fi (Basic Service Set Identifier, BSSID). Ciò consente ad altri dispositivi mobili che non utilizzano il GPS di ottenere i dati sulla posizione richiedendoli al servizio WPS.

Tali richieste comportano l’invio di un elenco di BSSID nelle vicinanze e della relativa potenza del segnale. I ricercatori spiegano che WPS tipicamente risponde in due modi: o calcola la posizione del client e gli restituisce le coordinate, oppure restituisce la geolocalizzazione dei BSSID ricevuti (che sono associati a punti di accesso specifici) e lascia che sia il client stesso a farlo.

Il WPS di Google funziona secondo il primo principio, mentre il WPS di Apple funziona secondo il secondo. Allo stesso tempo, i ricercatori sostengono che il sistema Apple è molto più “loquace” e che è stato possibile studiarlo solo grazie alla sua apertura.

“Oltre ai BSSID di geolocalizzazione forniti dal cliente, l’API di Apple restituisce periodicamente la geolocalizzazione di diverse centinaia di BSSID vicini a quello richiesto”, dicono gli esperti. – Nella versione Apple, invii un BSSID per determinare la geolocalizzazione e il sistema restituisce la geolocalizzazione dove ritiene che si trovi il BSSID. Restituisce anche molti altri BSSID (fino a 400) per i quali non hai eseguito la query ma che si trovano nelle vicinanze. I 400 BSSID aggiuntivi sono stati molto importanti per la ricerca perché hanno permesso di accumulare una grande quantità di dati di geolocalizzazione in un breve periodo di tempo. Inoltre, il WPS di Apple non richiede autenticazione, è gratuito e non ha limiti di velocità.”

Il WPS di Google, d’altro canto, restituisce semplicemente una posizione calcolata, richiede l’autenticazione, è limitato nella velocità e ha un costo, il che lo rende inadatto a questo tipo di ricerca.

Grazie alla progettazione del sistema Apple, i ricercatori sono riusciti a mettere insieme un database di 490 milioni di BSSID in tutto il mondo, che hanno poi utilizzato per tracciare i movimenti sia di individui che di interi gruppi.

“Poiché la precisione del WPS di Apple è dell’ordine di diversi metri, in molti casi è in grado di identificare singole case o aziende in cui si trovano i punti di accesso. Per rispetto della privacy degli utenti, non includiamo in questo studio esempi specifici che rivelerebbero pubblicamente le identità di questi individui”, spiega l’articolo.

Tuttavia, gli esperti scrivono che è possibile utilizzare il WPS per determinare l’identità degli individui o dei gruppi a cui appartengono, “fino ai nomi, alle unità militari, alle basi e ai parcheggi per camper”.

L’articolo esamina vari scenari per tale abuso di WPS, inclusa la valutazione del danno post-hacking (monitoraggio della scomparsa dei BSSID), il tracciamento BSSID individuale dei router portatili GL.iNet e il tracciamento BSSID del personale militare sui terminali Starlink.

“Sappiamo che Apple ha preso sul serio il nostro rapporto”, affermano gli autori del documento scientifico. “Speriamo che queste misure proposte aiutino a proteggere la privacy dei proprietari di punti di accesso che non pensano di aggiungere _nomap al proprio SSID per impedire che vengano inclusi nel database di geolocalizzazione di Apple.”

Gli esperti hanno anche espresso gratitudine al team di sicurezza di SpaceX, che ha risolto rapidamente il problema introducendo la randomizzazione BSSID nei suoi prodotti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…