Dopo tre giorni di attacchi alle infrastrutture italiane da parte degli hacktivisti filorussi di NoName057(16) attraverso tecniche di DDoS, il collettivo Anonymous Italia risponde con un’azione decisa e simbolica.

Il gruppo ha dichiarato di aver defacciato 101 siti web russi legati alla biglietteria online dei trasporti pubblici, inviando quello che sembra un chiaro messaggio di ritorsione.

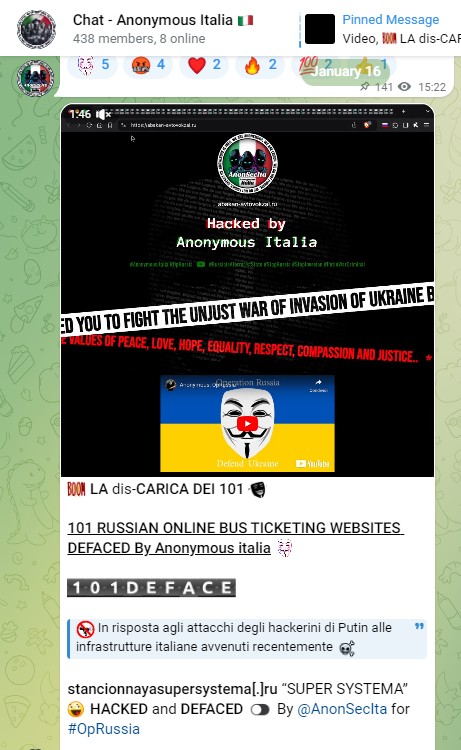

In un post pubblicato sul loro canale Telegram, Anonymous Italia ha condiviso il risultato della loro operazione, soprannominata “La dis-CARICA dei 101”. I siti colpiti includono portali legati al sistema di biglietteria dei bus russi, che sono stati violati e defacciati “In risposta agli attacchi degli hackerini di Putin alle infrastrutture italiane avvenuti recentemente”.

La lista dei siti è davvero lunghissima, pubblicata e accessibile sul loro sito.

Il messaggio principale pubblicato da Anonymous Italia sottolinea la volontà di rispondere agli attacchi subiti in maniera proporzionata, ma senza oltrepassare i limiti di un’etica hacktivista. Lo slogan “No more web and buses for Russian occupiers!” sottolinea l’obiettivo della campagna: colpire simbolicamente per lanciare un segnale politico.

Ma cosa significa “deface” e come funziona questa tecnica?

Il deface è una delle tecniche più comuni utilizzate dagli hacktivisti per inviare un messaggio di protesta. Consiste nella modifica non autorizzata della homepage o di altre pagine di un sito web, sostituendo il contenuto originale con immagini, video o messaggi testuali. Il defacing viene spesso utilizzato per attirare l’attenzione pubblica su una causa politica o sociale.

Anonymous Italia, con questa operazione, ha dimostrato ancora una volta di essere pronto a difendere gli interessi italiani e i principi di libertà e giustizia. Ma resta aperta la domanda: quanto è efficace questa “guerra di messaggi” nel vasto campo della cyberguerra globale?

Tuttavia, sarebbe opportuno che questa situazione geopolitica cambi e che i potenti del mondo facciano il necessario per ritrovare una stabilità internazionale. Una pace duratura richiede dialogo, compromesso e l’impegno collettivo per evitare ulteriori escalation nel cyberspazio e nella vita reale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…