La Cybersecurity and Infrastructure Security Agency (CISA) e l’FBI hanno emesso un avvertimento congiunto sul malware Androxgh0st, che crea una botnet utilizzata per attaccare ulteriormente le reti vulnerabili.

È noto che il malware Androxgh0st è scritto in Python ed è stato scoperto per la prima volta da Lacework nel dicembre 2022. Questo strumento di attacco cloud è in grado di penetrare nei server vulnerabili a bug noti eaccedere ai file dell’ambiente Laravel. Inoltre ruba credenziali per Amazon Web Services (AWS), Microsoft Office 365, SendGrid e Twilio.

È stato inoltre riferito che il malware può abusare del protocollo SMTP per eseguire scansioni, sfruttare credenziali e API rubate e distribuire shell web.

“Gli aggressori probabilmente utilizzano Androxgh0st per caricare file dannosi sul sistema che ospita il sito vulnerabile. Possono quindi creare una pagina falsa (illegittima) accessibile tramite l’URI per concedere l’accesso backdoor. Ciò consente loro di scaricare ulteriori file dannosi per le loro operazioni e ottenere l’accesso ai database”, hanno affermato l’FBI e la CISA in una nota.

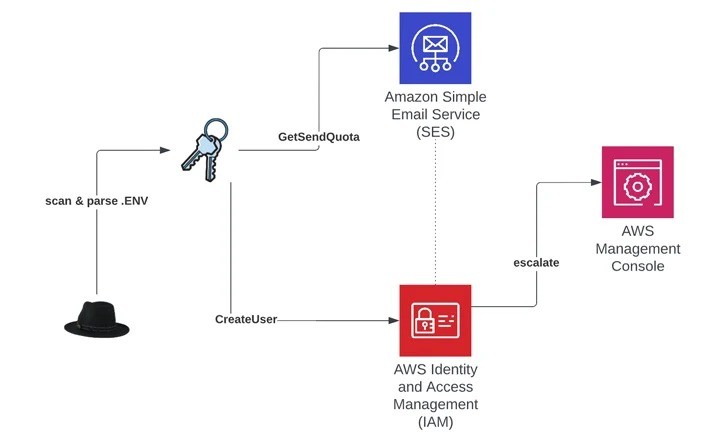

La botnet Androxgh0st cerca siti che utilizzano il framework Laravel, nonché file .env aperti a livello root contenenti credenziali per servizi aggiuntivi. Gli operatori del malware inviano quindi richieste per ottenere informazioni sensibili archiviate in questi file.

Per i loro attacchi, gli hacker utilizzano tre vulnerabilità vecchie e risolte da tempo:

Le credenziali AWS compromesse in questo modo vengono successivamente utilizzate per creare nuovi utenti e policy e, in alcuni casi, per distribuire nuove istanze AWS, che vengono poi utilizzate per avviare nuove scansioni malware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…