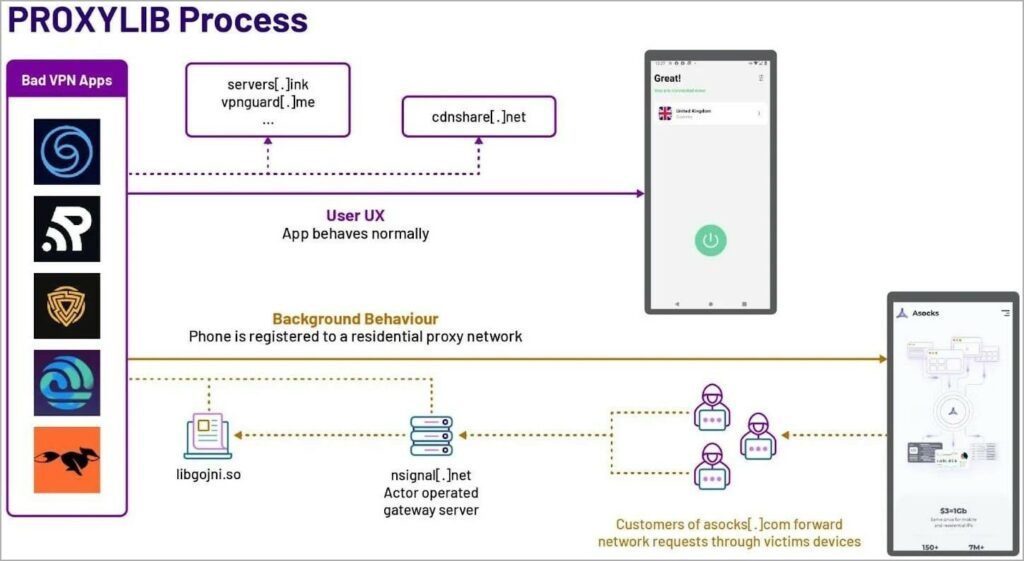

Gli specialisti di HUMAN Security hanno scoperto più di 15 applicazioni VPN gratuite nel Google Play Store ufficiale che utilizzavano un SDK dannoso. Di conseguenza, i dispositivi Android degli utenti si sono trasformati in proxy residenziali, che molto probabilmente sono stati venduti a criminali informatici e bot commerciali.

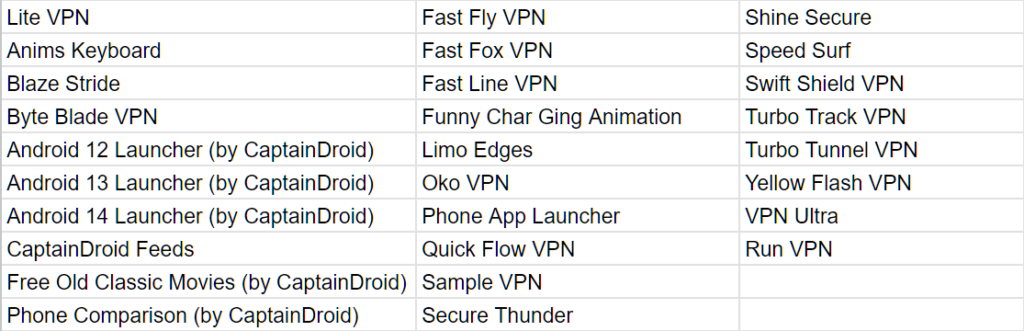

In totale, i ricercatori hanno trovato 28 applicazioni dannose che trasformavano segretamente i dispositivi in proxy. 17 di loro erano camuffati da VPN gratuite. Tutte queste applicazioni sono accomunate dall’SDK di LumiApps, che contiene Proxylib, una libreria scritta in Go per il proxy.

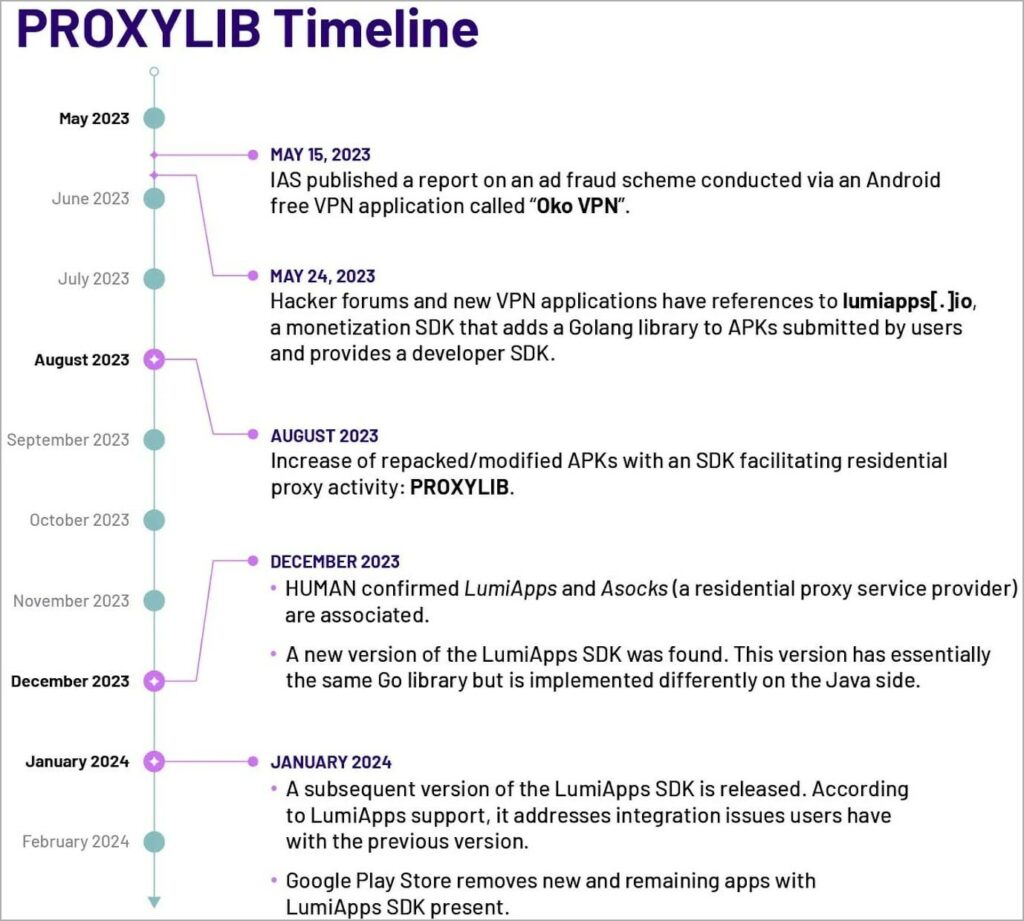

La prima app dell’operatore Proxylib è stata scoperta nel maggio 2023, era un’app VPN gratuita per Android chiamata Oko VPN. Successivamente, i ricercatori hanno scoperto che la stessa libreria viene utilizzata nel servizio di monetizzazione delle applicazioni Android di LumiApps.

“Alla fine di maggio 2023, i nostri specialisti hanno notato attività sui forum di hacker e nuove applicazioni VPN che facevano riferimento all’SDK di monetizzazione lumiapps[.]io. Dopo ulteriori indagini, il team ha stabilito che questo SDK ha esattamente le stesse funzionalità e utilizza la stessa infrastruttura server delle applicazioni dannose che avevamo precedentemente studiato nell’ambito della ricerca Proxylib”, affermano gli esperti.

A seguito dell’indagine sono state subito individuate 28 applicazioni che sfruttano la libreria Proxylib per trasformare i dispositivi Android in proxy.

L’elenco può essere visualizzato di seguito.

LumiApps è una piattaforma di monetizzazione di app Android che afferma che il suo SDK utilizza gli indirizzi IP del dispositivo per caricare pagine Web in background e inviare i dati risultanti alle aziende.

“Lumiapps aiuta le aziende a raccogliere informazioni pubblicamente disponibili su Internet utilizzando gli indirizzi IP degli utenti per scaricare in background più pagine Web da siti noti”, afferma il sito Web di LumiApps. — Ciò avviene in modo da non interrompere l’esperienza dell’utente e da essere pienamente conforme al GDPR/CCPA. Le pagine web vengono poi condivise con le aziende che le utilizzano per migliorare i propri database offrendo prodotti, servizi e prezzi migliori”.

Non è chiaro se gli sviluppatori delle app gratuite fossero consapevoli del fatto che l’SDK in questione trasforma i dispositivi dei loro utenti in proxy, che possono poi essere utilizzati per una serie di attività indesiderate. Secondo gli analisti le applicazioni dannose appartengono al provider russo di proxy residenziali Asocks, spesso pubblicizzato nei forum underground.

Il rapporto rileva che nel gennaio 2024 LumiApps ha rilasciato la seconda versione del suo SDK, che includeva Proxylib v2. Secondo l’azienda, questa versione ha risolto “problemi di integrazione” e ora supporta i progetti Java, Kotlin e Unity.

In seguito alla pubblicazione del rapporto sulla sicurezza HUMAN, Google ha rimosso tutte le app che utilizzavano l’SDK LumiApps dal Play Store e, nel febbraio 2024, la società ha aggiornato Google Play Protect per abilitare la protezione per rilevare le librerie LumiApp nelle app.

È interessante notare che molte delle app sopra elencate sono già nuovamente disponibili sul Play Store. A quanto pare, i loro sviluppatori si sono sbarazzati dell’SDK dannoso. Allo stesso tempo, alcune applicazioni vengono pubblicate per conto di altri account sviluppatore, il che potrebbe indicare che i vecchi account sono stati bannati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…