Di recente è mersa una nuova vulnerabilità di tipo Local Privilege Escalation (LPE) su tutte le versioni di Windows. Conosciuta come una vulnerabilità zero-day, questa falla non è ancora stata individuata né corretta dai produttori del software, rendendo immediatamente vulnerabili milioni di dispositivi in tutto il mondo.

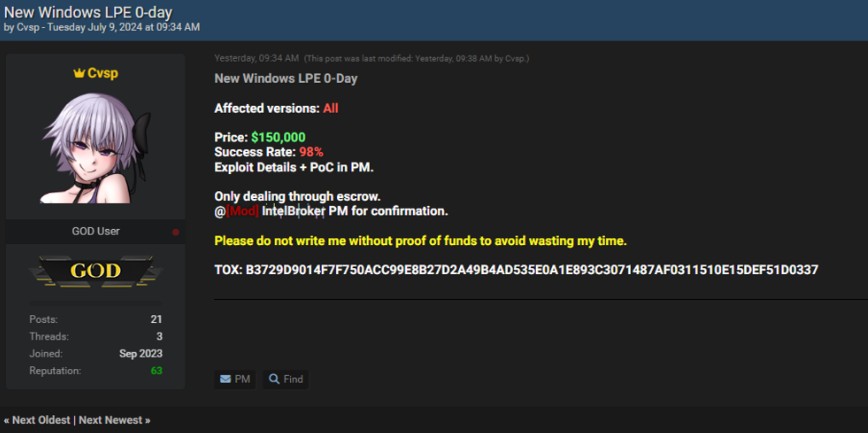

L’annuncio presente sul dark web, mette in vendita l’exploit per una somma di 150.000 dollari, evidenziando la gravità della minaccia e l’urgenza di una risposta da parte delle comunità di sicurezza informatica.

L’annuncio descrive una vulnerabilità di tipo LPE, che consente a un utente malintenzionato di elevare i propri privilegi su un sistema locale, bypassando le restrizioni di sicurezza tipiche del sistema operativo. Questo tipo di exploit può essere devastante, poiché consente agli attaccanti di ottenere accesso amministrativo completo, potendo così manipolare il sistema, eseguire codice arbitrario, installare malware e rubare dati sensibili.

Su un noto forum underground, il threat actor noto come ‘Cvsp” afferma di avere in possesso una vulnerabilità di Local Privilege Escalation (LPE) in Windows pronta alla vendita.

Immagine del post rinvenuto nel darkweb

Dettagli post:

Al momento non è possibile verificare la validità dell’exploit, senza prove, le affermazioni di Cvsp rimangono non verificate.

L’attore Cvsp è comparso nel settembre 2023, la sua reputazione è descritta come “discreta”, il che implica che non è particolarmente noto né totalmente sconosciuto, ma ha acquisito una certa credibilità all’interno della comunità. Cvsp ha messo in vendita altre vulnerabilità zero-day nei mesi scorsi, specificamente per VMware ESXi e Microsoft Outlook, ma in entrambi i casi precedenti non ha fornito prove concrete dell’esistenza e dell’efficacia delle vulnerabilità. Di conseguenza, non è possibile verificare se le affermazioni di Cvsp siano vere.

Cvsp può essere contattato tramite TOX, un protocollo di messaggistica crittografata e garantisce anonimato e la protezione dei dati durante lo scambio di informazioni sensibili.

L’autore dell’annuncio specifica che le transazioni saranno effettuate tramite un servizio di escrow, nello specifico tramite l’inermediario IntelBroker. Questo metodo di pagamento, comune nei contesti di alta sicurezza, garantisce che i fondi siano trattenuti da una terza parte fiduciaria fino a quando tutte le condizioni dell’accordo non sono state soddisfatte. Questo suggerisce una transazione ben orchestrata e professionale.

La scoperta di questa nuova vulnerabilità zero-day in tutte le versioni di Windows sottolinea ancora una volta la costante minaccia rappresentata dagli exploit non divulgati. Le implicazioni di un exploit di tipo Local Privilege Escalation sono gravi, poiché permettono agli attaccanti di ottenere il controllo completo dei sistemi affetti, esponendo dati sensibili e compromettendo la sicurezza generale dell’infrastruttura IT. Gli utenti e gli amministratori di sistema devono assicurarsi che tutti i sistemi Windows siano aggiornati con le ultime patch di sicurezza non appena diventano disponibili. Questo riduce la superficie di attacco e protegge contro le vulnerabilità note.

La comunità di sicurezza informatica deve rimanere vigile e collaborativa per affrontare rapidamente queste minacce e proteggere gli utenti da potenziali attacchi. La divulgazione responsabile delle vulnerabilità e la collaborazione con i produttori di software sono fondamentali per mantenere sicuri i nostri sistemi informatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…