Autore: Emanuele De Lucia (Cluster25)

Data Pubblicazione: 3/01/2022

L’anno 2021 ha visto aumentare la minaccia ransomware e un susseguirsi di eventi correlati che hanno coinvolto anche questioni relative alla sicurezza nazionale di grandi paesi. Ad oggi non è possibile parlare di ransomware senza citare il caso Colonial Pipeline. Per alcuni giorni, nel maggio 2021, un attacco ransomware condotto contro questa azienda ha sensibilizzato su come un attacco che viene condotto nel mondo digitale possa avere serie ripercussioni anche su quello fisico, colpendo milioni di persone.

Ciò potrebbe essere una diretta conseguenza di un aumento significativo della sofisticatezza e delle procedure adottate da molti attori delle minacce che sono attivi in questo settore, che recentemente hanno di fatto minacciato l’economia, la sicurezza e la privacy dei cittadini di molti Paesi. Nel maggio 2021, ad esempio, sono state pubblicate informazioni su 520 pazienti dell’Health Service Executive (un sistema sanitario finanziato con fondi pubblici nella Repubblica d’Irlanda) dopo un attacco ransomware effettuato dal gruppo di minacce noto come “Conti”.

L’aumento del numero di incidenti ransomware nel 2021 è in parte da attribuire alla crescita di un modello di business nell’underground criminale chiamato R-a-a-S (Ransomware-as-a-Service). In questo modello, in maniera molto semplicistica, chi sviluppa il ransomware affitta il proprio prodotto ad altri criminali.

Il vantaggio per questi ultimi è quello di potersi concentrare esclusivamente sulle operazioni mentre altri (gli sviluppatori) si occupano della manutenzione e dello sviluppo dei componenti del malware. Questo modello ha consentito anche a coloro che non avevano specifiche conoscenze tecniche di poter utilizzare malware molto efficaci durante gli attacchi. La conseguenza diretta è stata che il numero di potenziali minacce e il grado di pericolo ad esse individualmente associato è cresciuto in modo esponenziale.

Oltre ai modelli RaaS, come già affermato in rapida crescita, nel corso del 2021 sono emerse altre tendenze legate a questo tipo di minaccia. Questi ultimi hanno contribuito all’aumento significativo del rischio percepito del ransomware e hanno fatto notizia per prendere piede negli attacchi contro i principali obiettivi. In sostanza, gli aggressori hanno capito che l’adozione di determinate pratiche non solo potrebbero consentire loro di avere maggiori possibilità nei tentativi di compromettere un singolo bersaglio, ma che potrebbero essere in grado di colpirne più di uno con un’unica operazione.

Un altro trend in crescita nel 2021, infatti, è il cosiddetto Supply Chain Attack. Un chiaro esempio di questo tipo di eventi è sicuramente l’attacco al fornitore di servizi Kaseya, in cui circa 1.500 dei suoi clienti sono stati colpiti da un attacco alla catena di approvvigionamento perpetrato dalla gang di ReVil. In questo incidente, un ransomware d’élite di lingua russa ha utilizzato due difetti nel software di Kaseya, azienda con sede in Florida, per compromettere circa 50 MSP (Managed Services Provider) che stavano utilizzando i suoi prodotti.

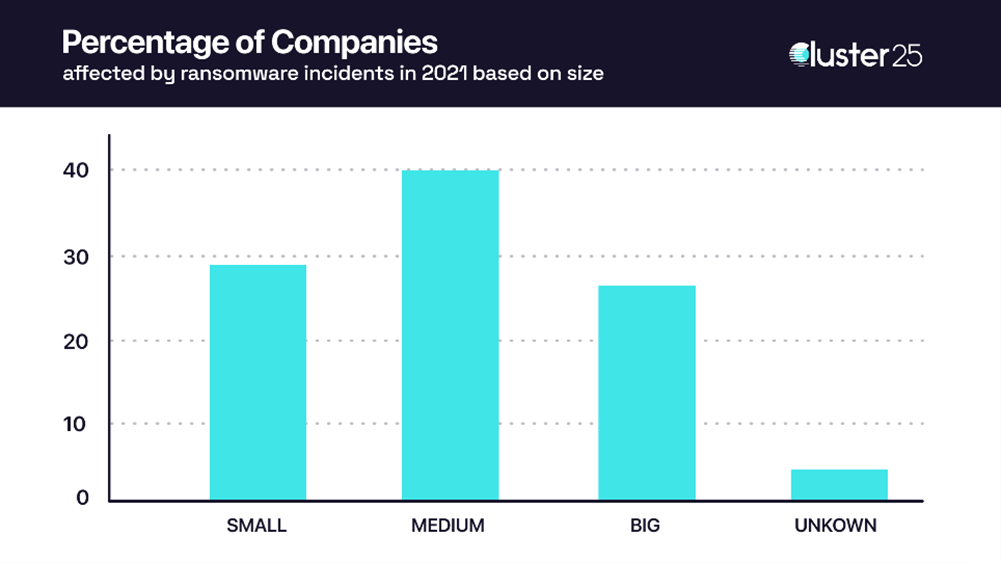

Gli MSP rappresentano un veicolo efficiente per il codice dannoso perché hanno accesso a molte delle reti dei loro clienti. Infine, le pratiche di Double Extortion si sono sostanzialmente diffuse e sono state costantemente adottate da vari gruppi criminali e, a ragione, devono essere inserite nei principali trend del 2021 per quanto riguarda il mondo dei ransomware. Tuttavia, oltre a quanto è stato detto nelle notizie, lo scorso anno ha visto anche molti attacchi contro le piccole e medie imprese, il che spiega che la loro percentuale sul totale delle vittime di ransomware è la più alta. La Figura 1 mostra un grafico relativo alle percentuali di attacchi rispetto alla dimensione delle aziende colpite da ransomware nel 2021:

Percentuale di incidenti ransomware per dimensione aziendale

Per quanto riguarda la scelta delle vittime, è stato possibile osservare un aumento nell’esecuzione di operazioni più mirate e specifiche rispetto al passato. Come molte attività legali, i ransomware sono guidati dal profitto economico, allo scopo di aumentare il più possibile quest’ultimo. Infatti, molte gang sono disposte a spendere molto tempo e conoscenza nel compromettere un singolo obiettivo (anche se ben difeso e controllato) se ci sono le condizioni per richieste di riscatto molto elevate e alta probabilità che saranno pagati.

In questo caso, le infrastrutture critiche sono gli obiettivi che potremmo considerare più redditizi, in quanto tendenzialmente intolleranti ad accettare il blocco delle proprie attività e spesso, supportati anche dai governi, possono contare su buone risorse finanziarie. Un chiaro e importante esempio di un attacco ransomware a un’infrastruttura critica nel 2021 è stato sicuramente quello effettuato contro Colonial Pipeline. Questa azienda gestisce una delle più grandi pipeline di prodotti raffinati negli Stati Uniti e, nel maggio 2021, è stata vittima di un incidente attribuito a Darkside da esperti di sicurezza, un gruppo di criminali informatici con sede in Russia che viene distribuito sotto modello R-a-a-S.

L’attacco ha colpito duramente l’azienda, ostacolando le sue normali operazioni e provocando aumenti record dei prezzi e carenza di benzina. La pandemia di Covid-19 ha anche alzato sostanzialmente i livelli di criticità di alcuni settori, come quello sanitario e della ricerca medica, sui quali molti attori della minaccia hanno visto l’opportunità di chiedere riscatti piuttosto elevati. Il 14 giugno 2021, l’Humber River Hospital in Ontario ha dovuto chiudere i suoi sistemi per prevenire e mitigare un attacco ransomware. Di conseguenza, il personale non aveva più accesso alle cartelle cliniche ed elettroniche dei pazienti e ai risultati dei test diagnostici, con conseguenti tempi di attesa più lunghi nel pronto soccorso.

Inoltre, l’ospedale ha dovuto annullare vari servizi e reindirizzare le ambulanze verso altri ospedali. In Italia, lo scorso 12 settembre, un attacco ransomware contro l’ospedale San Giovanni Addolorata – uno dei più grandi di Roma – ha provocato difficoltà nello svolgimento delle normali attività di servizio. Oltre ai danni alle attività e ai servizi, gli attacchi alle infrastrutture sanitarie danno anche ai criminali informatici il vantaggio di acquisire i dati sanitari dei pazienti. La minaccia di pubblicare i dati personali dei pazienti rappresenta spesso una forte leva su cui spingere, con l’obiettivo di aumentare le probabilità che il riscatto venga pagato.

Anche a fronte del pagamento del riscatto, però, le vittime non hanno alcuna garanzia che tali dati verranno successivamente condivisi con terze parti a seguito di aste o trattative private. Tenendo presente che il ransomware può colpire chiunque, nel 2021 ci sono stati alcune evidenze che alcuni settori possono essere più colpiti di altri. Il settore della Sanità è stato uno di questi insieme a quello del Governo e dell’Educazione. Facendo leva sulla pandemia, gli aggressori hanno approfittato dei settori più colpiti, come il settore sanitario, i comuni e le strutture educative.

Come affermato in precedenza, i criminali hanno visto la pandemia anche come un’opportunità per sfruttare i dipendenti che ora lavorano in remoto sui propri dispositivi personali, il che spesso contribuisce ad aumentare la potenziale superficie di attacco. Altri settori che sono stati pesantemente colpiti dalle attività criminali sono quelli dei servizi, della finanza, della ricerca, della tecnologia e dell’industria. Per quanto riguarda la distribuzione della minaccia, essa può comprendere praticamente qualsiasi area geografica e potenzialmente ogni settore commerciale potrebbe essere vittima di attacchi di estorsione. La maggior parte delle vittime dei ransomware per l’anno 2021 si trova negli Stati Uniti (40%), seguiti dalle regioni EMEA (32%) e Asia (15%) come riportato nella Figura 2:

Figura 2 – Diffusione della minaccia ransomware a livello mondiale

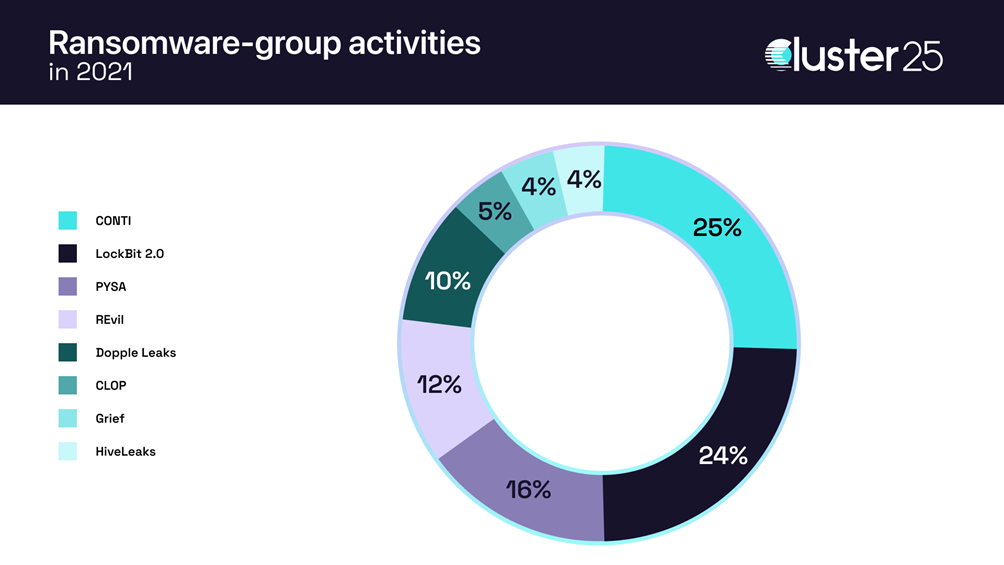

Per quanto riguarda le attività dei singoli gruppi criminali, la Figura 3 mostra uno spaccato dei più attivi nell’ultimo anno in base al numero delle vittime, dove si nota che si contendono la metà delle attività di estorsione le gang Conti e LockBit 2.0:

Figura 3 – Le bande di ransomware più attive nel 2021

I pagamenti dei riscatti sono richiesti in criptovalute; essenzialmente, questo accade perché questi ultimi sono difficili da rintracciare. Ad oggi, BitCoin continua ad essere la valuta più richiesta nei pagamenti di riscatto con un trend nel 2021 che vede un aumento dei riscatti medi richiesti. Tuttavia, è probabile che questa criptovaluta sia destinata ad essere sostituita con alternative più anonime come, ad esempio, Monero.

Le criptovalute anonime consentono un maggiore grado di invisibilità e anonimato e sono meno soggette a quelle tecnologie di tracciamento che le forze dell’ordine utilizzano per rilevare le transazioni di denaro sfruttando la lettura della blockchain di BitCoin. Per mitigare questo problema, le gang utilizzano spesso degli exchange non conformi agli standard di controllo, mixer di criptovalute e tecniche per offuscare le transazioni. Ad esempio, è stato osservato che LockBit, una delle gang di ransomware di alto livello, utilizza CoinJoin per rendere più difficili le attività di monitoraggio del flusso di denaro.

CoinJoin è un metodo inaffidabile per combinare più pagamenti BitCoin da più spender in un’unica transazione, per rendere difficile per le parti esterne determinare quale spender ha pagato quale destinatario o destinatari; le gang usano anche i mixer BitCoin, come Blender dot io. BitCoin può anche essere convertito in altre criptovalute come Monero e ZCash in una fase successiva. Nonostante queste strategie, il tracciamento dei movimenti delle criptovalute rimane una pratica particolarmente utile per estendere il grado di visibilità nelle operazioni dei criminali informatici.

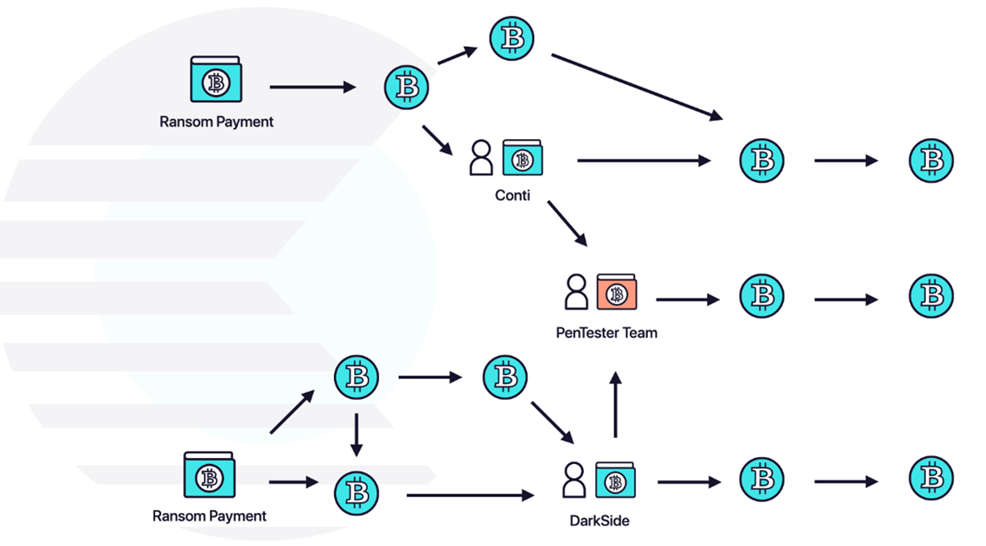

Questa pratica può spesso portare a prove che suggeriscono relazioni inaspettate come quella di un affiliato che opera contemporaneamente per due gruppi. Come mostrato nella Figura 3, un singolo indirizzo BTC di un affiliato riceve denaro da diversi portafogli associati a due diversi gruppi di ransomware, Conti e DarkSide, nel primo trimestre del 2021, suggerendo che funzionava contemporaneamente per entrambi i gruppi criminali:

Figura 3 – Relazioni tra indirizzi di pagamento BitCoin

In passato è stato possibile osservare le operazioni svolte da gruppi sponsorizzati dallo Stato che mascheravano intenzionalmente le loro reali attività simulando le operazioni di bande di ransomware motivate da guadagni economici. Già nel 2020 il Corpo delle Guardie Rivoluzionarie Islamiche (IRGC) iraniano ha condotto una campagna di attacchi ransomware attraverso una società di outsourcing iraniana, imitando le TTP (tattiche, tecniche e procedure) di una banda di ransomware motivata finanziariamente per evitare che la campagna fosse attribuita a un dell’istituzione dello Stato e di mantenere una “plausibile smentita” per le sue azioni.

Al riguardo, è facile prevedere che l’ipotesi di mimare le azioni dei gruppi ransomware sarà presa in considerazione e adottata anche da altri gruppi sponsorizzati dallo stato. Venendo alle potenziali interazioni tra istituzioni governative e gruppi criminali, il Dipartimento del Tesoro degli Stati Uniti ha recentemente dichiarato che il Servizio di sicurezza federale (FSB) della Russia sostiene e mobilita i criminali informatici, tra cui EvilCorp (alias GoldDrake), consentendo loro di lanciare attacchi ransomware e campagne di phishing.

Tali affermazioni suggeriscono un’interazione tra i servizi di intelligence russi e questo potrebbe spiegare, almeno in parte, perché alcuni dei principali gruppi di ransomware hanno sede in Russia e perché hanno l’impedimento di attaccare obiettivi dei paesi della Comunità degli Stati Indipendenti (CSI).

Dopo il vertice USA-Russia del giugno 2021, i gruppi criminali DarkSide e REvil (responsabili di una serie di attacchi ransomware contro Colonial Pipeline, JBS USA e Kaseya) hanno interrotto le loro attività e dismesso le loro infrastrutture e servizi e cessato formalmente le loro attività. A settembre 2021, tuttavia, il gruppo BlackMatter è riemerso come successore di diversi gruppi, tra cui DarkSide e REvil, che sono riemersi e hanno ripreso le loro attività dannose. Tuttavia, REvil è stato smantellato nell’ottobre 2021 quando la sua infrastruttura è stata compromessa nell’ambito di un’operazione effettuata dagli Stati Uniti.

C25 afferma con un buon grado di sicurezza che, nel prossimo futuro, la portata e la sofisticatezza degli attacchi aumenteranno ulteriormente poiché sono ancora particolarmente redditizi per le bande criminali. Gli operatori di ransomware continueranno a rappresentare una seria minaccia per la sicurezza nazionale e l’economia di molti Paesi.

È probabile anche che sia possibile aspettarsi ulteriori incrementi della media delle richieste di riscatto, già fortemente aumentata nel 2021 soprattutto dai gruppi apicali che continueranno a rivolgersi a settori particolarmente redditizi. Questi gruppi, infatti, saranno probabilmente molto interessati a svolgere operazioni contro target compresi nelle giurisdizioni di Stati Uniti, Regno Unito o UE, che fanno parte di uno dei settori critici e hanno ricavi di almeno 5 milioni di dollari statunitensi.

Tuttavia, è anche prevedibile che ci saranno gruppi che continueranno a puntare su piccole e medie imprese note per investire meno in cyber-security e che quindi richiederanno meno sforzi e competenze per essere compromesse. Considerando la natura del RaaS e la difficoltà nel perseguire gli operatori di ransomware, è altamente possibile che questo modello di business continui a crescere nel 2022.

Ulteriori evoluzioni delle modalità di estorsione per l’anno in corso potrebbero comportare un nuovo modello di business in cui le aziende, attraverso un abbonamento, possano pagare per evitare di diventare potenziali bersagli di campagne ransomware. Infine, i criminali informatici continueranno quasi sicuramente a utilizzare le criptovalute per facilitare le loro operazioni. Per questo, nell’ottica di una maggiore collaborazione internazionale tra i Paesi, aumentare i livelli di pressione e vigilanza sugli exchange, potrebbe supportare efficacemente la lotta al fenomeno del ransomware

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…