Autore: Massimiliano Brolli

Data Pubblicazione: 09/04/2021

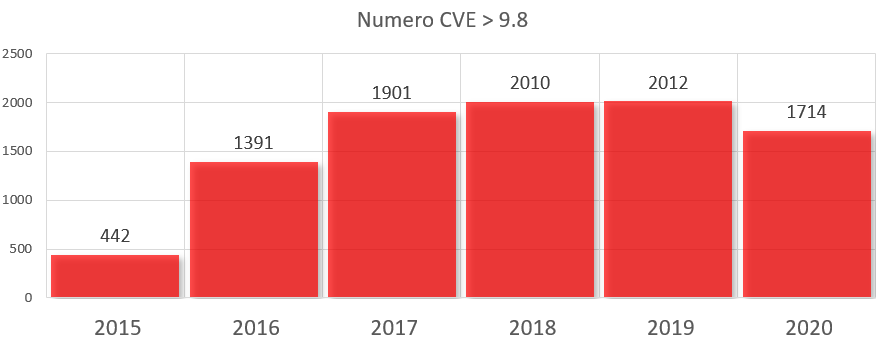

il 2020 è stato un anno particolare su tutti gli indicatori dei CVE.

Sebbene stiamo assistendo ad una stabilizzazione del numero delle CNA (Le CVE Numbering Authority, capaci di numerare le CVE sui loro prodotti) che hanno comportato un aumento vertiginoso delle CVE tra il 2016 e il 2017, il trend non va certo in diminuzione.

“Il 2020 è stato un anno da record in termini di volumi di vulnerabilità critiche registrate dal NIST nel suo National Vulnerability Database (NVD), una delle fonti di informazioni più affidabili per gli esperti della sicurezza informatica ed IT di tutto il mondo”, riporta George Glass, capo dell’intelligence sulle minacce di Redscan.

Infatti, Redscan ha svolto una analisi accurata a gennaio 2021 sulle CVE emesse dal National Vulnerability Database (NVD) nel 2020, che di fatto è l’archivio di Common Vulnerabilities and Exposures (CVE) segnalati da professionisti della sicurezza, ricercatori e fornitori.

I risultati chiave sono stati:

Pensate che le CVE sono diventate talmente tante che NVD si è rifiutato di gestire tutto il fiume delle CVE collegate all’ecosistema WordPress (plugin e core), facendo diventare (direi con la forza.bruta), WPscan una CNA.

Questo si è visto anche dalle risposte del NIST alle quotazioni delle CVE che venivano emesse all’interno di 2/3gg solari, ma nel 2020 abbiamo avuto latenze anche di 2 settimane in “full disclosure”.

Premesso che risulta sempre complicato fare estrazioni da NVD in quanto la loro base dati è molto deframmentata, tra tutte queste notizie preoccupanti, ce n’è una positiva … evviva! Ma solo a prima vista.

Dall’analisi che ho svolto, andando di “cesello” nei dati di NVD, le vulnerabilità con “base Score” => 9.8 stanno diminuendo.

In un dominio dove tutti i parametri negativi aumentano e ce n’è uno altamente critico che diminuisce, tutti grideranno al successo, del tipo: stiamo scrivendo software migliore, le stratosferiche “deserialization” del passato (weblogic, struts2), sono oramai un ricordo lontano, abbiamo imparato a sviluppare il codice sicuro.

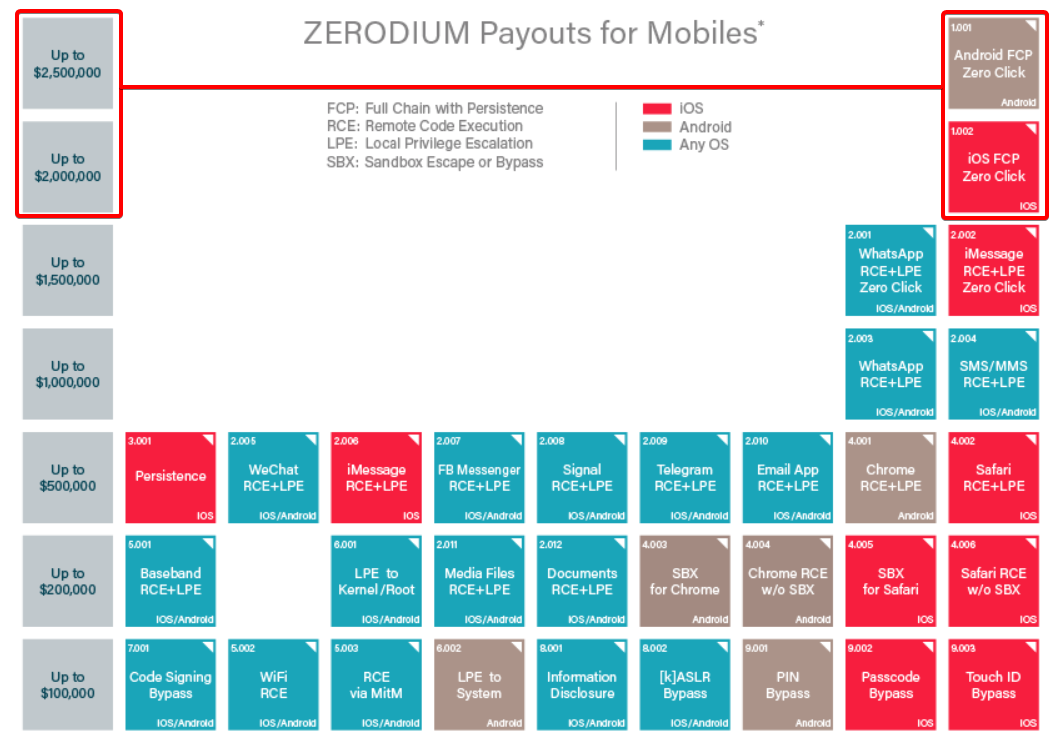

Questo come detto ad una vista superficiale, infatti, dobbiamo ricordarci che le “armi cibernetiche” (quelle vere e non gli XSS), hanno dei costi altissimi, e il mercato nero pullula di persone che non adottano la Coordinated Vulnerability Disclosure o i bugbounty, ma pagano i ricercatori per il silenzio.

Silenzio a NON divulgare zeroday ai loro legittimi fornitori, ma a divulgarli a dei broker zeroday specializzati nella rivendita e nelle aste di cyberweapon.

Quindi da una parte abbiamo l’aumento dei programmi di Responsible Disclosure e questo è un bene, ma dall’altra abbiamo sempre l’industria dello spionaggio che crea sistemi di geolocalizzazione e spyware e sappiamo come funziona il giro.

Infatti, la cosa interessante è che tutto sta aumentando, sia i buoni che i cattivi. Sia i ricercatori di bug e sia i criminali informatici.

Le famose RCE (Remote Code Execution) o le FCP (Full Chain with persistence), quelle da Score 10, che vengono pagate oltre 2 milioni di dollari, indovinate dove vengono divulgate?

Ai broker zeroday!

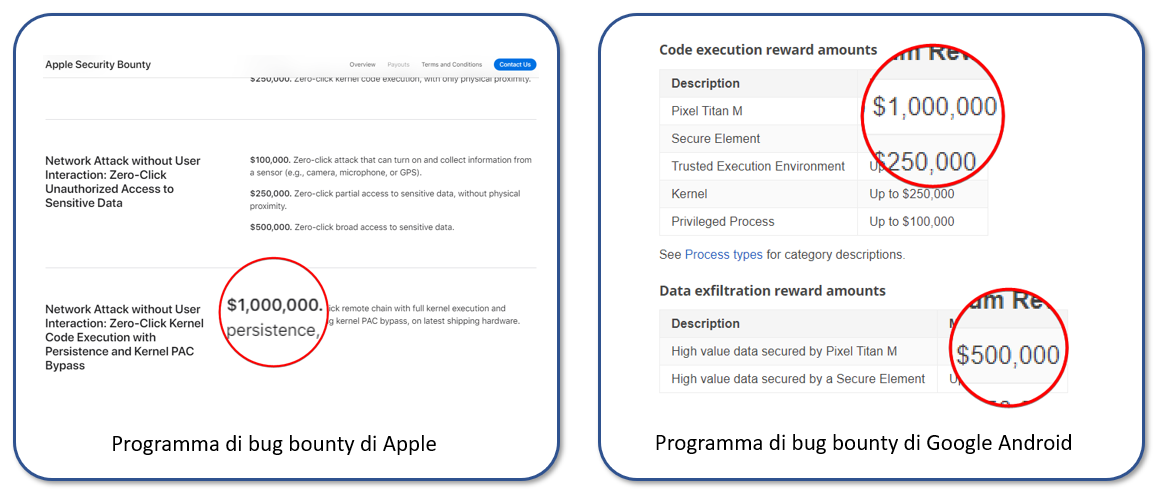

Anche perchè l’asimmetria tra i programmi privati e i programmi pubblici di bug bounty dei grandi vendor hanno differenze veramente importanti in termini economici e occorre avere una grande etica per resistere, in particolar modo per tutte quelle persone che si trovano in bilico tra l’essere etici, o l’essere quasi sempre etici.

Se uno avesse tra le mani una FCP (Full Chain with persistence) su Android o iOS, e i broker riconoscono 2.500.000 dollari e Apple/Google 1.000.000, tu cosa faresti?

L’obiettivo di tutti noi è sempre quello di incentivare la divulgazione responsabile, l’etica e la trasparenza verso le vulnerabilità non documentate e quindi mantenere l’NVD un repository affidabile delle vulnerabilità sempre aggiornato, sia vecchie che nuove.

Questo ci darà modo di difendere i sistemi all’interno delle nostre organizzazioni facendo comunità, aggregazione, collaborazione e rendere il mondo sempre più resiliente agli attacchi informatici ed un posto migliore.

L’etica e la trasparenza, ha premiato sempre.

Bibliografia

https://zerodium.com/program.html

https://developer.apple.com/security-bounty/payouts/

https://www.google.it/about/appsecurity/android-rewards

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…