Si è parlato molto delle combo list riportate su un canale Telegram, notizia che abbiamo pubblicato il 25/01, dopo l’inizio del disservizio alla posta elettronica di Libero e di Virgilio.

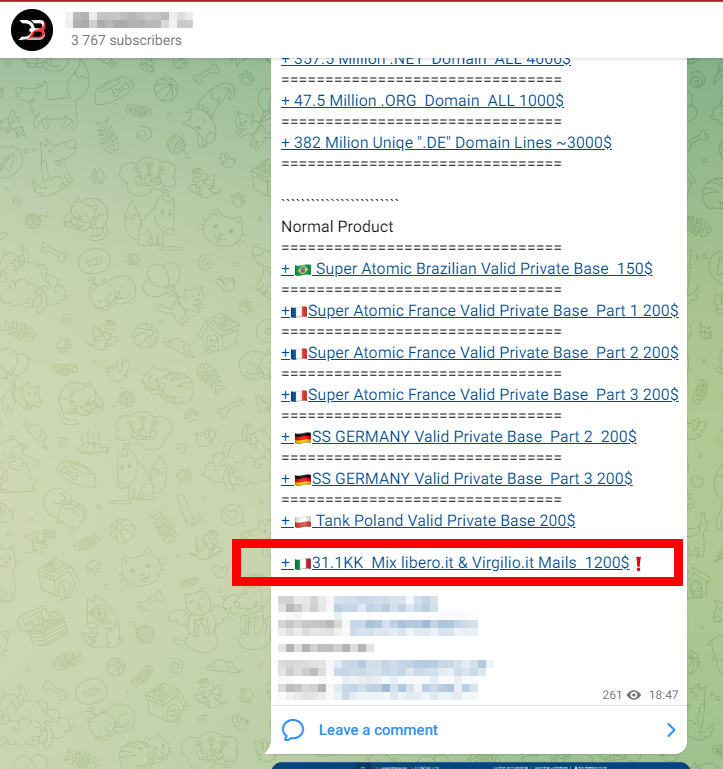

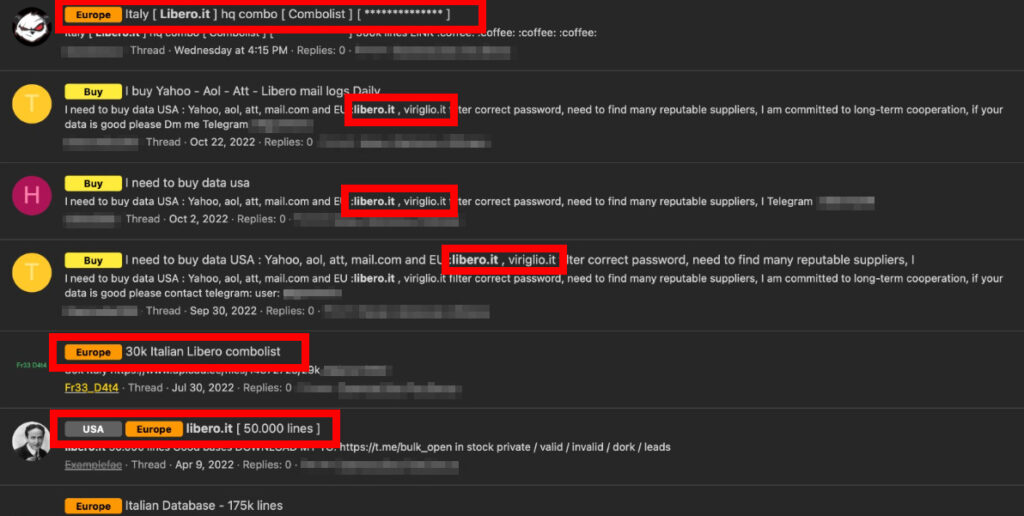

Ma analizzando le underground, di Combo list che contengono i domini di ItaliaOnline, dopo l’inizio dell’incidente, ne abbiamo trovate 4 e sono:

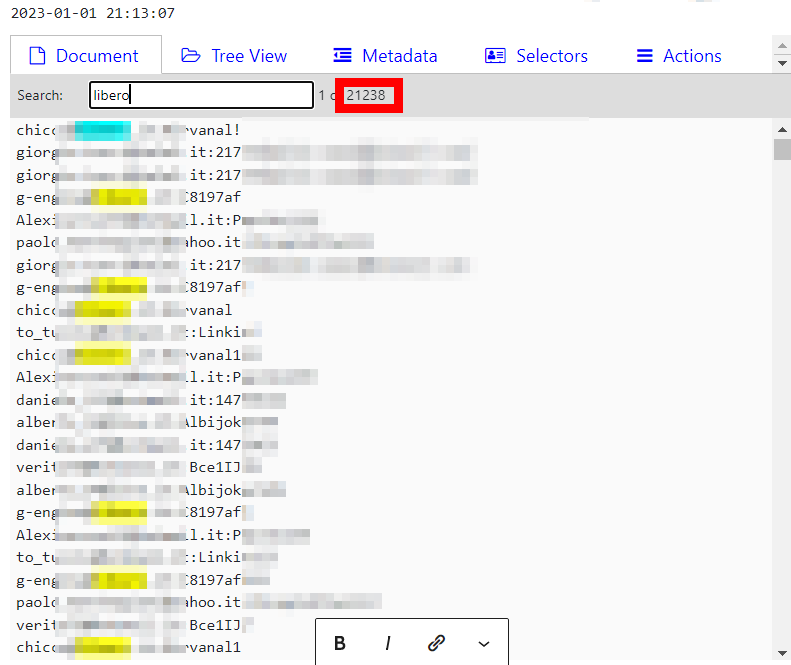

A livello di account/password pubblicati, quelle scaricabili liberamente riportano i seguenti numeri:

| Nome Combo List | Numero Account Libero | Numero Account Virgilio |

| 500K UHQ COMBOLIST GOOD FOR ITALY (libero.it).txt | 642.314 | 0 |

| 73k Italy [ …. Combo …. ].txt | 5.719 | 1.834 |

| 30k libero.txt | 30.010 | 0 |

Nella giornata di ieri, 28/01/2023, è stata pubblicata su un altro canale Telegram la messa in vendita di 31.100 account di Libero e Virgilio al prezzo di 1200 dollari.

Ma andiamo con ordine perché queste pubblicazioni di dati non dimostrano una violazione di sicurezza informatica ad ItaliaOnline, ma piuttosto ad una mancata consapevolezza al rischio da parte delle persone che utilizzano il web.

Con questo articolo andremo a spiegare da dove provengono questi dati e come funzionano le botnet e come mai c’è tanta attenzione nei mercati underground per queste informazioni.

Vengono chiamate combo list, una collection di informazioni che contengono la coppia email e password degli utenti, ma tali file possono essere costruiti in moltissimi modi.

Tre sono i metodi maggiormente diffusi:

Tali combo list vengono costantemente pubblicate nelle underground in quanto possono essere utili in moltissime tipologie di attacco. Normalmente vengono utilizzate per attacchi di phishing e frodi di varia natura, ma anche in attacchi di password reuse, ovvero un tentativo di accesso ad altri account della stessa persona con una vecchia password.

Come sempre diciamo, ogni dato divulgato in rete costituisce un piccolo pezzo di un puzzle utile per costruire l’identità digitale di una persona. Un pezzo di un puzzle da solo non permette di identificare l’immagine finale, ma tanti pezzi di un puzzle possono farci comprendere la figura rappresentata quale sia, anche se il puzzle non è completamente finito.

Ecco quindi che ogni dato personale riversato nelle underground è perso per sempre e che anche se non attuale, potrà consentire di ricreare, attraverso attività di correlazione, una immagine più chiara di un determinato individuo.

Pertanto ogni singolo databreach o perdita di dati è un problema per tutti. Avendo tra le mani queste informazioni è possibile profilare gli utenti e quindi effettuare frodi telematiche altamente mirate ed eseguire attività di social engineering.

Per questi motivi vengono spesso pubblicate le combolist, quelle anche vecchie, proprio perché possono essere riutilizzate per svariate forme di crimine informatico.

Si dice “esfiltrazione” di dati, quando un attacco informatico una volta acquisita persistenza su un sistema compromesso, riesce a prelevare una serie di informazioni e portarle via dalla rete di appartenenza.

Molto spesso tra le informazioni più utili (sia in attacchi classici ma anche in attacchi ransomware), sono i dati di accesso degli utenti, che in caso di organizzazioni spesso coincidono con i loro clienti.

Questa modalità consente una volta acceduto alla base dati del sistema, di prelevare una quantità di informazioni su tali utenze (generalmente tabelle molto più grandi della sola coppia user/password).

Successivamente tali informazioni vengono depurate da quelle informazioni non necessarie e creata una combo list dove rimangono solo presenti le caselle di posta e le relative password.

Una combolist, può essere anche il frutto dell’unione di più combolist o del riutilizzo di informazioni depurate da passati databreach.

Molte vendite di dati, spesso avvengono dopo una correlazione di informazioni e quindi di dati personali acquisiti da attività di web scraping provenienti dai social network o da altre fonti.

Non è quindi facile, soprattutto in mercati underground di Telegram, imbattersi in informazioni pure, acquisite dall’esfiltrazione dei dati da un sistema. Piuttosto è facile imbattersi in informazioni manipolate che sono frutto di un lavoro di analisi dei dati, prima di essere riproposte al mercato nero.

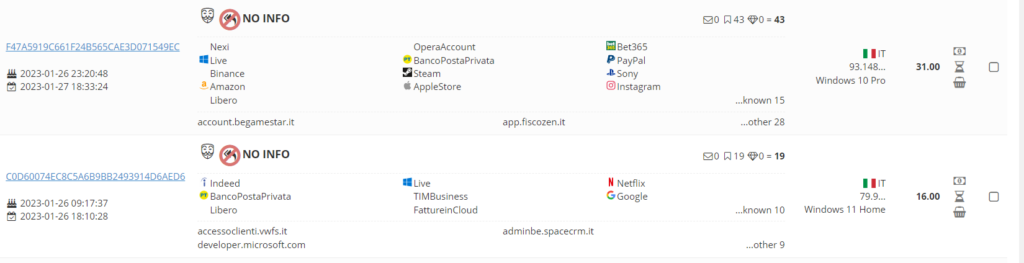

Una botnet è una rete di computer infettati da un malware, controllata da un individuo che prende il nome di bot master. Il bot master è la persona che gestisce l’infrastruttura della botnet, che utilizza i computer compromessi per eseguire una serie di azioni malevole.

I computer delle vittime, vengono quindi infettati da differenti malware che circolano in rete rendendoli parte di una rete di computer infetti. Il malware può essere acquisito in differenti modi dalla vittima, partendo da una mail di phishing, fino ad arrivare all’installazione di software pirata.

Ad esempio all’interno dei famosi Keygen, molto spesso si celano malware che consentono di infettare il computer, rendendoli parte di una botnet.

Il software malevolo, il malware (generalmente infostealer o trojan) che gira sul computer infetto può fare molte cose come ad esempio:

Insomma, tramite le botnet è possibile carpire con costanza preziose informazioni sempre fresche dalle vittime per poi utilizzarle oppure rivenderle nei mercati underground.

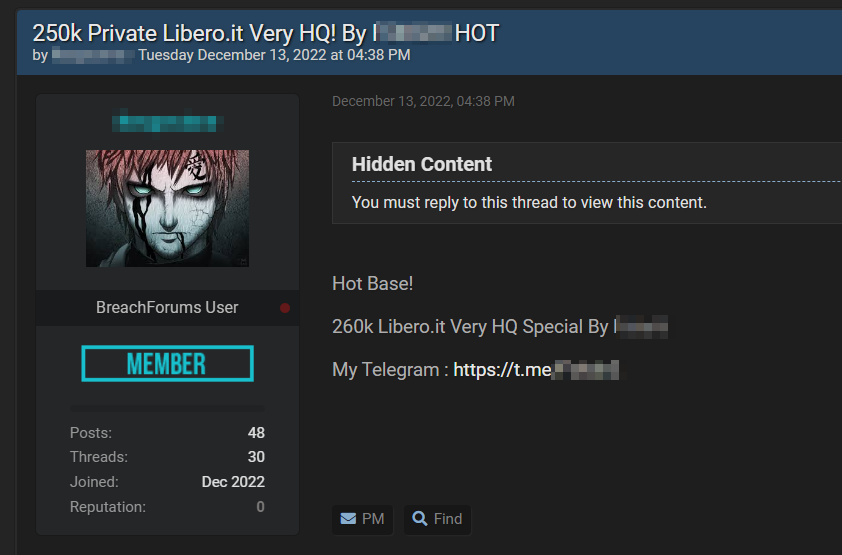

Una volta acquisite queste preziose informazioni, il criminale informatico (o il bot master in caso delle botnet) le può rivendere in molti modi. Attraverso forum criminali (come Breach forums, Cracked o XSS), oppure attraverso mercati più consolidati che fanno questo specifico lavoro come modello di business.

Addirittura può vendere i suoi feed attraverso API integrabili all’interno di sistemi di cyber threat intelligence, per le botnet più grandi e conosciute. In questo modo servendo un mercato di tipo gray (indirizzato verso il white e il black).

Di mercati che vendono tali feed (o anche log) ce ne sono molti online come ad esempio il noto Genesis che vende i feed delle botnet come ad esempio la famosa Red Line, oppure mercati come ad esempio Leakbase o Xmina, molto più orientati agli accessi. utili per gli initial access broker (IaB).

Gli Initial Access broker, sono criminali che comprano le falle dei sistemi di specifiche organizzazioni da un altro criminale informatico e le usano per perpetrare i loro crimini.

Come abbiamo visto, il mondo del crimine informatico sfrutta ogni notizia a suo favore, per poter ottenere un vantaggio economico. In questo caso, l’utilizzo del tema del disservizio di Libero e di Virgilio, ha consentito di rivendere a caro prezzo account vecchi di diversi anni, magari prelevati da feed botnet o ricostruiti da passate combolist o databreach.

Una mail [email protected] con password topolino01, potrebbe anche essere stata prelevata da un sito di ecommerce in quanto l’utente si è registrato con tali credenziali.

Il giro del mercato underground non è poi così facile e semplice da comprendere in quanto il tema è complesso e vario. Ci sono molte sfaccettature da comprendere ed è per questo che bisogna sempre muoversi con estrema cautela e comprendere con precisione i dati che si stanno analizzando.

Le combo vengono costantemente pubblicate nei mercati underground, ma questo non vuol dire che se si tratta di una collection di uno specifico dominio, voglia dire che quel tale dominio abbia subito un attacco informatico.

Nel caso di Libero e Virgilio, i dati riportati nelle underground sono il frutto di collection precedenti all’incidente create ad arte da specifici feed di botnet che lavorano da tempo sui computer degli utenti.

Va da se che la protezione ottimale per un account di posta elettronica risulta la Multi Factor Authentication (MFA), in quanto anche se la coppia di account e password venisse violata, il terzo fattore di autenticazione risulterebbe più difficile da prelevare, almeno in attacchi di livello standard.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…